BTC/HKD-0.07%

BTC/HKD-0.07% ETH/HKD-1.63%

ETH/HKD-1.63% LTC/HKD-1.12%

LTC/HKD-1.12% ADA/HKD+1.37%

ADA/HKD+1.37% SOL/HKD-0.85%

SOL/HKD-0.85% XRP/HKD-1.74%

XRP/HKD-1.74%

著名 DeFi 項目 Furucombo 被黑,損失超 1500 萬美元。慢霧安全團隊第一時間介入分析,并將攻擊細節分享給大家。

本次發生問題的合約在 Furucombo 本身的代理合約當中。整個攻擊流程很簡單。攻擊者通過設置了 Furucombo 的 AaveV2 Proxy 的邏輯地址導致后續通過 Furucombo 代理合約調用的邏輯全部轉發到攻擊者自己的惡意合約上,導致任意資金被盜。

但是如果事情那么簡單,那么本次分析不值一提。問題遠比想象的復雜得多。

慢霧:針對macOS系統惡意軟件RustBucket竊取系統信息:金色財經報道,SlowMist發布安全警報,針對macOS 運行系統的 Rust 和 Objective-C 編寫的惡意軟件RustBucket,感染鏈由一個 macOS 安裝程序組成,該安裝程序安裝了一個帶后門但功能正常的 PDF 閱讀器。然后偽造的 PDF 閱讀器需要打開一個特定的 PDF 文件,該文件作為觸發惡意活動的密鑰。[2023/5/23 15:20:27]

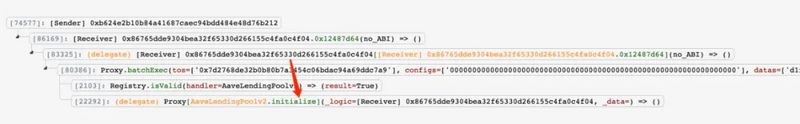

如上圖所示攻擊者的入口在 Furucombo 的 batchExec 函數,我們先對 batchExec 函數進行分析:

慢霧:Ribbon Finance遭遇DNS攻擊,某用戶損失16.5 WBTC:6月24日消息,Ribbon Finance 發推表示遭遇 DNS 攻擊,慢霧MistTrack通過鏈上分析發現攻擊者與今天早前的Convex Finance 攻擊者是同一個,地址 0xb73261481064f717a63e6f295d917c28385af9aa 是攻擊者共用的用來調用惡意合約的錢包地址。同時分析發現,Ribbon Finance某用戶在攻擊中損失了 16.5 WBTC,具體交易為:https://etherscan.io/tx/0xd09057f1fdb3fa97d0ed7e8ebd8fd31dd9a0b5b61a29a22b46985d6217510850。[2022/6/24 1:29:35]

以上是 Furucombo Proxy 合約的 batchExec 函數的具體實現,其中 _preProcess 和 _postProcess 合約分別是對調用前后做一些數據上的處理,不涉及具體的調用邏輯,這邊可以先忽略。我們主要觀察核心的 _execs 函數:

慢霧:AToken錢包疑似遭受攻擊 用戶反饋錢包中資產被盜:據慢霧區情報,近期 AToken 錢包(atoken.com)疑似遭受到攻擊,用戶在使用 AToken 錢包后,幣被偷偷轉移走。目前已經有較多的用戶反饋錢包中的資產被盜。AToken 錢包官方推特在2021年12月20日發布了停止運營的聲明。官方 TG 頻道中也有多位用戶反饋使用 AToken 錢包資產被盜了,但是并沒有得到 AToken 團隊的回復和處理。

如果有使用 AToken 錢包的用戶請及時轉移資產到安全的錢包中。具體可以參考如下操作:

1. 立即將 AToken 錢包中的相關的資產轉移到新的錢包中。

2. 廢棄導入 AToken 或者使用 AToken 生成的助記詞或私鑰的錢包。

3. 參考慢霧安全團隊梳理的數字資產安全解決方案,對數字資產進行妥善的管理。

4. 留存相應有問題的 AToken 錢包 APP 的安裝包,用于后續可能需要的取證等操作。

5. 如果資產已經被盜,可以先梳理被盜事件的時間線,以及黑客的相關地址 MistTrack 可以協助挽回可能的一線希望。[2022/2/9 9:39:46]

慢霧:PAID Network攻擊者直接調用mint函數鑄幣:慢霧科技發文對于PAID Network遭攻擊事件進行分析。文章中指出,在對未開源合約進行在反編譯后發現合約的 mint 函數是存在鑒權的,而這個地址,正是攻擊者地址(0x187...65be)。由于合約未開源,無法查看更具體的邏輯,只能基于現有的情況分析。慢霧科技分析可能是地址(0x187...65be)私鑰被盜,或者是其他原因,導致攻擊者直接調用 mint 函數進行任意鑄幣。

此前報道,PAID Network今天0點左右遭到攻擊,增發將近6000萬枚PAID代幣,按照當時的價格約為1.6億美元,黑客從中獲利2000ETH。[2021/3/6 18:21:08]

通過對 execs 代碼的分析不難發現,函數的主要邏輯是對 configs 數組的數據做檢查,并根據 configs 數組的數據對 data 進行一些處理。但是回顧上文中攻擊者的調用數據,不難發現攻擊者的調用數據中,configs 的數據是一個 0 地址:

動態 | 慢霧: 警惕利用EOS及EOS上Token的提幣功能惡意挖礦:近期由于EIDOS空投導致EOS主網CPU資源十分緊張,有攻擊者開始利用交易所/DApp提幣功能惡意挖礦,請交易所/DApp在處理EOS及EOS上Token的提幣時,注意檢查用戶提幣地址是否是合約賬號,建議暫時先禁止提幣到合約賬號,避免被攻擊導致平臺提幣錢包的CPU資源被惡意消耗。同時,需要注意部分交易所的EOS充值錢包地址也是合約賬號,需要設置白名單避免影響正常用戶的提幣操作。[2019/11/6]

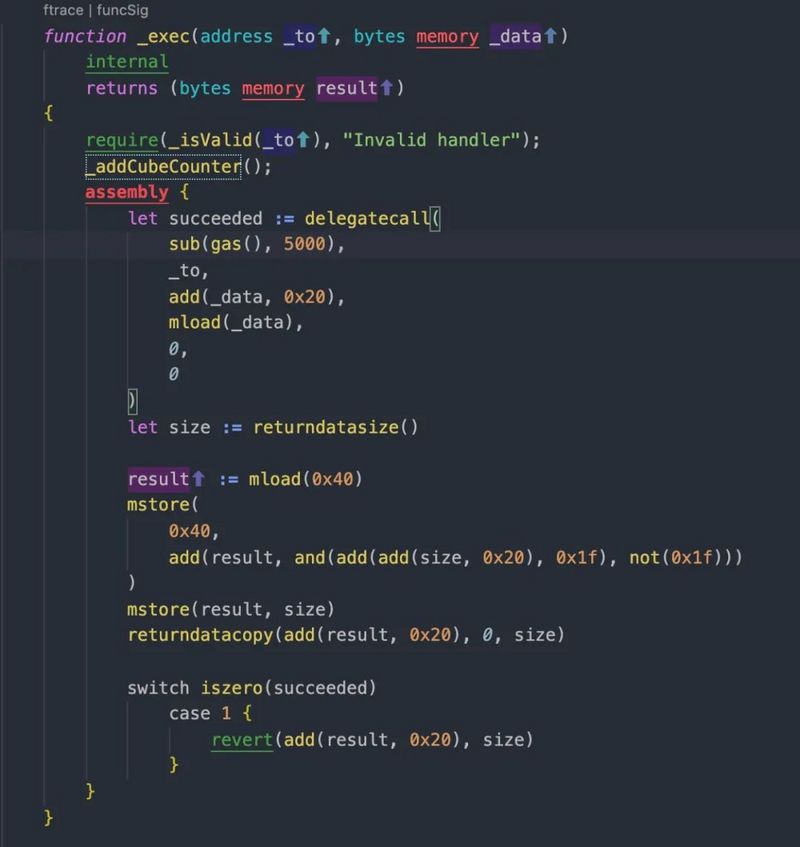

這里有一個 trick,由于 0 地址是一個 EOA 地址,所有對 EOA 地址的函數調用都會成功,但是不會返回任何結果。結合這個 trick,execs 函數中的關于 configs 數據的部分可以先暫時忽略。直接看到最后的核心 _exec 函數:

_exec 函數的邏輯也很簡單,在校驗了 _to 地址后,直接就將 data 轉發到指定的 _to 地址上了。而通過對攻擊交易的分析,我們能發現這個 _to 地址確實是官方指定的合法地址。

最后一步,便是調用 _to 地址,也就是官方指定的 AaveV2 Proxy 合約的 initialize 函數,將攻擊者自己的惡意地址設置成 AaveV2 Proxy 合約的邏輯地址。通過對 Furucombo 合約的分析,可以發現整個調用流程上沒有出現嚴重的安全點,對調用的地址也進行了白名單的檢查。那么問題只能是出在了對應要調用的代理邏輯上,也就是 AaveV2 Proxy 合約。

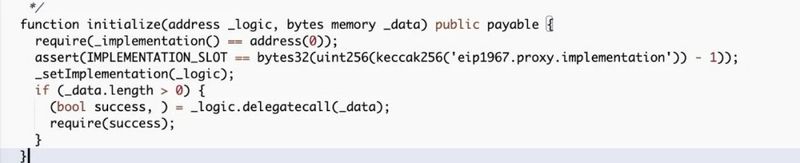

我們直接分析 AaveV2 Proxy 合約的 initialize 函數的邏輯:

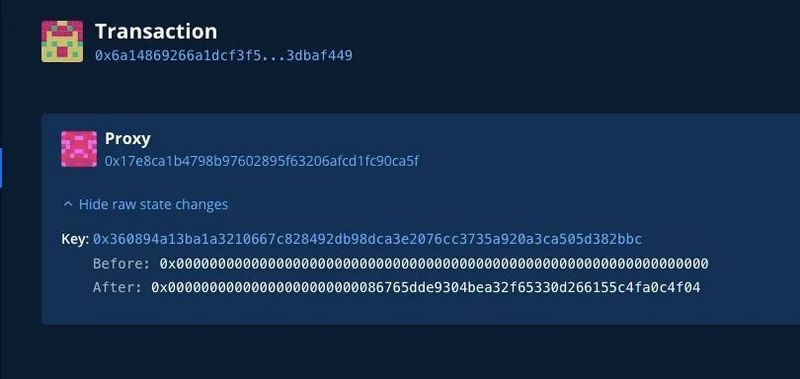

可以看到 initialize 函數是一個 public 函數,并在開頭就檢查了 _implementation 是否是 0 地址,如果是 0 地址,則拋出錯誤。這個檢查的目的其實就是檢查了 _implementation 是否被設置了,如果被設置了,就無法再次設置。根據這個設置,不難想出 initialize 這個函數只能調用一次。除非 AaveV2 Proxy 從來沒有設置過 _implementation,否則這個調用是不會成功的。難道 Furucombo 真的沒有設置過對應的 _implementation 嗎?帶著這樣的疑問,我們檢查了交易內的狀態變化。如下:

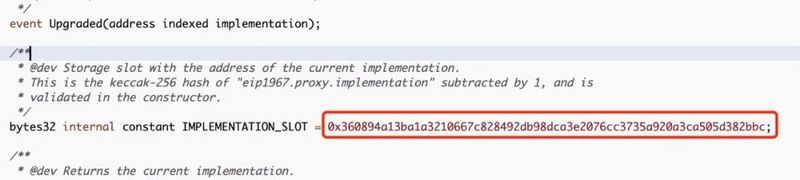

可以看到,交易中改變了存儲位置為 0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc 的內容,而寫入的內容正是攻擊者自己的惡意合約地址 0x86765dde9304bea32f65330d266155c4fa0c4f04。

而 0x360894a13ba1a3210667c828492db98dca3e2076cc3735a920a3ca505d382bbc 這個位置,正是 _implementation 數據的存儲地址。

也就是說,官方從來沒有設置過 AaveV2 Proxy 合約的 _implementation 地址,導致攻擊者鉆了這個空子,造成了 Furucombo 資產損失。

通過對整個事件的分析來看,Furucombo 此次事故并不在安全漏洞的范疇內,主要的原因在于官方將未啟用的 AaveV2 Proxy 合約添加進了自己的白名單中,并且未對 AaveV2 Proxy 合約進行初始化,導致攻擊者有機可乘。

目前,由于 Furucombo 遭受攻擊,導致任何將代幣授權過給 Furucombo 合約 (0x17e8ca1b4798b97602895f63206afcd1fc90ca5f) 的用戶都將面臨資金損失的風險。

慢霧安全團隊建議與 Furucombo 交互過的用戶檢查是否有將相關代幣授權給 Furucombo 合約。如有授權,應及時撤銷相關授權,避免進一步損失。

在區塊鏈行業飛速發展的背景下,正面臨人才供不應求、結構性短缺等問題。在人才培養時間方面,因為區塊鏈行業還是一個新興事物,行業人才的培養時長和入行難度均比互聯網行業要高;在存量人才方面,擁有相應知.

1900/1/1 0:00:00拜登政府的1.9萬億經濟刺激計劃取得了關鍵性進展。當地時間3月6日,美國國會參議院表決以50票贊成、49票反對的結果通過該項計劃.

1900/1/1 0:00:00當地時間3月5日,美國比特幣礦業公司Cipher Mining Technologies Inc.和一家SPAC公司Good Works Acquisition Corp.共同宣布.

1900/1/1 0:00:00目前,我們正處于一個新興的區塊鏈開發產業中。區塊鏈技術還處于起步階段,但是這種破壞性技術已經成功席卷了整個世界,并且最近經歷了前所未有的繁榮.

1900/1/1 0:00:002018 年,去中心化借貸協議 Dharma 聯合創始人?Brendan Forster 提出了 DeFi 概念,然而 DeFi 的概念并未深入人心,聚集吸引用戶.

1900/1/1 0:00:00昨夜除了暴跌,最大的事情是Tether、Bitfinex兩家姊妹公司與紐約檢察長辦公室達成和解.

1900/1/1 0:00:00