BTC/HKD+4.37%

BTC/HKD+4.37% ETH/HKD+4.31%

ETH/HKD+4.31% LTC/HKD+7.24%

LTC/HKD+7.24% ADA/HKD+6.96%

ADA/HKD+6.96% SOL/HKD+7.7%

SOL/HKD+7.7% XRP/HKD+4.29%

XRP/HKD+4.29%不知道大家是否還記得跨鏈協議Wormhole于2022年2月遭受黑客攻擊這起安全事件,去年Beosin旗下BeosinEagleEye安全風險監控、預警與阻斷平臺監測顯示,?Wormhole?項目方被黑客盜取?12?萬枚?ETH,損失金額約3.26?億美元。

據了解,當時Wormhole協議的開發由交易公司JumpTrading的加密分支JumpCrypto參與,事件發生后,JumpCrypto?宣布投入?12?萬枚?ETH?以彌補?Wormhole?被盜損失,支持?Wormhole?繼續發展。

此后,Wormhole向黑客提出了1000萬美元漏洞賞金和白帽協議方案,以換取資金返還,但黑客似乎并不領情。

而根據blockworks的報道,似乎三天前,這筆資金似乎已經追回,Beosin安全團隊也將過程重新梳理與大家分享。

Memeland公布MEME代幣空投數量,總計172.5億枚:金色財經報道,NFT項目Memeland在官推公布了MEME代幣空投數量,總計172.5億枚,可與MVP、Captainz和Potatoz一起存儲。不過,Memeland沒有披露空投即時解鎖的代幣數量比例、以及后續待解鎖的比例。[2023/7/20 11:06:18]

據了解,一直以來Wormhole黑客不斷通過各種以太坊應用程序轉移被盜資金,最近開設了兩個Oasis金庫,然而兩個保險庫都使用了Oasis提供的自動化服務。反制的關鍵在于Oasis?自動化合約使用可升級的代理模式,這意味著合約所有者可以隨時更改合約邏輯。

FTX Future Fund已向大學研究項目捐贈1300多萬美元:4月6日消息,2022年11月,FTX交易所及其子公司倒閉,也導致其慈善機構FTX Future Fund關閉。這家慈善機構此前承諾在2022年向知名大學的研究學者捐贈10億美元。然而,在2022年11月11日FTX申請破產后,其項目團隊立即宣布集體辭職。

來自美國康奈爾大學、普林斯頓大學、布朗大學以及英國劍橋大學等知名大學的共計20名學者從FTX慈善機構獲得了總計超過10萬美元的資助。根據這些公告進一步計算,大學附屬的研究項目總共獲得了1300多萬美元。雖然FTX在一份公告中要求破產申請中債務人的款項收款人返還資金,但沒有特別提到FTX Future Fund。然而,一位駐美國律師表示,這將取決于FTX受托人以及他們是否愿意追回小額資金,包括慈善資金。(Cointelegraph)[2023/4/6 13:48:26]

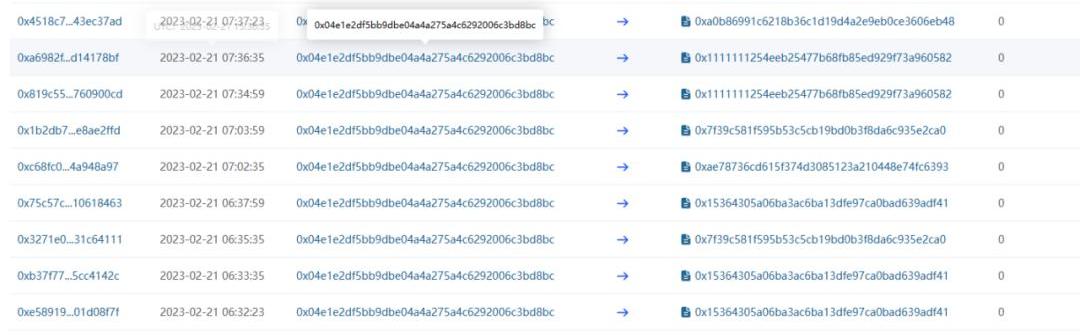

反制攻擊發生于2月21日,當時sender地址(負責執行反制攻擊,似乎歸Jump所有)被添加為Oasis多重簽名的簽名者。Sender地址執行了五筆交易用于反制,隨后從Oasis多重簽名中刪除。sender成為合格簽名者的時間僅為1小時53分鐘。

Tensor擬效仿Blur對Solana NFT交易者推出“Season 1 airdrop”空投:金色財經報道,在完成300萬美元新一輪融資后,Solana鏈上NFT市場Tensor宣布擬效仿Blur對Solana NFT交易者進行空投,目前已推出了“Season 1 airdrop”,根據其在社交媒體發布信息顯示,Solana NFT藏家可以領取與其在區塊鏈網絡上的交易活動成比例的免費獎勵盒,任何在過去六個月內在任何市場上買賣 Solana NFT 的人都有資格參與。另據Dune Analytics數據顯示,Tensor的Solana NFT交易額周一飆升至單日新高,達到23,351 SOL(約合48.6萬美元),交易量約為2800筆。據悉,Tensor后續還將推出“Sean 2 airdrop”,但只會獎勵其平臺上的交易活動,而不是更廣泛的 Solana NFT 市場。(decrypt)[2023/3/8 12:48:20]

恢復過程的主要部分發生在第三筆交易中,sender升級了合約,使sender能夠將質押物和借款從30100號金庫中轉移出控制權。Wormhole黑客的錯誤是將30100號金庫的訪問權限授予了一個由多方簽名控制的可升級代理合同。下面是詳細操作。

去中心化預言機UMA推出Token質押功能:3月2日消息,去中心化預言機 UMA 宣布其 Token 質押功能現已上線,用戶可質押 UMA Token 以賺取協議釋放 Token 并可通過質押參與投票。此外,UMA 質押的第一周不會有任何獎勵,這是為了盡可能公平地分配獎勵,方法是在分配獎勵之前為所有參與者提供充分的機會參與質押。[2023/3/2 12:39:09]

詳細操作

一些地址別名

Oasis多重簽名(0x85):擁有Oasis代理合約的12個多重簽名中的4個。

Holder(0x5f):目前持有回收的資金。

Sender?(0x04):負責執行反利用。

Jump1(0xf8):用DAI為發送方提供資金以償還債務并收回抵押品。通常標記為“WormholeDeployer1”,這個錢包被Etherscan、Nansen和Arkham標記為Jump。

Jump2(0xf5):從發送方收到剩余的DAI。通常標記為“JumpTrading”,這個錢包被Etherscan、Nansen和Arkham標記為Jump。

Sender首先初始化一些參數以啟動攻擊。然后,Sender利用其在OasisMultisig上的特權,通過ServiceRegistry將更改延遲更新為0,從而允許它即時更新代理合約地址。Sender部署了兩個新的合約Authorizer和Executor,這些合約用于欺騙協議。Sender利用其繞過時間延遲的能力,更新OasisServiceRegistry,使其能夠調用Authorizer和Executor代替兩個關鍵的Oasis合約。然后將AutomationExecutor代理地址更新,使Sender完全控制30100金庫。

接下來是反攻擊的過程。Sender必須關閉30100金庫并將其遷移到由OasisMultisig控制的新金庫中。

首先OasisMultisig調用AutomationExecutor合約,從而完全控制30100金庫。

然后調用Authorizer合約,這會使協議認為30100金庫?可以合法地被Sender關閉。Authorizer成功通過驗證步驟。

再次調用Executor合約,創建一個新的30231金庫,將抵押品和借入的DAI從30100金庫遷移到30231金庫,并將30231的所有權轉移給OasisMultisig。

最后將120,695.43的wstETH抵押品和76.39M的借入DAI從30100金庫移動到30231金庫。Authorizer合約再次被調用,以驗證30100金庫已關閉,最后,Sender將代理合約恢復到其原始地址,任務完成。

Figure1?sender?transfer

Beosin總結

Oasis協議的漏洞利用的過程中。Wormhole黑客將30100金庫的訪問權限交給了由多簽控制的可升級代理合約。在整個過程中,Authorizer合約和Executor合約扮演了關鍵角色,但如果沒有通過升級AutomationExecutor代理提供的完全控制,攻擊將不可能實現。

一旦Sender完成了反制攻擊,它就從OasisMultisig中被移除。僅在30分鐘后,Sender就開始從Jump1收到DAI。Jump1總共發送了80MDAI。Sender用78.3MDAI來清算新創建的金庫中的貸款,其余部分則發送給Jump2。

在清除DAI債務之后,抵押品從wstETH和rETHVaults中提取并發送給Holder。自從到達Holder的時間以來,這些資產就沒有移動過。

今天和大家聊一聊Arbitrum這個layer2解決方案。聊之前首先我們先來看看layer2到底解決了什么問題?眾所周知,無論是比特幣還是以太坊,網絡擁堵和手續費高一直是發展的瓶頸,使用戶感到困.

1900/1/1 0:00:002023NFT年度報告NFTGoResearch撰寫了長達180多頁的年度報告,包含10個章節,50+多維度圖表,訪談了9位NFT資深玩家,一同探索2023年的行業趨勢.

1900/1/1 0:00:00近期市場熱度又轉向了LSD賽道,LDO、FXS、RPL為主的token紛紛上漲。對于LSD賽道,用戶關注點在于增加LSD的流動性,其中談論較多的項目是AuraFinance——0xMaki?創建.

1900/1/1 0:00:00數據結論前置 穩定幣對在去中心化交易所的交易量中占比?79%?。USDC?是?DEX?上交易量最大的穩定幣,占?60%?的主導地位.

1900/1/1 0:00:00創作者的版稅權益面臨“滅頂之災”?——這對NFT來說是福還是禍?以下你需要盡快了解的殘酷真相。 讓我們來了解一下最近發生的事情.

1900/1/1 0:00:00近期,基于Cosmos的L1公鏈Canto公鏈頗受關注,隨著CANTO突破0.48美元和CantoTVL突破2億美元,Canto生態近期迎來了上升階段.

1900/1/1 0:00:00