BTC/HKD-0.3%

BTC/HKD-0.3% ETH/HKD-0.86%

ETH/HKD-0.86% LTC/HKD-0.01%

LTC/HKD-0.01% ADA/HKD-0.41%

ADA/HKD-0.41% SOL/HKD-1.06%

SOL/HKD-1.06% XRP/HKD-0.68%

XRP/HKD-0.68%作者:yudan@慢霧安全團隊

編者注:原標題為《詳解DeFi協議bZx二次被黑》

前言

2月18日早,bZx疑似遭遇第二次攻擊,不同的是本次的對象是ETH/sUSD交易對,但也許有人會有疑問,sUSD不是對標USD的穩定幣嗎?這都能被攻擊?攻擊手法具體是怎樣的?帶著這樣的疑問,針對此次事件,慢霧安全團隊接下來將復盤這兩次攻擊過程。

在第一次攻擊中,攻擊者結合Flashloan和Compound中的貸款,對bZx實施攻擊,主要分成以下幾步:

從dYdX借了10000個ETH

到Compound用5500ETH借了112個BTC準備拋售

到bZx中用1300個ETH開5倍杠桿做空,換了51.345576個BTC,而這里換取的BTC是通過KyberNetwork來獲取價格的,然而KyberNetwork最終還是調用Uniswap來獲取價格,5倍杠桿開完后兌換回來的51個BTC實際上是拉高了UniSwap中BTC/ETH的價格,換取價格是1/109,但是實際上大盤的價格不會拉到這么多

過去一周加密貨幣公司共籌集了超過4400萬美元的新資金:金色財經報道,過去一周加密貨幣公司共籌集了超過4400萬美元的新資金,其中金額最大一筆融資為Web3生態系統Hi從Animoca Brands籌集了3000萬美元,其次是EthStorage成功完成700萬美元種子輪融資,估值達到1億美元。[2023/7/31 16:08:12]

用從Compound借來的112個BTC來在UniSwap中賣掉,由于第三步中bZx中的5倍杠桿已經把價格拉高,所以這個時候出售ETH肯定是賺的,然后賣了6871個ETH

歸還dYdX中的借貸

第二次攻擊與之前稍有不同,但核心都在于控制預言機價格,并通過操縱預言機價格獲利。

注:下文中出現的WETH是ETH的token化代幣,可統一認為是ETH。與ETH之間的兌換比例是1:1

美聯儲2月加息25個基點的概率為99.4%:2月1日消息,據CME美聯儲觀察,美聯儲2月加息25個基點至4.50%-4.75%區間的概率為99.4%,加息50個基點的概率為0%。[2023/2/1 11:40:29]

細節剖析

本次發生攻擊的交易哈希為:

0x762881b07feb63c436dee38edd4ff1f7a74c33091e534af56c9f7d49b5ecac15

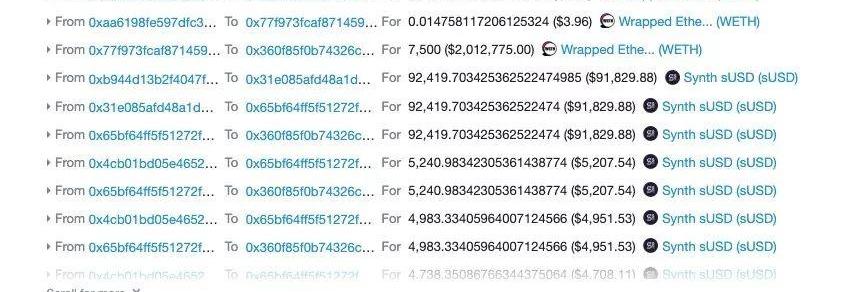

通過etherscan上的分析,我們看到這筆交易中發生了大量的token轉賬。

這么多轉賬交易中,攻擊者一共購買了20次sUSD,最終獲利離場,那么攻擊者具體是怎么操作的呢?我們使用區塊瀏覽器bloxy.info來做進一步分析。

印度財政部長將于2月提交2023年聯邦預算,加密社區希望能夠減稅:金色財經報道,印度財政部長Nirmala Sitaraman將于2月1日提交2023年聯邦預算。去年預算案時,可能沒有人想到對所有來自加密貨幣的收入征收30%的高額稅。去年,財政部長進一步宣布,一種加密貨幣資產的損失不能由另一種加密貨幣資產的收益來補償。還規定了1%的高TDS稅率,并從7月開始適用。一項研究表明,在2022年7月至10月期間,價值超過32,000億的加密貨幣交易已從國內交易所轉移到國外交易所,這可能是高TDS的結果。加密社區期待著財政部在這些方面進行改革。對VDA的征稅也有望得到一些澄清。[2023/1/24 11:28:25]

1、賽前準備

和第一次一樣,首先攻擊者需要從Flashloan借入一定的金額開始本次的攻擊,第一次攻擊是從?dYdX?借入10000ETH,這次,攻擊者選擇從bZx本身支持的Flashloan下手,借入7500個ETH。

移動交易平臺Privat 3 Money為客戶推出定制移動交易平臺:金色財經報道,移動交易平臺Privat 3 Money成為繼Revolut之后英國第二家為符合條件的客戶提供該設施的數字金融機構。

該交易平臺是由美國金融業監管局(FINRA)監管的DriveWealth公司和P3 Wealth公司合作推出的,P3 Wealth公司是FCA監管的Privat 3 Money的姐妹公司。這種合作關系不僅讓客戶有機會獲得存款和支付服務,還可以通過單一的移動平臺進行投資。從長遠來看,P3希望通過這種快速的技術解決方案,在未來獲得授權的情況下,能夠輕松地交易主要加密貨幣。(prnewswire)[2022/10/27 11:46:48]

CCI首席監管官:加密貨幣已到達美國監管政策制定的門檻:金色財經報道,加密貨幣創新委員會(CCI)首席監管官兼總法律顧問Linda Jeng表示,一般來說,美國監管機構不會涉足一個新生的市場,但“現在加密貨幣終于得到了很多關注,這意味著我們實際上已經達到了對政策制定者和監管機構來說至關重要的門檻”。對于CBDC,Jeng說,美聯儲已要求國會授權開始開展此類項目,雖然尚未獲得批準,但仍在繼續試驗該技術。

她認為,美聯儲發行的CBDC最有可能從一種直接的批發型貨幣開始,然后由私人發行的穩定幣在上面運行。 (Forkast)[2022/9/22 7:14:41]

2、發球

在完成從bZx的借入之后,攻擊者開始通過Kyber進行sUSD的買入操作,第一次使用了540個ETH購買了92,419.7個sUSD,這個操作令WETH/sUSD的價格瞬間拉低,捧高了sUSD的價格。這次的交易兌換的比例大概為1:170,而Kyber最終是通過UniSwap來進行兌換的,所以此時Uniswap的WETH/sUSD處于低位,反過來,sUSD/WETH升高。

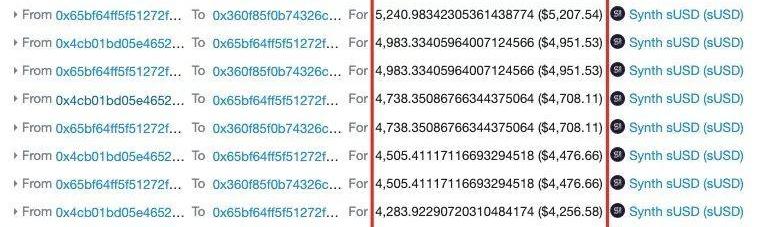

在完成第一次的540個ETH的兌換之后,攻擊者再次在Kyber進行18次小額度的兌換,每次使用20個ETH兌換sUSD,從etherscan我們能夠看到,每一次的兌換回來的sUSD金額在不斷減少。

這表明sUSD/WETH的價格被進一步拉升,這加劇了Uniswap中sUSD/WETH的價格,此時價格已經達到頂峰了,大概是1:157。

在完成以上兩步操作之后,攻擊者已經完成狩獵前的準備,隨時可以開始攻擊。

3、一桿進洞

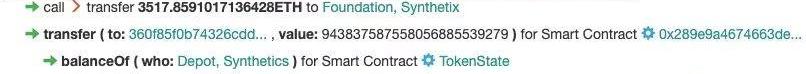

在完成對sUSD/WETH的拉升后,攻擊者此時需要采集大量的sUSD,為后續兌換WETH做準備。為了達成這個目的,攻擊者向Synthetix發起sUSD的購買,通過向Synthetix發送6000ETH購買sUSD,直接把Synthetix中的sUSD買空,Synthetix合約返還2482個ETH給攻擊者。

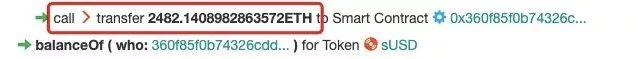

完成了上面的操作后,攻擊者直接對bZx發動總攻,直接用之前操作得來的一共1,099,841個sUSD向bZx兌換WETH,此時由于bZx兌換還是要去查詢Uniswap的sUSD/WETH的價格,而這個價格已經被攻擊者人為拉得很高了,此時兌換,就能通過1,099,841個sUSD換取大量的WETH,此次交易一共用1,099,841個sUSD換取了6792個WETH,此時攻擊已經完成。

4、歸還借貸

完成了對bZx的攻擊之后,將7500ETH歸還給bZx,完成閃電貸流程,從bZx來,再回到bZx去,還使bZx遭受了損失。

賽后復盤

通過分析攻擊者的攻擊手法,我們統計下攻擊者在攻擊過程中的支出和收入情況。

收入

7500=>bZx閃電貸+2482=>Synthetix返還+6792=>使用sUSD在bZX兌換WETH=16774ETH

支出

540+(20*18)=>拉高sUSD/WETH價格+6000=>買空sUSD+7500=>歸還bZx閃電貸=14400ETH

總的收益為:16774-14400=2374ETH

防御建議

兩次攻擊的主要原因還是因為Uniswap的價格的劇烈變化最終導致資產的損失,這本該是正常的市場行為,但是通過惡意操縱市場,攻擊者可通過多種方式壓低價格,使項目方造成損失。針對這種通過操縱市場進行獲利的攻擊,慢霧安全團隊給出如下建議:

項目方在使用預言機獲取外部價格的時候,應設置保險機制,每一次在進行代幣兌換時,都應保存當前交易對的兌換價格,并與上一次保存的兌換價格進行對比,如果波動過大,應及時暫停交易。防止市場被惡意操縱,帶來損失。

原文:彭博社,原文作者:JoeLight、BenjaminBain、OlgaKharif來源:Odaily星球日報.

1900/1/1 0:00:005月11日前后,比特幣第三次減產將如期而至。屆時,比特幣區塊獎勵將從當前的12.5個/區塊減為6.25個/區塊,大量老舊礦機的命運也將因此改寫.

1900/1/1 0:00:00撰文:LindaXie,區塊鏈投資機構ScalarCapital聯合創始人,Coinbase早期產品經理 翻譯:盧江飛 我們每天都在消費?meme,傳播meme.

1900/1/1 0:00:00來源:LongHash 交易者們最關心的問題就是:什么時候能買,什么時候能賣?目的自然是高拋低吸,但難就難在你怎么確定什么時候是“高”、什么時候是“低”呢?為了找出比特幣價格推移的模式.

1900/1/1 0:00:00來源:真本聰 今天內容包括: 1)概述比特幣期貨平臺的費用結構和激勵措施;2)DappRadar:枯燥的有錢人是如何影響菠菜應用的;3)StakingHub:NuCypherAMA; 4)比特幣.

1900/1/1 0:00:00繼7.2億代幣銷毀,三天三公告之后,FCoin又有新進展。2月17日晚上,張健在FCoin官網發布一篇名為《FCoin真相》的公告,對FCoin的現狀、原因以及后續計劃作出說明.

1900/1/1 0:00:00