BTC/HKD-2.52%

BTC/HKD-2.52% ETH/HKD-5.26%

ETH/HKD-5.26% LTC/HKD-2.1%

LTC/HKD-2.1% ADA/HKD-4.83%

ADA/HKD-4.83% SOL/HKD-1.63%

SOL/HKD-1.63% XRP/HKD-5.59%

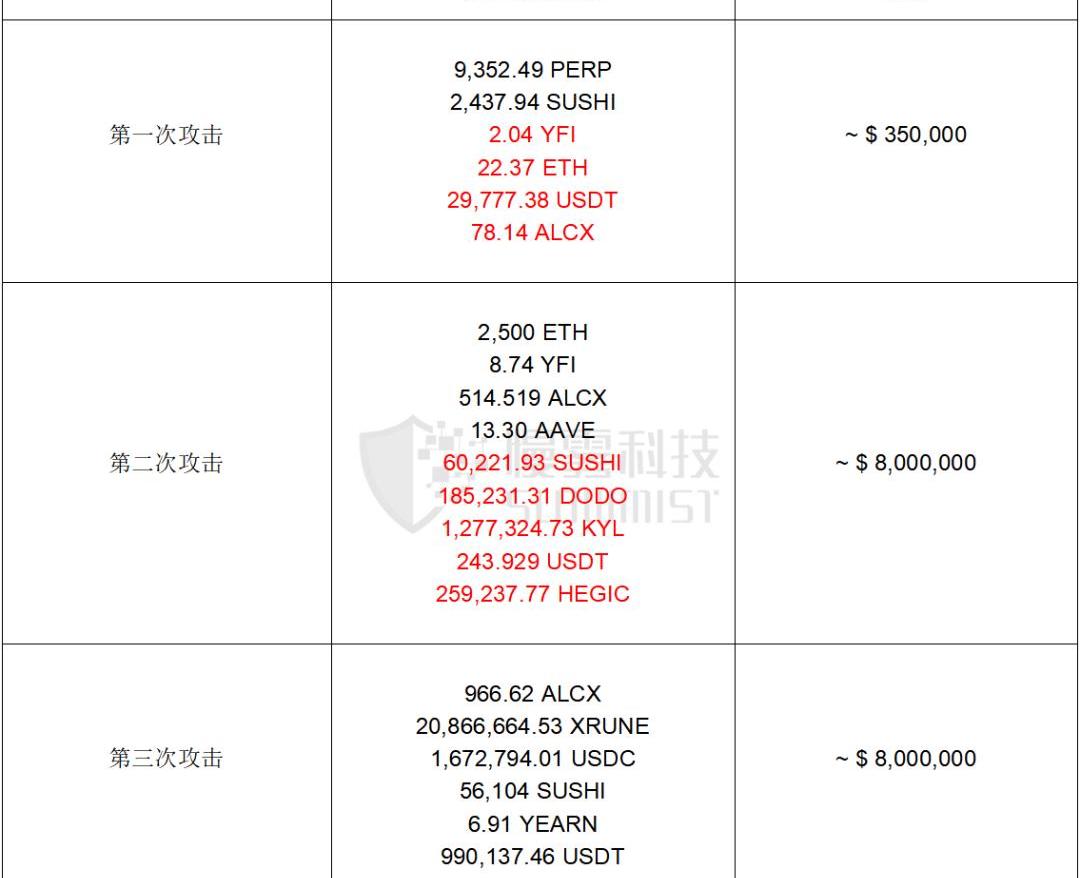

XRP/HKD-5.59%據慢霧AML團隊分析統計,THORChain?三次攻擊真實損失如下:

2021年6月29日,THORChain遭“假充值”攻擊,損失近35萬美元;

2021年7月16日,THORChain二次遭“假充值”攻擊,損失近800萬美元;

2021年7月23日,THORChain再三遭攻擊,損失近800萬美元。

這不禁讓人有了思考:三次攻擊的時間如此相近、攻擊手法如此相似,背后作案的人會是同一個嗎?

慢霧AML?團隊利用旗下?MistTrack反洗錢追蹤系統對三次攻擊進行了深入追蹤分析,為大家還原整個事件的來龍去脈,對資金的流向一探究竟。

第一次攻擊:“假充值”漏洞

攻擊概述

本次攻擊的發生是由于THORChain代碼上的邏輯漏洞,即當跨鏈充值的ERC20代幣符號為ETH時,漏洞會導致充值的代幣被識別為真正的以太幣ETH,進而可以成功的將假ETH兌換為其他的代幣。此前慢霧安全團隊也進行了分析,詳見:假幣的換臉戲法——技術拆解THORChain跨鏈系統“假充值”漏洞。

根據THORChain官方發布的復盤文章,此次攻擊造成的損失為:

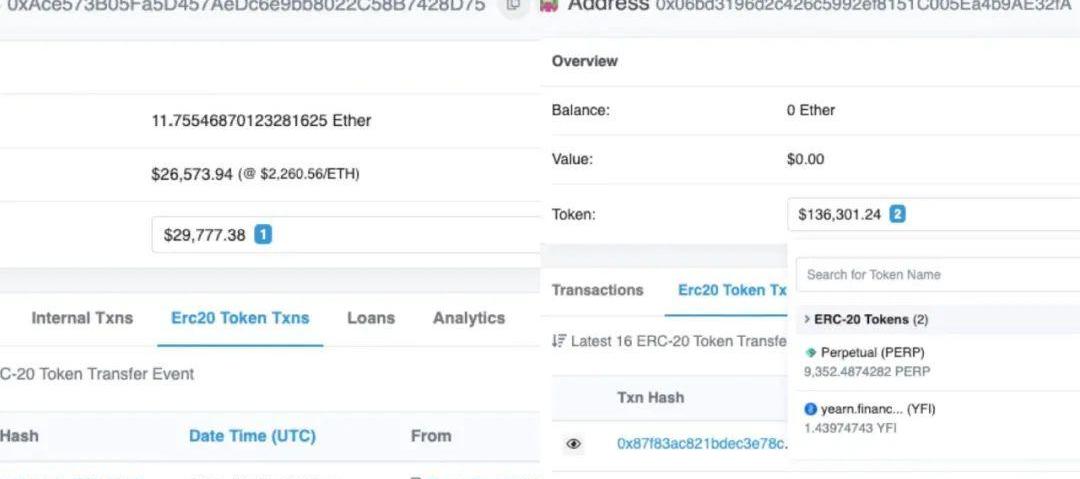

9352.4874282PERP1.43974743YFI2437.936SUSHI10.615ETH

Evmos首屆線上黑客松EVM Extensions Hackathon在DoraHacks.io開啟申請入口:5月2日消息,據官方消息,EVM Extensions Hackathon申請入口已在開發者激勵平臺DoraHacks.io開啟。本次活動由Evmos官方主辦,旨在鼓勵開發者通過EVM Extensions工具來提高跨鏈的互操作性和創新性。總資助池達 98,000美元,項目提交截止時間為6月2日。

EVMOS是基于Cosmos SDK、與EVM(以太坊虛擬機)完全兼容的L1公鏈。EVM Extensions Hackathon共設有Infra、Community、DeFi和EVM Extensions應用四大賽道。開發人員可以利用EVM Extensions創建自己的業務邏輯,用于連接Cosmos生態系統中的其他應用鏈與更廣泛的EVM兼容生態。Evmos團隊核心成員將作為評審團隊進行項目評選。Hackathon活動結束后還將啟動Evmos grant計劃。[2023/5/2 14:37:59]

資金流向分析

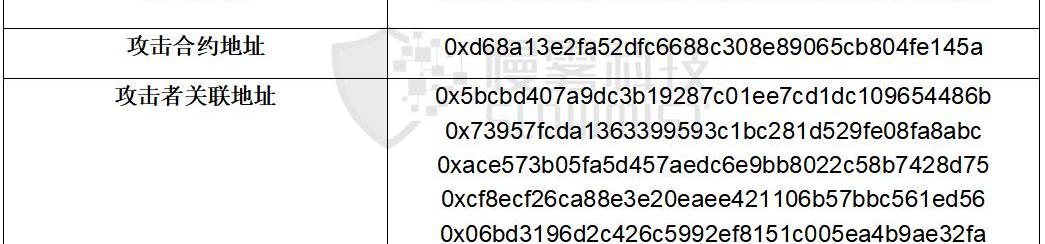

根據官方提供的黑客地址,慢霧AML團隊分析并整理出了攻擊者相關的錢包地址情況如下:

Marathon Digital:依然持有超過11000枚比特幣:金色財經報道,Marathon Digital 表示,可以使用 Signature Bank 持有的 1.42 億美元現金存款,該銀行周日被州監管機構關閉。可以出于財務管理目的使用這些資金,并在正常業務過程中支付所有發票。Marathon還持有超過 11,000 個比特幣,該公司認為這為其提供了超越傳統銀行系統的金融選擇權。

另外,Marathon 證實它與硅谷銀行沒有直接業務關系,該銀行已于周五被當局關閉。[2023/3/13 13:01:35]

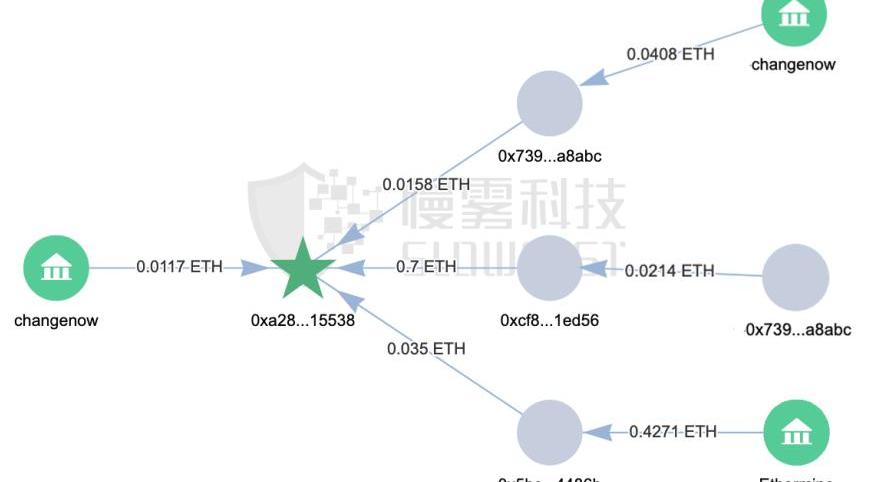

經?MistTrack反洗錢追蹤系統分析發現,攻擊者在6月21號開始籌備,使用匿名兌換平臺ChangeNOW?獲得初始資金,然后在5天后(6月26號)部署攻擊合約。

在攻擊成功后,多個獲利地址都把攻擊獲得的ETH轉到混幣平臺TornadoCash?以便躲避追蹤,未混幣的資金主要是留存在錢包地址(0xace...d75)和(0x06b...2fa)上。

Solana Riptide Hackathon@East Asia暨Solana Grant-3正式開啟:據官方消息,Solana Riptide Hackathon@East Asia暨Solana Grant-3正式開啟。

本次Hackathon獎金池由Solana、Raydium和Serum贊助,總計10萬美元。全球賽區將由Google、Visa、Jump Crypto、TSM、Mango Markets、MonkeDAO和三星主持,并由Solana Ventures等機構提供總計超500萬美元獎項和種子投資。[2022/2/8 9:37:41]

慢霧AML團隊統計攻擊者獲利地址上的資金發現,官方的統計遺漏了部分損失:

29777.378146USDT78.14165727ALCX11.75154045ETH0.59654637YFI

第二次攻擊:取值錯誤導致的“假充值”漏洞

攻擊概述

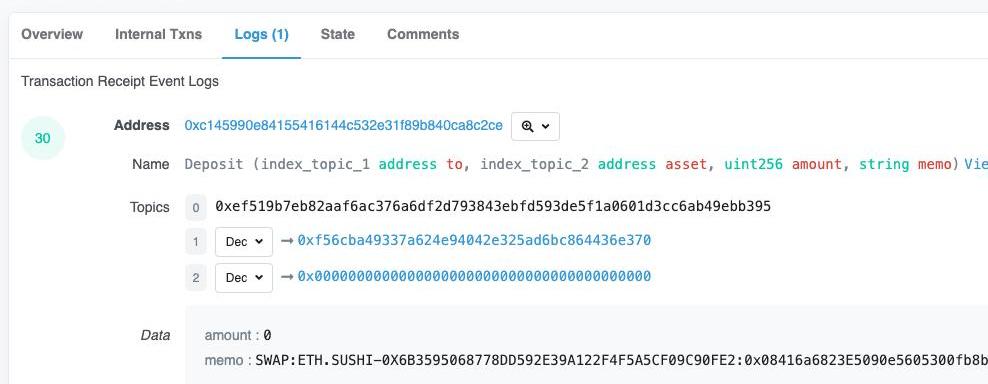

根據分析發現,攻擊者在攻擊合約中調用了THORChainRouter合約的deposit方法,傳遞的amount參數是0。然后攻擊者地址發起了一筆調用攻擊合約的交易,設置交易的value(msg.value)不為0,由于THORChain代碼上的缺陷,在獲取用戶充值金額時,使用交易里的msg.value值覆蓋了正確的Depositevent中的amount值,導致了“空手套白狼”的結果。

Cronos Hackathon啟動,獎金池為50萬美金:9月24日消息,Cronos Hackathon今日在開源開發者平臺HackerLink Hackathon板塊啟動。開發者可以通過HackerLink BUIDL申請Cronos Hackathon并提交項目。本次Hackathon提供50萬美金獎金池,以激勵Cronos鏈上的NFT、DeFi、GameFi、Web3和元宇宙等項目的建設。Cronos Hackathon由Particle B作為贊助商,ENJIN、Alchemy、Bison Trails、Figment、Cosmostation、Band Protocol和Chainlink作為評委和Educational Partner加入。

Cronos由Crypto.com推出,是與Crypto.org鏈平行運行的區塊鏈,兼容EVM,旨在擴大Crypto.org鏈上生態,為開發人員提供從以太坊及其他兼容EVM的鏈遷移應用的能力。[2021/9/24 17:04:37]

動態 | EOS Authority測試公投系統:據引力觀察報道,EOS節點EOS Authority開發了一個公投系統,現在處于測試階段。該公投系統支持英語,韓語和中文。支持Scatter和Lynx錢包。不需要被審查。提供與公投相關的數據和表格。支持搜查,篩選和創建提案。[2018/11/17]

根據THORChain官方發布的復盤文章,此次攻擊造成的損失為:

2500ETH57975.33SUSHI8.7365YFI171912.96DODO514.519ALCX1167216.739KYL13.30AAVE

資金流向分析

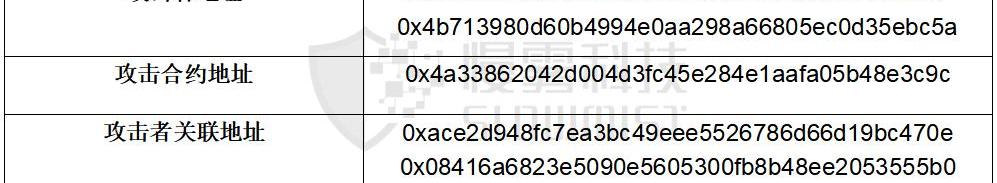

慢霧AML團隊分析發現,攻擊者相關的錢包地址情況如下:

MistTrack反洗錢追蹤系統分析發現,攻擊者地址(0x4b7...c5a)給攻擊者地址(0x3a1...031)提供了初始資金,而攻擊者地址(0x4b7...c5a)的初始資金來自于混幣平臺TornadoCash轉出的10ETH。

在攻擊成功后,相關地址都把攻擊獲得的幣轉到地址(0xace...70e)。

該獲利地址(0xace...70e)只有一筆轉出記錄:通過TornadoCash轉出10ETH。

慢霧AML團隊統計攻擊者獲利地址上的資金發現,官方的統計遺漏了部分損失:

2246.6SUSHI13318.35DODO110108KYL243.929USDT259237.77HEGIC

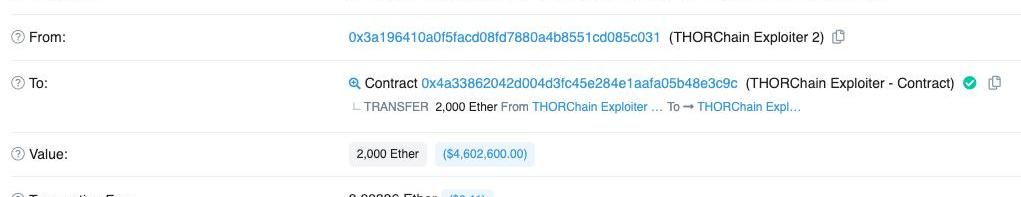

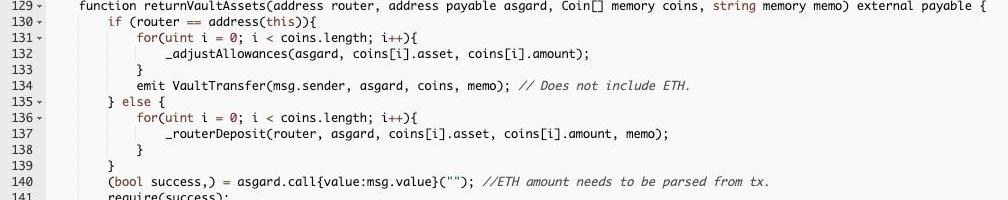

第三次攻擊:退款邏輯漏洞

攻擊概述

本次攻擊跟第二次攻擊一樣,攻擊者部署了一個攻擊合約,作為自己的router,在攻擊合約里調用THORChainRouter合約。但不同的是,攻擊者這次利用的是THORChainRouter合約中關于退款的邏輯缺陷,攻擊者調用returnVaultAssets函數并發送很少的ETH,同時把攻擊合約設置為asgard。然后THORChainRouter合約把ETH發送到asgard時,asgard也就是攻擊合約觸發一個deposit事件,攻擊者隨意構造asset和amount,同時構造一個不符合要求的memo,使THORChain節點程序無法處理,然后按照程序設計就會進入到退款邏輯。

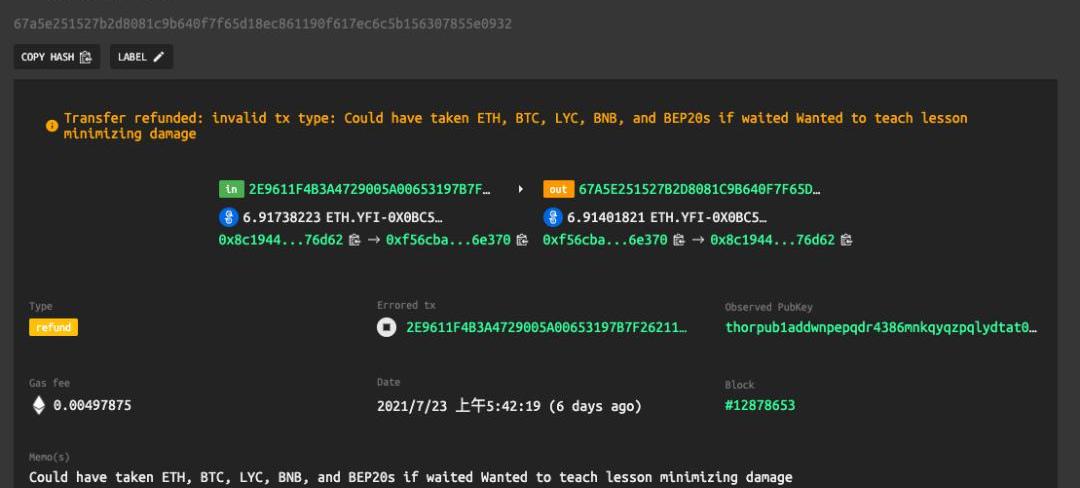

(截圖來自viewblock.io)

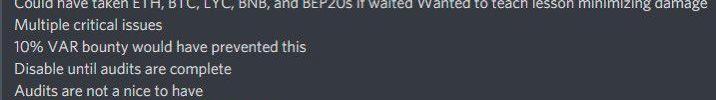

有趣的是,推特網友把這次攻擊交易中的memo整理出來發現,攻擊者竟喊話THORChain官方,表示其發現了多個嚴重漏洞,可以盜取ETH/BTC/LYC/BNB/BEP20等資產。

(圖片來自https://twitter.com/defixbt/status/1418338501255335937)

根據THORChain官方發布的復盤文章,此次攻擊造成的損失為:

966.62ALCX20,866,664.53XRUNE1,672,794.010USDC56,104SUSHI6.91YEARN990,137.46USDT

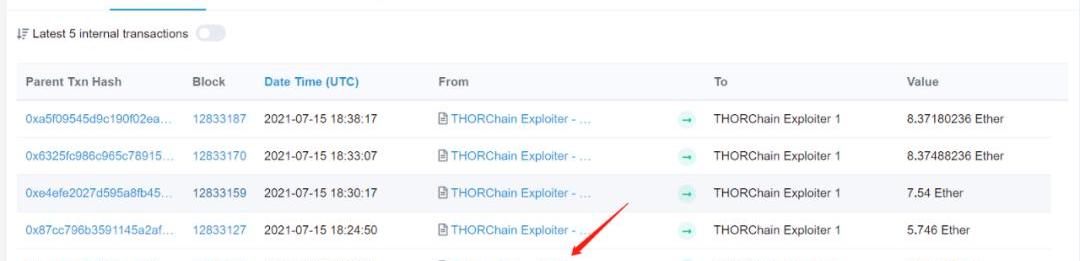

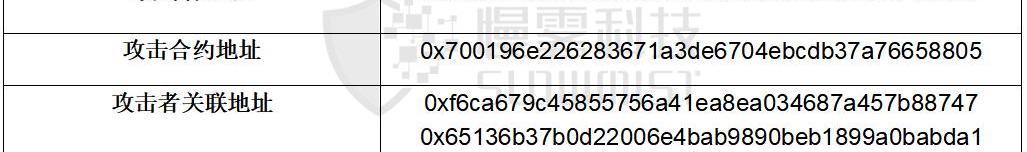

資金流向分析

慢霧AML團隊分析發現,攻擊者相關的錢包地址情況如下:

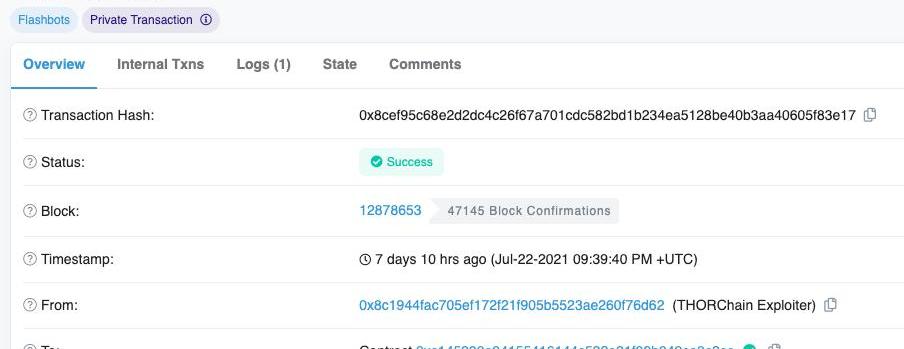

MistTrack反洗錢追蹤系統分析發現,攻擊者地址(0x8c1...d62)的初始資金來源是另一個攻擊者地址(0xf6c...747),而該地址(0xf6c...747)的資金來源只有一筆記錄,那就是來自于TornadoCash轉入的100ETH,而且時間居然是2020年12月!

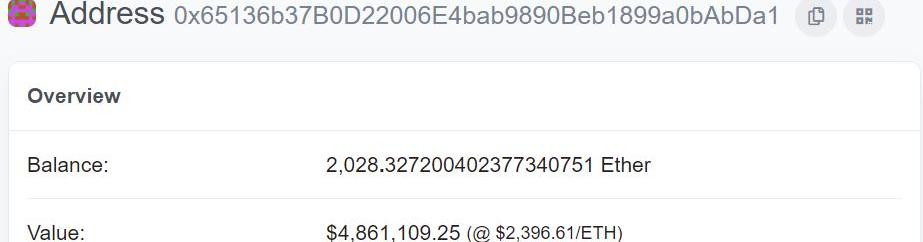

在攻擊成功后,攻擊者將資金轉到了獲利地址(0x651...da1)。

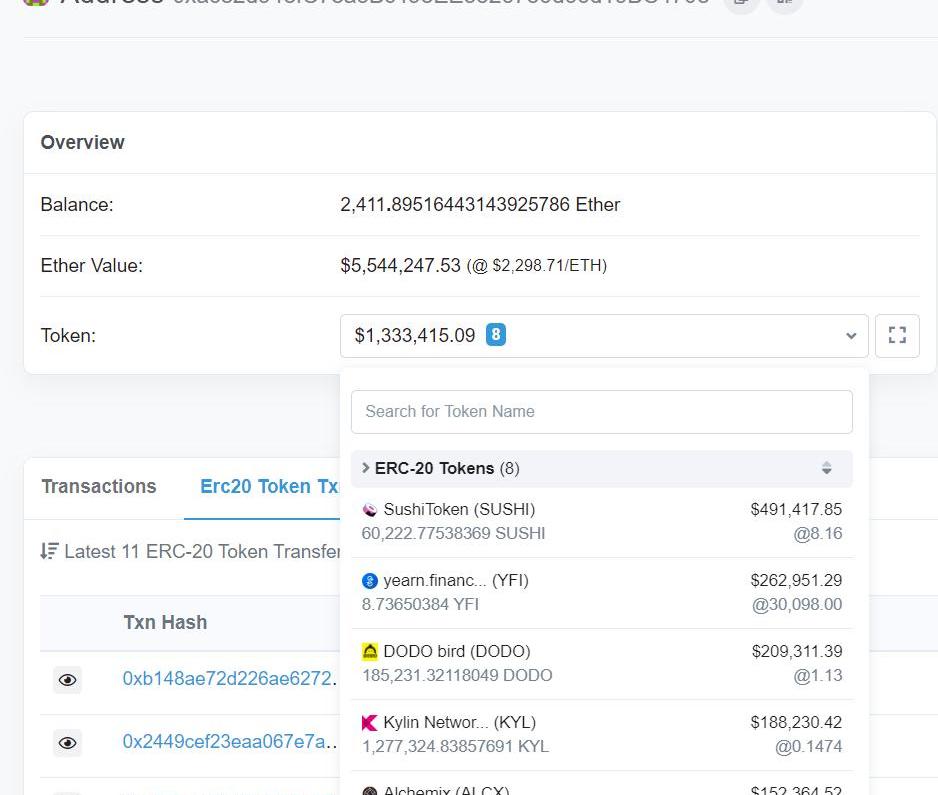

總結

通過以上分析可以發現,三次攻擊的初始資金均來自匿名平臺(ChangeNOW、TornadoCash),說明攻擊者有一定的“反偵察”意識,而且第三次攻擊的交易都是隱私交易,進一步增強了攻擊者的匿名性。

從三次攻擊涉及的錢包地址來看,沒有出現重合的情況,無法認定是否是同一個攻擊者。從資金規模上來看,從第一次攻擊到第三次攻擊,THORChain被盜的資金量越來越大,從14萬美金到近千萬美金。但三次攻擊獲利的大部分資金都沒有被變現,而且攻擊間隔時間比較短,慢霧AML團隊綜合各項線索,推理認為有一定的可能性是同一人所為。

截止目前,三次攻擊后,攻擊者資金留存地址共有余額近1300萬美元。三次攻擊事件后,THORChain損失資金超1600萬美元!

(被盜代幣價格按文章發布時價格計算)

依托慢霧BTI系統和AML系統中近兩億地址標簽,慢霧MistTrack反洗錢追蹤系統全面覆蓋了全球主流交易所,累計服務50+客戶,累計追回資產超2億美金。(詳見:慢霧AML升級上線,為資產追蹤再增力量)。針對THORChain攻擊事件,?慢霧AML團隊將持續監控被盜資金的轉移,拉黑攻擊者控制的所有錢包地址,提醒交易所、錢包注意加強地址監控,避免相關惡意資金流入平臺。

跨鏈系統的安全性不容忽視,慢霧科技建議項目方在進行跨鏈系統設計時應充分考慮不同公鏈不同代幣的特性,充分進行“假充值”測試,必要時可聯系專業安全公司進行安全審計。

ETF通常被稱為交易型開放式指數基金,通常又被稱為交易所交易基金,是一種在交易所上市交易的、基金份額可變的一種開放式基金,在傳統金融市場是非常受歡迎的一種金融衍生品.

1900/1/1 0:00:00本文由“靈蹤安全”原創,授權“金色財經”獨家首發,轉載請注明出處。8月10日,跨鏈協議PolyNetwork遭到攻擊,依賴該協議的O3Swap跨鏈交易協議連帶受到牽連,其所支持的三條公鏈以太坊、.

1900/1/1 0:00:001.金色觀察|Eth1.0是否已死于倫敦升級?隨著EIP1559的啟用,Eth1.0鏈的命運也因此決定了.

1900/1/1 0:00:00金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、行情與合約數據、礦業信息、項目動態、技術進展等行業動態。本文是項目周刊,帶您一覽本周主流項目以及明星項目的進展.

1900/1/1 0:00:00區塊鏈和穩定幣有一個共同的關鍵弱點:沒有采用,就沒有用。大多數生態系統采取的方法是"建立它,然后等著項目采用".

1900/1/1 0:00:00繼支付寶之后,國內互聯網巨頭騰訊也進軍NFT了。2021年8月1日,騰訊旗下的NFT交易軟件“幻核App”正式上線,首期限量發售300枚“有聲《十三邀》數字藝術收藏品NFT”.

1900/1/1 0:00:00