BTC/HKD-0.42%

BTC/HKD-0.42% ETH/HKD-1.05%

ETH/HKD-1.05% LTC/HKD-0.12%

LTC/HKD-0.12% ADA/HKD-0.46%

ADA/HKD-0.46% SOL/HKD-1.28%

SOL/HKD-1.28% XRP/HKD-0.87%

XRP/HKD-0.87%

10 月 29 日,Web3 大會在上海外灘茂悅隆重舉行!本次大會持續兩天,至 30 日結束。除了數十位來自全球學術界、互聯網、開源社區、風險投資、數字藝術和媒體社區的嘉賓,大會還集結了數百名開發者、研究人員和創業者,齊聚上海外灘茂悅,分享新思潮,為大家帶來一場數字資產行業的"饕鬄盛宴”。

這是一場真正的 Web3.0 盛會

這是 Web3 大會首次來到中國上海舉辦,旨在為去中心化項目團隊搭建協作與交流的橋梁。Web3 大會圍繞著一句號召組織而成:促進運轉良好的、用戶友好的 Web3.0 網絡。這也是 Web3.0 的愿景 —— 創造新一代互聯網,讓每個用戶掌握自己的數據、身份和命運。

慢霧:NimbusPlatform遭遇閃電貸攻擊,損失278枚BNB:據慢霧安全團隊情報,2022 年 12 月 14 日, BSC 鏈上的NimbusPlatform項目遭到攻擊,攻擊者獲利約278枚BNB。慢霧安全團隊以簡訊的形式分享如下:

1. 攻擊者首先在 8 天前執行了一筆交易(0x7d2d8d),把 20 枚 BNB 換成 NBU_WBNB 再換成 GNIMB 代幣,然后把 GNIMB 代幣轉入 Staking 合約作質押,為攻擊作準備;

2. 在 8 天后正式發起攻擊交易(0x42f56d3),首先通過閃電貸借出 75477 枚 BNB 并換成 NBU_WBNB,然后再用這些 NBU_WBNB 代幣將池子里的絕大部分 NIMB 代幣兌換出;

3. 接著調用 Staking 合約的 getReward 函數進行獎勵的提取,獎勵的計算是和 rate 的值正相關的,而 rate 的值則取決于池子中 NIMB 代幣和 GNIMB 代幣的價格,由于 NIMB 代幣的價格是根據上一步閃電貸中被操控的池子中的代幣數量來計算的,導致其由于閃電貸兌換出大量的代幣而變高,最后計算的獎勵也會更多;

4. 攻擊者最后將最后獲得的 GNIMB 代幣和擁有的 NIMB 代幣換成 NBU_WBNB 代幣后再換成 BNB,歸還閃電貸獲利;

此次攻擊的主要原因在于計算獎勵的時候僅取決于池子中的代幣數量導致被閃電貸操控,從而獲取比預期更多的獎勵。慢霧安全團隊建議在進行代幣獎計算時應確保價格來源的安全性。[2022/12/14 21:44:29]

Web3 大會由 Web3 基金會主辦,Web3 基金會旨在促進加密和去中心化軟件、協議、創新技術和應用,開發第三代互聯網 Web3.0。核心是研究、開發、部署、資助和維護 Web3 技術。

慢霧:Quixotic黑客盜取約22萬枚OP,跨鏈至BNB Chain后轉入Tornado Cash:7月1日消息,據慢霧分析,Quixotic黑客盜取了大約22萬枚OP(約11.9萬美元),然后將其兌換成USDC并跨鏈到BNB Chain,之后將其兌換成BNB并轉入Tornado Cash。[2022/7/1 1:44:55]

本次大會嘉賓的邀請沿襲了“Web3 大會”價值觀:歡迎所有協議項目、所有開發者、所有來自不同背景和持有各色觀點的人參與其中。本次大會主題講座主要圍繞區塊鏈技術與 Web3 相關倡導計劃。

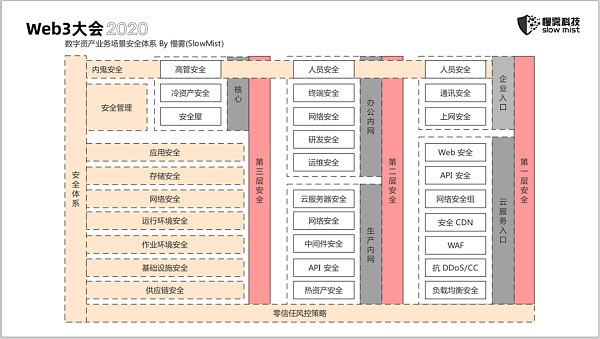

余弦:區塊鏈安全,永無止境的戰爭

作為區塊鏈安全技術領域的資深專家,中國計算機學會計算機安全專委會委員,知名黑客,網絡空間搜索引擎 “ZoomEye(鐘馗之眼)” 創建者,Joinsec 創始人、前知道創宇技術副總裁、404 團隊 Leader,慢霧科技創始人余弦受邀于 10 月 30 日進行《區塊鏈安全,永無止境的戰爭》的主題演講,與現場的各位業界先鋒共同圍繞『區塊鏈安全』這一話題,開展了一場深度的探討。

慢霧:Moonbirds的Nesting Contract相關漏洞在特定場景下才能產生危害:據慢霧區情報反饋,Moonbirds 發布安全公告,Nesting Contract 存在安全問題。當用戶在 OpenSea 或者 LooksRare等NFT交易市場進行掛單售賣時。賣家不能僅通過執行 nesting(筑巢) 來禁止NFT售賣,而是要在交易市場中下架相關的 NFT 售賣訂單。否則在某個特定場景下買家將會繞過 Moonbirds 在nesting(筑巢)時不能交易的限制。慢霧安全團隊經過研究發現該漏洞需要在特定場景才能產生危害屬于低風險。建議 Moonbirds 用戶自行排查已 nesting(筑巢)的 NFT 是否還在 NTF 市場中上架,如果已上架要及時進行下架。更多的漏洞細節請等待 Moonbirds 官方的披露。[2022/5/30 3:50:23]

慢霧:BSC鏈上項目BXH遭受攻擊分析:10月30日消息,據慢霧區情報,2021年10月30日,幣安智能鏈上(BSC)去中心化交易協議BXH項目遭受攻擊,被盜約1.3億美金。經慢霧安全團隊分析,黑客于27日13時(UTC)部署了攻擊合約0x8877,接著在29日08時(UTC)BXH項目管理錢包地址0x5614通過grantRole賦予攻擊合約0x8877管理權限。30日03時(UTC)攻擊者通過攻擊合約0x8877的權限從BXH策略池資金庫中將其管理的資產轉出。30日04時(UTC)0x5614暫停了資金庫。因此BXH本次被盜是由于其管理權限被惡意的修改,導致攻擊者利用此權限轉移了項目資產。[2021/10/30 6:22:02]

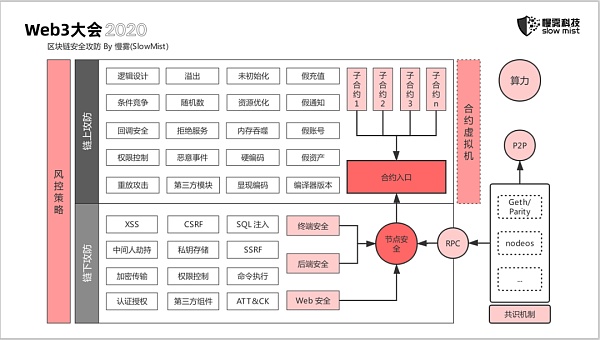

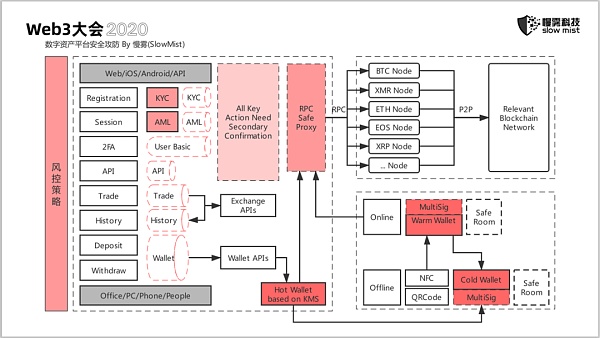

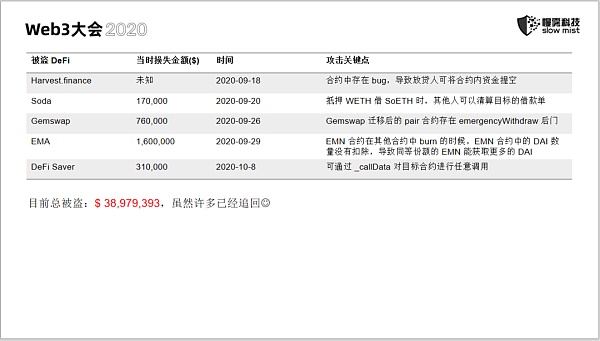

余弦指出,DeFi 安全不僅僅是指智能合約安全,還包括區塊鏈基礎安全、前端安全、通信安全、新增功能安全、人性安全、金融安全、合規安全。他還表示,在區塊鏈的世界里,作惡成本低到令人發指。目前已披露的被盜數字資產價值已超 135.67 億美元,未披露的數量可能比已披露的多一倍。

慢霧:yearn攻擊者利用閃電貸通過若干步驟完成獲利:2021年02月05日,據慢霧區情報,知名的鏈上機槍池yearnfinance的DAI策略池遭受攻擊,慢霧安全團隊第一時間跟進分析,并以簡訊的形式給大家分享細節,供大家參考:

1.攻擊者首先從dYdX和AAVE中使用閃電貸借出大量的ETH;

2.攻擊者使用從第一步借出的ETH在Compound中借出DAI和USDC;

3.攻擊者將第二部中的所有USDC和大部分的DAI存入到CurveDAI/USDC/USDT池中,這個時候由于攻擊者存入流動性巨大,其實已經控制CruveDAI/USDC/USDT的大部分流動性;

4.攻擊者從Curve池中取出一定量的USDT,使DAI/USDT/USDC的比例失衡,及DAI/(USDT&USDC)貶值;

5.攻擊者第三步將剩余的DAI充值進yearnDAI策略池中,接著調用yearnDAI策略池的earn函數,將充值的DAI以失衡的比例轉入CurveDAI/USDT/USDC池中,同時yearnDAI策略池將獲得一定量的3CRV代幣;

6.攻擊者將第4步取走的USDT重新存入CurveDAI/USDT/USDC池中,使DAI/USDT/USDC的比例恢復;

7.攻擊者觸發yearnDAI策略池的withdraw函數,由于yearnDAI策略池存入時用的是失衡的比例,現在使用正常的比例體現,DAI在池中的占比提升,導致同等數量的3CRV代幣能取回的DAI的數量會變少。這部分少取回的代幣留在了CurveDAI/USDC/USDT池中;

8.由于第三步中攻擊者已經持有了CurveDAI/USDC/USDT池中大部分的流動性,導致yearnDAI策略池未能取回的DAI將大部分分給了攻擊者9.重復上述3-8步驟5次,并歸還閃電貸,完成獲利。參考攻擊交易見原文鏈接。[2021/2/5 18:58:47]

具體可參考慢霧 Hacked 檔案庫:https://hacked.slowmist.io/

值得一提的是,余弦認為 “代碼即法律” 是一句不切實際且不負責任的話。他認為區塊鏈安全遠不止發生在區塊鏈上,礦池、交易所、錢包等都存在被攻擊的風險。他最后強調,信息邊界在哪,戰爭就在哪。

以下為余弦關于《區塊鏈安全,永無止境的戰爭》演講內容:

參考來源:

https://forum.web3.foundation/

https://mp.weixin.qq.com/s/wMHpocjXaV1DPME329nwyw

1.央行數字貨幣研究所狄剛:理性務實推動區塊鏈創新發展10月24日,中國人民銀行數字貨幣研究所副所長狄剛在打造區塊鏈新引擎助力產業新升級論壇暨《讀懂區塊鏈》新書發布會上表示.

1900/1/1 0:00:00據以太坊瀏覽器Ethereum最新數據顯示,頭部去中心化平臺Uniswap自 9 月 1日9.5億美元的歷史高位以來,Uniswap的交易量呈逐步下降趨勢目前近七日日均交易量約2.37億美元.

1900/1/1 0:00:00本篇:從基本面、通證經濟、未來潛力、合規發展、團隊社區、技術分析等角度進行分析;完整版為非公開內部使用數學提供保障,基本面展現未來,技術分析增加刺激.

1900/1/1 0:00:00編者按: 2020年,金融科技從戰略走向落地。眾所周知,2019年,央行正式發布金融科技三年發展規劃,這是我國金融監管機構首次對金融科技進行系統化的歸納與論述,是金融科技發展進程中的里程碑.

1900/1/1 0:00:00全球央行數字貨幣研發正在如火如荼進行。當地時間10月19日,在國際貨幣基金組織(IMF)年會的“跨境支付交易:展望未來”分會中,IMF總裁格奧爾基耶娃稱,央行發行的數字貨幣(CBDC)可能將加大.

1900/1/1 0:00:00NFT 跟隨DeFi熱度順勢而上,不過離出圈還欠不少火候,目前探索的細分市場或存在一定誤區,也有一定的局限性。大家所說的NFT,到底是什么?DEFI熱度暫緩后,市場把目光轉向了NFT賽道.

1900/1/1 0:00:00