BTC/HKD+1.07%

BTC/HKD+1.07% ETH/HKD+1.23%

ETH/HKD+1.23% LTC/HKD+0.59%

LTC/HKD+0.59% ADA/HKD+2.37%

ADA/HKD+2.37% SOL/HKD+4.76%

SOL/HKD+4.76% XRP/HKD+1.42%

XRP/HKD+1.42%本文梳理自加密愛好者AndrewBadr在個人社交媒體平臺上的觀點,律動BlockBeats對其整理翻譯如下:

大約在一年前,Cryptopunks的創建者LarvaLabs在自己的新作里隱藏了一個NFT彩蛋。下面我要講的,就是我和幾個朋友是如何解開謎題,并領取獎勵的故事。

如果你一直在關注NFT領域,就肯定知道到上個月ProofCollective社區的Grails空投。這次空投有20件NFT作品,分別來自20位匿名藝術家,Proof的成員每人可以挑選一件來鑄造。在所有作品都被鑄造后,藝術家的名字才會被公布。

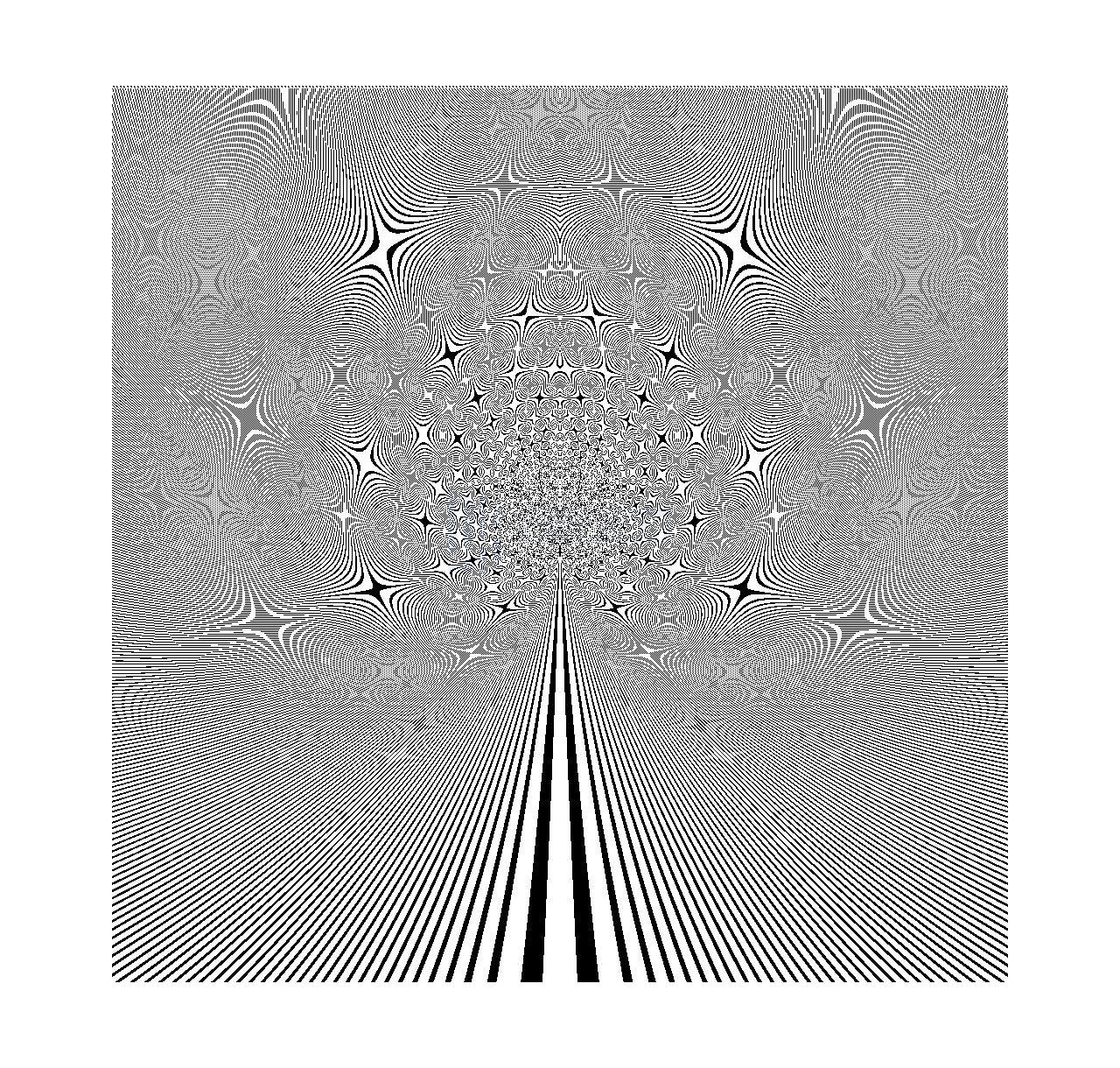

下面這件作品是Grails#11,在揭幕之前社區就已經知道它了。這應該是一個數學方程,有類似星光樣式的圖案,和一條通向魔幻宇宙的道路,看上去奇異而美麗。

安全公司:有攻擊者分發Win10 ISO鏡像,并在EFI分區中隱藏挖礦代碼:金色財經報道,網絡安全公司Dr. Web發文稱,發現有攻擊者分發Win10 ISO鏡像,并在EFI(可擴展固件接口)分區中隱藏挖礦代碼,可以躲避殺軟的監測。設備一旦感染之后就會監測進程資源管理器、任務管理器、進程監視器、進程等等,一旦發現剪貼板中的加密貨幣錢包地址,就會立即替換為攻擊者預設的地址。Dr. Web表示調查重定向的加密錢包地址,發現該錢包賬號上至少有價值19000美元的加密貨幣。

注:EFI分區是一個小型系統分區,其中包含在操作系統啟動之前執行的引導加載程序和相關文件。主流殺軟不會掃描EFI分區,因此惡意軟件可以繞過惡意軟件檢測。[2023/6/14 21:36:34]

Reddit用戶發現7zip文件可能與隱藏在比特幣區塊鏈中的安阿桑奇有關:金色財經報道,根據Reddit社區 r/bitcoin 上的一篇帖子,發現了一個舊文件,該文件可能與維基解密的告密者和創始人阿桑奇有關。加密的7zip文件位于2017年1月5日發生的交易的輸出腳本中,并在區塊高度446,713處被開采。

作者還指出,該文件可以通過拼接特定交易的所有輸出腳本的pubkhash seg來獲得。[2023/2/13 12:02:32]

在鑄造結束后不久,Proof團隊就舉行了一場備受期待的電話會議,揭開了每件作品背后的故事和藝術家的面紗。當得知Grails#11是LarvaLabs為其新項目Autoglyphs創作的初始模型時,所有人都震驚了。盡管這次鑄造活動里的每件作品都很受歡迎,但目前Grails#11仍然占據著最高價格,地板價45ETH。

動態 | 黑客在Windows安裝文件中隱藏加密貨幣挖掘惡意軟件:據cnBeta消息,趨勢科技的安全研究人員表示,黑客正在偽裝加密貨幣挖掘惡意軟件,并將其作為合法的Windows安裝包傳遞出去。這種惡意軟件,通常被稱為Coinminer,使用了一系列混淆方法,使其攻擊特別難以檢測。[2018/11/9]

故事到這里應該就結束了對吧?不。事實上,在經過了數周的猜測和分析后,人們還是忽略了一個細節。

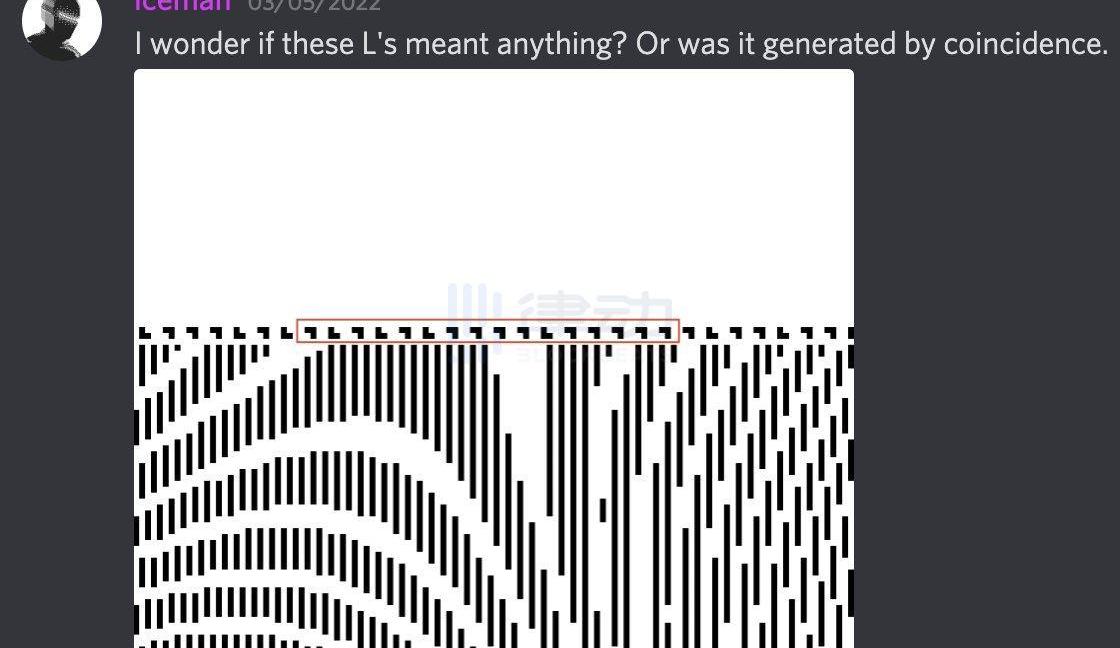

在3月5日揭幕之夜當晚,ProofDiscord里的iceman發了下面這段話:

動態 | OKEx發布執行隱藏和下線交易對的項目名單:OKEx發布公告稱,根據《OKEx關于隱藏TOKEN及下線交易對的規則》,OKEx審核團隊將平臺已上線項目進行了全面的市場監測和進展跟蹤,有部分項目符合隱藏或下線交易對的標準。其中46個項目的Token被隱藏,29個交易對將下線,其中涉及20個項目的部分交易對。?OKEx將于香港時間2018年8月17日12:00點正式下線相關交易對,這些項目未下線的其他交易對在OKEx平臺可以正常交易。

OKEx表示會保持對所有已上線該平臺項目的持續關注,若發現存在符合隱藏或下線交易對標準的將會嚴格執行,同時也會根據項目后續發展情況對隱藏項目進行取消隱藏或下線交易兌的調整。[2018/8/10]

他的這條信息立刻引起了我的注意,因為這部分圖像看起來確實與作品主體有些格格不入。此外,這些「L」沒有任何規律可尋,所以應該不僅僅是用來裝飾的。

如果你仔細看第一行,會看到兩種形狀,即常規和倒置的「L」。我編寫了一個腳本來解析這些圖像,并將它們轉換為0和1,發現正好有256位數,可以被8整除,于是我嘗試的第一件事就是將它們解釋為ASCII。

這次嘗試居然成功了,得到的消息是:「秘密在小豬的號碼里,LL」。

這真的令人難以置信,作為來自LarvaLabs的簽名,在整個鑄造過程中都沒有人發現這條消息!這原本會極大地改變這次Grails空投實驗。從那以后,我就一直試圖弄清楚那條信息的其余部分是什么意思。我請了幾個朋友來幫忙,他們都為謎題的最終破解做出了各自的貢獻。

值得注意的是,iceman的帖子實際上沒有引起大家的重視,但在整個破解過程中,我都以為其他人也在試圖解決這個謎題......

回歸主題,我們知道「LL」是LarvaLabs的簽名,并猜測「秘密在小豬的號碼里」是一個指向隱藏寶藏的線索。結果也正是如此,來自LarvaLabs的「小豬」其實是指小豬屬性的Meebits。

于是我們馬上就開始研究小豬屬性的Meebits。但信息里提到的「數字」指的是什么?我們花了很長時間,試圖在小豬屬性Meebits的ID編號里找出一些信息。我們試了Mod2、ID之間的間隔、ASCII、Base32、凱撒密碼…各種瘋狂的東西。

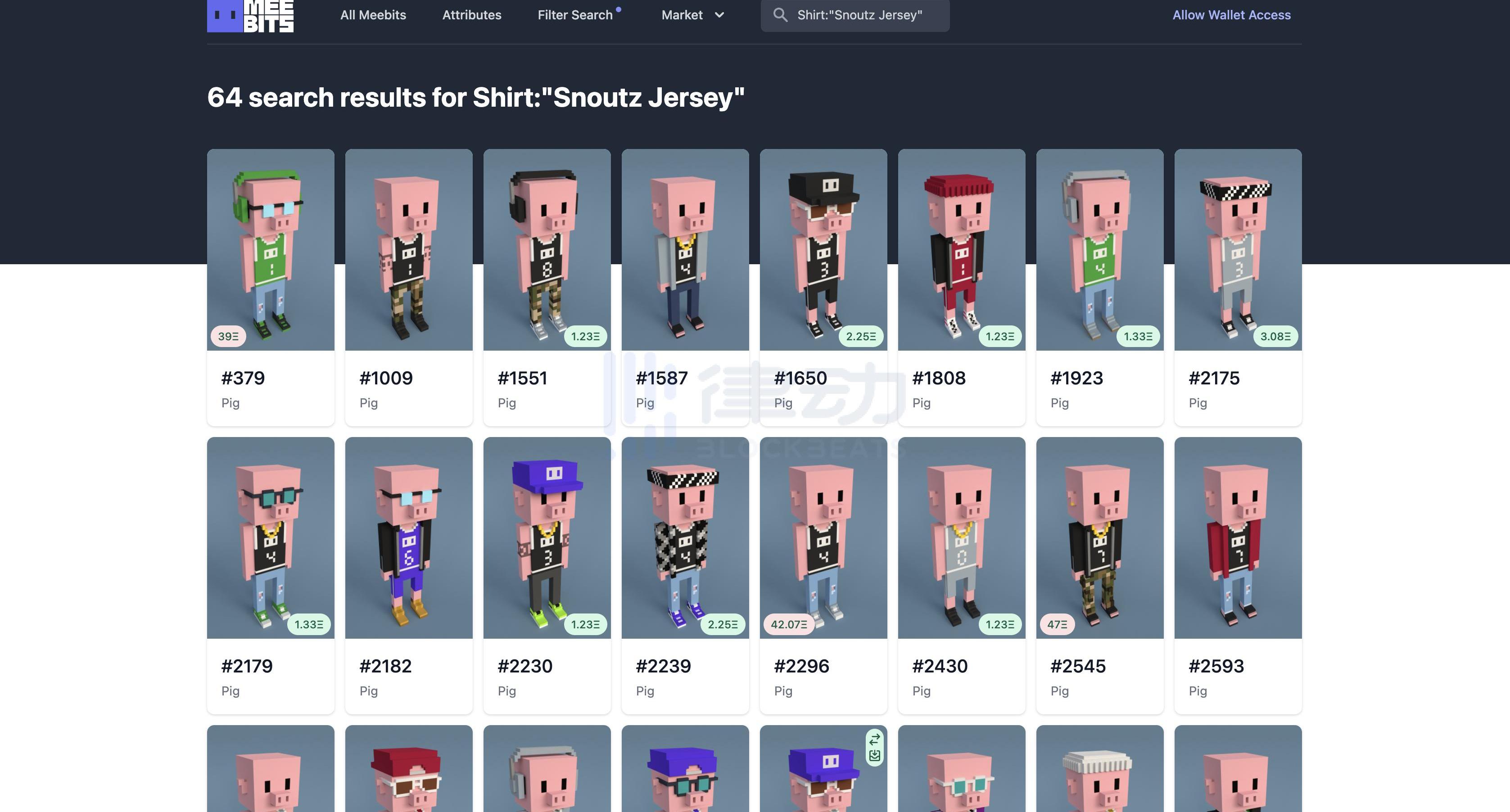

就在幾天前,我們注意到小豬屬性的Meebits里還藏著另一組數字:穿著的球衣的號碼。

如果你去看看這些穿著球衣的Meebits的ID編號,會發現一些不尋常的東西,這指出了一個線索!檢查一下ID的分布,你會發現它們在大約13000號之后就沒有了。而如果穿著球衣的小豬屬性Meebits是均勻分布的,那么應該會有一個Meebit的ID編號在19000號之后。

將范圍縮小到這64個穿著Snutz球衣的Meebits后,我們又一次在死胡同里花了許多時間,包括將球衣號碼轉換為二進制,將球衣號碼與ID編號組合,以某種方式利用球衣顏色,轉換為十六進制等等。

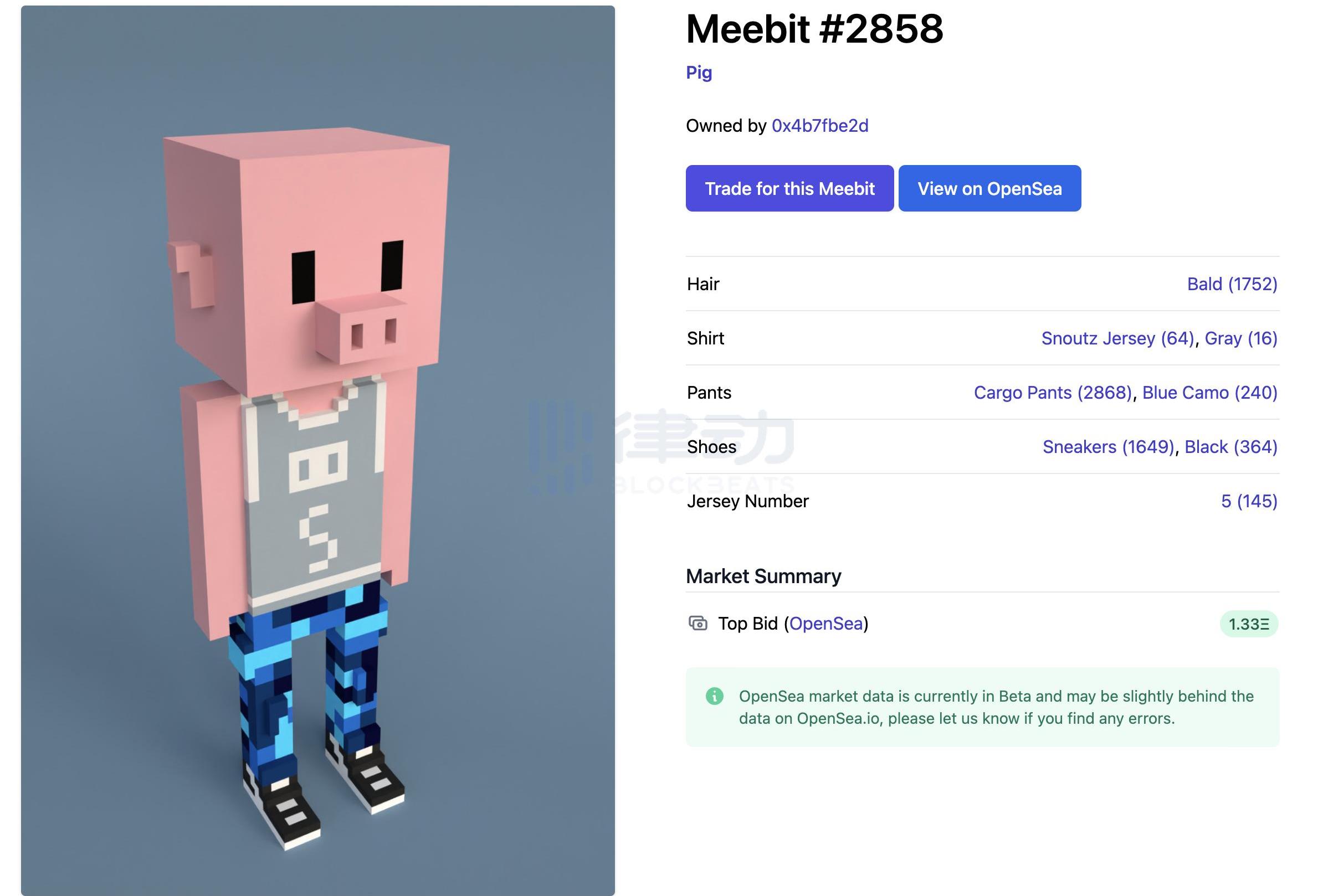

最后我們找到了正確的方法:將64個球衣號碼中的十六進制字符串連接起來,并將其作為一個以太坊私鑰!這個私鑰對應的賬戶里面有0.025ETH,里面還有一個作為獎品的小豬形象Meebit。

有了私鑰,我們就可以領取Meebit#2858了!

如果你想知道的話,那么看起來LarvaLabs并沒有提前確定這些球衣號碼和ID編號的排列,而是在去年5月,Meebits發售大約一周后,才用球衣號碼和隨機的ID編號制作了這個謎題。從去年5月開始,這只小豬就一直在等著有人去領取它!

總的來說,這是一次非常有趣的體驗。我很感謝LarvaLabs制作了這個謎題并在Grails#11中留下了線索。感謝PROOF和20位Grails藝術家將更多的藝術帶入了世界。

作者:AndrewBadr,加密愛好者

編譯:0x137,0x22D

以往,談及區塊鏈,我們通常會想當然地將它與數字貨幣聯系在一起。似乎,數字貨幣,必然是區塊鏈的唯一歸宿。但凡是脫離了數字貨幣去談區塊鏈的做法,都是大逆不道的.

1900/1/1 0:00:001.infura制裁特定地區用戶?以太坊去中心化了嗎Infura拒絕特定地區用戶并不能說明以太坊已經中心化了,只能說明在某些環節中心化了.

1900/1/1 0:00:00金色財經報道,3月18日,AxieInfinity官方在推特上發布了關于Origin升級更新的消息。此次更新包含了7個相關內容.

1900/1/1 0:00:00「我錢包里的ETH都沒了!」今日,DeFinance創始人Arthur在社交媒體上表示其遭受魚叉式網絡釣魚攻擊.

1900/1/1 0:00:00排名第一的智能合約網絡的交易成本已達到九個多月以來的最低水平。 關鍵要點 自1月以來,處理交易需要消耗的的以太坊下降了94%。以太坊的低gas費是由于對區塊空間的需求減少.

1900/1/1 0:00:00在本文中,我們將論述關于以太坊上的staking(押注)有多么去中心化,以及對收益無止境的追求正在如何使這種向去中心化staking的轉變有利可圖.

1900/1/1 0:00:00