BTC/HKD+0.52%

BTC/HKD+0.52% ETH/HKD+0.31%

ETH/HKD+0.31% LTC/HKD+0.53%

LTC/HKD+0.53% ADA/HKD+0.08%

ADA/HKD+0.08% SOL/HKD-0.09%

SOL/HKD-0.09% XRP/HKD+0.72%

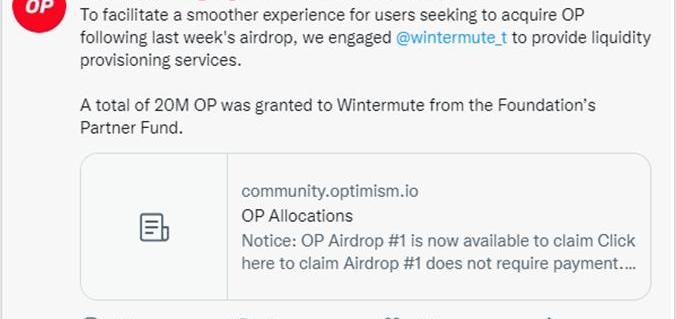

XRP/HKD+0.72%2022年6月9日消息,據Optimism與加密貨幣做市商Wintermute透露,2000萬個Optimism代幣被黑客盜取。6月9日,Optimism基金會向Wintermute授予了2000萬枚OP代幣。

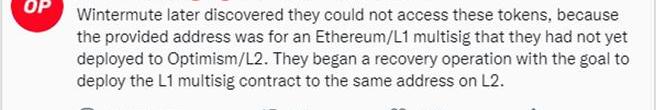

交易發送完成后,Wintermute發現無法訪問這些代幣,因為提供的地址是他們尚未部署到Optimism/L2的Ethereum/L1多簽地址。該Optimism/L2多簽地址由黑客部署,2000枚OP代幣也被黑客盜取。

一、事件分析

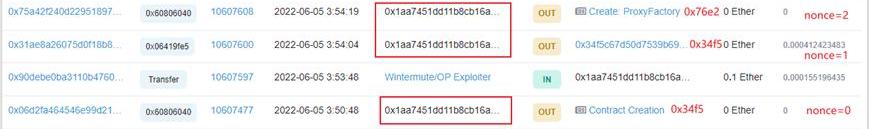

5月27日,Optimism基金會通過多簽合約分兩次向Wintermute的多簽合約地址轉賬2000萬OP代幣,并且在26日轉賬1枚OP代幣,3筆交易如下:

Beosin:JPEG'd 遭受攻擊原因為重入攻擊:金色財經報道,據Beosin安全團隊分析,JPEG'd 項目遭遇攻擊的根本原因在于重入,攻擊者在調用remove_liquidity函數移除流動性時通過重入add_liquidity函數添加流動性,由于余額更新在重入進add_liquidity函數之前,導致價格計算出現錯誤。

此前報道,JPEG'd項目遭遇攻擊,損失至少約1000萬美元。[2023/7/31 16:07:53]

根據交易時間以及交易中OP代幣數量,我們分析,在26日,Optimism基金會向Wintermute多簽合約地址轉賬1枚OP代幣作為測試,Optimism基金會在Wintermute確認收到代幣后將2000萬枚OP代幣通過連續的兩筆交易發送給Wintermute多簽合約地址。接收地址是Wintermute在Ethereum/L1上已部署的多簽合約地址,因此Wintermute僅僅驗證是否接收到了代幣,但并沒有驗證該地址在Optimism/L2上的所有權,而此時在Optimism/L2上并沒有實際部署多簽合約,這才給了黑客可乘之機。

Amber Group:Mai Finance金庫曾存在嚴重重入漏洞,項目方已部署新預言機合約:金色財經報道,Amber Group發文稱,其區塊鏈安全團隊于10月18日在零利率貸款協議Mai Finance的兩個金庫(SCSEMVT和YCSEMVT)中發現一個嚴重重入漏洞。該漏洞將允許攻擊者操縱抵押品價格,從池中借入所有資金并提走資金。

Amber Group在10月19日聯系QiDao團隊后,QiDao在10月20日提出解決方案并部署一個新的預言機合約。[2022/12/21 21:57:13]

以上轉賬交易中的相關地址如下:

Optimism基金會在Optimism/L2上的多簽合約地址:

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0

Wintermute在Ethereum/L1上的多簽合約地址:

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81

同時,Optimism/L2上的0x4f3a也是黑客部署的多簽合約地址。

黑客利用重入漏洞攻擊Paraluni,獲利逾170萬美元,約1/3已流入Tornado:今日8時04分(HKT),BSC鏈上的元宇宙金融項目Paraluni遭受黑客攻擊,黑客獲利逾170萬美元。據歐科云鏈鏈上天眼初步分析:

1、攻擊者資金來自PancakeSwap的閃電貸;

2、問題出在項目方MasterCheif合約的depositByAddLiquidity方法,該方法未校驗代幣數組參數address memory _tokens是否和pid參數指向的LP相吻合,在涉及到LP數額變化時,也未加重入鎖。

目前黑客在BSC鏈上的地址「0x94bc」的賬戶余額為3000.01 BNB(約112.58萬美元),另有235.45 ETH(約60.86萬美元)通過cBridge跨鏈到了ETH網絡「0x94bc」。其中約1/3被盜資金(230 ETH)已流入Tornado Cash。

該事件提醒我們,在涉及到金額變動的合約方法中,一定要關注重入漏洞,盡量使用重入鎖modifier。

鏈上天眼團隊已對相關地址進行了監控,并將進一步跟進事件進展。[2022/3/13 13:54:09]

接下來,我們將從鏈上交易的角度詳細分析一下黑客的攻擊行為以及原理。

EOS挖礦項目珊瑚的wRAM遭黑客\"重入\"攻擊,損失超12萬EOS:據PeckShield態勢感知平臺數據顯示,09月10日凌晨01:43分起,EOS生態DeFi流動性挖礦項目 “珊瑚”的wRAM遭到黑客攻擊,損失逾12萬EOS。截至目前已經有4.6萬個EOS被轉移至ChangeNOW實施洗錢。PeckShield安全人員進一步分析發現,ph***bj 攻擊者賬號采用了類似”重入攻擊“的模式,對eoswramtoken合約實施了攻擊。具體而言,攻擊者在正常的轉賬操作內嵌入了一次inline transfer,使得wRAM合約在mint時判斷RAM數額出現問題導致多發。PeckShield在此提醒用戶,EOS生態內挖礦項目,合約層往往存在Active權限受控制,非多簽賬戶可操縱賬號資金等問題,且存在多種被攻擊的可能,用戶在參與DeFi流動性挖礦項目前務必確保所項目合約的安全性。[2020/9/10]

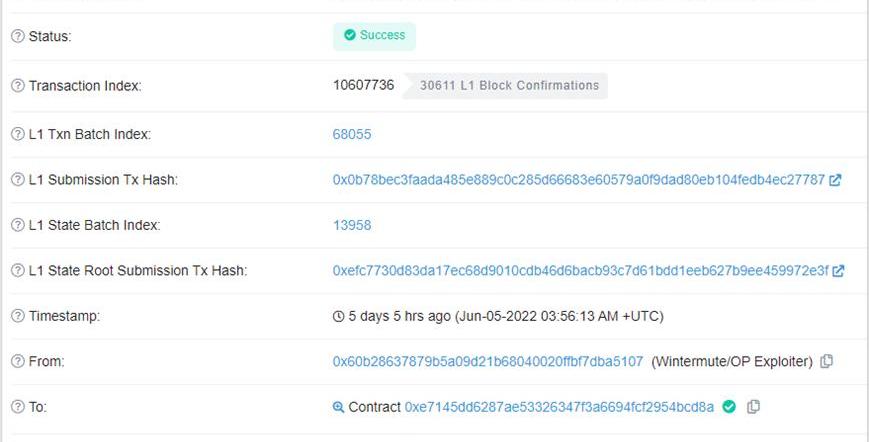

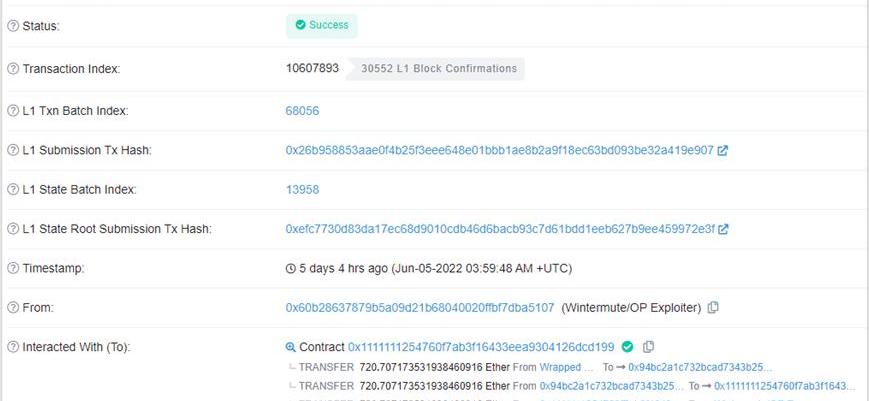

首先,我們看一下Optimism/L2上的0x4f3a合約部署交易:

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

慢霧:攻擊者系通過“supply()”函數重入Lendf.Me合約 實現重入攻擊:慢霧安全團隊發文跟進“DeFi平臺Lendf.Me被黑”一事的具體原因及防御建議。文章分析稱,通過將交易放在bloxy.info上查看完整交易流程,可發現攻擊者對Lendf.Me進行了兩次“supply()”函數的調用,但是這兩次調用都是獨立的,并不是在前一筆“supply()”函數中再次調用“supply()”函數。緊接著,在第二次“supply()”函數的調用過程中,攻擊者在他自己的合約中對Lendf.Me的“withdraw()”函數發起調用,最終提現。慢霧安全團隊表示,不難分析出,攻擊者的“withdraw()”調用是發生在transferFrom函數中,也就是在Lendf.Me通過transferFrom調用用戶的“tokensToSend()”鉤子函數的時候調用的。很明顯,攻擊者通過“supply()”函數重入了Lendf.Me合約,造成了重入攻擊。[2020/4/19]

注意到,該合約部署時間是6月5日,其中Wintermute/OPExploiter是黑客的一個地址,簡記為0x60b2。

該交易是如何準確生成0x4f3a合約地址的呢?

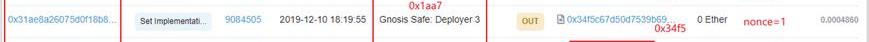

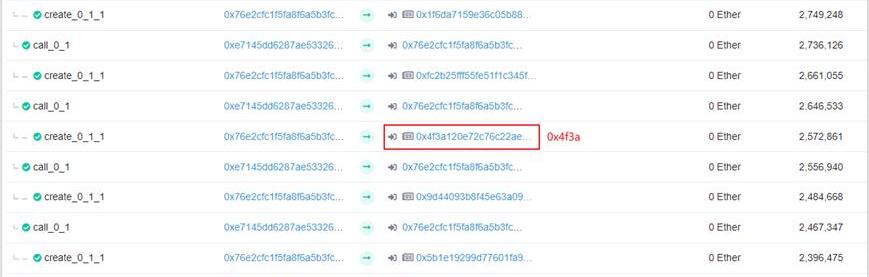

黑客重放了3筆交易,尤其是最后的GnosisSafe:ProxyFactory1.1.1合約創建的交易,如下所示:

Ethereum/L1上的交易如下:

Optimism/L2上的交易:

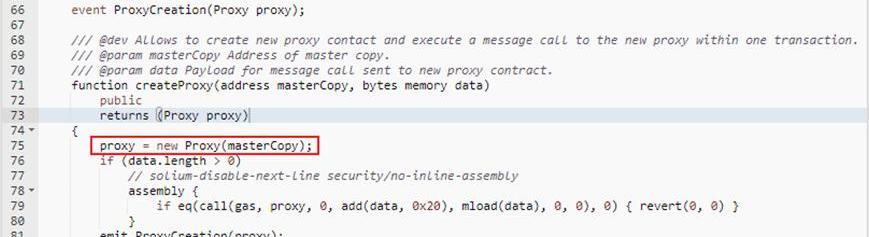

通過重放交易,黑客在Optimism/L2上面創建了跟Ethereum/L1上完全相同的GnosisSafe:ProxyFactory1.1.1合約,其中創建代理合約函數如下:

GnosisSafe:ProxyFactory1.1.1合約使用的是0.5版本的Solidity,使用new來創建合約時使用的是create命令,而不是create2。使用create命令創建合約,合約地址是msg.sender以及nonce來計算的。在Ethereum/L1上面,創建多簽合約0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通過重放交易來創建于GnosisSafe:ProxyFactory1.1.1合約的主要目的就是為了保證在Optimism/L2上創建合約0x4f3a的msg.sender與在Ethereum/L1上一致,那么黑客可以很方便的通過智能合約調用createProxy函數來創建出地址是0x4f3a的合約。在該交易中創建過程如下所示:

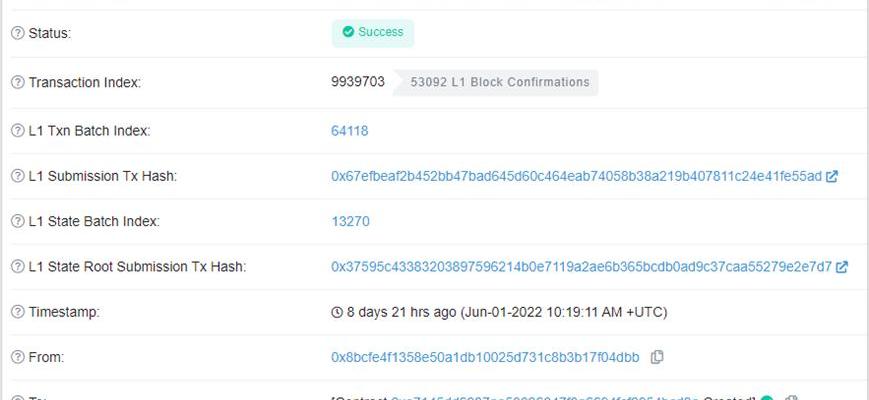

另外,合約0xe714的部署是在6月1日的以下交易中完成的:

txHash:0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

發起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb,這也是黑客所持有的地址。同時,這筆交易也是0x8bcf發起的第一筆交易,資金來源于Tornado:

整個過程從時間上看,

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址轉賬2000萬OP,0x4f3a地址在Ethereum/L1上是Wintermute的多簽合約地址,但此時在Optimism/L2上面并沒有部署合約;

6月1日,黑客地址0x8bcf部署合約0xe714。

6月5日,黑客通過重放Ethereum/L1上的交易創建了GnosisSafe:ProxyFactory1.1.1合約,其地址與Ethereum/L1上一樣;然后地址0x60b2通過合約0xe714部署了多簽合約0x4f3a,合約所有權歸黑客所有,因此5月27日轉入的2000萬OP被黑客盜取。

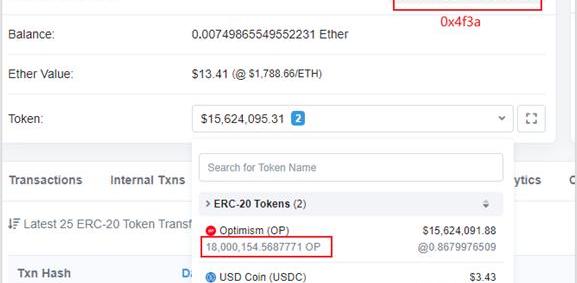

6月5日,多簽合約0x4f3a在接收到2000萬OP后,將100萬OP轉賬給黑客地址0x60b2,然后將100萬OP兌換成了720.7Ether。

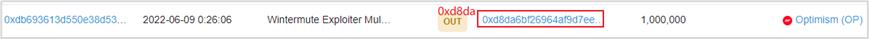

6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,

其他的1800萬OP仍然在合約0x4f3a中。

二、安全建議

引發本次安全事件的根本原因是交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素,并不是因為項目方合約代碼存在漏洞。

另外,針對本次事件,項目方反應不及時、對合約管理不嚴格等也給了黑客可乘之機;從攻擊時間線和攻擊準備上看,也不排除OP內部有內鬼串通作案的可能。

合并即將到來,這將是以太坊迄今為止最大的升級。不過,這種重大的技術轉變將如何影響以太坊的NFT生態系統呢?現在還很難得出結論,但有一些重要的觀點是需要被關注的.

1900/1/1 0:00:00生活在元宇宙中的一群小熊原本過著平靜的生活,但是一次又一次,爆發的大規模槍擊事件打破了原有的平靜,這些愛好和平的小熊面對如此境況感到心碎.

1900/1/1 0:00:00首例元宇宙星空間生日應援,在元宇宙里開生日party是一種怎樣的感受?6月3日,是演員迪麗熱巴的30歲生日,所謂三十而立,如今的熱巴在不斷精進自身事業的同時,也收獲了許多“愛麗絲”們的喜愛.

1900/1/1 0:00:00前幾天雷報整理了國內幾大視頻平臺的數字藏品,幾大平臺要么借數字藏品宣傳自家IP或自身“個性”,要么意在弘揚傳統文化,抑或與活動、業務等進行各種“綁定”,來促活、拉新用戶,玩法多樣.

1900/1/1 0:00:00Web3的產品運營有何不同、投身Web3的利與弊、如何破壁以及如何成功問:我做PM已經好幾年了,目前正在考慮進入Web3.

1900/1/1 0:00:00傳統上,創造就業機會是由家們設計的,他們急切地讓國家恢復工作,刺激經濟發展。從大蕭條時期的就業創造計劃到美國總統巴拉克·奧巴馬的《美國就業法案》,就業計劃有著漫長而曲折的歷史.

1900/1/1 0:00:00