BTC/HKD+0.69%

BTC/HKD+0.69% ETH/HKD+0.54%

ETH/HKD+0.54% LTC/HKD+0.7%

LTC/HKD+0.7% ADA/HKD+0.38%

ADA/HKD+0.38% SOL/HKD+0.03%

SOL/HKD+0.03% XRP/HKD+0.95%

XRP/HKD+0.95%據慢霧區情報,發現NFT項目verb釣魚網站如下:

釣魚網站1:https://mint-here.xyz/verblabs.html

釣魚網站2:https://verb-mint.netlify.app

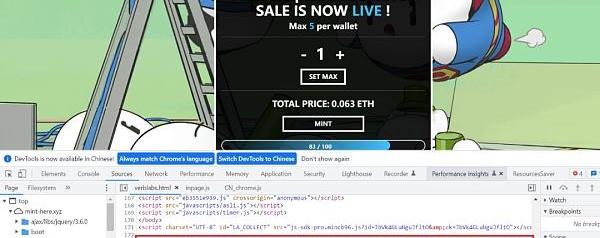

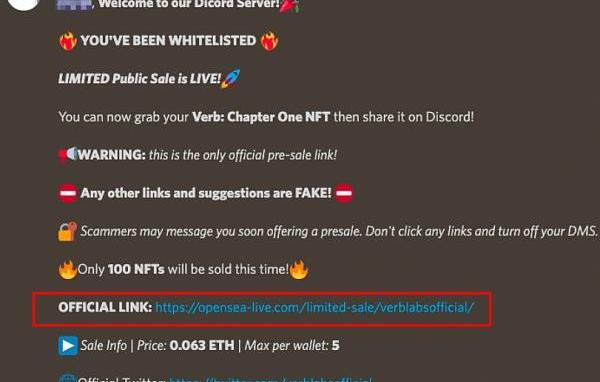

我們先來分析釣魚網站1:

查看源代碼,發現這個釣魚網站直接使用HTTrack工具克隆

http://opensea-live.com/limited-sale/verblabsofficial/站點。

此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:Platypus再次遭遇攻擊,套利者獲取約5萬美元收益:7月12日消息,SlowMist發推稱,穩定幣項目Platypus似乎再次收到攻擊。由于在通過CoverageRatio進行代幣交換時沒有考慮兩個池之間的價格差異,導致用戶可以通過存入USDC然后提取更多USDT來套利,套利者通過這種方式套利了大約50,000美元USDC。[2023/7/12 10:50:27]

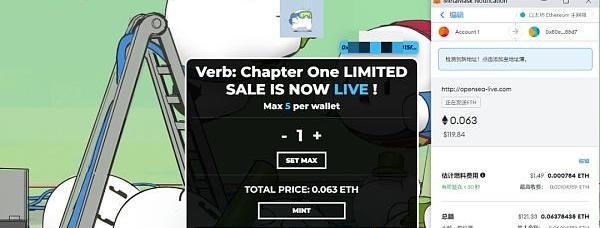

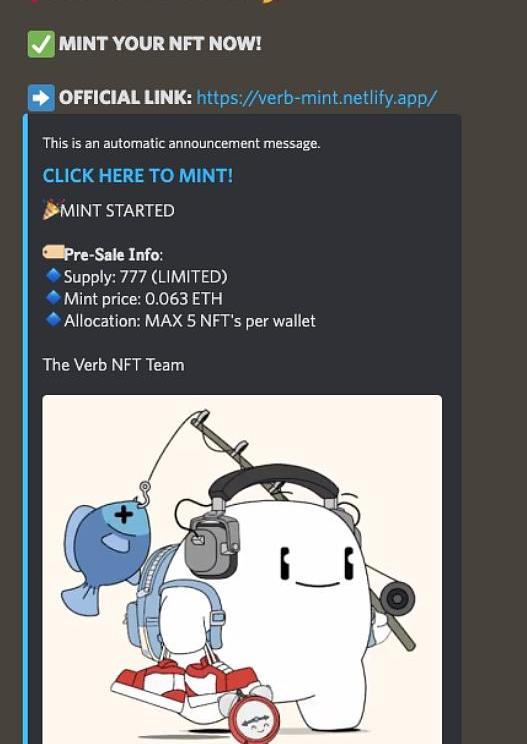

再來看下釣魚網站2:

慢霧:過去一周Web3生態系統因安全事件損失近160萬美元:6月26日消息,慢霧發推稱,過去一周Web3生態系統因安全事件損失近160萬美元,包括MidasCapital、Ara、VPANDADAO、Shido、Slingshot、IPO、Astaria。[2023/6/26 22:00:21]

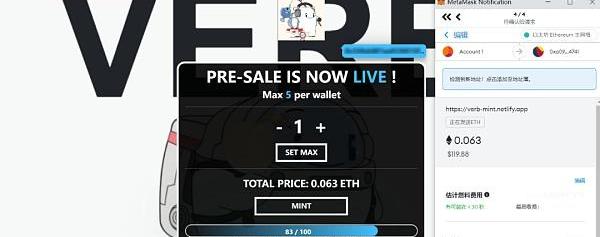

這三個站點仿佛都是一個模版生成出來的。

對照三個釣魚網站分別揪出釣魚地址:

釣魚地址1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

釣魚地址2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

釣魚地址3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

慢霧: 警惕比特幣RBF風險:據BitMEX消息,比特幣于區塊高度666833出現陳腐區塊,并產生了一筆 0.00062063 BTC 的雙花交易。根據 BitMEX提供的交易內容來看,雙花的兩筆交易的nSequence字段的值都小于0xffffffff -1。慢霧安全團隊初步認為此次雙花交易有可能是比特幣中的RBF交易。[2021/1/20 16:38:01]

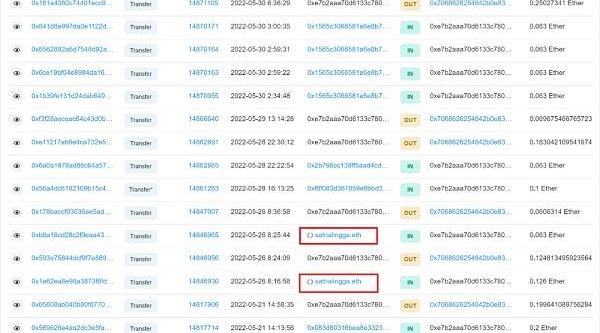

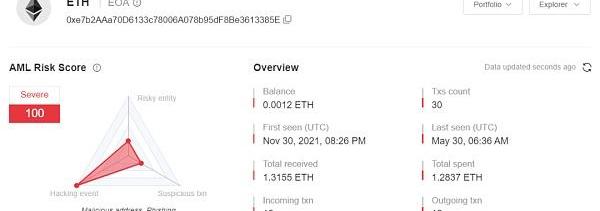

先分析釣魚地址1(0xe7b…85E):

慢霧:攻擊者系通過“supply()”函數重入Lendf.Me合約 實現重入攻擊:慢霧安全團隊發文跟進“DeFi平臺Lendf.Me被黑”一事的具體原因及防御建議。文章分析稱,通過將交易放在bloxy.info上查看完整交易流程,可發現攻擊者對Lendf.Me進行了兩次“supply()”函數的調用,但是這兩次調用都是獨立的,并不是在前一筆“supply()”函數中再次調用“supply()”函數。緊接著,在第二次“supply()”函數的調用過程中,攻擊者在他自己的合約中對Lendf.Me的“withdraw()”函數發起調用,最終提現。慢霧安全團隊表示,不難分析出,攻擊者的“withdraw()”調用是發生在transferFrom函數中,也就是在Lendf.Me通過transferFrom調用用戶的“tokensToSend()”鉤子函數的時候調用的。很明顯,攻擊者通過“supply()”函數重入了Lendf.Me合約,造成了重入攻擊。[2020/4/19]

發現地址satrialingga.eth?轉入過兩筆ETH,分別是0.063和0.126。

動態 | 慢霧:2020年加密貨幣勒索蠕蟲已勒索到 8 筆比特幣:慢霧科技反洗錢(AML)系統監測:世界最早的知名加密貨幣勒索蠕蟲 WannaCry 還在網絡空間中茍延殘喘,通過對其三個傳播版本的行為分析,其中兩個最后一次勒索收到的比特幣分別是 2019-04-22 0.0584 枚,2019-09-01 0.03011781 枚,且 2019 年僅發生一次,另外一個 2020 還在活躍,2020 開始已經勒索收到 8 筆比特幣支付,但額度都很低 0.0001-0.0002 枚之間。這三個傳播版本第一次發生的比特幣收益都是在 2017-05-12,總收益比特幣 54.43334953 枚。雖然收益很少,但 WannaCry 可以被認為是加密貨幣歷史上勒索作惡的鼻主蠕蟲,其傳播核心是 2017-04-13 NSA 方程式組織被 ShdowBrokers(影子經紀人) 泄露第三批網絡軍火里的“永恒之藍”(EternalBlue)漏洞,其成功的全球影響力且匿名性為之后的一系列勒索蠕蟲(如 GandCrab)帶來了巨大促進。[2020/2/23]

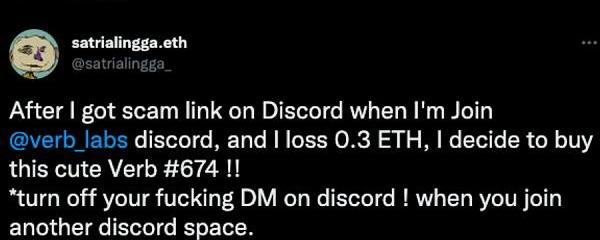

隨后在Twitter上找到了用戶@satrialingga_,發現該用戶在5月26日6:48PM發文稱自己被騙了0.3枚ETH,并提醒大家在加入Discord時要關閉私信。顯然是遭遇了私信釣魚。

根據用戶@satrialingga_的信息,我們加入@verb_labs的Discord,剛加入就有2個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的NFT圖片,生怕別人認不出來這是釣魚網站么?

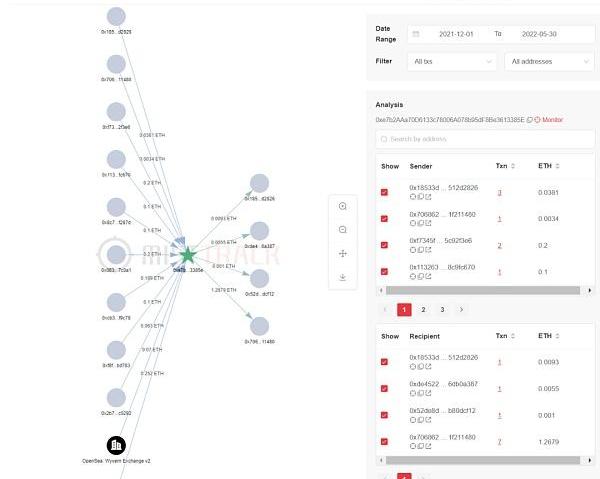

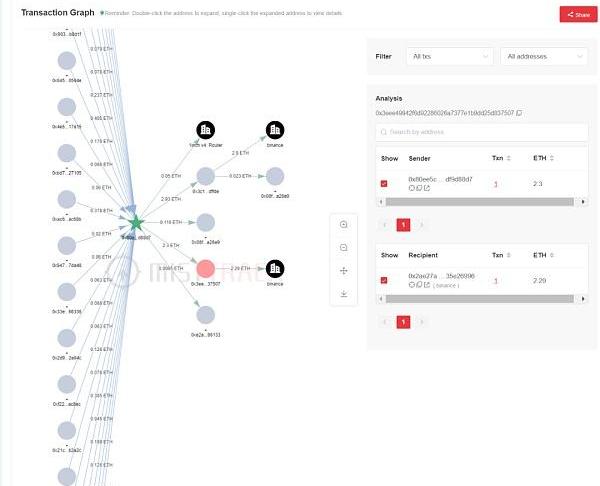

接著,我們使用MistTrack分析釣魚地址1:

發現盜來的錢基本被立馬轉走。

查看交易數較大的這個地址:

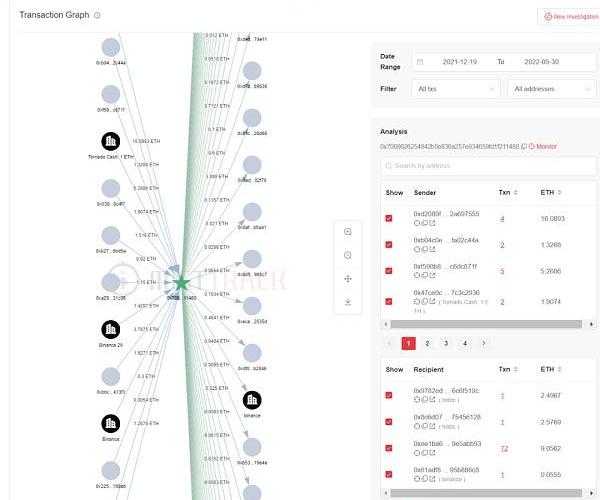

0x7068626254842b0e836a257e034659fd1f211480:

該地址初始資金來自TornadoCash轉入的兩筆1ETH,總共收到約37ETH,并通過189筆轉出洗幣,有從Binance提幣和入金的交易記錄。

接著,我們來分析釣魚網站2。

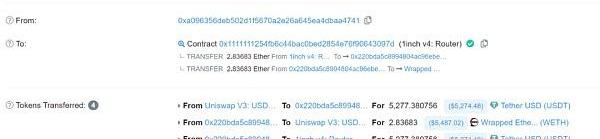

發現地址2將盜來的大部分ETH都被換成USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

來看看最后一個釣魚網站3:

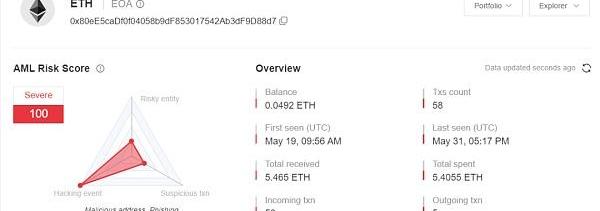

經MistTrack分析,地址3共收到約5.5ETH,入金交易有53筆,看來被騙的人挺多。

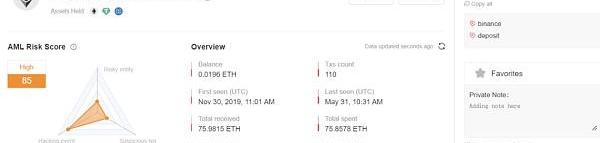

繼續追蹤,發現大部分ETH轉入Binance地址

0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在MistTrack的風險等級為高風險,共收到約76ETH。

以上就是本次關于Verb釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去copy比較出名的NFT項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的NFT網站的URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入Discord等,這也能避免一些釣魚。

By:耀&Lisa

去中心化銀行的歷史教訓應該指導我們對Web3協議和標記經濟學設計的方法,但只有當我們適當地記住并檢查它們時,它們才有幫助.

1900/1/1 0:00:00考慮在加密市場推出Token?抑或將未來的Token授予員工和投資者?我們對最新的通證經濟學基準和趨勢進行了一些分析,以幫助您規劃您的關鍵Token決策.

1900/1/1 0:00:00自從20世紀90年代以來,中國就再也不會主動或被動錯過任何一輪新技術革命浪潮,無論它是移動互聯網還是新能源汽車,也無論它是人工智能還是自動駕駛。當然,也包括時下最熱門的Web3.0.

1900/1/1 0:00:00流動性是所有交易場所的生命,無論是傳統的還是加密的。如果沒有流動性,交易所只是無用的軟件,與盈利業務沒有任何共同之處。交易流動性背后的驅動力是做市商.

1900/1/1 0:00:00生物多樣性市場相比碳市場還不成熟,這意味著ReFi先驅者將在制定標準和創建市場基礎設施方面發揮更大的作用.

1900/1/1 0:00:00想打敗熊市,先學會“熊市思考方式”。熊市中,市場狀況低迷。人們很容易失去信心,被恐懼所驅使,只做短期投資。這些沖動的決定,會讓你付出代價.

1900/1/1 0:00:00