BTC/HKD+0.31%

BTC/HKD+0.31% ETH/HKD-0.14%

ETH/HKD-0.14% LTC/HKD+0.68%

LTC/HKD+0.68% ADA/HKD-1.33%

ADA/HKD-1.33% SOL/HKD+1.2%

SOL/HKD+1.2% XRP/HKD-0.54%

XRP/HKD-0.54%原文:《HowToSecureYourCryptoWalletandNFTs》

編者按:今天知名公鏈Solana被爆出漏洞事件,導致超過8000個錢包地址被盜取資產,此時大家應該重視如何保護自己的錢包和里面的資產。

正文

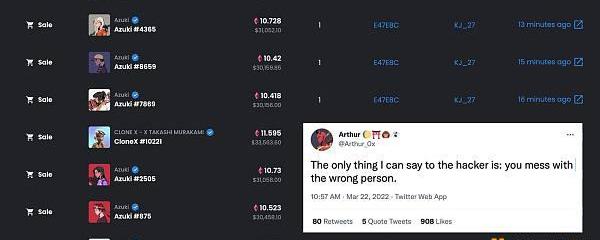

近日,DeFi風險投資基金DeFianceCapital的聯合創始人,在他的個人錢包中被盜了價值170萬美元的NFT。他聲稱,在打開一封看起來可疑的電子郵件附件后,他成為了網絡釣魚攻擊的受害者,郵件附件顯然來自DeFiance的一家投資組合公司。

這種攻擊甚至影響了一些經驗豐富的人,他們擁有5年的加密經驗,使用密碼管理器和硬件錢包與DeFi協議進行交互。

SBF:Mango黑客事件表明預言機規范的重要性:金色財經報道,FTX創始人SBF在社交媒體分析了Mango Markets黑客時間的教訓,他表示:“真正的問題取決于預言機的規范是什么,預言機準確地報告了 MNGO 的當前價格,只是'當前價格'與'公平價格'并不接近。一些頭寸,如 MNGO,規模龐大且流動性不足,以至于風險引擎(提供市場風險測量和投資分析的軟件)迫使頭寸被完全抵押。” 完全抵押意味著在整個貸款過程中,借款人提供抵押品。在這種情況下,抵押品是加密貨幣。Mango Markets 要求初始抵押品比率為 120%,維持抵押品比率為 110%。如果用戶的抵押率低于 110%,賬戶將被清算,而Mango Market 攻擊者利用漏洞來模擬擁有足夠的抵押品。

SBF補充稱:“如果一個預言機報告‘MNGO:0.40 美元’,是不是錯了?如果它只是承諾告訴你 MNGO 目前的交易價格,而且,在短時間內,在某些交易所,MNGO 實際上的交易價格為 0.40 美元。問題在于使用原始預言機價格。預言機有時能告訴你一切,有時也無法代表任何信息,它們只是反映市場的歷史和現狀,風險引擎的工作就是利用這些信息,并決定哪些頭寸是安全的,有時風險引擎不能只是反芻預言機所說的話,而是要自己去認真分析。”[2022/10/13 10:33:16]

盡管遭到了黑客攻擊,但這對我們所有人來說都是一個及時的提醒,熱錢包仍然很容易受到加密貨幣黑客的攻擊,尤其是當我們是活躍的DeFi用戶時。

安全團隊:針對Wintermute損失1.6億美元黑客事件,建議項目方移除相關地址管理權限:金色財經報道,2022年9月20日,據Beosin EagleEye監測顯示,Wintermute在DeFi黑客攻擊中損失1.6億美元,Beosin 安全團隊發現,攻擊者頻繁的利用0x0000000fe6a...地址調用0x00000000ae34...合約的0x178979ae函數向0x0248地址(攻擊者合約)轉賬,通過反編譯合約,發現調用0x178979ae函數需要權限校驗,通過函數查詢,確認0x0000000fe6a地址擁有setCommonAdmin權限,并且該地址在攻擊之前和該合約有正常的交互,那么可以確認0x0000000fe6a的私鑰被泄露。結合地址特征(0x0000000),疑似項目方使用Profanity工具生成地址。該工具在之前發的文章中,已有安全研究者確認其隨機性存在安全缺陷(有暴力破解私鑰的風險),導致私鑰可能泄漏。

Beosin 安全團隊建議:1.項目方移除0x0000000fe6a地址以及其他靚號地址的setCommonAdmin/owner等管理權限,并使用安全的錢包地址替換。2.其他使用Profanity工具生成錢包地址的項目方或者用戶,請盡快轉移資產。Beosin Trace正在對被盜資金進行分析追蹤。[2022/9/20 7:08:40]

在本文中,我們將探索幾種方法來保護我們的加密錢包和NFT。

報告:2020年加密盜竊及黑客事件有所減少 但DeFi領域犯罪活動正持續增長:據路透社1月28日消息,CipherTrace報告顯示,由于加密市場各部分參與者增強了安全系統,2020年加密貨幣盜竊、黑客攻擊及欺詐事件造成的損失下降了57%,損失額已降至19億美元(這一數字在2019年45億美元),但與此同時,“DeFi”領域的犯罪活動正在持續增長。[2021/1/28 14:15:59]

創建多個錢包

從技術上講,創建無限數量的加密錢包來持有和保管我們的數字資產是可行的,盡管管理大量的數字資產將變得相當繁瑣。冷錢包是一個偉大的、安全的方式來存儲我們的數字資產,因為它們保護我們的資產脫機,遠離互聯網上的壞人或惡意計算機,這意味著在安全方面不會受到影響。另一方面,像MetaMask和CoinbaseWallet這樣的熱錢包以犧牲安全為代價,提供了更多的便利,因為當我們復制和粘貼這些錢包時,這些錢包通常會為黑客竊取我們的私鑰和掏空我們的錢包創造一個攻擊載體。

推特被要求向美國參議院提供有關黑客事件的簡報:美國參議院商務委員會主席Roger Wicker要求推特在7月23日之前向該委員會的工作人員介紹最近的比特幣黑客事件。Wicker致信推特CEO稱:“不難想象,未來的攻擊將通過高知名度賬號,特別是通過世界領導人的賬號,來傳播不實信息或制造不和諧”。(新浪財經)[2020/7/17]

一旦我們購買了一個冷錢包,不要將我們所有的資產存儲在一個與我們的在線身份綁定的錢包中。這也創造了一個攻擊向量,一個安全漏洞就可以耗盡我們的全部凈資產。

相反,一個好的做法是創建2個級別的錢包:

熱錢包(如Metamask)進行日常交易

用于存儲的冷硬件錢包

也可以使用相同的助記詞將冷硬件錢包進一步分解為2個子錢包。

冷錢包地址1用于金庫存儲

冷錢包地址2用于可信站點上的不頻繁交易

使用多重錢包,我們可以確保自己有針對不良參與者的多重防御。即使我們的熱錢包被泄露了,我們的資產仍然安全的存儲在冷錢包里。

仔細簽訂合約

我們只會使用熱錢包地址或冷錢包地址2來簽訂合約。冷錢包地址1是純粹的存儲,和發送/接收交易到我們的其他錢包。在簽署交易時,確保只在我們信任的網站上簽署交易。一份惡意的合約,如果簽署不當,就會允許它將我們錢包里的所有資產轉移到另一個錢包里——實際上是耗盡我們的資金。有許多釣魚網站、電子郵件和信息假裝是合法的來源,然后操縱我們簽署看似真實的合約,但在背后,它掩蓋了一個事實,即我們給了合約許可,從我們的錢包中取出所有資金。

網絡釣魚是黑客試圖欺騙我們的最流行的方式之一。例如,我們可能是一個有針對性的欺詐、電子郵件或網站的受害者,他們騙我們簽署一些東西,以換取有限的NFT或其他東西。始終保持清醒的頭腦。如果某件事好得令人難以置信,甚至有點可疑,那就避免它。不要冒這個險。如果我們曾經無意中簽署了惡意文件,或者認為我們可能成為了惡意文件的受害者,請立即撤銷我們對合約的許可。

保護助記詞和私鑰

需要不惜一切代價保護助記詞和私鑰。這些是通向我們的全部資產集合的門戶。不要將我們的助記詞存儲在互聯網、云、任何可能被泄露的電腦文件中,無論是輸入的還是照片。有許多程序和惡意軟件可以找出助記詞,一旦被檢測到,就可以用來獲得訪問我們的整個投資組合的權限。同樣,即使我們用的是一個冷錢包,也不要在電腦上輸入助記詞。因為大多數現代錢包都能夠從我們的Ledger導入帳戶,而無需透露我們的助記詞。

使用像MetaMaskmobile或CoinbaseWallet這樣的移動錢包會帶來更高的折中風險。我們永遠不會知道我們的手機什么時候會被黑,特別是當我們在旅行時連接到公共WiFi或其他不可信的熱點時。重要的是,我們不應該在導入手機的熱錢包中存儲太多,因為這些設備具有巨大的安全風險,往往會導致我們錢包的全部流失。

將我們的資產分散到多個錢包中

最后一個建議是讓錢包多樣化。例如,我們可以為不同的鏈創建兩套熱/冷錢包,以進一步分散被黑客攻擊的風險。顯然,這是以帶來不便為代價的,但如果我們持有大量的投資組合,考慮到損失一切的代價遠遠大于帶來不便的代價,這是值得考慮的。

如果我們認為自己已經受到了損害應該怎么辦?

如果我們認為自己的錢包曾經被泄露過,請采取以下步驟:

立即斷開網絡連接

在一個全新的設備上,創建一個新的錢包

導入被破壞的錢包種子,并立即將所有資產發送到我們新創建的錢包中

要確定我們擁有哪些資產,可以使用區塊鏈瀏覽器或Zapper等聚合器來幫助確定

當我們認為自己可能成為受害者時,關鍵是要保持冷靜。然而,這可能已經太遲了。為了先發制人地檢測未經授權的交易,可以使用或構建服務來監控來自地址的交易并將通知發送到自己的帳戶。希望這些技巧有助于保護我們的加密錢包,并防止自己被黑客攻擊。

核心提示: ①目前國內網絡直播行業已經進入“雙重監管”時代,對于網絡主播的資質、平臺的資質均做出了規定;②《網絡主播行為規范》明確適用于虛擬數字人主播.

1900/1/1 0:00:00文/GustavoLobo?TheTIEResearch 前言 經過多年的監管合規努力,Facebook/Meta的加密貨幣支付項目Diem還是于2022年戛然而止.

1900/1/1 0:00:00一文講解投資DAO的現狀,以及賽道內表現最亮眼的參與者、其所使用的工具與框架,以及當前所面臨的挑戰.

1900/1/1 0:00:0021:00-7:00關鍵詞:Messari、馬斯克、9月加息、高盛1.Messari:以太坊合并引發的ETC價格反彈不會持續;2.

1900/1/1 0:00:00原文標題:《跨鏈橋為什么這么多事故?》原文作者:0xScope團隊 前言 近期頻發的跨鏈安全問題吸引市場的廣泛關注,本文希望從產品設計的角度入手,給讀者講述為什么這個賽道的產品安全問題這么多.

1900/1/1 0:00:00區塊鏈反洗錢態勢 匿名性與不可逆是加密貨幣交易的天然屬性,正是這樣的原因,在加密貨幣犯罪頻發的情況下,區塊鏈反洗錢處于一個至關重要的位置,也是阻止黑客成功變現的最后防線.

1900/1/1 0:00:00