BTC/HKD+0.69%

BTC/HKD+0.69% ETH/HKD+0.54%

ETH/HKD+0.54% LTC/HKD+0.7%

LTC/HKD+0.7% ADA/HKD+0.38%

ADA/HKD+0.38% SOL/HKD+0.03%

SOL/HKD+0.03% XRP/HKD+0.95%

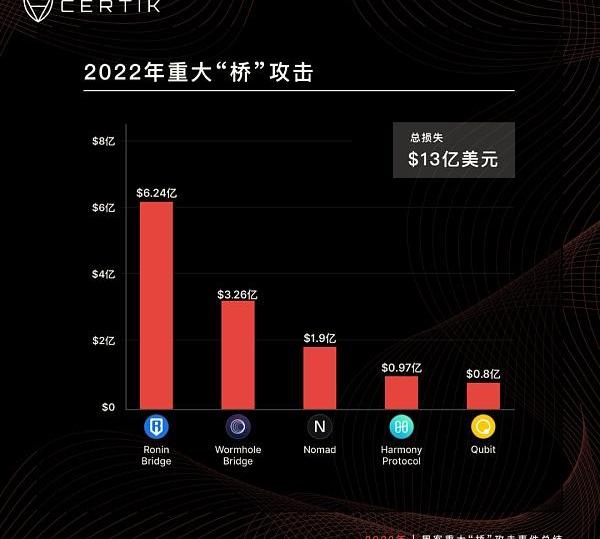

XRP/HKD+0.95%2022年自年初至今,僅5次的跨鏈橋攻擊就導致了13.17億美元的損失——這個數字是2022年Web3.0行業因黑客、欺詐、漏洞等事件造成總資產損失金額的57%。

之所以跨鏈橋攻擊的損失如此巨大,是因其本身的固有安全漏洞及整個領域缺乏防御攻擊專業意識和相關理論知識。

規模位于前三的跨鏈橋攻擊事件分別為:RoninNetwork,造成6.24億美元的損失;Solana跨鏈橋項目蟲洞,造成3.26億美元的損失;Nomad,造成1.9億美元的損失。

本文將通過分析今年發生的這5起尤其是具有代表性的NomadBridge攻擊事件,與大家探討跨鏈橋的安全問題及解決方式。

跨鏈橋安全

在分析這幾起攻擊事件前,我們需要明確一下跨鏈橋存在的固有安全問題。

V神VitalikButerin曾在Reddit上寫道,因為51%攻擊的影響,他對跨鏈應用持悲觀態度。然而除此之外,還有更多需要考慮的?其他問題。

第165次以太坊核心開發者執行會議:EIP-6466和EIP-6406是代碼更改,不影響升級:金色財經報道,7月6日,在ACDE #165上,以太坊開發人員討論了:對EIP-6466和6406的影響分析;Cancun/Deneb測試工作的進展;將構建器覆蓋標志包含到引擎API中;以及EIP-4788規范中包含兩個環形緩沖區。

首先,EIP-6466和EIP-6406是代碼更改,將兩個區塊頭字段transactions_root和receipts_root中的數據編碼從RLP更新到SSZ。安全審計公司Dedaub對EIP-6466與EIP-6406的影響分析是為了確定這些代碼更改對以太坊上已部署和積極使用的智能合約的影響。分析發現,SSZ更新將影響三個主要項目:LayerZero、zkBridge(跨鏈橋)和預言機。盡管這些應用程序受到影響,Dedaub總監Neville Grech表示,所有三個應用程序都可以升級,以適應通過EIP-6466和6406實施的代碼更改。

關于Cancun/Deneb測試,以太坊基金會的DevOps工程師Parithosh Jayanthi表示,Devnet #7Cancun/Deneb升級已于6月30日星期五成功啟動。測試網絡正在順利完成,并且已經發現了客戶端實施中的一些問題。Jayanthi表示,一旦客戶團隊修復了未解決的問題,他將嘗試在更長的時間內向網絡發送Blob交易,以了解網絡如何處理3個目標Blob/塊的負載(從2個Blob的目標增加) /block在最后一個測試網期間。

關于將構建器覆蓋標志包含到引擎API中,Teku (CL) 開發人員Mikhail Kalinin詢問EL客戶團隊是否愿意接受坎昆升級中引擎API的更改。Kalinin要求客戶團隊在GitHub上審查構建器標志Engine API更改,如果他們反對在7月10日星期一之前將其納入坎昆,請大聲說出來。如果沒有人反對這一更改,Kalinin表示他將合并必要的更改納入引擎API規范,以便包含在Cancun/Deneb升級中,對引擎API的更改不會記錄為EIP。

此外,EIP-4788引入一種新的預編譯,這是一種具有成本效益的智能合約操作,它將在EL上公開有關CL的信息,以防止通過代碼更改過度使用存儲空間。此功能將解鎖去中心化應用程序的許多用例,例如質押池和重新質押協議,這些應用程序將受益于對CL狀態的信任最小化訪問。以太坊基金會研究員Alex Stokes表示,該修改將合并到最終的EIP-4788規范中,以便在坎昆盡快實施。[2023/7/9 22:27:15]

在2022年7月22日發布的一個推特視頻中,Nomad的創始人JamesPrestwich解釋了為何行業普遍在跨鏈應用建立安全模型方面缺乏專業知識,以及為何獲取這些標準的專業知識需要花費一年的時間。

CertiK:5月份記錄了35次重大攻擊,總損失約為7330萬美元:金色財經報道,據CertiK監測,5月份記錄了35次重大攻擊,總損失約為7330萬美元。[2023/6/3 11:55:27]

對于個人用戶來說,很難將資產從一個區塊鏈轉移到另一個區塊鏈,因此必須通過跨鏈橋來實現這一操作。跨鏈橋協議的原理是:用戶在A鏈將代幣存入,隨后在B鏈上收到債務代幣。一旦B鏈的債務代幣被銷毀,則A鏈存儲的代幣就會被釋放。

為了實現這一功能,跨鏈橋需要實現這幾個功能:保管用戶存入的代幣,向用戶釋放債務代幣,以及在不同鏈之間發送消息的預言機。這使得跨鏈橋在安全方面更加脆弱——黑客可以下手的地方實在太多了。

條條大路通跨鏈橋,對黑客來說,又怎么能輕易拒絕這種快速暴富的攻擊渠道?攻擊造成的后果并不只是存款損失,一旦跨鏈橋產生漏洞或遭到攻擊,整個跨鏈橋的代幣將很可能失去所有價值。

RoninNetwork

RoninNetwork漏洞是有史以來最大的DeFi漏洞。

3月底,CertiK審計團隊監測到NFT游戲AxieInfinity側鏈RoninNetwork遭到攻擊,損失價值約6.24億美元的17.36萬枚ETH以及2550萬枚USDC。

交易員押注英國央行緊跟美聯儲步伐 今年加息5次:1月31日,貨幣市場現在預計,英國央行今年將把利率提高125個基點,這將使關鍵利率提升至1.5%。投資者依然押注利率在6月升至1%,這將為英國央行開始從其8950億英鎊(1.2萬億美元)債券組合中出售英國國債鋪平道路。隨著加息預期愈發增強,對利率預期最敏感的2年期英國國債收益率升至逾10年來最高水平。市場對英國央行加息的預期與對美聯儲的加息押注類似,投資者預計美聯儲今年有5次25個基點的加息。 (金十)[2022/1/31 9:24:39]

RoninNetwork需要驗證九個驗證節點中的五個簽名。而攻擊者黑了4個SkyMavis的私鑰,制造了5個合法的簽名,即:4個SkyMavis驗證器和1個AxieDAO運行的第三方驗證器產生的簽名。

這導致5個驗證器節點被破壞,高級魚叉式網絡釣魚攻擊是造成這一情況的罪魁禍首。

Solana跨鏈橋項目蟲洞

FTX完成第95次FTT回購銷毀,本周共銷毀153,864 FTT:據官方消息,數字資產衍生品交易所FTX今日完成對其平臺幣FTT的第95次回購銷毀,共銷毀153,864 FTT(約688.54萬美金)。FTT的部分銷毀來自于FTX所收得手續費的33%,已銷毀FTT總數達11,465,905 FTT(約5.13億美金)。

FTT暫報44.75美金,總流通市值約為55.51億美金。此外,質押FTT將尊享:更高的邀請返傭比例、掛單手續費獎勵、上幣投票額外權益、空投額外獎勵、免提幣手續費以及通證預售額外認購券。詳情請見官方公告。[2021/5/19 22:19:16]

北京時間2022年2月3日凌晨1點58分,CertiK審計團隊監測到Solana跨鏈橋項目蟲洞遭到攻擊。

此次事件中,攻擊者通過注入一個欺騙性的sysvar賬戶繞過了系統驗證步驟,并成功生成了一條惡意“消息”,指定要鑄造12萬枚wETH。最后,攻擊者通過使用惡意“消息”調用了“complete_wrapped”函數,成功鑄造了12萬枚wETH,價值約3.26億美元。

FTX平臺幣FTT完成第65次回購銷毀,現市值約為3.3億美元:據官方消息,數字資產衍生品交易所FTX今日完成對其平臺幣FTT的第65次回購銷毀,共銷毀77,559 FTT(約28.00萬美金),銷毀頻率為每周。FTT的部分銷毀來自于FTX所收得手續費的33%,已銷毀FTT總數達6,388,219 FTT(約2302.95萬美金)。FTT現報3.61美金,市值約為3.3億美元。作為FTX交易平臺幣,FTT可作為合約保證金,FTT持幣人可享受高達60%的交易手續費折扣。FTT也已上線Binance、BitMax、CoinEx、Huobi和Bitfinex交易所。[2020/10/21]

鑄幣兩分鐘后,攻擊者將1萬枚ETH橋接到以太坊鏈上,約20分鐘后,以太坊鏈上又產生了8萬枚ETH的交易。時至今日,這些資金仍在攻擊者的錢包里。

該事件造成的損失金額之大,令其成為了跨鏈橋史上第二大黑客攻擊事件。

Harmony?Bridge

北京時間2022年6月23日19:06:46,CertiK審計團隊監測到Harmony鏈和以太坊之間的跨鏈橋經歷了多次惡意攻擊。

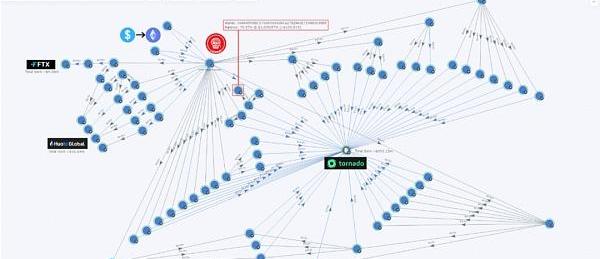

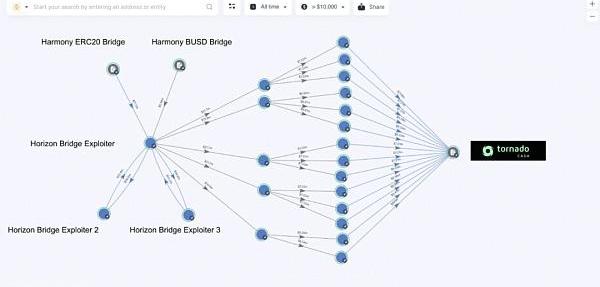

CertiK團隊安全專家分析,此次攻擊事件可能源于黑客掌握了owner的私鑰——攻擊者控制MultiSigWallet的所有者直接調用confirmTransaction從Harmony的跨鏈橋上轉移大量代幣,導致Harmony鏈上價值約9700萬美元的資產被盜,該筆資金后被轉移至TornadoCash。

這起攻擊事件涉及到了12筆價值約5萬美元到4120萬美元以上的交易及3個攻擊地址,涉及到的代幣包括ETH、USDC、WBTC、USDT、DAI、BUSD、AAG、FXS、SUSHI、AAVE、WETH和FRAX。

Qubit?Bridge

發生于年初的Qubit攻擊事件也是一個典型的跨鏈橋漏洞事件。

2022年1月27日,CertiK審計團隊監測到Qubit遭到攻擊,導致了約8000萬美元的損失。

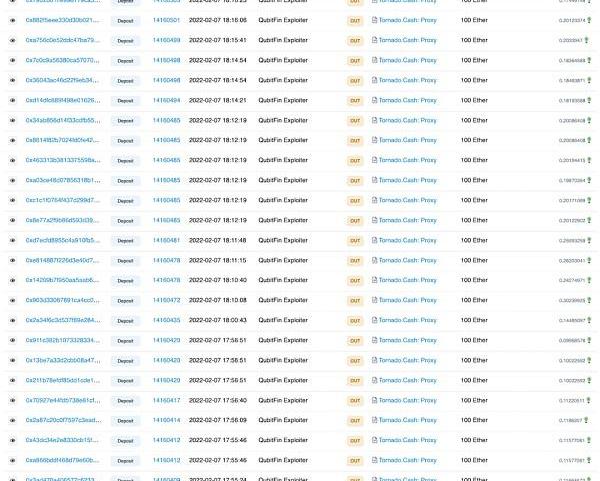

攻擊者調用了QBridge合約,在沒有提供任何加密貨幣的情況下使bridge合約產生了攻擊者已存款的虛假時間證明。

ETH和ERC-20的存款共享相同的事件證明,因此允許攻擊者調用該函數利用不存在的ERC20存款事實生成虛假的ETH存款事件證明,并以此在另一條鏈上提取ETH。因此,攻擊者在沒有向合約發送任何代幣的情況下通過了QBridgeHandler證明,并在交叉鏈上鑄造了大約77,162個qxETH。黑客隨后將盜取的資金存入了TornadoCash。

NomadBridge

北京時間2022年8月2日,CertiK安全團隊監測到NomadBridge遭受攻擊,導致了價值約1.9億美元的損失。

合約的問題在于在initialize()函數被調用的時候,“committedRoot”被設成了0x00地址。因此,攻擊者可以通過消息的驗證,將在橋合約中的代幣轉移。鎖倉總價值由1.9億美元驟降為1.2萬美元——這實質上使得攻擊者可以在A鏈上存入1ETH而在B鏈上收到100ETH。

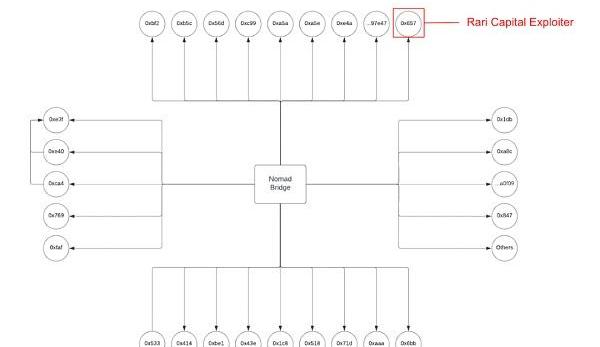

這個漏洞的神奇之處在于,看起來好像沒有任何一個直接攻擊者。但至少有41個錢包參與了此次攻擊,我們可以認為它是Web3.0世界第一個「群體作案」。也許正是因為這個原因,攻擊者可以輕易地從橋上提取資金。

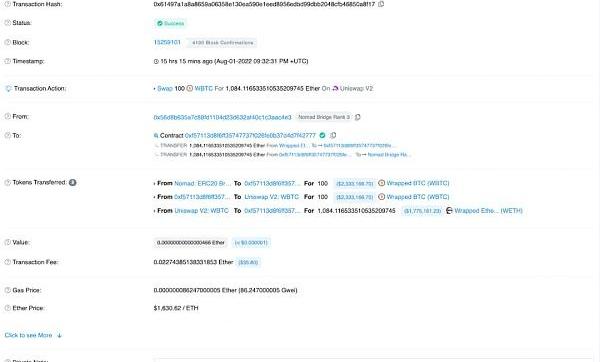

第一筆可疑交易發生在8月2日凌晨5:32,100wBTC被轉移到0x56d8......我們可以觀察到代幣從這里開始持續瘋狂轉移。

這樣的漏洞也在吸引著如RariCapital攻擊者這樣的以往Web3.0黑客。

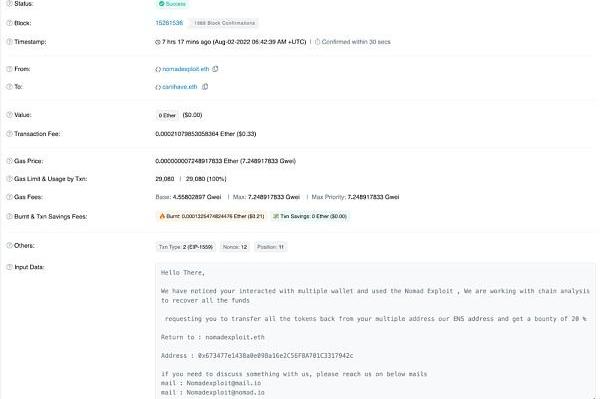

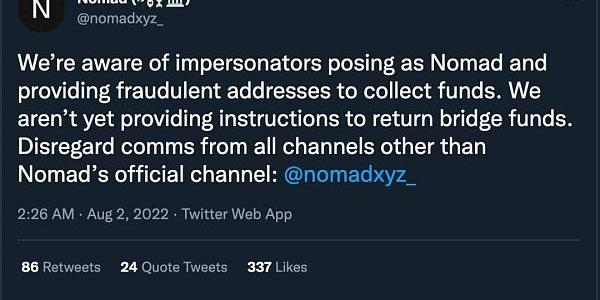

另外有個有意思的地方是,還有個惡意者試圖對這起事件的黑客進行網絡釣魚攻擊,ta持有ENSnomadexploiter.eth的EOA向持黑客EOA發送了鏈上信息,在8月2日注冊冒充Nomad與黑客進行談判:

Nomad在推特上發布聲明稱這不是他們干的

寫在最后

這些攻擊事件的漏洞在持續警醒我們:跨鏈橋漏洞所能造成的破壞性極其巨大。

Web3.0世界目前急需更安全和更廣泛的跨鏈應用。未來同類性質的漏洞可能會出現的越來越多、越來越頻繁。

我們可以盡力而為的至少是確保項目代碼經過了完備的測試和安全審計,這將大幅提高面對高破壞性黑客攻擊的抵御能力。

下一個牛市將由具有當前或未來價值增值的代幣驅動。原文標題:《DeFi協議前景展望:哪些潛力股項目接下來會有不錯表現?》撰文:RasheedSaleuddin 編譯:Kyle 關鍵要點: 我們預計.

1900/1/1 0:00:00準備好匿名交易NFT,因為以太坊可以對ERC-721標準進行大規模的隱私升級。 關于以太坊交易隱私,以及Vitalik和其他以太坊成員對于私人NFT交易在未來可能如何發生的討論,這些都是有爭議的.

1900/1/1 0:00:002021年,元宇宙概念下的虛擬數字人崛起。演唱會、綜藝、代言、走秀、脫口秀、短劇、直播……“十八般武藝”的虛擬數字人吸引了數以億計流量的關注、企業聚焦、資本追逐,疊加疫情下國人對數字生活需求的快.

1900/1/1 0:00:00模塊化區塊鏈中,執行層和共識層已是紅海市場,數據可用性層的價值仍然有待被發掘。原文標題:《IOSGWeeklyBrief|拆解數據可用性層:模塊化未來中被忽視的樂高積木#136》?撰文:Jiaw.

1900/1/1 0:00:00原文標題:《ETHPoWvsETH2》原文來源:BitMEXResearch 摘要 在這篇文章中,我們討論了以太坊合并時分裂出新鏈.

1900/1/1 0:00:00本研報的研究員均來自NYUVioletVentureClub與PositiveVentureDAO,指導教授為Dr.XiChen,Chen為紐約大學斯特恩商學院(NYUStern)終身教授.

1900/1/1 0:00:00