BTC/HKD+3.58%

BTC/HKD+3.58% ETH/HKD+3.6%

ETH/HKD+3.6% LTC/HKD+6.16%

LTC/HKD+6.16% ADA/HKD+6.39%

ADA/HKD+6.39% SOL/HKD+6.72%

SOL/HKD+6.72% XRP/HKD+3.61%

XRP/HKD+3.61%作者:Ray,Sally,IOSGVentures

智能合約安全分析工具商業化的機會來了么?

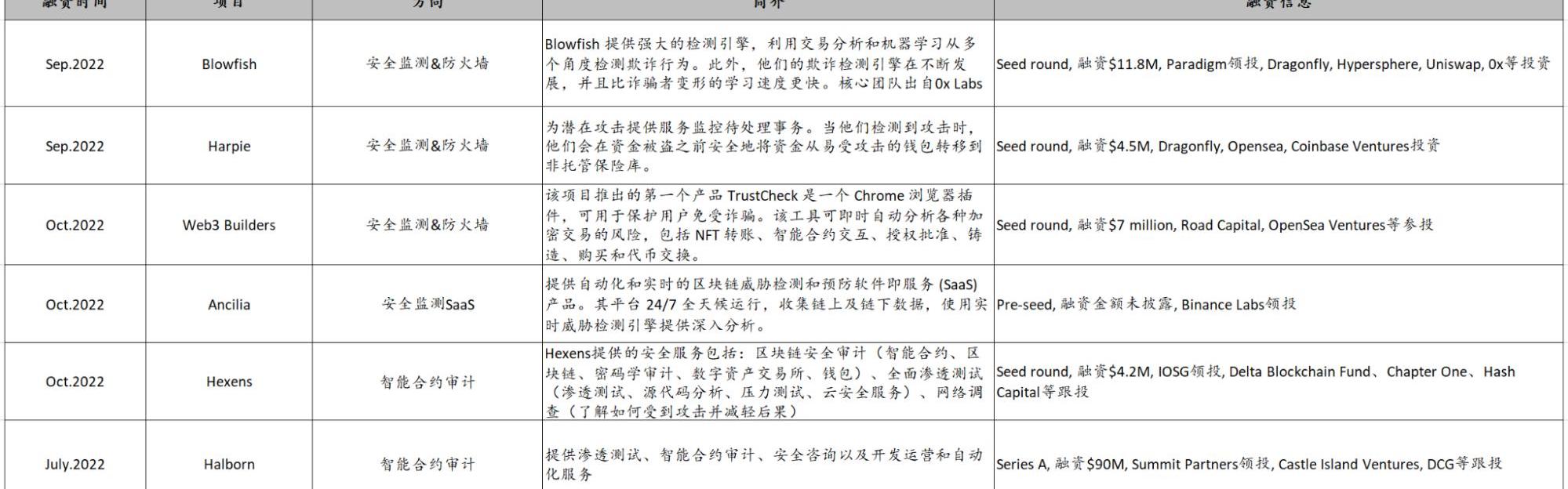

在9月底Paradigm官宣完成了區塊鏈安全項目Blowfish的領投又一次引起了大家對智能合約安全分析領域的廣泛關注。但其實Paradigm團隊在此之前就已經在智能合約安全測試方向做了很多實踐,在今年3月ParadigmCTOGeorgios公布了他們開發的Foundry智能合約測試套件,如今區塊鏈安全分析也再朝著更細致的分工方向發展。

從最近幾個月融資趨勢和市場反應來看,一級市場資本目前對注重安全信息時效性、風險覆蓋度、技術偏輕量級的安全監測、防火墻領域有濃厚的興趣。

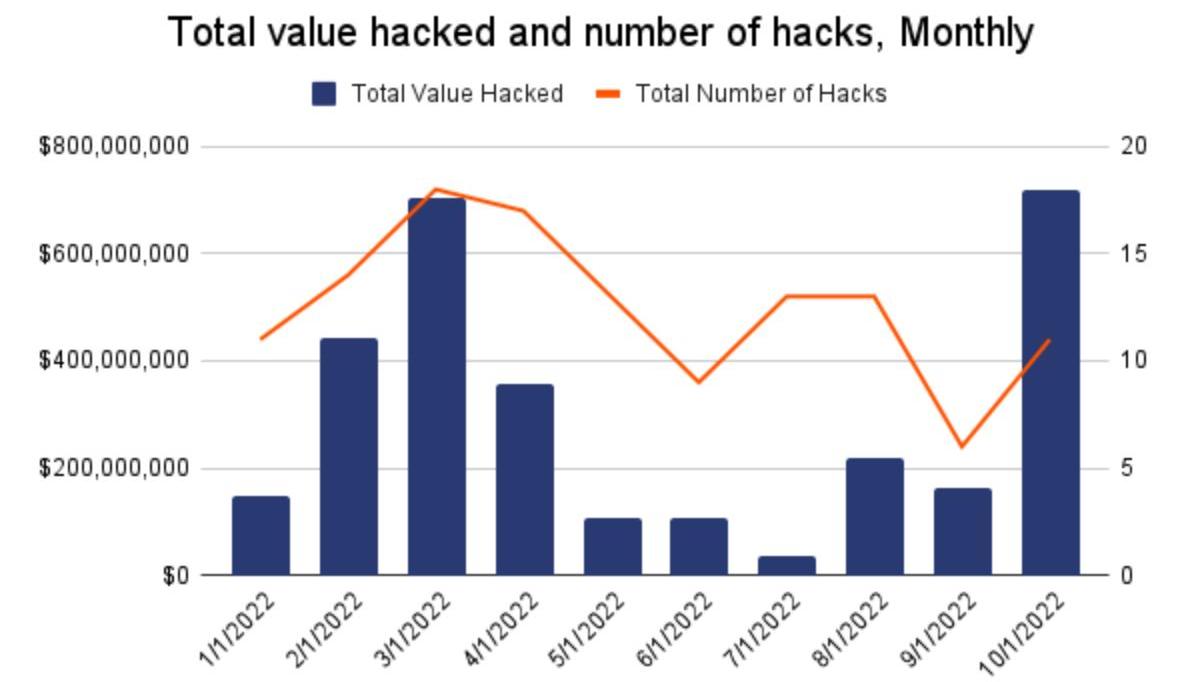

根據CertiK和SlowMist的相關報告,僅2022年第一季度和第二季度因安全攻擊問題crypto資產損失就高達20億美元。在第二季度單閃電貸攻擊就到導致了總計3億美元的資產損失。而本月更是成為了有史以來黑客活動最大的一個月,兩周內僅針對DeFi協議的攻擊已超過12次,被盜金額超7億美元。

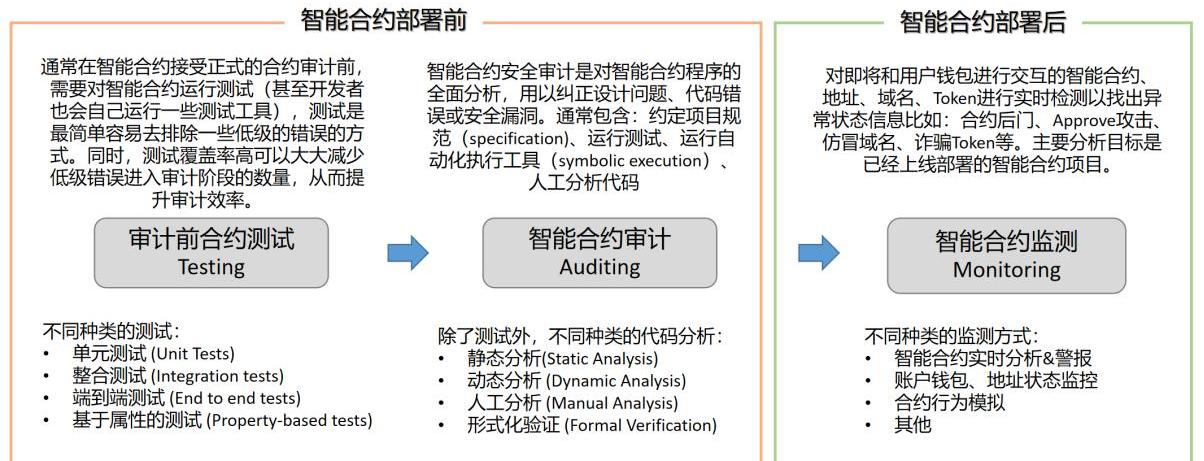

如果我們把鏈上智能合約從開發>>部署至區塊鏈網絡>>運行看成是一個完整生命周期的話,針對智能合約的安全分析分為:針對合約部署前的分析、合約部署后的分析,這大致涵蓋了:測試、審計、監測三大類目,每個類目下面又有各種類型的分析方式和相應的工具。

Thirdweb向在熊市期間部署過智能合約的開發者們空投NFT:4月18日消息,Web3開發者平臺Thirdweb宣布將向在過去18個月的熊市期間部署過智能合約的開發者們空投NFT獎勵。

根據細則,空投要求開發者們在2022年1月1日至2023年4月之間于Ethereum、Polygon、Avalanche、Arbitrum、Optimism等五條鏈上部署過智能合約。

所有NFT內都會有一個隨機分配的獎品,包括1 ETH、2023年共識大會門票、Crypto Packaged Goods創始NFT、1000 AWS積分等等。[2023/4/18 14:11:12]

PS:智能合約的審計覆蓋面會從合約部署前到部署后,

智能合約部署前的安全分析:測試+審計

1.1測試

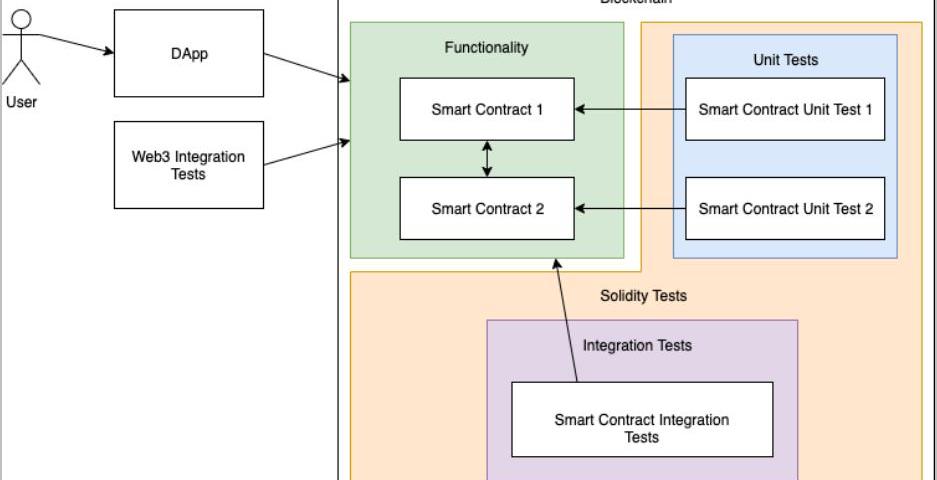

合約測試是開發者和審計者需要花費最多精力的工作,這與傳統開發者不同。因為區塊鏈不可篡改的特性,一旦智能合約部署到EVM虛擬機上就難以變更,因此安全分析、彌補安全漏洞的工作大部分花費在“事前分析”——對智能合約部署前的安全測試。

在接受正式審計前,合約開發者/審計者需要對合約的代碼進行一些基礎性的測試,初期測試的覆蓋率越高越能避免一些簡單的bug進入正式審計階段。

常見的基礎性的測試有單元測試和集成測試。這個階段常用的工具有Hardhat、Truffletestframework等,常見的測試內容包括:狀態檢查、事件觸發、交易重置、函數計算、完全功能測試。

1.2審計Auditing

Ethermine礦池母公司Bitfly提醒礦工若直接向智能合約支付,可能會耗盡gas:Ethermine礦池母公司Bitfly表示,礦工需要注意,如果直接向智能合約支付,支付交易可能會耗盡gas(交易失敗)。最近的柏林硬分叉改變了具體操作的gas消耗。如果受此影響,請更改挖礦地址。[2021/4/21 20:44:09]

“測試可以有效的發現程序存在的缺陷,但是它卻無法證明程序不存在缺陷。”——EdsgerWybeDijkstra

根據Ethereum官方文檔的定義,審計是對智能合約每一行源代碼的細節評估,攻擊者的思維方式來繪制智能合約中可能的攻擊向量,以發現可能的故障點、安全漏洞和不良的開發實踐。審計階段大致包含:靜態分析、動態分析、人工分析、形式化驗證。正如上圖所說的Dijkstra,單靠測試無法完全相信程序沒有故障,審計、形式化驗證更多的是想更加靠近程序不存在缺陷這一目標。

金錢成本

根據智能合約安全公司Hacken的數據,智能合約審計服務的行業的平均成本在5000美元到30000美元之間。對于大型項目,成本有時可以達到50萬美元甚至更高。智能合約審計的成本直接取決于代碼復雜性和商定的工作范圍。影響價格的其他因素包括緊急程度、智能合約的大小、完成流程所需的工程小時數、與項目相關的文檔的可用性等因素。

時間成本

初始審計平均需要2到14天,這也具體取決于項目的復雜性、智能合約規模和緊迫性。對于大型項目或協議,初始審核可能需要長達1個月的時間。初始審核完成后,客戶會收到有關要引入哪些修改的建議。

人力成本

V神:DeFi用戶低估了智能合約的風險:在最近的播客節目中,以太坊創始人Vitalik Buterin稱,“DeFi還不錯,但不是一個應該倡導很多普通人把畢生積蓄投入其中的地方。我認為一個重要的問題是,很多人低估了智能合約的風險。它的利率比傳統銀行賬戶的利率要高很多,這意味著DeFi產品的風險也要大得多,“崩潰”的幾率也要高得多。”(Cointelegraph)[2020/7/29]

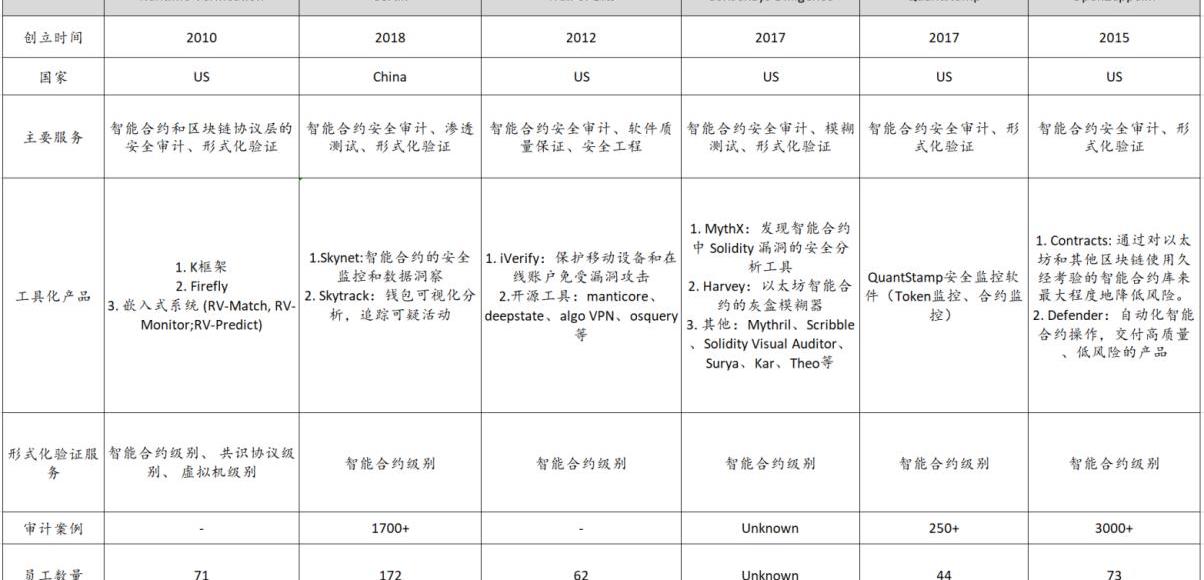

根據IOSG在區塊鏈形式化驗證領域的領投項目RuntimeVerification的反饋,審計的人力成本取決于協議的復雜性。對于大部分擁有資深行業經驗和學術經驗的頭部安全審計公司來說,理解crypto客戶項目的商業邏輯和tokeneconomics基本沒有太大難度,一般兩個專業的工程師大概花費1~2個星期就可以完成初始步驟。

但是接下來的部分會取決于客戶的具體需求。有的客戶只需要對被審計項目的基本業務邏輯進行人工審計,這是最便宜的服務。有的客戶希望對業務邏輯和tokeneconomics進行建模然后手工進行數學證明以確保某些重要結果成立,例如安全性、活性、一致性等。有些大客戶像MakerDAO、以太坊基金會等則希望更進一步,對代碼進行形式化驗證(FormalVerification)。

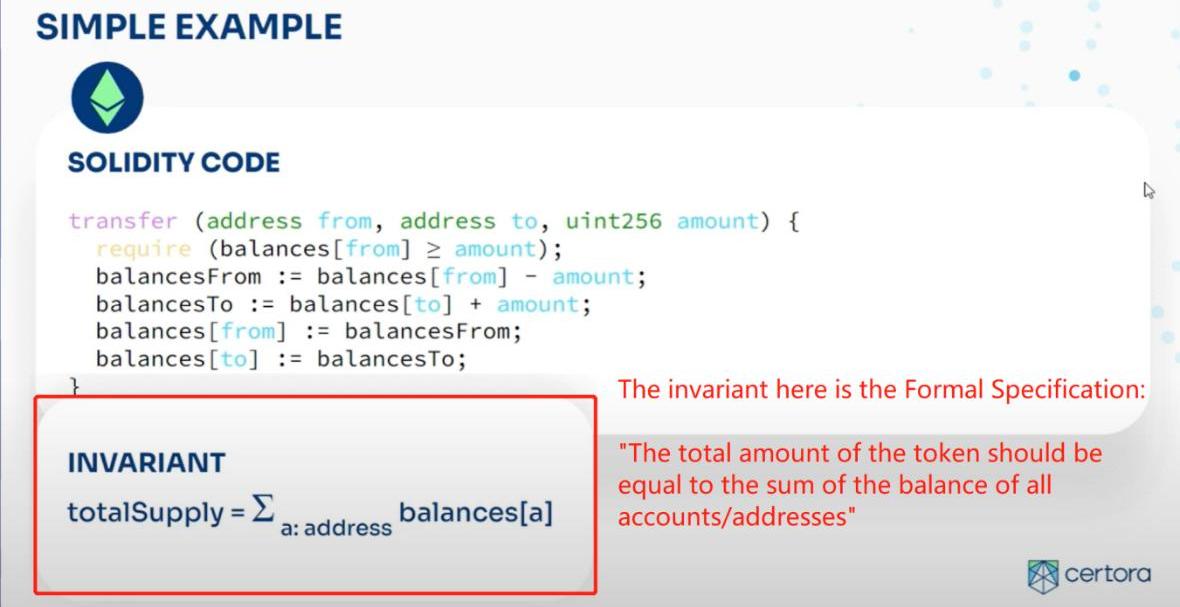

這里關于形式化驗證再多說一句,形式化驗證是用數學方法去驗證程序的正確性——程序的實現與程序員的意圖相符,最終證明項目的系統是BugFree的。或者換句話說,形式化驗證像是一種更全面的“testing”,它理論上會包含所有可能的輸入和狀態,這是testing無法做到的

從實際規模化運用來說,形式化驗證相對傳統的測試方案在規模化運用上相對較慢。大部分的crypto項目來說,完成智能合約審計之后就已經足夠,從成本投入和潛在效益來說對小型項目來說還不是必需品(或者說證明程序是bug-free的代價還比較高),核心原因是形式化驗證需要專業的形式化人才參與,因為對項目代碼創建形式化規范

Blockstack CEO:智能合約的潛在應用遠遠超出其名稱所示的范圍:區塊鏈軟件公司Blockstack的聯合創始人兼首席執行官Muneeb Ali認為,智能合約的潛在好處和應用遠遠超出其名稱所示的范圍。

Muneeb Ali稱,就像云計算對廣泛的行業產生了影響,而不僅僅局限于金融業,智能合約也是如此。它們甚至不應該被稱為“智能合約”,因為這是一個相當局限的名稱。(Cointelegraph)[2020/6/12]

常見的工具

智能合約審計當下仍然是一個labourintensive的行業,并且對人才的技術要求較高。目前雖然市面上有十幾款比較流行的審計工具。因此,僅僅依賴這些工具去完成審計工作比較困難,可能會錯過許多和業務邏輯相關的漏洞。通常審核智能合約需要使用自動化工具+手動代碼審查相結合的方式,并且根據客戶的智能合約業務邏輯、代幣模型的不同需要casebycase的人工審查。

智能合約安全分析和審計往往是在驗證程序的正確性,也就是程序的實現與程序員的意圖相符。因為程序的bug,其實都是由程序的實現與程序員的意圖之間有區別導致的。我們之前在分享我們投資RuntimeVerification一文中提及的形式語義學的其實就是能讓開發者的開發意圖和實現精確相符的語言框架,從而減少bug的出現。

在智能合約安全審計領域目前雖然市面上工具也不少,且大多開源,但是拿來真正做到成功商業化的寥寥無幾,這其中根本原因我們后面也會分析,總之目前還是依賴于安全服務提供商自己的自動化工具+人工閱讀每一行代碼或建模,基本無法通過直接賣自動化審計工具拿到規模化商業收入。

動態 | 慢霧區:以太坊智能合約Fountain(FTN)現溢出漏洞:以太坊智能合約 Fountain(FTN) 出現溢出漏洞,攻擊者通過調用 batchTransfers 函數進行溢出攻擊,漏洞具體出現在合約代碼 535 行的加法運算上,滿足 canPay 函數校驗后將巨額 token 轉向收款人

0x8cE6ae7e954A5A95ff02161B83308955Ebc832Cf

據介紹,簡書是 Fountain 的第一個,也是最重要的一個合作伙伴。[2018/12/27]

根據我們最近領投的Hexens反饋,初期對于一些靜態分析的測試Slither和MythX是他們常用的開源工具,雖然結果并不能讓他們非常滿意。對于更高級別的測試,他們主要用fuzzers如Echidna、Forge+builtinfuzzer

智能合約部署后的安全分析——監測

目前10種最常見的區塊鏈網絡安全攻擊里Scam出現頻率最高,且給用戶直接造成資產損失最高。根據Peckshield的數據,在2021年crypto因為各類scams造成的鏈上經濟損失達120億美金,比黑客直接攻擊造成的損失要高6.7倍。

常見的scam攻擊:

網絡釣魚

案例:Alice登錄某交易所后鏈接MetaMask錢包,收到彈窗提示錢包故障,需要助記詞恢復,恢復后錢包內資產被全部盜走。

冒名/冒充

案例:烏克蘭政府接受加密貨幣捐贈并宣布空投NFT,冒名者偽裝成烏克蘭政府發出假token空投進行詐騙。

Discord管理身份劫持案例:黑客通過控制藍籌NFT如BoredApeYachtClub等discord官方服務器,批量對成員發送錯誤鏈接,用戶點擊后資產會被不可逆地盜取

BGP劫持

案例:Celer遭受BGP劫持攻擊,波及32名用戶和23.5萬美元的損失

代碼后門&陷阱

案例:Bob在某網站mint了一個NFT,兩天后發現不翼而飛。因為攻擊者在NFT代碼植入了某些特征,可以授權他人進行NFT交易或可以破壞他人的NFT,無法掛單等。

前端惡意代碼(攻擊者會將惡意代碼植入交易所等網站的前端,如用戶瀏覽器的標簽管理系統,從而通過這串惡意代碼生成錯誤的批準,允許用戶資產被轉移至攻擊者的地址)

案例:KyberSwap因為黑客安插的前端惡意損失256萬美金

常見的工具:

相比于智能合約安全審計,提供monitor&firewall服務涉及的業務內容更為龐雜和細密。

Focus在合約部署前以及合約部署后升級的智能合約代碼安全審計,往往通過各類型的測試輸入一系列的值來看合約的輸出值及狀態是否正常運行。比如針對一個常見的鏈上轉賬邏輯,常見的測試人員會做:transferzeroether,transferalltheether,transferslightlymorethanalltheether,transferthelargestpossibleamountofether,transferanaccount'svaluetoitself等事情來看合約是否可以如能做到程序員預期該做的事情和實現的結果。

Focus在事中安全分析的monitor/firewall服務,要處理的問題更繁雜。并且目前看下來這類項目提供的安全服務更注重廣度,它們相對比合約審計的安全服務更輕量級。涉及許多跟檢查代碼正確性之外的安全風險,比如各類詐騙、釣魚相關的攻擊。而監測這些漏洞除了需要依賴合約解析能力之外,還需要不斷更新可疑地址、可疑合約邏輯、可疑資產清單等數據的風險數據庫。

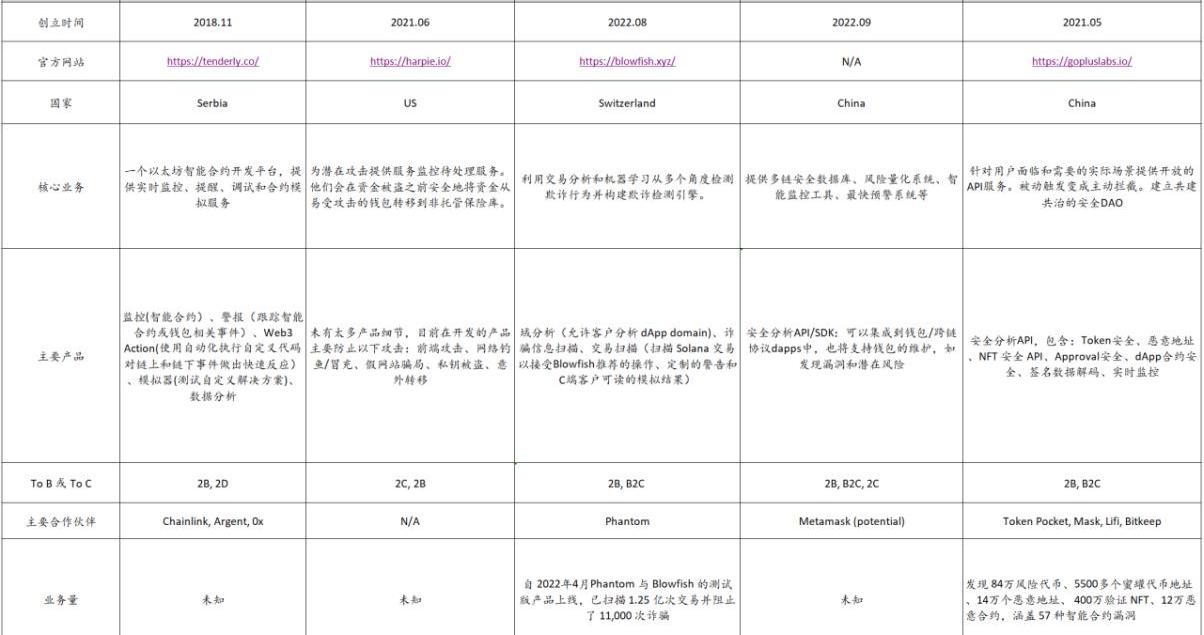

通過我們和最近行業內從業人員的交流,發現不同的Monitor服務定位其實也各有不同,比如GoPlus更加注重提供數據API服務給項目方甚至是一些注重前端的防火墻;Harpie、Blowfish更注重提供前端服務,當用戶執行一個交易行為、或者完成一次授權之前模擬這個交易以發現問題阻止用戶有安全風險的交易;Tenderly則更注重開發者的需求,為智能合約開發者提供運行監測等服務。當然目前這個領域還比較新,盡管像Opensea這樣的大型交易平臺已經和一些項目進行實質的商業合作,但是我們認為未來商業化的路徑還是不太明晰同時會遇到的同業競爭會不小。

智能合約安全分析工具的商業發展機遇和挑戰

1)目前來看行業內的許多人認為monitoring&firewall跟securityauditing之間的商業邊界還較為模糊,理論上來說由在區塊鏈安全領域深耕多年的專業安全審計公司直接提供monitoringservice,甚至開拓B2C,2C化的終端用戶直接收益的產品更符合商業發展邏輯。但是由于monitoring賽道剛剛起步,收費模式和盈利模型尚不明確,如果市場回暖安全審計市場會仍然處于供>需,訂單做不完的狀態可能無暇顧及這個新興市場,這個時間窗口會是給新出現的專門做monitor/firewall的公司一個很好的機會。

2)智能合約審計的自動化工具目前市面上已經由很多,常見的有十幾種大多開源。這個方向通過賣工具來收費的商業模式尚未跑通,核心原因是:1)黑客和安全防御者的博弈關系是anarmsraceandtheattackisalwaysamovingtarget,魔高一尺道高一丈。安全工具一旦推出,黑客就會嘗試繞過它,開發出新的攻擊形式。所以安全工具只能不斷迭代更新將攻擊門檻提高;2)大部分工具使用門檻不低,會使用專業安全分析工具產品的人少,因此限制了市場規模(雖然RuntimeVerification有在推給普通開發者使用的Firefly,ConsenSysDilligence也有MythX);3)安全分析工具只能覆蓋主流的漏洞,而跟據協議業務邏輯的經濟模型的不同客戶主觀更希望審計團隊人工提供定制化的服務。

團隊主觀也希望一個受市場authorized的審計公司提供較深度定制化審計服務并且蓋戳。因此,提供monitoringservice會是專業安全團隊切入可規模化產品的一個很好的機會點。

3)為defi項目方,DAO或個人服務的insurance業務可能會成為下一片藍海。考慮到目前市場對于黑客直接盜取私鑰等攻擊方法并沒有良好的防范或解決方案,以風險規避和資產保障為目的的保險業務很可能在未來會受到更多的青睞。當然考慮到加密資產本身的復雜性和合規方面的多重不確定性,underwriter往往會承受更大的風險,因而在解決這一問題之前,insurance產業的發展可預見地,仍然將面臨一定的瓶頸。期待隨著整體加密資產體量的上升和更多傳統機構用戶的進入,insurance業務能在下一個周期來臨之前能夠實現更多制度性的完善。

以太坊仍然主導著市場 投資者對這個永無休止的加密貨幣寒冬感到惱火。它已經摧毀了其他行業,包括DeFi,NFT,dApp等.

1900/1/1 0:00:00原文作者:0xFishylosopher 編譯:白澤研究院 隨著Aptos最近主網的發布以及它在Binance和其他加密貨幣交易平臺的代幣發布.

1900/1/1 0:00:00作者:ColinWu 原文:《新型黑客手法:3CommasAPIKEY泄露;在FTX等對敲盜幣全過程記錄》21日一名杭州用戶向吳說爆料:他的FTX賬戶在19日晚突然“瘋狂”地進行交易達5000多.

1900/1/1 0:00:00頭條 ▌CZ:Binance正在大力投資DeFi金色財經報道,Binance的首席執行官趙長鵬表示,Binance正在大力投資DeFi.

1900/1/1 0:00:00主要攻擊事件超37起,總損失約4億504萬美元據BeosinEagleEye安全預警與監控平臺監測顯示,2022年第三季度共監測到區塊鏈生態領域主要攻擊事件超37起,總損失約4億504萬美元.

1900/1/1 0:00:00原文標題:《LayerZero及21個生態介紹》原文作者:zflab.eth LayerZero是一種全鏈互操作性協議,專為跨鏈傳遞輕量級消息而設計.

1900/1/1 0:00:00