BTC/HKD-0.11%

BTC/HKD-0.11% ETH/HKD-1.02%

ETH/HKD-1.02% LTC/HKD-0.74%

LTC/HKD-0.74% ADA/HKD-1.81%

ADA/HKD-1.81% SOL/HKD-0.78%

SOL/HKD-0.78% XRP/HKD-2.87%

XRP/HKD-2.87%

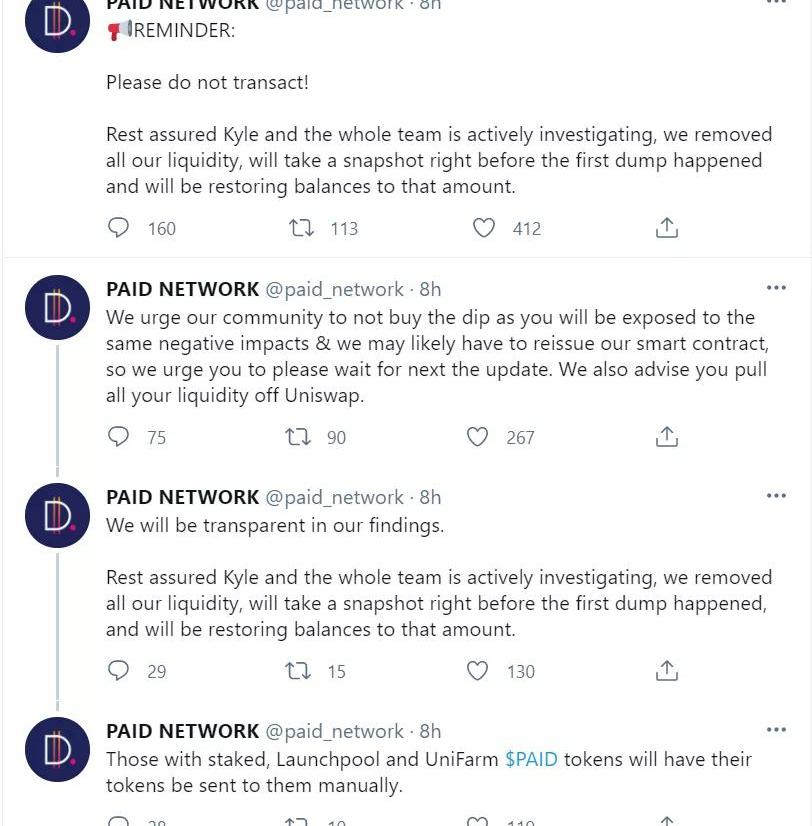

據消息,以太坊DApp項目PaidNetwork遭受攻擊。攻擊者通過合約漏洞鑄造近1.6億美元的PAID代幣,并獲利2000ETH(約300萬美元)。慢霧安全團隊在第一時間跟進并分析,現在將細節分析給大家參考。

攻擊細節分析

Cover Protocol開啟CIP-03提案投票,提出刪除COVER分發者鑄幣權:DeFi保險協議Cover Protocol發布了CIP-03草案,提出刪除COVER分發者的鑄幣權,并設置為dev-multisig。目前該提案已經開啟為期3天的投票。投票結束后,將進入Snapshot以最終確定治理決策。[2021/1/16 16:19:01]

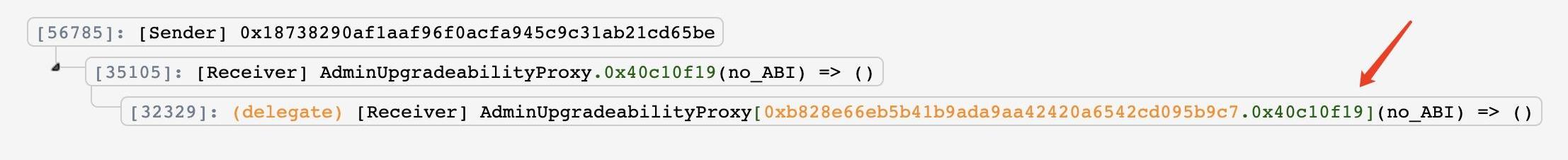

以上是整個攻擊過程的調用流程細節。

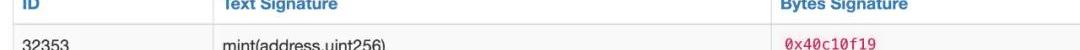

可以看到整個攻擊過程非常的簡單,攻擊者通過調用代理合約中函數簽名為(0x40c10f19)的這個函數,然后就結束了整個攻擊流程。由于這個函數簽名未知,我們需要查閱這個函數簽名對應的函數是什么。

波卡生態DeFi協議BifrostvETH上線24小時內鑄幣量超過1萬ETH:波卡生態DeFi協議Bifrost于11月27日17時面向ETH2.0開啟vETHMintDrop(鑄幣挖礦)。截止28日12時,參與鑄幣數量突破1萬ETH,達到10,378.0239ETH。據block123信息顯示,Bifrost(彩虹橋)是波卡生態DeFi基礎協議,致力成為質押資產提供流動性的基礎設施,目前推出面向Staking和波卡平行鏈卡槽(PLO)的衍生品vToken。[2020/11/28 22:25:01]

Akropolis重入攻擊事件:攻擊者使用自己構造token導致合約使用相同差值鑄幣兩次:11月14日,慢霧發布DeFi協議Akropolis重入攻擊事件簡析。內容顯示:

1. 攻擊者使用自己創建的token進行deposit,此時Akropolis合約會先記錄一次合約中所有代幣的總量;

2. Akropolis合約調用用戶自己創建的token的transferFrom函數的時候,攻擊者在transferFrom函數中重入Akropolis合約的deposit函數,并轉入DAI到Akropolis合約中;

3. 此時在重入的交易中,由于Akropolis合約會先獲取合約中所有代幣的總量,這個值和第一次調用deposit函數獲取的合約代幣總量的值一致;

4. Akropolis合約計算充值前后合約中代幣總量的差值,攻擊者在充值DAI后,會得到一定量的Delphi token,獲得token的數量就是充值DAI的數量;

5. 鑄幣完成后,流程回到第一次deposit往下繼續執行,這時合約會再次獲取合約中所有代幣的總量,這時由于在重入交易時,攻擊者已經轉入一定量的DAI,所以得到的代幣總余額就是攻擊者在重入交易完成后的代幣總余額;

6. 此時合約再次計算差值,由于第一次deposit的時候合約中所有代幣的總量已經保存,此時計算出來的差值和重入交易中計算的差值一致,Akropolis合約再次鑄幣給攻擊者。總結:攻擊者使用自己構造的token,對Akropolis合約的deposit函數進行重入,導致Akropolis合約使用相同的差值鑄幣了兩次,但是只觸發了一次轉賬,當攻擊者提現的時候,就可以提兩倍的收益,從而獲利。[2020/11/14 20:48:37]

通過查閱這個函數簽名,我們發現這個簽名對應的正是mint函數。也就是說,攻擊者直接調用了mint函數后就結束了攻擊過程。那么到這里,我們似乎可以得出一個mint函數未鑒權導致任意鑄幣的漏洞了。通過Etherscan的代幣轉移過程分析,似乎也能佐證這個猜想。

但是,事實真是如此嗎?

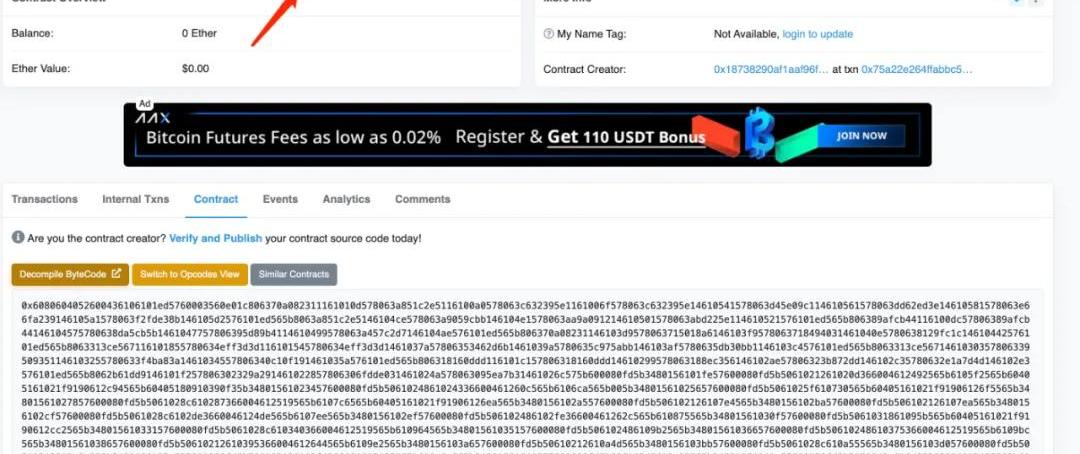

為了驗證未鑒權任意鑄幣的這個想法,我們需要分析合約的具體邏輯。由于PaidNetwork使用的是合約可升級模型,所以我們要分析具體的邏輯合約(0xb8...9c7)。但是在Etherscan上查詢的時候,我們竟然發現該邏輯合約沒有開源。

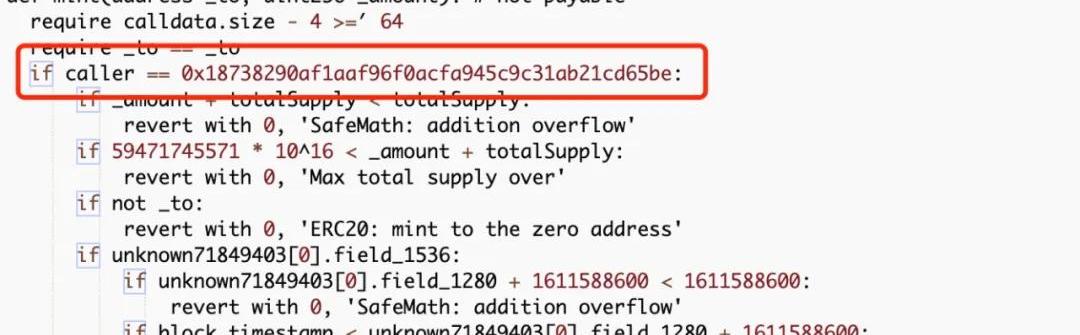

這個時候,為了一探究竟,我們只能使用反編譯對合約的邏輯進行解碼了。通過Etherscan自帶的反編譯工具,可以直接對未開源合約進行反編譯。在反編譯后,我們卻發現了一個驚人的事實:

通過反編譯,我們不難發現,合約的mint函數是存在鑒權的,而這個地址,正是攻擊者地址(0x187...65be)。那么為什么一個存在鑒權的函數會被盜呢?由于合約未開源,無法查看更具體的邏輯,只能基于現有的情況分析。我們分析可能是地址(0x187...65be)私鑰被盜,或者是其他原因,導致攻擊者直接調用mint函數進行任意鑄幣。

總結

本次攻擊過程雖然簡單,但是經過細節分析后卻有了驚人的發現。同時這次的攻擊也再次對權限過大問題敲響了警鐘。如果這次的mint函數給到的鑒權是一個多簽名地址或是使用其他方法分散權限,那么此次攻擊就不會發生。

參考鏈接:

攻擊交易:

https://etherscan.io/tx/0x4bb10927ea7afc2336033574b74ebd6f73ef35ac0db1bb96229627c9d77555a0

Tags:AkropolisAKROPOLISETHAkropolis DelphiAKRO幣有投資價值嗎togetherbnb手游下載最新中文版

“波卡知識圖譜”是我們針對波卡從零到一的入門級文章,我們嘗試從波卡最基礎的部分講起,為大家提供全方位了解波卡的內容,當然這是一項巨大的工程,也充滿了挑戰.

1900/1/1 0:00:00本文來源:經濟參考報,原題《聚焦春節主題 多地數字人民幣試點添年味》 作者:張莫,吳燕婷 深圳“龍華數字人民幣春節留深紅包”活動、蘇州“數字人民幣·蘇州年貨節京東專場”、“數字王府井 冰雪購物節.

1900/1/1 0:00:00作者:Lim?Yu?Qian,Coingecko研究員;翻譯:金色財經xiaozou1、頭部去中心化社交媒體有哪些?視頻流媒體Odysee和內容共享論壇Steemit是2023年的頭部去中心化社.

1900/1/1 0:00:00來源:科技日報 2022年全國兩會即將召開,記者從民進中央了解到,民進中央擬向全國政協十三屆五次會議提交《關于積極穩妥推進元宇宙技術和產業發展的提案》。元宇宙是當下的熱詞.

1900/1/1 0:00:00曹博:上海交通大學凱原法學院副教授、法學博士 要目 一、Web2.0時代視聽內容創作傳播的數字化二、Web2.0時代視聽內容著作權治理范式的制度困境三、Web3.

1900/1/1 0:00:00原文:EIGENPHI 編譯:GWEIResearch 深入研究以太坊經濟的復雜性,最大可提取價值供應鏈的好處呈現出令人著迷的研究.

1900/1/1 0:00:00