BTC/HKD+0.02%

BTC/HKD+0.02% ETH/HKD+0.37%

ETH/HKD+0.37% LTC/HKD+0.85%

LTC/HKD+0.85% ADA/HKD-0.25%

ADA/HKD-0.25% SOL/HKD+0.58%

SOL/HKD+0.58% XRP/HKD+0.44%

XRP/HKD+0.44%By:Victory@慢霧安全團隊

2021年12?3?,據慢霧區情報,?位GnosisSafe?戶遭遇了嚴重且復雜的?絡釣?攻擊。慢霧安全團隊現將簡要分析結果分享如下。

相關信息

攻擊者地址1:

0x62a51ad133ca4a0f1591db5ae8c04851a9a4bf65

攻擊者地址2:

0x26a76f4fe7a21160274d060acb209f515f35429c

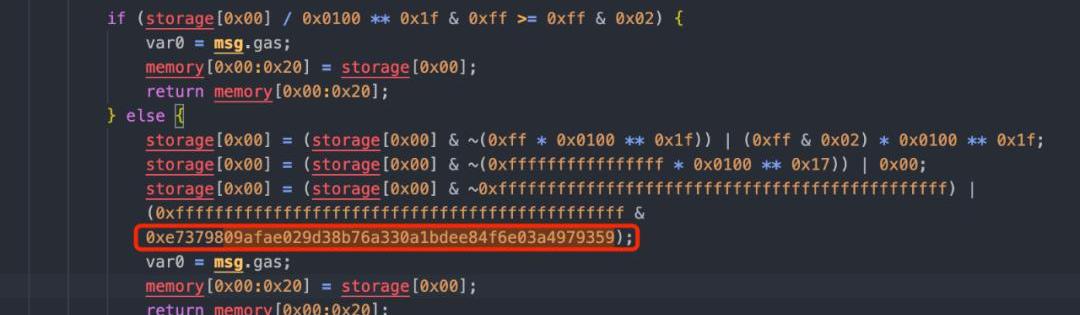

惡意邏輯實現合約ETH地址:

0x09afae029d38b76a330a1bdee84f6e03a4979359

惡意合約ETH地址MultiSendCallOnly合約:

0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea

Captain Haiti Foundation募資500萬美元:5月18日消息,慈善信托基金會Captain Haiti Foundation宣布完成 500 萬美元募資,私募股權公司Dargent Group參投,該基金會表示將利用區塊鏈技術解決邁阿密當地的住房危機,幫助居民在邁阿密購買土地、家庭住宅和商業地產,其中將通過發行 NFT 授予持有者房地產優先選擇權和購買權。[2023/5/18 15:10:34]

受攻擊的代理合約地址:

0xc97f82c80df57c34e84491c0eda050ba924d7429

邏輯合約地址:

0x34cfac646f301356faa8b21e94227e3583fe3f5f

MultiSendCall合約ETH地址:

0x40a2accbd92bca938b02010e17a5b8929b49130d

元宇宙平臺NFT Worlds將進行品牌重塑和智能合約遷移:4月25日消息,元宇宙平臺 NFT Worlds 將進行品牌重塑和智能合約遷移,其中 5 月 5 日會重新命名所有產品,NFT 計劃通過空投遷移到新的智能合約,用戶無需取消質押,版稅將被強制執行,NFT 持有人不需要做任何事情。[2023/4/25 14:24:52]

攻擊交易:

https://etherscan.io/tx/0x71c2d6d96a3fae4be39d9e571a2678d909b83ca97249140ce7027092aa77c74e

攻擊步驟

第一步:攻擊者先是在9天前部署了惡意MultiSendCall,并且驗證了合約代碼讓這個攻擊合約看起來像之前真正的MultiSendCall。

今日恐慌與貪婪指數為27,等恐慌程度較昨日有所下降:金色財經報道,今日恐慌與貪婪指數為27(昨日為26),恐慌程度較昨日有所下降,等級仍為恐慌。

注:恐慌指數閾值為0-100,包含指標:波動性(25%)+市場交易量(25%)+社交媒體熱度(15%)+市場調查(15%)+比特幣在整個市場中的比例(10%)+谷歌熱詞分析(10%)。[2022/12/12 21:38:42]

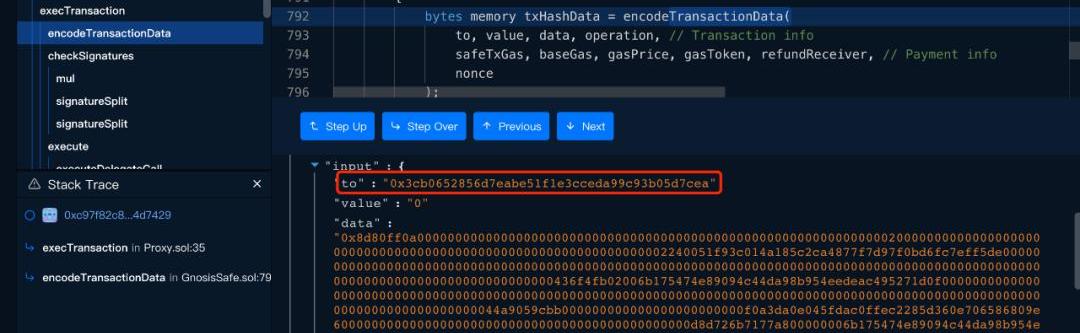

第二步:攻擊者通過釣??段構造了?個指向惡意地址calldata數據讓?戶進?簽名。calldata??正確的to地址應該是?0x40a2accbd92bca938b02010e17a5b8929b49130d,現在被更改成了惡意合約?ETH地址?MultiSendCallOnly合約0x3cb0652856d7eabe51f1e3cceda99c93b05d7cea。

V神:新加坡將區塊鏈的使用與加密貨幣進行區分,這很奇怪:11月20日消息,以太坊聯合創始人Vitalik Buterin在接受采訪時表示,新加坡將區塊鏈的使用與加密貨幣區分開來,這是一件很奇怪的事情。現實是如果你沒有加密貨幣,你擁有的區塊鏈就是假的,沒有人會關心它們。

他認為,如果新加坡對加密貨幣持懷疑態度,那它成為數字資產中心的雄心壯志可能無法實現。(彭博社)[2022/11/20 22:09:12]

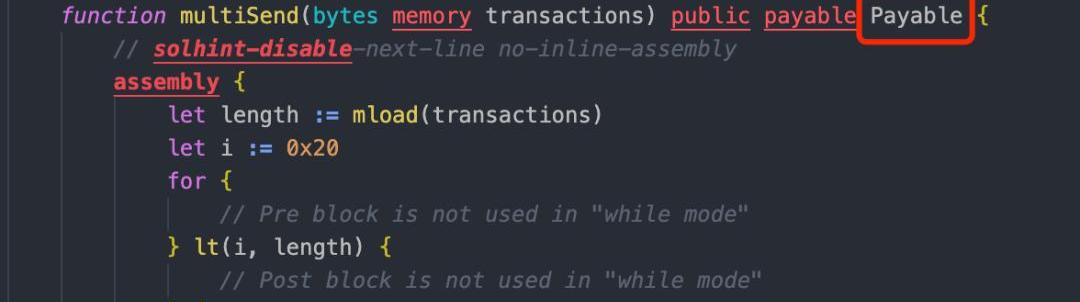

由于攻擊者獲取的簽名數據是正確的,所以通過了驗證多簽的階段,之后就開始執?了攻擊合約的multiSend函數

微信公眾平臺禁止發布以虛擬幣等名義宣傳致富內容:金色財經報道,微信公眾平臺今日發布金融類違規營銷內容治理規則。規則提到,禁止進行金融類欺詐營銷宣傳。微信公眾帳號發布的內容中,“禁止以其他新型概念進行欺詐,例如以共享經濟、物聯網、虛擬幣等名義來宣傳可以致富、內容夸大描述,易導致用戶損失的”。[2022/7/13 2:10:36]

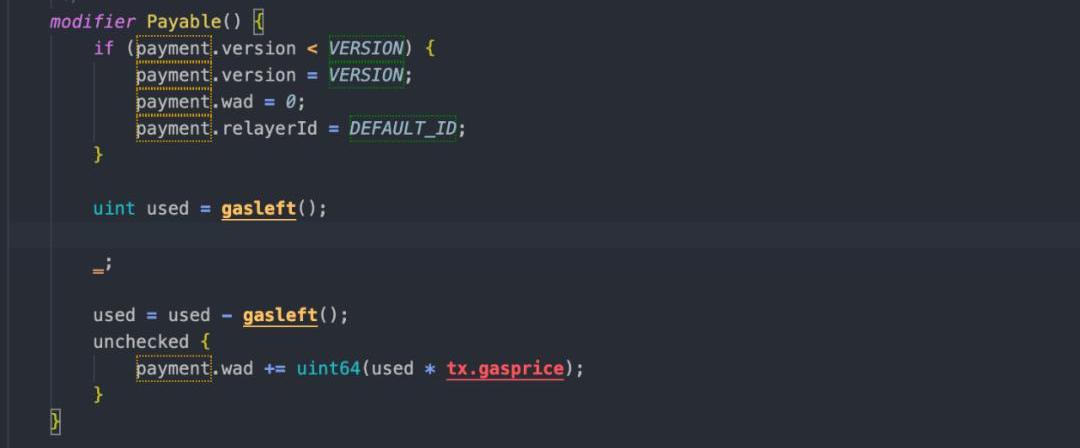

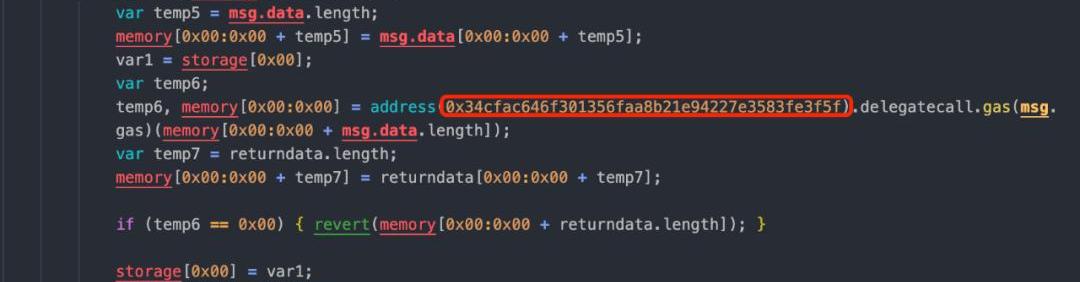

這時候通過查看攻擊合約我們發現此處的修飾器Payable有賦值的情況存在。這時候我們通過對源碼的反編譯發現:

當payment.version<VERSION這個條件觸發的時候每次調?的時候都會對storage進?重新賦值。這個storage是不是特別眼熟?沒錯我們來看下Proxy合約。

當這筆交易執?完畢時Proxy的storage已經變成0x020014b037686d9ab0e7379809afae029d38b76a330a1bdee84f6e03a4979359。

由于Proxy合約執?的邏輯合約地址masterCopy是從storage讀取的,所以Proxy指向的邏輯合約會被攻擊者更改為攻擊合約。后續攻擊者只需等待?戶把?夠的代幣放?此合約,之后構造轉賬函數把錢取?即可。

我們分析了受攻擊的合約的交易記錄后,發現該攻擊者?常狡猾。

攻擊者為了避免被發現,在攻擊合約中的邏輯中還實現了保證?戶依然能正常使?相關的功能。

反編譯攻擊者的邏輯合約發現,在攻擊合約的邏輯保證了攻擊者動?前?戶都可以正常使?多簽功能。只有當攻擊者??調?的時候才會繞過驗證直接把?戶的錢取?。

MistTrack分析

經MistTrack反洗錢追蹤系統分析發現,攻擊者地址1在11?23號開始籌備,使?混幣平臺Tornado.Cash獲得初始資?0.9384ETH,在?分鐘后部署了合約,然后將0.8449ETH轉到了攻擊者地址2。

攻擊成功后,攻擊者地址2通過Uniswap、Sushiswap將獲利的HBT、DAI等代幣兌換為ETH,最后將56.2ETH轉到混幣平臺TornadoCash以躲避追蹤。

總結

本次攻擊先是使?了釣??段獲取了?戶的?次完整的多簽數據,在利?了delegatecall調?外部合約的時候,如果外部合約有對數據進?更改的操作的話,會使?外部合約中變量存儲所在對應的slot位置指向來影響當前合約同?個slot的數據。通過攻擊合約把代理合約指向的邏輯指向??的攻擊合約。這樣就可以隨時繞過多簽把合約的錢隨時轉?。

經過分析本次的事件,?概率是?客團隊針對GnosisSafeMulti-sig應?的?戶進?的釣?攻擊,0x34cfac64這個正常的邏輯合約是GnosisSafe官?的地址,攻擊者將這個地址硬編碼在惡意合約中,所以這?系列的操作是適?于攻擊所有GnosisSafeMulti-sig應?的?戶。此次攻擊可能還有其他受害者。慢霧安全團隊建議在訪問GnosisSafeMultisig應?的時候要確保是官?的?站,并且在調?之前要仔細檢查調?的內容,及早的識別出釣??站和惡意的交易數據。

Tags:MULTIULTIULTETHMultiPadBinance Multi-Chain Capitalult幣行今日價格ETH交易是什么意思

2019年,嘉楠科技登錄美國納斯達克,由此成為全球區塊鏈領域超算芯片賽道第一股。由此拉開了這一領域資本化的序幕.

1900/1/1 0:00:00據路透社12月7日消息,根據消息人士的說法以及一份法案摘要,印度擬議中的立法將禁止在該國使用加密貨幣作為支付手段,違規者將被拘捕,且不得保釋。印度政府此前曾表示計劃禁止大多數加密貨幣.

1900/1/1 0:00:00l?本系列欄目旨在聚焦區塊鏈行業要聞的摘錄與洞察l?一周鏈上動向,一手即刻掌握l?部分圖文素材源自網絡;如有侵權.

1900/1/1 0:00:00宇宙的盡頭是房子,元宇宙也不例外? 鏈新原創作者|廖羽 原標題:《鏈游變現,從閑魚“炒房團”開始》“不好意思,我不想聊.

1900/1/1 0:00:00紐約聯邦儲備銀行宣布,其將與國際清算銀行(BIS)創新中心(InnovationHub)合作,作為其紐約創新中心(NewYorkInnovationCenter)啟動計劃的一部分.

1900/1/1 0:00:00作者:Coinbase創始人&CEOBrianArmstrong以及Coinbase身份產品負責人AlexReeve最近一段時間,每個人都在談論元宇宙.

1900/1/1 0:00:00