BTC/HKD+0.46%

BTC/HKD+0.46% ETH/HKD+1.41%

ETH/HKD+1.41% LTC/HKD+1.03%

LTC/HKD+1.03% ADA/HKD+1.12%

ADA/HKD+1.12% SOL/HKD+0.93%

SOL/HKD+0.93% XRP/HKD+0.22%

XRP/HKD+0.22%值得關注的其他問題

盡管有一個安全問題排名很不錯,但它往往一些有趣的細節,因為某些細節與排名列表并不完全一致。在深入挖掘10大問題之前,必要闡述一下原始研究中一些值得關注的亮點問題:

在2018年,最主要的兩個問題是外部合約拒絕服務和重入。但是現在這些問題有所緩解。可以從我們的研究博客中了解更多有關Reentrancy的信息:從安全角度出發審視智能合約。

譯者注:實際上由于DeFi應用之間的組合應用,又導致了多起嚴重的重入攻擊事件。

現在Solidityv0.6.x發布了,它帶來了許多重大變化,然而掃描的智能合約中有50%甚至還沒有準備好使用Solidityv0.5.0編譯器。另外30%智能合約使用了過時的語法,并且83%的合約在指定編譯器版本存在規范問題。

余弦:智能合約語言層的bug導致一些知名項目的重入鎖防御失效:金色財經報道,慢霧創始人余弦針對受CurveFinance穩定幣池alETH/msETH/pETH黑客攻擊事件影響發推稱,智能合約語言層的bug導致一些知名項目的重入鎖防御失效,黑白帽黑客們及MEV Bots瘋狂了,各種重入操縱及搶跑拿走資金。所幸這次不是Solidity,而是不那么流行的Vyper出問題。[2023/7/31 16:08:41]

譯者注:Solidity0.6在語義上更明確了,有助于編譯器及時發現問題,讓代碼更安全,

盡管可見性問題沒有出現在2018年的前10位,也沒有出現今年的前10,但可見性問題增加了48%,值得關注。

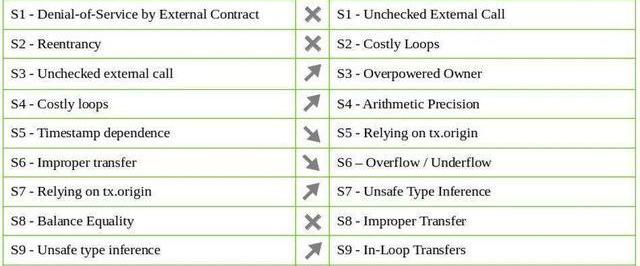

下表比較了2018年和2020年十大常見問題列表之間的變化。這些問題按嚴重程度和流行程度排序:

Astar宣布其WASM智能合約賞金提案已獲得批準:金色財經報道,Astar表示,其WASM智能合約賞金提案已獲得批準,團隊聯盟將鼓勵、促進、采用和開發Polkadot平行鏈上的Web Assembly智能合約。[2023/3/5 12:42:44]

1.未檢查的外部調用

在2018年Solidity十大安全問題榜單上未檢查的外部調用是第三個常見問題。由于現在前兩個解決了,因此未檢查的外部調用成為了2020年更新列表中最常見的問題。

Solidity底層調用方法,(例如

address.call()

)不會拋出異常。而是在遇到錯誤,返回

false

。

而如果使用合約調用

ExternalContract.doSomething()

時,如果

doSomething()

ConsenSys發布新的EVM等效zk-EVM規范,開發人員可部署任何智能合約:據官方消息,以太坊基礎設施開發公司ConsenSys發布新的EVM等效zk-EVM規范,設計目標包括按照黃皮書中指定的EVM規范執行未更改的原生字節碼(native bytecode)、100%覆蓋不同的操作碼、交付V神定義的2類型zk-EVM,使開發人員可以部署任何智能合約,使用任何工具,并完全按照他們在L1上構建應用的方式進行開發,目前測試版本已開放。[2022/10/14 14:27:29]

拋出異常,則異常會繼續「冒泡」傳播。

應該通過檢查返回值來顯式處理不成功的情況,以下使用

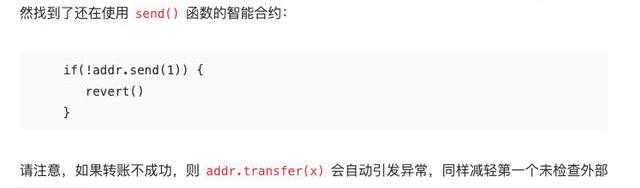

addr.send()

進行以太幣轉賬是一個很好的例子,這對于其他外部調用也有效。

if(!addr.send(1)){revert(。

2.高成本循環

高成本循環從Solidity安全榜單的第四名上升至第二名。受該問題影響的智能合約數量增長了近30%。

Hubble Chain 智能合約協議框架完成優化:哈勃公鏈(Hubble Chain)技術團隊宣布,基于Hubble Chain主網架構的智能合約協議框架,已經完成結構優化,合約代碼即將編寫完成。哈勃技術團隊負責人介紹,哈勃智能合約以數字化的形式寫入Hubble Chain主網中,由哈勃公鏈區塊鏈技術的特性保障存儲、讀取、執行整個過程的透明、可跟蹤,以及不可篡改。[2020/6/17]

大家都知道,以太坊上的運算是需要付費的。因此,減少完成操作所需的計算,不僅僅是優化問題,還涉及到成本費用。

循環是一個昂貴的操作,這里有一個很好的例子:數組中包含的元素越多,就需要更多迭代才能完成循環。最終,無限循環會耗盡所有可用GAS。

for(uint256i=0;i<elements.length;i++){//dosomething}

如果攻擊者能夠影響元素數組的長度,則上述代碼將導致拒絕服務(執行無法跳出循環)。而在掃描的智能合約中發現有8%的合約存在數組長度操縱問題。

動態 | Digital Asset將智能合約語言與超級賬本集成:據cointelegraph報道,區塊鏈軟件公司Digital Asset在今日發布的博客文章中透露已經開始與超級賬本成員區塊鏈技術合作伙伴(BTP)合作,以便將其智能合約語言DAML與Hyperledger Sawtooth集成。據悉,Hyperledger Sawtooth是一個用于構建、部署和運行分布式分類賬的平臺。[2019/4/17]

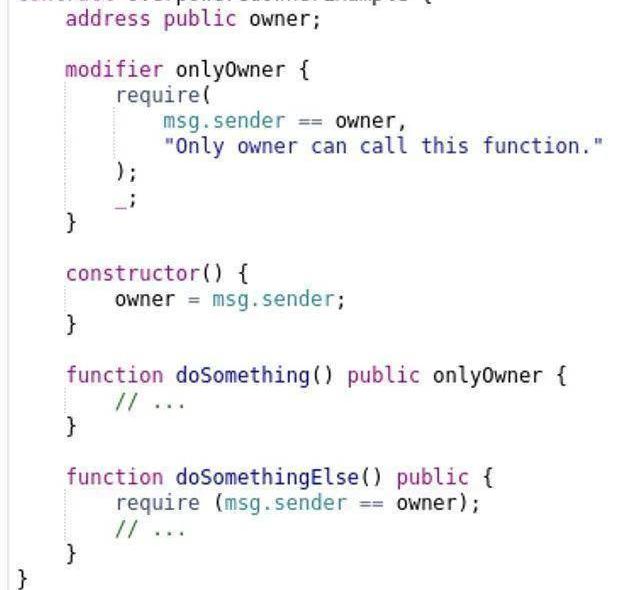

3.權力過大的所有者

這是Soldiity十大安全問題新出現的問題,該問題影響了約16%的合約,某些合約與其所有者緊密相關,某些函數只能由所有者地址調用,如下例所示:

只有合約所有者能夠調用

doSomething()和doSomethingElse()

函數:前者使用onlyOwner修飾器,而后者則顯式執行該修飾器。這帶來了嚴重的風險:如果所有者的私鑰遭到泄露,則攻擊者可以控制該合約。

4.算術精度問題

由于使用256位虛擬機,Solidity的數據類型有些復雜。Solidity不提供浮點運算,并且少于32個字節的數據類型將被打包到同一個32字節的槽位中。考慮到這一點,你應該預見以下程序精度問題:

functioncalculateBonus(uintamount)returns(uint){returnamount/DELIMITER*BONUS;}

如上例所示,在乘法之前執行的除法,可能會有巨大的舍入誤差。

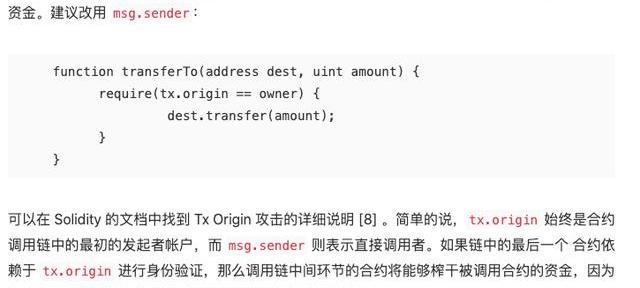

5.依賴tx.origin

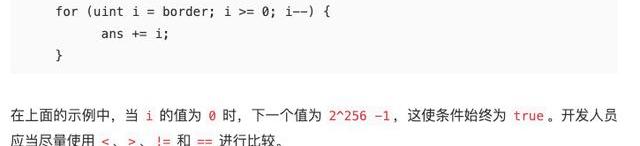

6.溢出

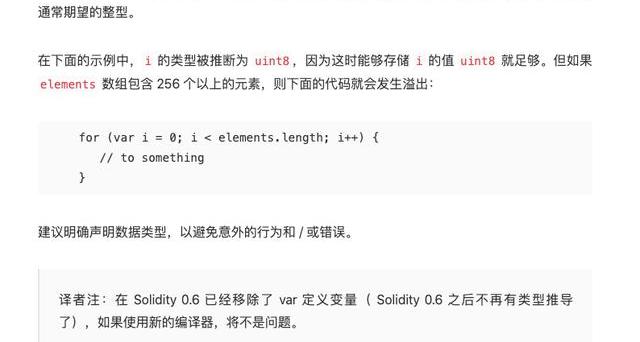

Solidity的256位虛擬機存在上溢出和下溢出問題,這里有具體的分析。在

for

循環條件中使用

uint

數據類型時,開發人員要格外小心,因為它可能導致無限循環:

7.不安全的類型推導

該問題在Solidity十大安全問題排行榜中上升了兩位,現在影響到的智能合約比之前多了17%以上。

8.不正確的轉賬

此問題在Solidity十大安全問題榜單中從第六位下降到第八位,目前影響不到1%的智能合約。

9.循環內轉帳

當在循環體中進行以太幣轉賬時,如果其中一個轉賬失敗,那么整個交易將被回滾。

for(uinti=0;i<users.lenghth;i++){users.transfer(amount);}

在這個例子中,攻擊者可能利用此行為來進行拒絕服務攻擊,從而阻止其他用戶接收以太幣。

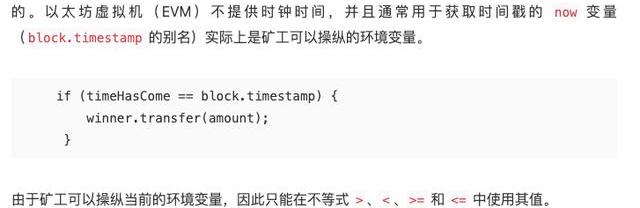

10.時間戳依賴

如果你的應用需要隨機性,可以參考RANDAO合約,該合約基于任何人都可以參與的去中心化自治組織,是所有參與者共同生成的隨機數。

總結

比較2018年和2020年十大常見問題時,我們可以觀察到開發最佳實踐的一些進展,尤其是那些影響安全性的實踐。看到2018年排名前2位的問題:外部合約拒絕服務和重入,已經不再榜單了,這是一個積極的信號,但仍然需要采取措施來避免這類常見錯誤。

請記住,智能合約在設計上是不可變的,這意味著一旦創建,就無法修補源代碼。這對安全性構成了巨大挑戰,開發人員應利用可用的安全測試工具來確保在部署之前對源代碼進行了充分的測試和審核。

Solidity是一種非常新且仍在成熟的編程語言,Solidityv0.6.0引入了一些重大更改,并且預計在以后的版本中還會有更多更改。

據光明網消息,1月4日,北京市東城區第十六屆人民代表大會第六次會議召開。會上,北京市東城區區長金暉代表東城區人民政府向大會報告工作.

1900/1/1 0:00:00TheBlock發文分析稱,與中心化交易所的交易量類似,非托管交易所的總交易量在去年12月降至近9個月低點.

1900/1/1 0:00:00昨天我不是發了一篇C2C的教程么,然后。。。我就被留言淹沒了,但是OK君也力有窮盡時啊。大家的問題太多了,而且大部分人的理解還停留在OKCoin的場內交易時代,今天我必須把你一些基本概念上的錯誤.

1900/1/1 0:00:000x是以太坊區塊鏈上的協議,旨在以更快,更便宜的方式促進ERC-20令牌的交換。如果您不熟悉0x協議,請閱讀我們對0x的介紹.

1900/1/1 0:00:00根據美國銀行證券的最新報告,表示如果在比特幣剛發展時投資1美元,則目前價值則會超過90,000美元;但是這個 2010年代擁有最佳報酬表現的金融資產,仍然會受到許多經濟學家與投資巨頭的批判.

1900/1/1 0:00:00昨日,萊特幣基金會宣布,將設立一支基金,專門為萊特幣網絡上的保密交易提供資金。萊特幣基金會總部位于新加坡,是一家非盈利機構,由萊特幣項目創始人CharlieLee牽頭.

1900/1/1 0:00:00