BTC/HKD-1.23%

BTC/HKD-1.23% ETH/HKD-3.69%

ETH/HKD-3.69% LTC/HKD-2.95%

LTC/HKD-2.95% ADA/HKD-1.65%

ADA/HKD-1.65% SOL/HKD-1.93%

SOL/HKD-1.93% XRP/HKD-1.19%

XRP/HKD-1.19%CertiK的Skyfall團隊最近在Aptos、StarCoin和Sui等多個區塊鏈中發現了基于Rust的RPC節點的多個漏洞。由于RPC節點是連接dApp和底層區塊鏈的關鍵基礎設施組件,其穩健性對于無縫操作至關重要。區塊鏈設計者都知道穩定RPC服務的重要性,因此他們采用Rust等內存安全語言來規避可能破壞RPC節點的常見漏洞。

采用內存安全語言(如Rust)有助于RPC節點避免許多基于內存破壞漏洞的攻擊。然而,通過最近的審計,我們發現即使是內存安全的Rust實現,如果沒有經過精心設計和審查,也很容易受到某些安全威脅的影響,從而破壞RPC服務的可用性。

本文我們將通過實際案例介紹我們對一系列漏洞的發現。

區塊鏈RPC節點作用

區塊鏈的遠程過程調用(RPC)服務是Layer 1區塊鏈的核心基礎設施組件。它為用戶提供重要的API前端,并作為通向后端區塊鏈網絡的網關。然而,區塊鏈RPC服務與傳統的RPC服務不同,它方便用戶交互無需身份驗證。服務的持續可用性至關重要,任何服務中斷都會嚴重影響底層區塊鏈的可用性。

審計角度:傳統RPC服務器 VS 區塊鏈RPC服務器

對傳統RPC服務器的審計主要集中在輸入驗證、授權/認證、跨站請求偽造/服務器端請求偽造(CSRF/SSRF)、注入漏洞(如SQL注入、命令注入)和信息泄露等方面進檢查。

然而,區塊鏈RPC服務器的情況有所不同。只要交易是簽名的,就不需要在RPC層對發起請求的客戶端進行身份驗證。作為區塊鏈的前端,RPC服務的一個主要目標是保證其可用性。如果它失效,用戶就無法與區塊鏈交互,從而阻礙查詢鏈上數據、提交交易或發布合約功能。

因此,區塊鏈RPC服務器最脆弱的方面是“可用性”。如果服務器宕機,用戶就失去了與區塊鏈交互的能力。更嚴重的是,一些攻擊會在鏈上擴散,影響大量節點,甚至導致整個網絡癱瘓。

為何新區塊鏈會采用內存安全的RPC

一些著名的Layer 1區塊鏈,如Aptos和Sui,使用內存安全編程語言Rust實現其RPC服務。得益于其強大的安全性和編譯時嚴格的檢查,Rust幾乎可以使程序免受內存破壞漏洞的影響,如堆棧溢出、和空指針解引用和釋放后重引用等漏洞。

《富爸爸窮爸爸》作者:一切都會崩潰,計劃購買更多比特幣:金色財經報道,暢銷書《富爸爸窮爸爸》的著名作者羅伯特清崎重申了他對市場崩盤的警告。羅伯特清崎表示,2022年科技行業有超過 144,000 人失業,今年迄今已有 66,000 人失業,一切都會崩潰,包括黃金、白銀和比特幣。盡管如此,他告訴他的 230 萬推特粉絲不要恐慌,并補充說他將使用“假”美元購買更多的黃金、白銀和比特幣,他稱之為真錢。清崎解釋說,黃金、白銀和BTC是真錢,而美元是假錢,因為它不是與真錢掛鉤,例如黃金,而是與美國的‘充分信任和信用’掛鉤。

這位著名作家曾多次表示,他不信任拜登政府、財政部、美聯儲或華爾街。[2023/2/13 12:02:56]

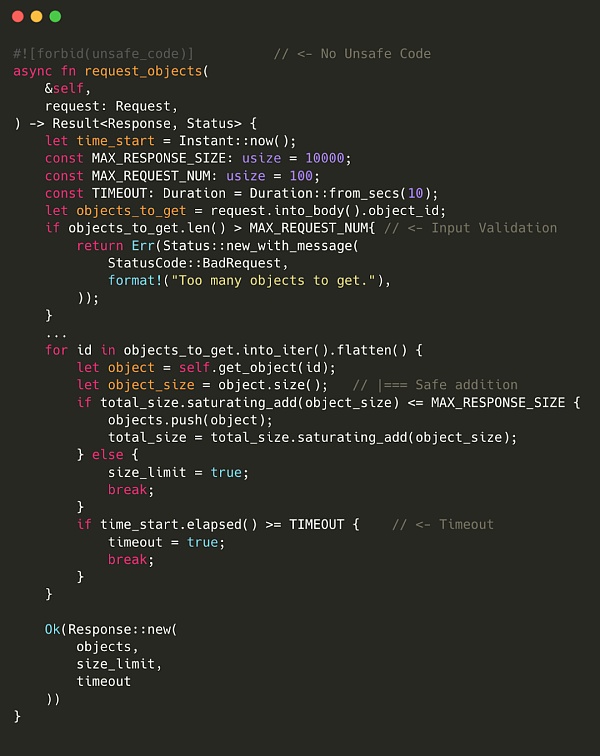

為了進一步確保代碼庫的安全,開發人員需嚴格遵循最佳實踐,例如不引入不安全代碼。在源代碼中使用#![forbid(unsafe_code)]確保阻攔過濾不安全的代碼。

區塊鏈開發者執行Rust編程實踐的例子

為了防止整數溢出,開發人員通常使用checked_add、checked_sub、saturating_add、saturating_sub等函數,而不是簡單的加法和減法(+、-)。通過設置適當的超時、請求大小限制和請求項數限制來緩解資源耗盡。

Layer 1區塊鏈中內存安全RPC威脅

盡管不存在傳統意義上內存不安全的漏洞,但RPC節點會暴露在攻擊者容易操縱的輸入中。在內存安全RPC實現中,有幾種情況會導致拒絕服務。例如,內存放大可能會耗盡服務的內存,而邏輯問題可能會引入無限循環。此外,競態條件也可能構成威脅,并發操作可能會出現意外的事件序列,從而使系統處于未定義的狀態。此外,管理不當的依賴關系和第三方庫可能會給系統帶來未知漏洞。

在這篇文章中,我們的目的是讓人們關注可以觸發 Rust 運行時保護的更直接的方式,從而導致服務自行中止。

牛津大學法學院報告:加密貨幣監管可防止金融崩潰:金色財經報道,在牛津大學法學院博客上發布的一項最新研究呼吁在危機時期對加密市場進行監管,他們認為加密貨幣市場是傳統金融系統系統性風險的重要指標。研究人員稱,在危機時期應限制加密貨幣交易,以防止傳統金融系統遭受系統性風險。研究人員稱,在傳統市場中也有類似的做法,但這種方法也有缺點。研究人員建議,監管機構必須謹慎行事,以免損壞使加密市場變得更加可靠的益處。他們特別強調了證券型代幣,是企業在傳統市場崩潰時可以籌集現金的一種方式,其將緩解流動性限制并降低銀行擠兌的風險。研究人員表示,任何干預都必須有時效性,但他們也承認,阻止加密市場很可能是“不可能完成的任務”。[2020/4/21]

顯式的Rust Panic:一種直接終止RPC 服務的方法

開發人員可以有意或無意地引入顯式panic代碼。這些代碼主要用于處理意外或異常情況。一些常見的例子包括:

assert!():當必須滿足一個條件時使用該macro。如果斷言的條件失敗,程序將 panic,表明代碼中存在嚴重錯誤。

panic!():當程序遇到無法恢復的錯誤且無法繼續執行時調用該函數。

unreachable!():當一段代碼不應該被執行時使用該macro。如果該macro被調用,則表示存在嚴重的邏輯錯誤。

unimplemented!()和todo!():這些宏是尚未實現功能的占位符。如果達到該值,程序將崩潰。

unwrap():該方法用于Option或Result類型,當遇到Err變量或None時會導致程序宕機。

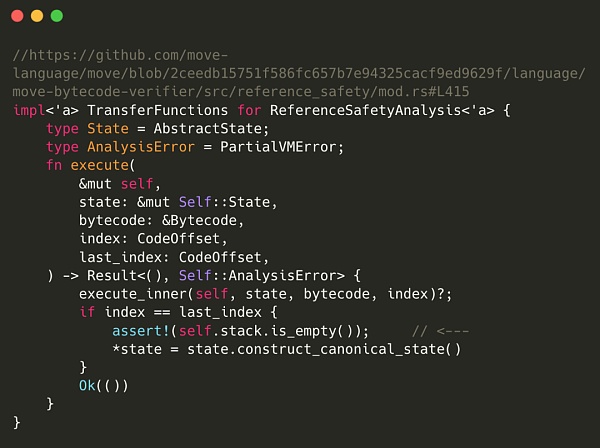

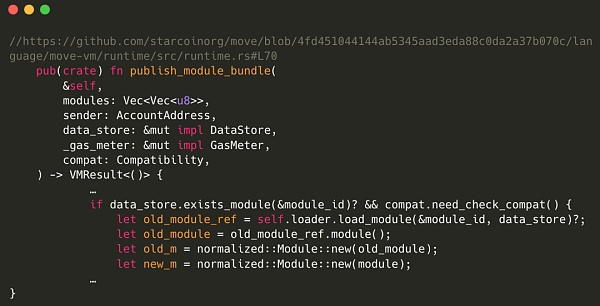

漏洞一:觸發Move Verifier中的assert!

Aptos區塊鏈采用Move字節碼驗證器,通過對字節碼的抽象解釋進行引用安全分析。execute()函數是TransferFunctions trait實現的一部分,模擬基本塊中字節碼指令的執行。

Jimmy Song:比特幣可以幫助美國中小企業并重置其崩潰的系統:由于許多中小企業因為隔離而破產,比特幣核心開發者Jimmy Song對此表示,比特幣可以幫助重置美國的金融系統,并解決其中問題。他指出,當法定??貨幣崩潰時,許多人開始購買比特幣,這意味著他們正在試圖擺脫當前的法幣體系。(U.Today)[2020/4/18]

函數execute_inner()的任務是解釋當前字節碼指令并相應地更新狀態。如果我們已經執行到基本塊中的最后一條指令,如index == last_index所示,函數將調用assert!(self.stack.is_empty())以確保棧為空。此行為背后的意圖是保證所有操作都是平衡的,這也意味著每次入棧都有相應的出棧。

在正常的執行流程中,棧在抽象解釋過程中始終是平衡的。堆棧平衡檢查器(Stack Balance Checker)保證了這一點,它在解釋之前對字節碼進行了驗證。然而,一旦我們將視角擴展到抽象解釋器的范圍,就會發現堆棧平衡假設并不總是有效的。

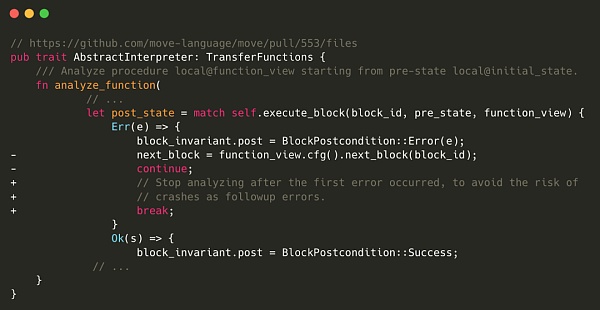

AbstractInterpreter中analyze_function漏洞的補丁程序

抽象解釋器的核心是在基本塊級別中模擬字節碼。在其最初的實現中,在execute_block過程中,遇到錯誤會提示分析過程記錄錯誤,并繼續執行控制流圖中的下一個塊。這可能會造成一種情況:執行塊中的錯誤會導致堆棧不平衡。如果在這種情況下繼續執行,就會在堆棧不為空的情況下進行assert!檢查,從而引發panic。

這就使得攻擊者有機可趁。攻擊者可通過在execute_block()中設計特定的字節碼來觸發錯誤,隨后execute()有可能在堆棧不為空的情況下執行assert,從而導致assert檢查失敗。這將進一步導致panic并終止RPC服務,從而影響其可用性。

為防止出現這種情況,已實施的修復中,確保了在execute_block函數首次出現錯誤時會停止整個分析過程,進而避免了因錯誤導致堆棧不平衡而繼續分析時可能發生的后續崩潰風險。這一修改消除了可能引起panic的情況,并有助于提高抽象解釋器的健壯性和安全性。

聲音 | 分析師:比特幣價格可能面臨類似2018年11月份的崩潰:據Cointelegraph消息,針對比特幣本輪下跌,分析師Crypto Panda表示,比特幣價格可能面臨類似2018年11月份那樣的崩潰。當時,比特幣跌至3100美元的低點。他表示,每次比特幣價格下跌之后,很多礦商都無法盈利。礦商被迫關閉,算力下降,難度向下調整,直到礦商再次盈利,難度上升,”分析師 Josh Rager認為,要想保持上漲的機會,有必要將每日收盤價定在10200美元以上,但比特幣最終未能做到這一點。[2019/8/22]

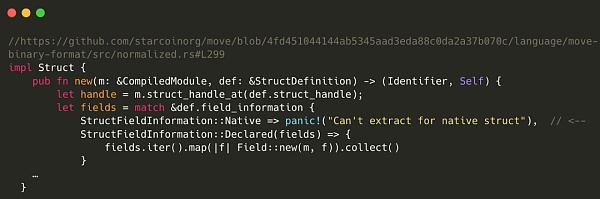

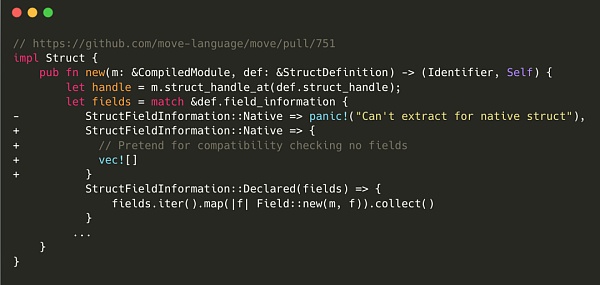

漏洞二:觸發StarCoin中的panic!

Starcoin區塊鏈有自己的Move實現分叉。在這個Move repo中,Struct類型的構造函數中存在一個panic! 如果提供的StructDefinition擁有 Native 字段信息,就會顯式觸發這個panic!。

規范化例程中初始化結構體的顯式panic

這種潛在風險存在于重新發布模塊的過程中。如果被發布的模塊已經存在于數據存儲中,則需要對現有模塊和攻擊者控制的輸入模塊進行模塊規范化處理。在這個過程中,"normalized::Module::new "函數會從攻擊者控制的輸入模塊中構建模塊結構,從而觸發 "panic!"。

規范化例程的前提條件

通過從客戶端提交特制的有效載荷,可以觸發該panic。因此,惡意行為者可以破壞RPC服務的可用性。

聲音 | Jimmy Song:BCH很有可能將在11月崩潰:比特幣核心開發者Jimmy Song最近表示,比特幣現金“非常有可能”會在2018年11月份崩潰。這一觀點是從即將于11月15日舉行的BCH硬分叉的角度出發的。[2018/11/1]

結構初始化panic補丁

Starcoin的補丁引入了一個新的行為來處理Native情況。現在,它不會引起panic,而是返回一個空的ec。這減少了用戶提交數據引起panic的可能性。

隱式 Rust Panic: 一種容易被忽視的終止RPC服務的方法

顯式 panic 在源代碼中很容易識別,而隱式panic則更可能被開發人員忽略。隱式panic通常發生在使用標準或第三方庫提供的API時。開發人員需要徹底閱讀和理解API文檔,否則他們的Rust程序可能會意外停止。

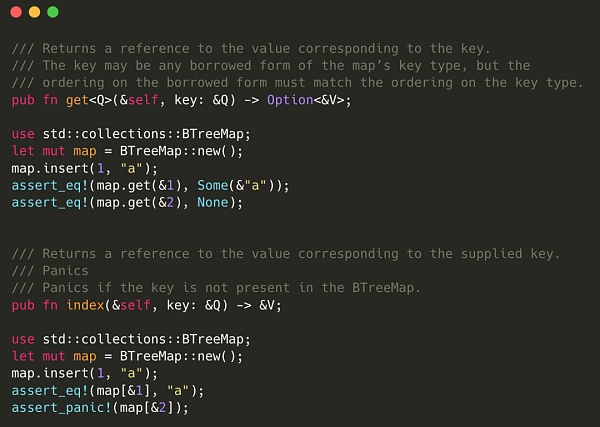

BTreeMap 中的隱式 panic

讓我們以Rust STD中的BTreeMap為例。BTreeMap是一種常用的數據結構,它以排序的二叉樹形式組織鍵值對。BTreeMap提供了兩種通過鍵值檢索值的方法:get(&self, key: &Q)和index(&self, key: &Q)。

方法get(&self, key: &Q)使用鍵檢索值并返回一個Option。Option可以是Some(&V),如果key存在,則返回值的引用,如果在BTreeMap中沒有找到key,則返回None。

另一方面,index(&self, key: &Q)直接返回鍵對應的值的引用。然而,它有一個很大的風險:如果鍵不存在于BTreeMap中,它會觸發隱式panic。如果處理不當,程序可能會意外崩潰,從而成為一個潛在漏洞。

事實上,index(&self, key: &Q)方法是std::ops::Index trait的底層實現。該特質為不可變上下文中的索引操作(即 container[index])提供了方便的語法糖。開發者可以直接使用 btree_map[key],調用 index(&self, key: &Q) 方法。然而,他們可能會忽略這樣一個事實:如果找不到key,這種用法可能會觸發panic,從而對程序的穩定性造成隱性威脅。

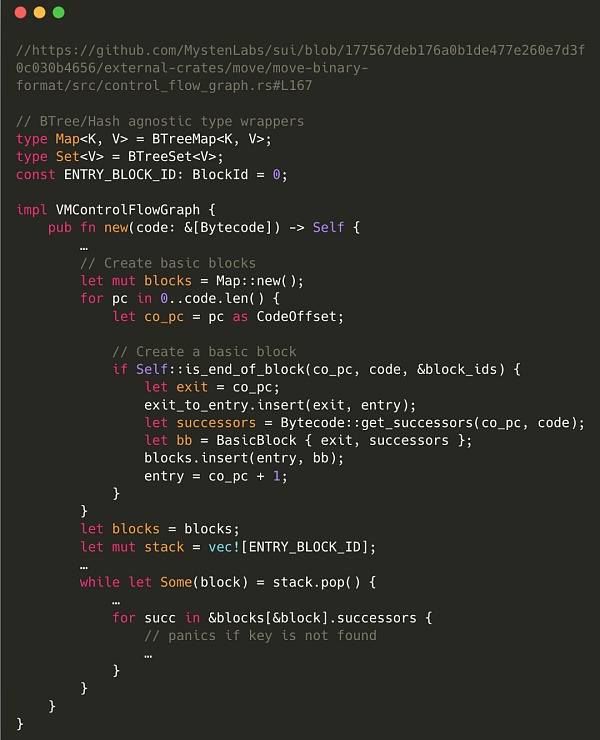

漏洞三:在Sui RPC中觸發隱式panic

Sui模塊發布例程允許用戶通過RPC提交模塊有效載荷。在將請求轉發給后端驗證網絡進行字節碼驗證之前,RPC處理程序使用SuiCommand::Publish函數直接反匯編接收到的模塊。

在這個反匯編過程中,提交模塊中的code_unit部分被用來構建一個VMControlFlowGraph。該構建過程包括創建基本塊,這些塊存儲在一個名為 "'blocks' "的BTreeMap中。該過程包括創建和操作該Map,在某些條件下,隱式panic會在這里觸發。

下面是一段簡化的代碼:

創建VMControlFlowGraph時的隱式panic

在該代碼中,通過遍歷代碼并為每個代碼單元創建一個新的基本塊來創建一個新的VMControlFlowGraph。基本塊存儲在一個名為block的BTreeMap中。

在對堆棧進行迭代的循環中,使用block[&block]對塊圖進行索引,堆棧已經用ENTRY_BLOCK_ID進行了初始化。這里的假設是,在block映射中至少存在一個ENTRY_BLOCK_ID。

然而,這一假設并不總是成立的。例如,如果提交的代碼是空的,那么在“創建基本塊”過程之后,“塊映射”仍然是空的。當代碼稍后嘗試使用&blocks[&block].successors中的for succ遍歷塊映射時,如果未找到key,可能會引起隱式panic。這是因為blocks[&block]表達式本質上是對index()方法的調用,如前所述,如果鍵不存在于BTreeMap中,index()方法將導致panic。

擁有遠程訪問權限的攻擊者可以通過提交帶有空code_unit字段的畸形模塊有效載荷來利用該函數的漏洞。這個簡單的RPC請求會導致整個JSON-RPC進程崩潰。如果攻擊者以最小的代價持續發送此類畸形有效載荷,就會導致服務持續中斷。在區塊鏈網絡中,這意味著網絡可能無法確認新的交易,從而導致拒絕服務(DoS)情況。網絡功能和用戶對系統的信任將受到嚴重影響。

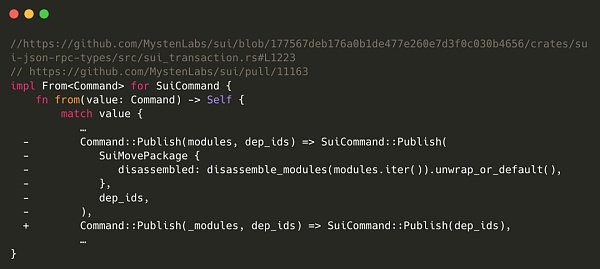

Sui的修復:從RPC發布例程中移除反匯編功能

值得注意的是,Move Bytecode Verifier中的CodeUnitVerifier負責確保code_unit部分絕不為空。然而,操作順序使RPC處理程序暴露于潛在的漏洞中。這是因為驗證過程是在Validator節點上進行的,而該節點是在RPC處理輸入模塊之后的一個階段。

針對這一問題,Sui通過移除模塊發布RPC例程中的反匯編功能來解決該漏洞。這是防止RPC服務處理潛在危險、未經驗證的字節碼的有效方法。

此外,值得注意的是,與對象查詢相關的其他RPC方法也包含反匯編功能,但它們不容易受到使用空代碼單元的攻擊。這是因為它們總是在查詢和反匯編現有的已發布模塊。已發布的模塊必須已經過驗證,因此,在構建VMControlFlowGraph時,非空代碼單元的假設始終成立。

對開發人員的建議

在了解了顯式和隱式panic對區塊鏈中RPC服務穩定性的威脅后,開發人員必須掌握預防或降低這些風險的策略。這些策略可以降低服務意外中斷的可能性,提高系統的彈性。因此CertiK的專家團隊提出以下建議,并作為Rust編程的最佳實踐為大家列出。

Rust Panic Abstraction: 盡可能考慮使用Rust的catch_unwind函數來捕獲panic,并將其轉換為錯誤信息。這可以防止整個程序崩潰,并允許開發人員以可控的方式處理錯誤。

謹慎使用API:隱式panic通常是由于濫用標準或第三方庫提供的API而發生的。因此,充分理解API并學會適當處理潛在錯誤至關重要。開發人員要始終假設API可能會失效,并為這種情況做好準備。

適當的錯誤處理:使用Result和Option類型進行錯誤處理,而非求助于panic。前者提供了一種更可控的方式來處理錯誤和特殊情況。

添加文檔和注釋:確保代碼文檔齊全,并在關鍵部分(包括可能發生panic的部分)添加注釋。這將幫助其他開發人員了解潛在風險并有效處理。

總結

基于Rust的RPC節點在Aptos、StarCoin和Sui等區塊鏈系統中扮演著重要的角色。由于它們用于連接DApp和底層區塊鏈,因此它們的可靠性對于區塊鏈系統的平穩運行至關重要。盡管這些系統使用的是內存安全語言Rust,但仍然存在設計不當的風險。CertiK的研究團隊通過現實世界中的例子探討了這些風險,也足以證明了內存安全編程中需要謹慎和細致的設計。

CertiK中文社區

企業專欄

閱讀更多

金色財經

金色薦讀

Block unicorn

區塊鏈騎士

金色財經 善歐巴

Foresight News

深潮TechFlow

導言: 隨著數字技術的飛速發展,AI和Crypto已經成為最熱門的兩個話題。AI作為一項技術革命,代表了最先進的生產力;Crypto基于區塊鏈技術,代表著最公平的生產關系.

1900/1/1 0:00:00作者:Delphi Digital,翻譯:金色財經xiaozouLSD金融(LSDfi)是與LSD(流動性質押衍生品)相關的DeFi協議用語.

1900/1/1 0:00:00來源:Binance ResearchArkham通過向用戶展示加密貨幣交易背后的人和公司來提供區塊鏈背后的實體信息.

1900/1/1 0:00:00目錄 一、項目簡介 二、項目愿景 三、特色和優勢 (1)Cosmos SDK(2)Tendermint共識機制(3)Canto基礎設施(4)免費公共基礎設施(FPI)(5)合約收入分配(CSR).

1900/1/1 0:00:0001 Web3正在逃離新加坡Web3是指基于區塊鏈技術的下一代互聯網,它可以實現去中心化、自主、安全和透明的網絡服務和應用.

1900/1/1 0:00:00▌ XRP市值回落至加密貨幣市值排行榜第五名金色財經報道,據CoinMarketCap數據顯示,XRP市值回落至380億美元以下,目前為37,936,294,662美元.

1900/1/1 0:00:00