BTC/HKD+2.29%

BTC/HKD+2.29% ETH/HKD+2.17%

ETH/HKD+2.17% LTC/HKD+3.81%

LTC/HKD+3.81% ADA/HKD-0.54%

ADA/HKD-0.54% SOL/HKD+3.72%

SOL/HKD+3.72% XRP/HKD-0.19%

XRP/HKD-0.19%據慢霧安全團隊情報,2023 年 6 月 1 日,Cellframe 遭到閃電貸攻擊,Cellframe ERC20 v2 價格下跌 41.2%。慢霧安全團隊第一時間介入分析,并將結果分享如下:

相關信息

攻擊者地址:

0x2525c811EcF22Fc5fcdE03c67112D34E97DA6079

攻擊者合約地址:

0x1e2a251b29e84e1d6d762c78a9db5113f5ce7c48

攻擊交易:

0x943c2a5f89bc0c17f3fe1520ec6215ed8c6b897ce7f22f1b207fea3f79ae09a6

攻擊者添加 LP(OLD) 交易:

慢霧:利用者通過執行惡意提案控制了Tornado.Cash的治理:金色財經報道,SlowMist發布Tornado.Cash治理漏洞解析。 5月20日,Tornado.Cash遭受了治理攻擊,利用者通過執行惡意提案控制了Tornado.Cash的治理。5月13日,利用者發起了20提案,并在提案中說明20提案是對16提案的補充,具有相同的執行邏輯。但實際上,提案合約多了一個自毀邏輯,其創建者是通過create2創建的,具有自毀功能,所以在與提案合約自毀后,利用者仍可以部署不同的以與以前相同的方式將字節碼發送到相同的地址。不幸的是,社區沒有看到擬議合約中的犯規行為,許多用戶投票支持該提案。

在5月18日,利用者通過創建具有多個交易的新地址,反復將0代幣鎖定在治理中。利用提案合約可以銷毀并重新部署新邏輯的特性,利用者在5月20日7:18(UTC)銷毀了提案執行合約,并在同一地址部署了一個惡意合約,其邏輯是修改用戶在治理中鎖定的代幣數量。

攻擊者修改完提案合約后,于5月20日7:25(UTC)執行惡意提案合約。該提案的執行是通過 Delegatecall 執行的,因此,該提案的執行導致治理合約中由開發者控制的地址的代幣鎖定量被修改為 10,000。提案執行完成后,攻擊者從治理庫中解鎖了TORN代幣。金庫中的TORN代幣儲備已經耗盡,同時利用者控制了治理。[2023/5/21 15:17:00]

0xe2d496ccc3c5fd65a55048391662b8d40ddb5952dc26c715c702ba3929158cb9

慢霧:BSC項目Value DeFi vSwap 模塊被黑簡析:據慢霧區情報,幣安智能鏈項目 Value DeFi 的 vSwap 模塊被黑,慢霧安全團隊第一時間介入分析,并將結果以簡訊的形式分享,供大家參考:

1. 攻擊者首先使用 0.05 枚 WBNB 通過 vSwap 合約兌換出 vBSWAP 代幣;

2. 攻擊者在兌換的同時也進行閃電貸操作,因此 vSwap 合約會將兌換的 vBSWAP 代幣與閃電貸借出的 WBNB 轉給攻擊者;

3. 而在完成整個兌換流程并更新池子中代幣數量前,會根據池子的 tokenWeight0 參數是否為 50 來選擇不同的算法來檢查池子中的代幣數量是否符合預期;

4. 由于 vSwap 合約的 tokenWeight0 參數設置為 70,因此將會采用第二種算法對池子中的代幣數量進行檢查;

5. 而漏洞的關鍵點就在于采用第二種算法進行檢查時,可以通過特殊構造的數據來使檢查通過;

6. 第二種算法是通過調用 formula 合約的 ensureConstantValue 函數并傳入池子中緩存的代幣數量與實時的代幣數量進行檢查的;

7. 在通過對此算法進行具體分析調試后我們可以發現,在使用 WBNB 兌換最小單位(即 0.000000000000000001) vBSWAP 時,池子中緩存的 WBNB 值與實時的值之間允許有一個巨大的波動范圍,在此范圍內此算法檢查都將通過;

8. 因此攻擊者可以轉入 WBNB 進行最小單位的 vBSWAP 代幣兌換的同時,將池子中的大量 WBNB 代幣通過閃電貸的方式借出,由于算法問題,在不歸還閃電貸的情況下仍可以通過 vSwap 的檢查;

9. 攻擊者只需要在所有的 vSwap 池子中,不斷的重復此過程,即可將池子中的流動性盜走完成獲利。詳情見原文鏈接。[2021/5/8 21:37:37]

前置信息

慢霧:Furucombo被盜資金發生異動,多次使用1inch進行兌換:據慢霧MistTrack,2月28日攻擊Furucombo的黑客地址(0xb624E2...76B212)于今日發生異動。黑客通過1inch將342 GRO、69 cWBTC、1700萬cUSDC兌換成282 ETH,并將147ETH從Compound轉入到自己的地址,截至目前該黑客地址余額約170萬美元,另一個黑客地址余額為約1200萬美元。[2021/3/3 18:12:14]

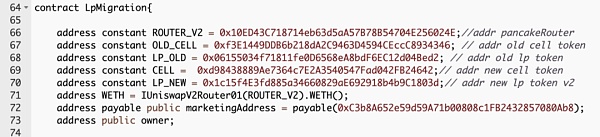

此次攻擊中出現多個新舊合約,我們將使用 LpMigration 合約中新舊合約的參數名作為本次攻擊分析中的合約名。

address OLD_CELL: 0xf3E1449DDB6b218dA2C9463D4594CEccC8934346

慢霧:Let's Encrypt軟件Bug導致3月4日吊銷 300 萬個證書:Let's Encrypt由于在后端代碼中出現了一個錯誤,Let's Encrypt項目將在撤銷超過300萬個TLS證書。詳情是該錯誤影響了Boulder,Let's Encrypt項目使用該服務器軟件在發行TLS證書之前驗證用戶及其域。慢霧安全團隊提醒:數字貨幣行業有不少站點或內部系統為安全目的而使用 Let's Encrypt 自簽證書,請及時確認是否受到影響。如有影響請及時更新證書,以免造成不可預知的風險。用戶可查看原文鏈接在線驗證證書是否受到影響。[2020/3/4]

address LP_OLD: 0x06155034f71811fe0D6568eA8bdF6EC12d04Bed2

address CELL: 0xd98438889Ae7364c7E2A3540547Fad042FB24642

動態 | 慢霧: 警惕利用EOS及EOS上Token的提幣功能惡意挖礦:近期由于EIDOS空投導致EOS主網CPU資源十分緊張,有攻擊者開始利用交易所/DApp提幣功能惡意挖礦,請交易所/DApp在處理EOS及EOS上Token的提幣時,注意檢查用戶提幣地址是否是合約賬號,建議暫時先禁止提幣到合約賬號,避免被攻擊導致平臺提幣錢包的CPU資源被惡意消耗。同時,需要注意部分交易所的EOS充值錢包地址也是合約賬號,需要設置白名單避免影響正常用戶的提幣操作。[2019/11/6]

address LP_NEW: 0x1c15f4E3fd885a34660829aE692918b4b9C1803d

具體細節分析

1. 通過 DODO 的 DPPOracle 閃電貸 1000 個 BNB。

2. 通過 PancakeSwap V3 閃電貸 50 萬枚 CELL。

3. 攻擊者在 PancakeSwap V2 LP_NEW 池子中 ,將閃電貸來的 50 萬枚 CELL Token 全部 swap 為 50 枚 BNB。這時,LP_NEW 池中僅剩 8 枚 BNB,而 CELL 有 55 萬枚。

4. 緊接著,攻擊者在另外一個 PancakeSwap V2 池子 LP_OLD 池中,將 900 枚 BNB swap 為 OLD_CELL。此時 LP_OLD 中的 BNB 數量為 902 枚,OLD_CELL 僅有 7 枚。

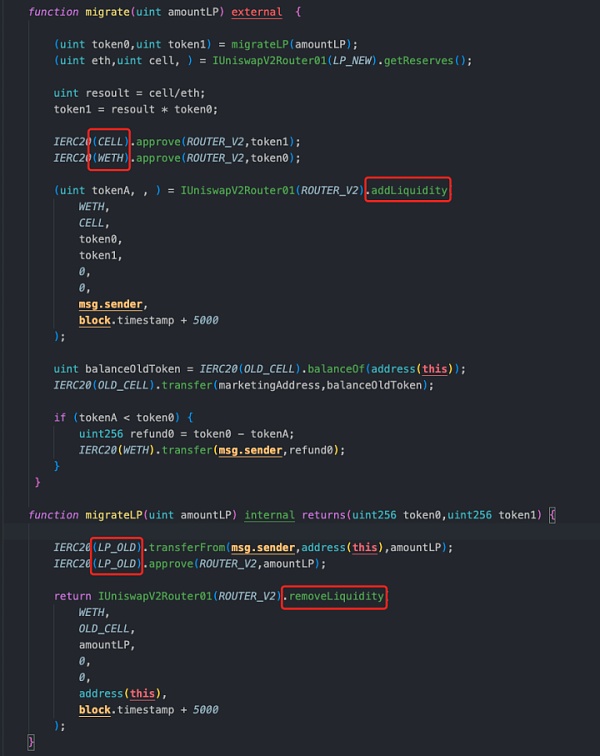

5. 在攻擊者將 BNB 兌換成 OLD_CELL 后,我們發現攻擊者直接調用 LpMigration 合約的 migrate 函數進行 LP 遷移。奇怪的是,在我們剛剛的分析里,攻擊者并沒有獲取 LP Token 的操作,那么這些 LP Token 又是從哪里來的呢?

6. 于是回到攻擊合約,通過攻擊合約的前一筆交易可以發現,攻擊者在交易中向 LP_OLD 池子添加流動性,獲取 LP(OLD) Token。

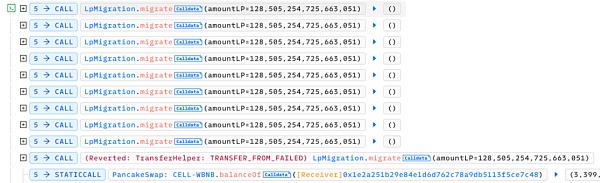

7. 攻擊者對 LP_OLD 池的 LP(OLD) 進行連續 migrate 操作,細節如下:

先調用 migrateLP 函數移除 LP(OLD) 的流動性,并將代幣返還給用戶。由于池子 LP_OLD 中的 BNB 代幣很多,在移除流動性時,計算所獲得的 BNB 數量會增加,OLD_CELL 減少。隨后,在 LP_NEW 池中,getReserves 獲取到 BNB 和 CELL 的數量。由于之前的 swap 操作,LP_NEW 池中的 BNB 數量少,CELL 數量多,所以計算出來的 resoult 值會偏大,使得新計算出的 CELL 的 token1 值也偏大。

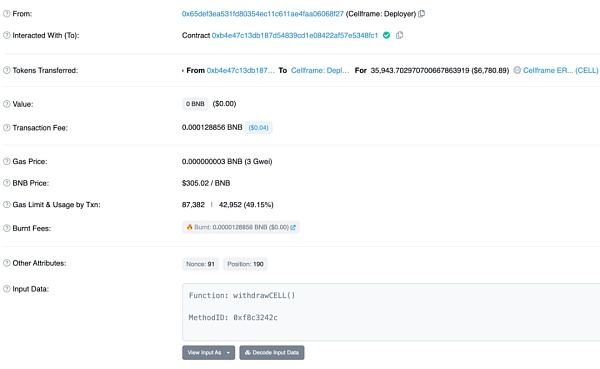

8. 然而,原本 LpMigration 合約中又是存在 CELL 代幣的,所以攻擊者添加流動性所用的 token1 代幣 CELL 都來自 LpMigration 合約。隨后將計算出的結果添加流動性到 ROUTER_V2 池中。(PS: 這也是為什么在攻擊發生后,Cellframe: Deployer 會通過 withdrawCELL() 函數將合約中的 CELL 代幣全部取出)

9. 也就是說,攻擊者利用 LP_OLD 池中 BNB 多,OLD_CELL 少,通過移除流動性獲取到更多的 BNB。而在 LP_NEW 池中 BNB 少,CELL 多的情況下,以少量的 BNB 和 CELL 就可以添加流動性。攻擊者通過多次 migrate 操作獲利。

10. 最后,攻擊者將 LP_NEW 的流動性移除,將 OLD_CELL 在 LP_OLD 池中兌換為 BNB,并在一個新的 CELL-BUSD 池中先兌換成 BUSD 再兌換成 BNB,償還 FlashLoan,獲利 245.522826177178247245 BNB。

總結

此次攻擊的核心在于利用流動性遷移計算,攻擊者操縱兩個不同池子中的流動性致其不平衡,進而套利。

慢霧科技

個人專欄

閱讀更多

區塊律動BlockBeats

曼昆區塊鏈法律

Foresight News

GWEI Research

吳說區塊鏈

西柚yoga

ETH中文

金色早8點

金色財經 子木

ABCDE

0xAyA

作者:Climber,金色財經恐怕Azuki項目方也沒有想到,一場獲利不到4000萬美元的圈錢游戲,不但將自己套了進去,也讓整個NFT市場陷入泥沼.

1900/1/1 0:00:00Parity 開發者負責人 Shawn Tabrizi 最近接受了 Fundamentals 播客的專訪,討論了 Polkadot 的核心價值主張,主要關注的優化功能.

1900/1/1 0:00:00作者:吳說區塊鏈 2023 年 7 月 7 日,跨鏈協議 Multichain 約 1.25 億美元的多鏈資產大量異常流出到多個錢包.

1900/1/1 0:00:00在2024年11月美國總統大選之前,有關數字貨幣的一項法案可能會出臺。這個草案尚無正式名稱,但可能被稱為“數字資產市場結構法案”(Digital Asset Market Structure A.

1900/1/1 0:00:007 月 7 日, Vitalik Buterin 和比特幣支持者 Eric Wall 和 Udi Wertheimer 于一場 Twitter Space.

1900/1/1 0:00:00尊敬的紅杉中國成員企業創始人:見信如晤!今天,紅杉全球宣布了一項重要決定,將在2024年3月31日之前實現三大區域(美歐、中國、印度/東南亞)的各自完全獨立.

1900/1/1 0:00:00