BTC/HKD-0.34%

BTC/HKD-0.34% ETH/HKD+0.28%

ETH/HKD+0.28% LTC/HKD-0.05%

LTC/HKD-0.05% ADA/HKD+1.73%

ADA/HKD+1.73% SOL/HKD+3.77%

SOL/HKD+3.77% XRP/HKD+0.21%

XRP/HKD+0.21%WalletConnect 釣魚風險介紹

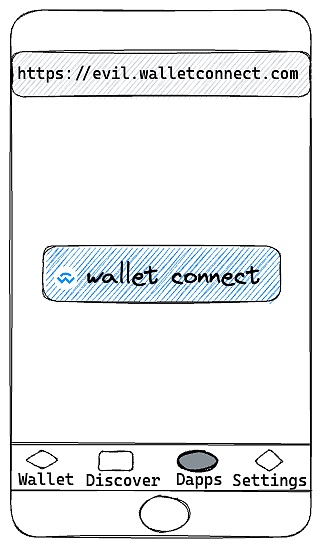

2023 年 1 月 30 日,慢霧安全團隊發現 Web3 錢包上關于 WalletConnect 使用不當可能存在被釣魚的安全風險問題。這個問題存在于使用移動端錢包 App 內置的 DApp Browser + WalletConnect 的場景下。

我們發現,部分 Web3 錢包在提供 WalletConnect 支持的時候,沒有對 WalletConnect 的交易彈窗要在哪個區域彈出進行限制,因此會在錢包的任意界面彈出簽名請求。

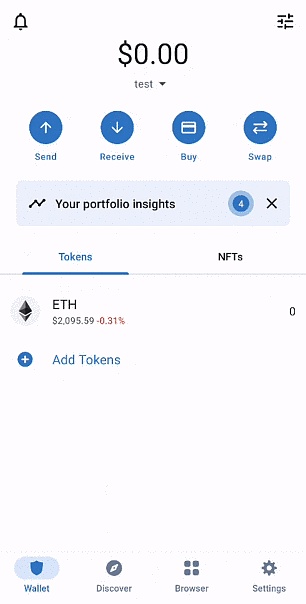

當用戶離開 DApp Browser 界面切換到錢包其他界面如示例中的 Wallet、Discover 等界面,由于錢包為了不影響用戶體驗和避免重復授權,此時 Wallet Connect 的連接是沒有斷開的,但是此時用戶卻可能因為惡意 DApp 突然發起的簽名請求彈窗而誤操作導致被釣魚轉移走資產。

慢霧:JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方:8月4日消息,慢霧MistTrack監測顯示,JPEG'd攻擊者或已將全部6106.75枚ETH歸還給項目方。[2023/8/4 16:18:46]

動態演示 GIF 如下圖:

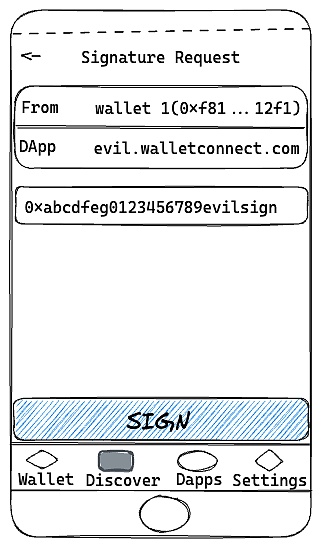

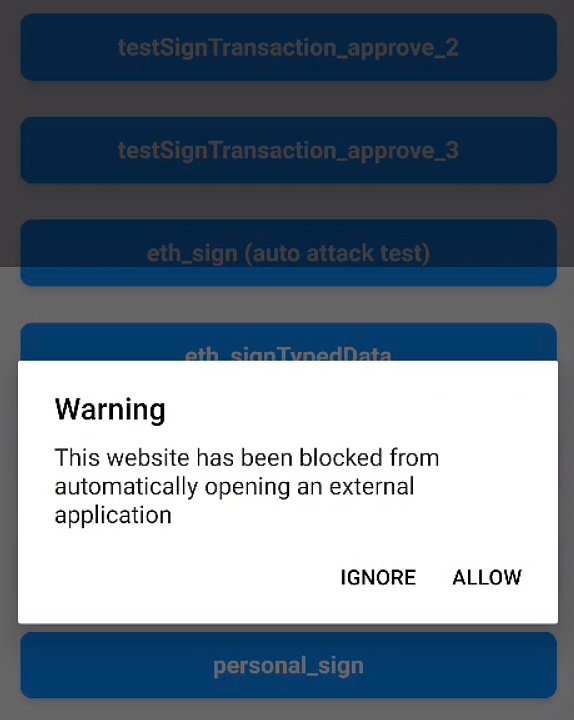

攻擊者利用惡意 DApp 釣魚網站引導用戶使用 WalletConnect 與釣魚頁面連接后,然后定時不間斷發送惡意的簽名請求(如 eth_sign 這種盲簽、授權簽名、針對特殊智能合約協議的交易簽名等,后面以 eth_sign 作為舉例)。用戶識別到 eth_sign 可能不安全拒絕簽名后,由于 WalletConnect 采用 wss 的方式進行連接,如果用戶沒有及時關閉連接,釣魚頁面會不斷的發起構造惡意的 eth_sign 簽名彈窗請求,用戶在使用錢包的時候有很大的可能會錯誤的點擊簽署按鈕,導致用戶的資產被盜。

這個安全問題的核心是用戶切換 DApp Browser 界面到其他界面后,是否應繼續自動彈窗響應來自 DApp Browser 界面的請求,尤其是敏感操作請求。因為跨界面后盲目彈窗響應很容易導致用戶的誤操作。

慢霧:Poly Network再次遭遇黑客攻擊,黑客已獲利價值超439萬美元的主流資產:金色財經報道,據慢霧區情報,Poly Network再次遭遇黑客攻擊。分析發現,主要黑客獲利地址為0xe0af…a599。根據MistTrack團隊追蹤溯源分析,ETH鏈第一筆手續費為Tornado Cash: 1 ETH,BSC鏈手續費來源為Kucoin和ChangeNOW,Polygon鏈手續費來源為FixedFloat。黑客的使用平臺痕跡有Kucoin、FixedFloat、ChangeNOW、Tornado Cash、Uniswap、PancakeSwap、OpenOcean、Wing等。

截止目前,部分被盜Token (sUSD、RFuel、COOK等)被黑客通過Uniswap和PancakeSwap兌換成價值122萬美元的主流資產,剩余被盜資金被分散到多條鏈60多個地址中,暫未進一步轉移,全部黑客地址已被錄入慢霧AML惡意地址庫。[2023/7/2 22:13:22]

這里面涉及到一個安全原則:WalletConnect 連接后,錢包在檢測到用戶切換 DApp Browser 界面到其他界面后,應該對來自 DApp Browser 的彈窗請求不進行處理。

慢霧:過去一周Web3生態因安全事件損失約2400萬美元:6月19日消息,據慢霧發推稱,過去一周Web3生態系統因安全事件損失約2400萬美元,包括Atlantis Loans、Ben Armstrong、TrustTheTrident、FPG、Sturdy、Pawnfi、Move VM、Hashflow、DEP/USDT與LEV/USDC、Midas Capital,總計23,795,800美元。[2023/6/19 21:46:18]

另外需要注意的是,雖然移動端錢包 App + PC 瀏覽器的 WalletConnect 連接場景也存在同樣的問題,但是用戶在這種場景下或許不那么容易誤操作。

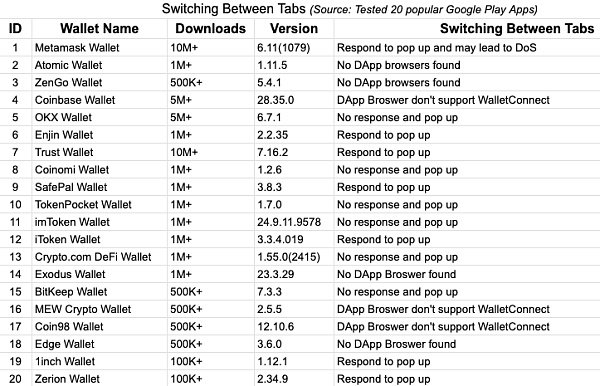

WalletConnect 連接后界面切換的處理情況

慢霧安全團隊抽取市面熱門搜索和下載量比較大的 20 個 Crypto Wallet App 進行測試:

根據上表測試結果,我們發現:

慢霧:GenomesDAO被黑簡析:據慢霧區hacktivist消息,MATIC上@GenomesDAO項目遭受黑客攻擊,導致其LPSTAKING合約中資金被非預期的取出。慢霧安全團隊進行分析有以下原因:

1.由于GenomesDAO的LPSTAKING合約的initialized函數公開可調用且無權限與不可能重復初始化限制,攻擊者利用initialized函數將合約的stakingToken設置為攻擊者創建的虛假LP代幣。

2.隨后攻擊者通過stake函數進行虛假LP代幣的抵押操作,以獲得大量的LPSTAKING抵押憑證。

3.獲得憑證后再次通過initialized函數將合約的stakingToken設置為原先真是的LP代幣,隨后通過withdraw函數銷毀LPSTAKING憑證獲取合約中真實的LP抵押物。

4.最后將LP發送至DEX中移除流動性獲利。

本次事件是因為GenomesDAO的LPSTAKING合約可被任意重復初始化設置關鍵參數而導致合約中的抵押物被惡意耗盡。[2022/8/7 12:07:06]

1. 部分熱門錢包 App 如 MetaMask、Enjin Wallet、Trust Wallet、SafePal Wallet 及 iToken Wallet 等,在 WalletConnect 連接后切換到其他界面時,會自動響應 DApp 的請求,并彈出簽名窗口。

慢霧:PAID Network攻擊者直接調用mint函數鑄幣:慢霧科技發文對于PAID Network遭攻擊事件進行分析。文章中指出,在對未開源合約進行在反編譯后發現合約的 mint 函數是存在鑒權的,而這個地址,正是攻擊者地址(0x187...65be)。由于合約未開源,無法查看更具體的邏輯,只能基于現有的情況分析。慢霧科技分析可能是地址(0x187...65be)私鑰被盜,或者是其他原因,導致攻擊者直接調用 mint 函數進行任意鑄幣。

此前報道,PAID Network今天0點左右遭到攻擊,增發將近6000萬枚PAID代幣,按照當時的價格約為1.6億美元,黑客從中獲利2000ETH。[2021/3/6 18:21:08]

2. 大部分測試的錢包 App 在切換界面后,對 DApp 的請求不會做出響應,也不會彈出提示窗口。

3. 少數錢包 App 在測試環境下無法使用 WalletConnect 與 DApp 連接,如 Coinbase Wallet 和 MEW Crypto Wallet 等。錢包的 DApp 中不是很適配 WalletConnect 接口。

4. 部分錢包 App 如 Exodus Wallet 和 Edge Wallet 在連接測試環境下未找到相關的 DApp 進行測試,無法判斷其切換界面后的響應情況。

慢霧安全團隊最初在 Trust Wallet 上發現這個問題,并通過 Bugcrowd 漏洞提交平臺向他們提交了這個問題,我們獲得了 Trust Wallet 的感謝,他們表示將在下一個版本修復這個安全風險。

特別的是,如果錢包對 eth_sign 這種低級簽名函數(盲簽)沒有任何風險提醒,eth_sign 這是一種非常危險的低級簽名,大大加劇了 WalletConnect 這個問題釣魚的風險。

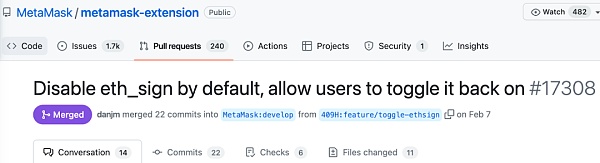

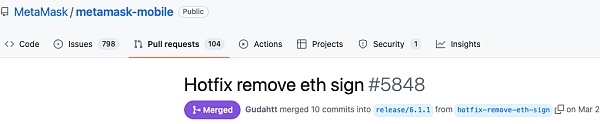

不過如果只是禁用了 eth_sign 也不是完全沒有風險(本文僅是拿 eth_sign 舉例說明),我們還是呼吁更多的錢包開始禁用它。以用戶數量最多的 MetaMask 錢包為例,其插件端已經在 2023 年 2 月 10 號發布的 V10.25.0 版本默認禁用 eth_sign,而移動端也在 2023 年 3 月 1 號發布的版本號為 6.11 開始默認不支持 eth_sign,用戶需要到設置里手動打開才能使用它。

(Refer: https://github.com/MetaMask/metamask-extension/pull/17308)

(Refer: https://github.com/MetaMask/metamask-mobile/pull/5848)

不過值得一提的是,MetaMask 6.11 版本之后添加了對 DApp 進行 URI 請求的校驗,但是這個校驗在 DApp 使用 WalletConnect 進行交互的時候,同樣會進行彈窗警告,不過這個警告存在被無限制彈窗導致 DoS 的風險。

總結與建議

對個人用戶來說,風險主要在 “域名、簽名” 兩個核心點,WalletConnect 這種釣魚方式早已被很多惡意網站用于釣魚攻擊,使用時務必保持高度警惕。

對錢包項目方來說,首先是需要進行全面的安全審計,重點提升用戶交互安全部分,加強所見即所簽機制,減少用戶被釣魚風險,如:

釣魚網站提醒:通過生態或者社區的力量匯聚各類釣魚網站,并在用戶與這些釣魚網站交互的時候對風險進行醒目地提醒和告警。

簽名的識別和提醒:識別并提醒 eth_sign、personal_sign、signTypedData 這類簽名的請求,并重點提醒 eth_sign 盲簽的風險。

所見即所簽:錢包中可以對合約調用進行詳盡解析機制,避免 Approve 釣魚,讓用戶知道 DApp 交易構造時的詳細內容。

預執行機制:通過交易預執行機制可以幫助用戶了解到交易廣播執行后的效果,有助于用戶對交易執行進行預判。

尾號相同的詐騙提醒:在展示地址的時候醒目的提醒用戶檢查完整的目標地址,避免尾號相同的詐騙問題。設置白名單地址機制,用戶可以將常用的地址加入到白名單中,避免類似尾號相同的攻擊。

在交易顯示上,可以增加對小額或者無價值代幣交易的隱藏功能,避免尾號釣魚。

AML 合規提醒:在轉賬的時候通過 AML 機制提醒用戶轉賬的目標地址是否會觸發 AML 的規則。

請持續關注慢霧安全團隊,更多的釣魚安全風險分析與告警正在路上。

慢霧科技作為一家行業領先的區塊鏈安全公司,在安全審計方面深耕多年,安全審計不僅讓用戶安心,更是降低攻擊發生的手段之一。其次,各家機構由于數據孤島,難以關聯識別出跨機構的洗錢團伙,給反洗錢工作帶來巨大挑戰。而作為項目方,及時拉黑阻斷惡意地址的資金轉移也是重中之重。MistTrack 反洗錢追蹤系統積累了 2 億多個地址標簽,能夠識別全球主流交易平臺的各類錢包地址,包含 1 千多個地址實體、超 10 萬個威脅情報數據和超 9 千萬個風險地址,如有需要可聯系我們接入 API。最后希望各方共同努力,一起讓區塊鏈生態更美好。

慢霧科技

個人專欄

閱讀更多

金色財經 善歐巴

Chainlink預言機

白話區塊鏈

金色早8點

Odaily星球日報

Arcane Labs

深潮TechFlow

歐科云鏈

BTCStudy

MarsBit

Tags:ALLLETWALLETWALLALLBIH價格BITWALLET價格trustwallet錢包怎么用Wallfair

2022年9月15日,以太坊合并完成了以太坊網絡從工作量證明(POW)向權益證明(POS)的過渡.

1900/1/1 0:00:00原文作者:Joseph Politano原文編譯:Block unicorn 盡管簽名銀行(Signature Bank)的失敗并未受到足夠的關注,但它仍是美國歷史上第三大破產案例.

1900/1/1 0:00:00原文來源:KK,Hash Global 創始人原文編輯:Yifan、Kevin,登月工坊 Mooonshot Commons自 2023 年以來.

1900/1/1 0:00:00▌安全團隊:SushiSwap項目疑似被攻擊,損失約334萬美元金色財經報道,據區塊鏈安全審計公司Beosin旗下Beosin EagleEye安全風險監控、預警與阻斷平臺監測顯示.

1900/1/1 0:00:00原文作者:Rekt Fencer,加密研究員原文編譯:Leo,BlockBeats錢包是 Web 3 用戶最基礎的設施,但無論大家多么謹慎,還是會被一些詐騙網站掌握錢包的私密數據.

1900/1/1 0:00:00新興產業的立法速度正不斷加快,在多國政府注意到ChatGPT風險時,生成式人工智能(AIGC)產業也在國內迎來首份監管文件.

1900/1/1 0:00:00