BTC/HKD+1.77%

BTC/HKD+1.77% ETH/HKD+1.45%

ETH/HKD+1.45% LTC/HKD+4.04%

LTC/HKD+4.04% ADA/HKD+5.23%

ADA/HKD+5.23% SOL/HKD+3.82%

SOL/HKD+3.82% XRP/HKD+3.8%

XRP/HKD+3.8%原文:《正處于“刮骨療” 自救的SushiSwap,今日又是如何被黑客攻擊的?》

在嚴峻的財務壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

2023年4月9日,據BeosinEagleEye態勢感知平臺消息, SushiswapRouteProcessor2合約遭受攻擊,部分對合約授權過的用戶資金被黑客轉移,涉及金額約1800ETH,約334萬美元。

據了解,SushiSwap 流動性挖礦項目,克隆自 Uniswap,最大的不同是其發行了 SUSHI 代幣,團隊希望用 SUSHI 通證經濟模型,優化 Uniswap。但 Uniswap 創始人 Hayden Adams 表示,Sushi 只是任何有能力的開發人員通過一天的努力創造出來的東西,試圖利用炒作和 Uniswap 創造的價值來獲利。

NFT項目The Plague of Frogs將于3月24日遷移新合約并強制執行版稅:金色財經報道,NFT項目The Plague of Frogs在官推宣布將于3月24日遷移新合約并強制執行版稅,新的NFT將會被空投到持有舊The Plague of Frogs NFT的錢包中,且同樣可以取消質押、轉移和重新質押以獲得相同的獎勵,據悉強制執行的版稅比例將不會高于10%。[2023/3/23 13:21:01]

其實在本次攻擊之前,這個項目還有另外的“坎坷”,去年12 月 6 日,上任僅兩個月的 Sushi 新任“主廚” Jared Grey 于治理論壇發起了一項新提案。在該提案中,Jared 首次向外界披露了 Sushi 當前嚴峻的財務狀況,并提出了一個暫時性的自救方案。(相關閱讀:《Sushiswap財庫告急,新任“主廚”按下“自救鍵”》)

幣安發言人:用戶資金是1:1支持,將盡快發布更多代幣的儲備情況:12月14日消息,在回答有關近期資金外流的問題以及對透明度的擔憂時,一位幣安發言人通過電子郵件向彭博社表示:“人們每天都會出于各種不同的原因存入和取出資產。Binance 的用戶資產都是 1:1 支持的,Binance 的資本結構是無債務的。我們保持熱錢包余額,以確保我們始終有足夠的資金來滿足取款請求,我們會相應地充值熱錢包余額。我們正在與 Mazars 合作,與他們共享所有相關財務信息,以便他們能夠驗證我們共享的所有數據的準確性以及我們提取數據的過程。我們正在努力盡快發布更多代幣的更新儲備情況。”[2022/12/14 21:43:35]

正是在這樣的壓力下,黑客又來一擊,那在黑客的打擊下,SushiSwap能否走出自救的道路?

慢霧安全提醒:Rabby錢包項目Swap合約存在外部調用風險,請迅速取消授權:金色財經報道,據慢霧安全團隊情報,2022年10月11號,ETH鏈上的Rabby錢包項目的Swap合約被攻擊,其合約中代幣兌換函數直接通過OpenZeppelin Addresslibrary中的functionCallWith Value函數進行外部調用,而調用的目標合約以及調用數據都可由用戶傳入,但合約中并未對用戶傳入的參數進行檢查,導致了任意外部調用問題。攻擊者利用此問題竊取對此合約授權過的用戶的資金。慢霧安全團隊提醒使用過該合約的用戶請迅速取消對該合約的授權并提取資金以規避風險。

截止目前,Rabby Swap事件黑客已經獲利超19萬美元,資金暫時未進一步轉移。黑客地址的手續費來源是Tornado Cash 10 BNB,使用工具有Multichain、ParaSwap、PancakeSwap、Uniswap V3、TraderJoe。慢霧MistTrack將持續監控黑客地址并分析相關痕跡。[2022/10/11 10:31:18]

區塊鏈安全公司BlockSec完成近5000萬元人民幣天使+輪融資:7月6日消息,區塊鏈安全公司安節科技BlockSec完成近5000萬元人民幣天使+輪融資本輪融資由綠洲資本和經緯創投共同領投,Mirana Ventures、CoinSummer 和YM Capital跟投。融資后,BlockSec未來將擴展團隊和擴大業務,將新的安全技術轉換成產品,為區塊鏈提供安全基礎架構。(36kr)[2022/7/6 1:53:36]

我們以其中一筆攻擊交易進行事件分析。

0xea3480f1f1d1f0b32283f8f282ce16403fe22ede35c0b71a732193e56c5c45e8

攻擊者地址

0x719cdb61e217de6754ee8fc958f2866d61d565cf

三箭資本的TPS Capital仍在運行,但所有權復雜可能會挫敗債權人的收債努力:金色財經消息,消息人士稱,隨著三箭資本在市場壓力下倒閉,其鮮為人知的交易平臺TPS Capital仍然活躍。但復雜的所有權結構可能會挫敗債權人的收債努力。

三箭資本利用其管理的數百億美元資產投資新項目并占據大量市場頭寸,同時還經營著TPS Capital場外交易平臺。

據亞洲數字資產行業的消息人士稱,TPS Capital繼續進行交易,盡管其母公司在英屬維爾京群島面臨清算和在新加坡的調查。

根據公司文件,TPS Capital擁有不同的所有權結構和隱藏的董事。(CoinDesk)[2022/7/3 1:47:16]

攻擊合約

0x000000C0524F353223D94fb76efab586a2Ff8664

被攻擊合約

0x044b75f554b886a065b9567891e45c79542d7357

被攻擊用戶

0x31d3243CfB54B34Fc9C73e1CB1137124bD6B13E1

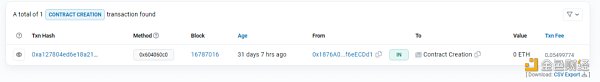

1.攻擊者地址(0x1876…CDd1)約31天前部署了攻擊合約。

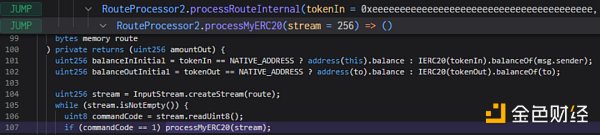

2.攻擊者發起攻擊交易,首先攻擊者調用了processRoute函數,進行兌換,該函數可以由調用者指定使用哪種路由,這里攻擊者選擇的是processMyERC20。

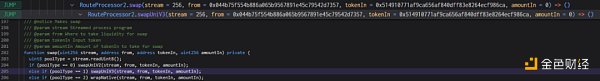

3.之后正常執行到swap函數邏輯中,執行的功能是swapUniV3。

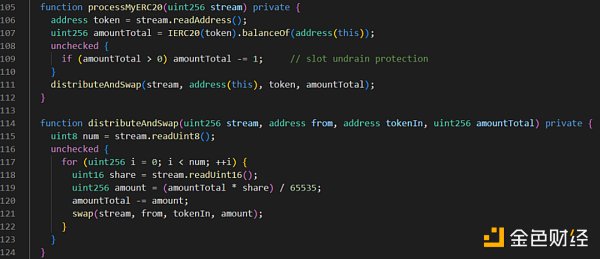

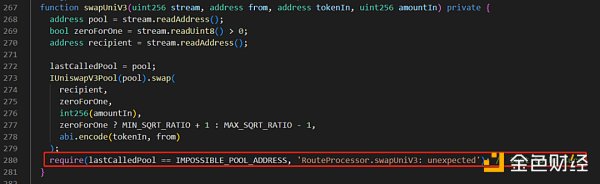

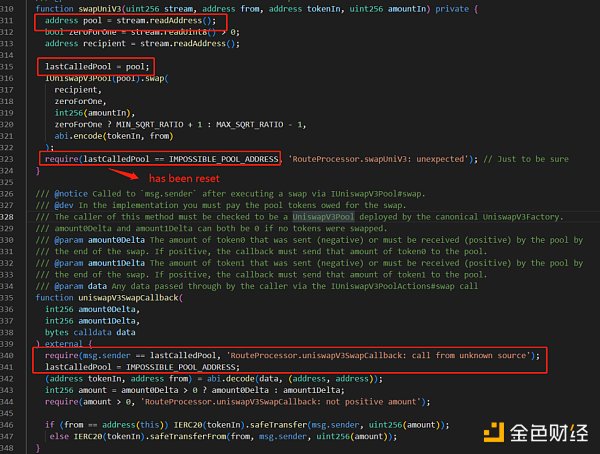

4. 在這里可以看到,pool的值是由stream解析而來,而stream參數是用戶所能控制的,這是漏洞的關鍵原因,這里lastCalledPool的值當然也是被一并操控的,接著就進入到攻擊者指定的惡意pool地址的swap函數中去進行相關處理了。

5.Swap完成之后,由于此時lastCalledPool的值已經被攻擊者設置成為了惡意pool的地址,所以惡意合約調用uniswapV3SwapCallback函數時校驗能夠通過,并且該函數驗證之后就重置了lastCalledPool的值為0x1,導致swapUniV3函數中最后的判斷也是可有可無的,最后可以成功轉走指定的from地址的資金,這里為100個WETH。

本次事件攻擊者主要利用了合約訪問控制不足的問題,未對重要參數和調用者進行有效的限制,導致攻擊者可傳入惡意的地址參數繞過限制,產生意外的危害。

針對本次事件,Beosin安全團隊建議:

1.在合約開發時,調用外部合約時應視業務情況限制用戶控制的參數,避免由用戶傳入惡意地址參數造成風險。

2.用戶在與合約交互時應注意最小化授權,即僅授權單筆交易中實際需要的數量,避免合約出現安全問題導致賬戶內資金損失。

Beosin

企業專欄

閱讀更多

金色財經 善歐巴

Chainlink預言機

金色早8點

白話區塊鏈

Odaily星球日報

Arcane Labs

歐科云鏈

深潮TechFlow

BTCStudy

MarsBit

Tags:SWAPSUSHIUSHSHIGenieSwap3X Short Sushi TokenMushroomSHIK

原文作者:Rekt Fencer,加密研究員原文編譯:Leo,BlockBeats錢包是 Web 3 用戶最基礎的設施,但無論大家多么謹慎,還是會被一些詐騙網站掌握錢包的私密數據.

1900/1/1 0:00:00新興產業的立法速度正不斷加快,在多國政府注意到ChatGPT風險時,生成式人工智能(AIGC)產業也在國內迎來首份監管文件.

1900/1/1 0:00:00臨近 Web3 香港大會,疊加 6 月份或將公布的香港加密貨幣新政策,市場對于香港概念的項目極度敏感.

1900/1/1 0:00:00受訪者:Tieshun Roquerre,Blur 聯合創始人撰文:Maria Gracia Santillana Linares.

1900/1/1 0:00:00作者: 李愛琳 [ 截至2022年底,硅谷銀行存款總額為1750億美元,如果儲戶最終在兩日之內提走1420億美元,將占到該行存款總額的81%.

1900/1/1 0:00:00作者:西柚 來源:ChainCatcher原標題:以太坊上海升級,老牌 DeFi 應用如何切入 LSD 賽道分一杯羹? 以太坊質押或將催生千億規模的 LST.

1900/1/1 0:00:00