BTC/HKD+1.22%

BTC/HKD+1.22% ETH/HKD+3.58%

ETH/HKD+3.58% LTC/HKD+2.75%

LTC/HKD+2.75% ADA/HKD+3.39%

ADA/HKD+3.39% SOL/HKD+2.04%

SOL/HKD+2.04% XRP/HKD+0.69%

XRP/HKD+0.69%數據圖表可在此處查閱:Footprint Analytics: Crypto Analysis Dashboards

2023 年第一季度,據區塊鏈安全審計公司 Beosin 旗下 Beosin EagleEye 安全風險監控、預警與阻斷平臺共監測到Web3領域主要攻擊事件 61 起,總損失金額約為 2.95 億美元,較 2022 年第 4 季度下降了約 77% 。2023 年第一季度的總損失金額低于 2022 年的任何一個季度。

除攻擊事件外, 2023 年第一季度還監測到主要 Rug Pull 事件 41 起,涉及金額約 2034 萬美元。

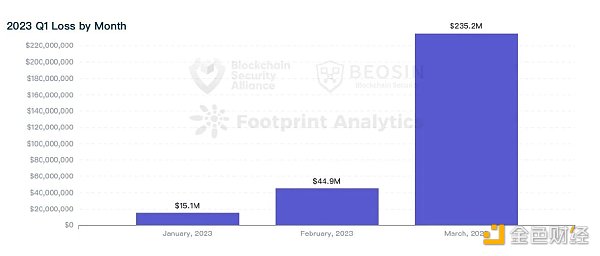

從月份來看,3 月為攻擊事件頻發的一個月,總損失金額達到了 2.35 億美元,占第一季度總損失金額的 79.7% 。

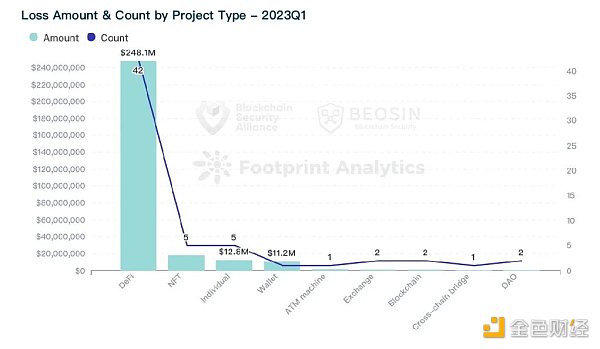

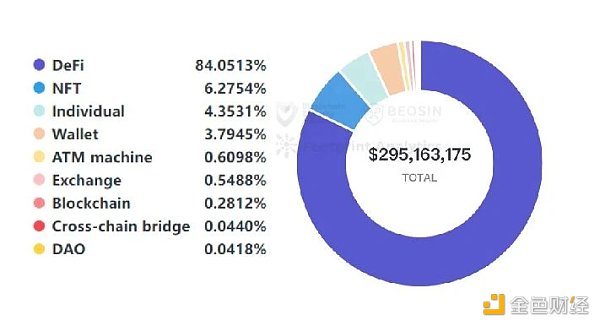

從被攻擊項目類型來看,DeFi為本季度被攻擊頻次最高、損失金額最多的項目類型。42 次安全事件總損失金額達到了 2.48 億美元 ,占總損失金額的 84% 。

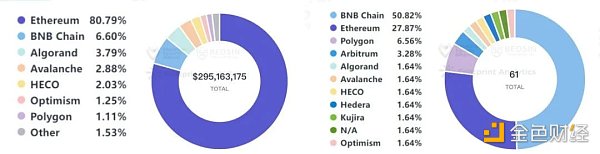

從鏈平臺類型來看,80.8% 的損失金額來自 Ethereum,居所有鏈平臺的第一位。

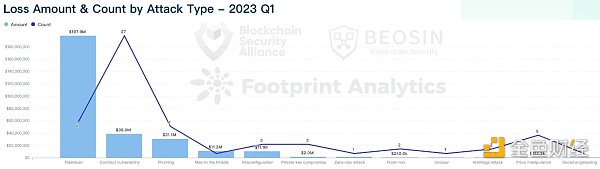

從攻擊手法來看,本季度損失金額最高的攻擊手法為閃電貸攻擊, 8 次閃電貸事件損失約 1.98 億美元;攻擊手法頻率最高的為合約漏洞利用, 27 次攻擊占所有事件數量的 44% 。

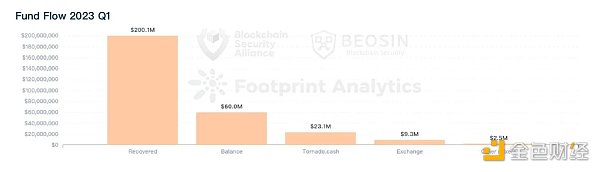

從資金流向來看,本季度約有 2 億美元的被盜資產得以追回。本季度資金追回的情況優于 2022 年的任何一個季度。

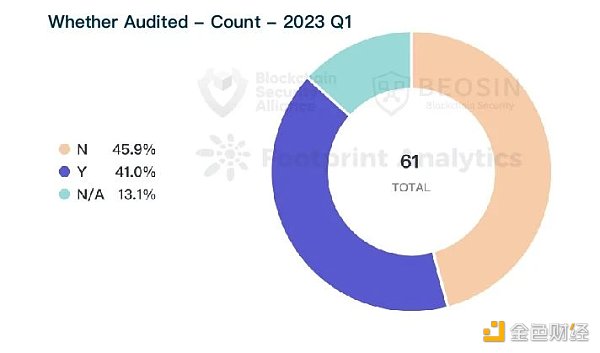

從審計情況來看,被攻擊的項目中,僅有 41% 的項目經過了審計。

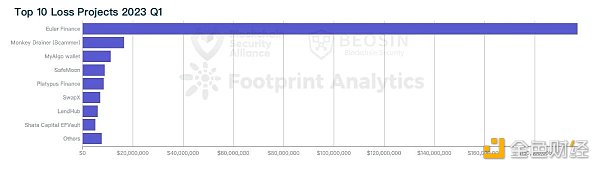

2023 年第一季度,Beosin EagleEye 安全風險監控、預警與阻斷平臺共監測到Web3領域主要攻擊事件 61 起,總損失金額約為 2.95 億美元。其中損失金額超過 1 億美元的安全事件共 1 起(Euler Finance 閃電貸攻擊事件損失 1.97 億美元)。損失 1000 萬美元-1 億美元區間的事件 2 起, 100 萬美元-1000 萬美元區間的事件 17 起。

Beosin:Thoreum Finance項目被黑客攻擊,被盜資金約58萬美元:金色財經報道,據Beosin EagleEye 安全預警與監控平臺檢測顯示,Thoreum Finance項目被黑客攻擊,涉及金額約為58萬美元。由于ThoreumFinance項目方創建的未開源合約0x79fe的transfer函數疑似存在漏洞,當transfer函數的from和to地址相同時,由于使用臨時變量存儲余額,導致給自己轉賬時,余額會成倍增加,攻擊者重復操作多次,最終獲利2000BNB。

Beosin安全團隊通過Beosin Trace進行追蹤,發現被盜資金已全部轉入tornado cash。[2023/1/19 11:21:19]

從總體來看,第一季度攻擊事件損失金額呈現逐月增加的趨勢。3 月為攻擊事件頻發的一個月,總損失金額達到了 2.35 億美元,占第一季度總損失金額的 79.7% 。

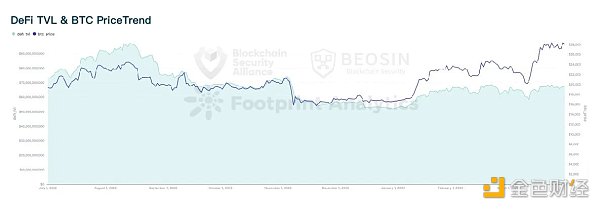

隨著長達數月的下行和多次黑天鵝事件清杠桿,加密市場觸底反彈。DeFi 的 TVL 隨著幣價在一季度震蕩回升。

2023 年第一季度,DeFi 類型項目共發生 42 次安全事件,占總事件數量的 68.9% 。DeFi 總損失金額達到了 2.48 億美元 ,占總損失金額的 84% 。DeFi 為本季度被攻擊頻次最高、損失金額最多的項目類型。

NFT類型損失金額排名第二(1852 萬美元),主要來自于 NFT 釣魚事件。排名第三的類型為個人用戶,該類別均為釣魚攻擊。損失金額的第四位為錢包攻擊事件。從類型上來看,損失金額的第 2-4 位均和用戶安全緊密相關。

2023 年第一季度僅發生了 1 次跨鏈橋安全事件,損失金額為 13 萬美元。而在 2022 年, 12 次跨鏈橋安全事件共造成了約 18.9 億美元損失,居所有項目類型損失的第一位。在 2022 年跨鏈橋安全事件頻發后,跨鏈橋項目的安全性在本季度得到了較大的提升。

Beosin:2022年全年Web3領域因各類攻擊造成的總損失達到了36億384萬美元:金色財經報道,2022 年全年,Beosin EagleEye 安全風險監控、預警與阻斷平臺共監測到 Web3 領域主要攻擊事件超 167 起,因各類攻擊造成的總損失超 36 億美元,較 2021 年攻擊類損失增加了 47.4%。其中單次損失超過一億美元的安全事件共 10 起,1000 萬至一億美元的安全事件共 21 起。[2022/12/29 22:14:40]

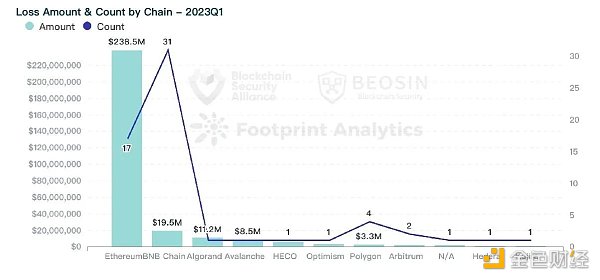

2023 年第一季度,Ethereum 鏈上共發生主要攻擊事件 17 起,損失金額約為 2.38 億美元。Ethereum 鏈上損失金額居所有鏈平臺的第一位,占比約 80.8% 。

BNB Chain 上監測到了最多的攻擊事件,達到了 31 起。其總損失為 1948 萬美元,排所有鏈平臺損失的第二位。

損失排名第三的公鏈為Algorand,損失來自于 MyAlgo 錢包被盜事件。Algorand 鏈在 2022 年沒有發生過主要安全事件。

值得一提的是, 2022 年Solana鏈上損失金額排所有公鏈的第三位,而在本季度并未監測到主要攻擊事件。

本季度損失金額最高的攻擊手法為閃電貸, 8 次閃電貸事件損失約 1.98 億美元,占所有損失金額的 67% 。

攻擊手法頻率最高的為合約漏洞利用, 27 次攻擊占所有事件數量的 44% 。合約漏洞共造成 3905 萬美元的損失,為所有攻擊類型損失金額的第二位。

2023 年第一季度,DeFi 類型項目被攻擊了 42 次,其中有 22 次都源于合約漏洞利用。DeFi 項目方需要尤其注重合約的安全性。

Beosin:黑地址FTX Accounts Drainer已對大額資產進行兌換轉移跨鏈等操作:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin EagleEye 安全風險監控、預警與阻斷平臺監測顯示,截止2022年11月15日,黑地址FTX Accounts Drainer(0x59AB...32b)已對大額資產進行兌換轉移跨鏈等操作。

目前大部分資金位于賬戶FTX Accounts Drainer的ETH平臺,約228,523 個ETH($288,934,108)和8,184 個PAXG($14,395,174)。BSC平臺約108,454 個BNB($29,962,644) 和1,685,309 個DAI($1,686,562) 。

其他部分資金位于ETH上的FTX Accounts Drainer 2賬戶上,約1999.4 個PAXG($3,516,404),FTX Accounts Drainer 3賬戶上約499 個PAXG($878,114),FTX Accounts Drainer 4賬戶上約499 個PAXG($878,114),其它鏈上的資產目前尚無異動,Beosin Trace將持續對黑地址異動進行監控。[2022/11/16 13:09:37]

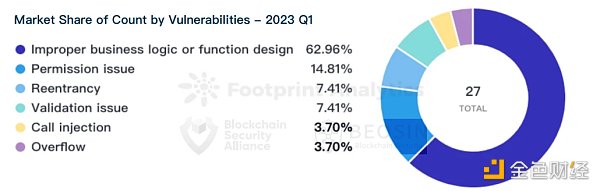

按照漏洞類型細分,造成損失最多的前三名分別是業務邏輯/函數設計不當、權限問題和重入。17 次業務邏輯/函數設計不當漏洞共造成了 2244 萬美元的損失。

事件概要

3 月 13 日,Ethereum 鏈上的借貸項目 Euler Finance 遭到閃電貸攻擊,損失達到了 1.97 億美元。

3 月 16 日,Euler 基金會懸賞 100 萬美元以征集對逮捕黑客以及返還盜取資金有幫助的信息。

3 月 17 日,Euler Labs 首席執行官 Michael Bentley 發推文表示,Euler“一直是一個安全意識強的項目”。從 2021 年 5 月至 2022 年 9 月,Euler Finance 接受了 Halborn、Solidified、ZK Labs、Certora、Sherlock 和 Omnisica 等 6 家區塊鏈安全公司的 10 次審計。

Beosin:Rabby項目遭受黑客攻擊,涉及金額約20萬美元:金色財經報道,據Beosin EagleEye Web3安全預警與監控平臺監測顯示,Rabby項目遭受黑客攻擊。因為RabbyRouter的_swap函數存在外部調用,任意人都可以調用該函數,轉走授權該合約用戶的資金。目前攻擊者已在Ethereum,BSC鏈,polygon,avax,Fantom,optimistic,Arbitrum發起攻擊,請用戶取消對相應合約的授權。以下是存在問題的合約:

Bsc合約地址:0xf756a77e74954c89351c12da24c84d3c206e5355、

Ethereum合約地址:0x6eb211caf6d304a76efe37d9abdfaddc2d4363d1、

optimistic合約地址:0xda10009cbd5d07dd0cecc66161fc93d7c9000da1、

avax合約地址:0x509f49ad29d52bfaacac73245ee72c59171346a8、

Fantom合約地址:0x3422656fb4bb0c6b43b4bf65ea174d5b5ebc4a39、

Arbitrum合約地址:0xf401c6373a63c7a2ddf88d704650773232cea391、

Beosin安全團隊分析發現攻擊者(0xb687550842a24D7FBC6Aad238fd7E0687eD59d55)已把全部獲得的代幣兌換為相應平臺幣,目前被盜資金已全部轉移到Tornado Cash中。Beosin Trace將對被盜資金進行持續追蹤。[2022/10/12 10:31:31]

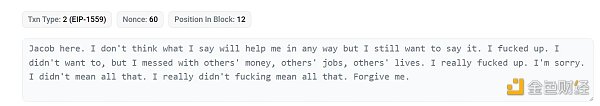

從 3 月 18 日開始至 4 月 4 日,攻擊者開始陸續返還資金。期間攻擊者通過鏈上信息進行道歉,稱自己“攪亂了別人的錢,別人的工作,別人的生活”并請求大家的原諒。

4 月 4 日,Euler Labs 在推特上表示,經過成功協商,攻擊者已歸還了所有盜取資金。

漏洞分析

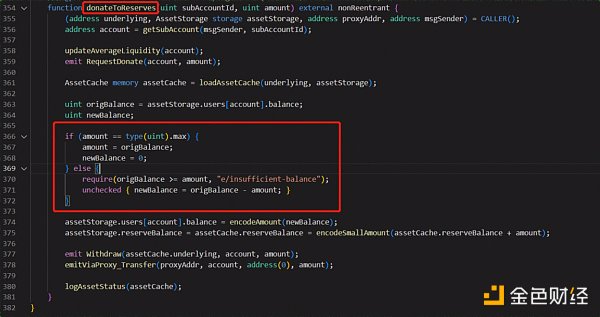

在本次攻擊中,Etoken 合約的 donateToReserves 函數沒有正確檢查用戶實際持有的代幣數量和捐贈后用戶賬本的健康狀態。攻擊者利用這個漏洞,捐贈了 1 億個 eDAI,而實際上攻擊者只質押了 3000 萬個 DAI。

由于捐贈后,用戶賬本的健康狀態符合清算條件,借貸合約被觸發清算。清算過程中,eDAI 和 dDAI 會被轉移到清算合約。但是,由于壞賬額度非常大,清算合約會應用最大折扣進行清算。清算結束后,清算合約擁有 310.93 M 個 eDAI 和 259.31 M 個 dDAI。

樂隊 Il-Chi將發行NFT作品“Beom Descending”:6月25日消息,樂隊 Il-Chi將發行歌曲“Beom Descending”作為不可替代的代幣(NFT)。據數字資產交易平臺NFT Mania稱,《Beom Coming Down》的NFT音源將在29日通過NFT Mania發布。(韓聯社)[2021/6/25 0:05:49]

此時,用戶賬本的健康狀態已恢復,用戶可以提取資金。可提取的金額是 eDAI 和 dDAI 的差值。但池子中實際上只有 3890 萬 DAI,所以用戶只能提取這部分金額。

2 月 1 日,加密協議 BonqDAO 遭到價格操控攻擊,攻擊者鑄造了 1 億個 BEUR 代幣,然后在 Uniswap 上將 BEUR 換成其他代幣,ALBT 價格下降到幾乎為零,這進一步引發了 ALBT 寶庫的清算。按照黑客攻擊時的代幣價格,損失高達 8800 萬美元,但是由于流動性耗盡,事件實際損失在 185 萬美元左右。

本次攻擊事件攻擊者共進行了兩種方式的攻擊,一種是控制價格大量借出代幣,另一種是控制價格清算他人財產從而獲利。

BonqDAO 平臺采用的預言機使用函數 ‘getCurrentValue’ 而不是 ‘getDataBefore’。

黑客通過質押 10 個 TRB 代幣(價值僅約 175 美元)成為了價格報告者,并通過調用 submitValue 函數修改預言機中 WALBT 代幣的價格。價格設置完成之后,攻擊者調用 Bonq 合約的 createTrove 函數,創建 trove 合約,并向該合約中抵押了 0.1 個 WALBT 代幣進行借款操作。正常來說,借款額度應該是小于 0.1 個 WALBT 的價格,從而保證抵押率維持在一個安全的范圍,但是在本合約的借貸過程中,計算抵押物價值的方式是通過 TellorFlex 合約來進行實現的。而在上一步,攻擊者已經把 WALBT 價格拉得異常高,導致攻擊者在本次借款中,借出了 1 億枚 BEUR 代幣。

攻擊者在第二筆交易中將 WALBT 價格設置得異常低,從而使用少量的成本將其他用戶所抵押的 WALBT 代幣清算出來。

2 月 17 日,Avalanche平臺的 Platypus Finance 因函數檢查機制問題遭到攻擊,損失約 850 萬美元。然而攻擊者并沒有在合約中實現提現功能,導致攻擊收益存放在攻擊合約內無法提取。

2 月 23 日,Platypus 表示,已經聯系了 Binance 并確認了黑客身份,并表示將至少向用戶償還 63% 的資金。

2 月 26 日,法國國家警察已經逮捕并傳喚了兩名攻擊 Platypus 的嫌疑人。

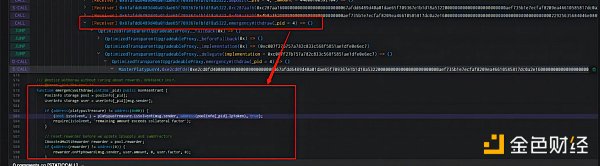

攻擊原因是 MasterPlatypusV 4 合約中的 emergencyWithdraw 函數檢查機制存在問題,僅檢測了用戶的借貸額是否超過該用戶的 borrowLimitUSP(借貸上限),而沒有檢查用戶是否歸還債務的情況。

攻擊者首先通過 AAVE 合約閃電貸借出 4400 萬枚的USDC存入 Pool 合約中,然后 mint 了 4400 萬枚 LP-USDC。接著攻擊者調用 borrow 函數借出了 4179 萬枚 USP,下一步立馬調用了 EmergencyWithdraw 函數。

在 EmergencyWithdraw 函數中有一個 isSolvent 函數來驗證借貸的余額超過可借貸最大值,返回 true 就可以進入 transfer 操作,而沒有考慮驗證負債金額是否已經償還的情況。所以攻擊者可以在沒有償還債務的情況下直接調用成功提取出之前質押的 4400 萬枚 LP-USDC。

2023 年第一季度,約有 $ 200, 146, 821 的被盜資產得以追回,占所有被盜資產的 67.8% 。其中,Euler Finance 被盜的 1.97 億美元資產已經全部被黑客返還。更多追回的例子包括: 2 月 13 日,攻擊 dForce 的黑客返還了全部盜取的 365 萬美元資金;3 月 7 日,攻擊 Tender.fi 的白帽黑客返還了盜取資金并獲得了 62 ETH的賞金。本季度資金追回的情況優于 2022 年的任何一個季度。

Beosin KYT 反洗錢分析平臺發現約有 2313 萬美元(7.8% )的資產轉入了Tornado Cash,另外有 254 萬美元的資產轉入了其他混幣器。和去年相比,本季度轉入混幣器的被盜資金比例大幅度減少。事實上,從去年 8 月 Tornado Cash 遭受制裁以來,轉入 Tornado Cash 的被盜資金比例自 2022 年Q3開始就呈現持續下降趨勢。

同時,Beosin KYT 反洗錢分析平臺發現約有 6002 萬美元(20.3% )的資產還停留在黑客地址余額。還有約 932 萬美元(3.1% )的被盜資產轉入了各交易所。轉入交易所的事件大部分為涉及金額不高的攻擊事件,少部分為一些過了幾天才被公眾關注到的釣魚事件。由于關注度低或者關注延遲等原因,讓黑客有了將贓款轉入交易所的可乘之機。

2023 年第一季度遭到攻擊的項目中,除開 8 個無法用是否審計衡量的事件(如一些個人用戶遭受的釣魚攻擊等),在剩下被攻擊的項目中,接受過審計的有 28 個,未接受審計的有 25 個。

本季度共有 27 起合約漏洞利用導致的攻擊事件,其中審計過的項目有 15 個(損失約 3119 萬美元),未審計的有 12 個(損失約 786 萬美元)。整個市場審計質量依舊不容樂觀。建議項目方在選擇審計公司之前一定要多加比對,選擇專業的審計公司才能讓項目安全得到有效的保障。

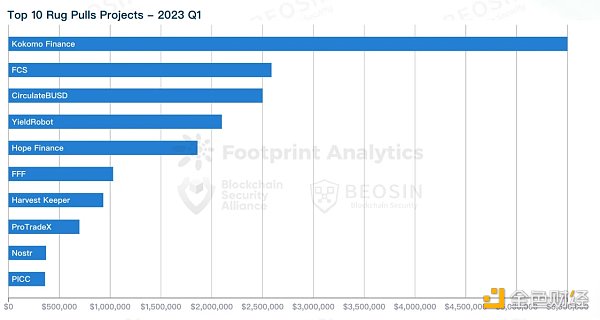

2023 年第一季度,Web3領域共監測到主要 Rug Pull 事件 41 起,涉及金額約 2034 萬美元。

從金額來看, 6 起(14.6% )Rug Pull 事件金額在 100 萬美元之上, 10 萬至 100 萬美元區間的事件共 12 起(29.2% ), 10 萬美元以下的事件共 23 起(56% )。

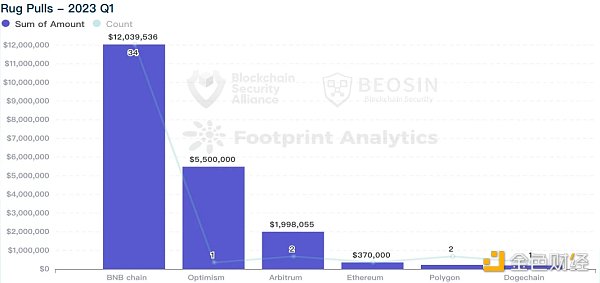

41 起 Rug Pull 事件中,有 34 個項目部署在BNB Chain,占到了 83% 。為何眾多詐騙項目選擇 BNB Chain 呢?原因可能有如下幾點:

1 )BNB Chain GAS 費用更低,出塊時間間隔也更短。

2 )BNB Chain 活躍用戶更多。詐騙項目會優先選擇活躍用戶多的公鏈。

3 )BNB Chain 的用戶使用 Binance 出入金更方便快捷。

從總體上來看, 2023 年第一季度攻擊事件總損失金額低于 2022 年任何一個季度,資金追回情況也優于 2022 年所有季度。在黑客猖獗的 2022 年過去之后,Web3領域的總體安全性在這一季度得到了較大的提升。

DeFi 為本季度被攻擊頻次最高、損失金額最多的項目類型。DeFi 領域共發生 42 次安全事件,其中 22 次都源自合約漏洞利用(22 個項目審計和未審計的項目各有 11 個)。如果尋找專業的安全公司進行審計,其中絕大部分漏洞都可以在審計階段被發現和進行修復。

本季度用戶安全也是值得關注的重點。隨著本季度 Blur 帶領 NFT 市場重回火熱,隨之而來的 NFT 釣魚事件也大幅增加。仔細檢查每一個鏈接是否是官網、檢查簽名內容、完整檢查轉賬地址的正確性、從官方應用商店下載應用、安裝防釣魚插件 -- 每一個環節都必須時刻保持警惕。

本季度 Rug Pull 事件依舊頻發,其中 56% 的項目跑路金額在 10 萬美元以下。這類項目通常官網、推特、電報、Github 等信息缺失,沒有 Roadmap 或白皮書,團隊成員信息可疑,項目上線到最后跑路周期不超過三個月。建議用戶多多對項目進行背景調查,避免資金遭受損失。

Beosin 作為一家全球領先的區塊鏈安全公司,在全球 10 多個國家和地區設立了分部,業務涵蓋項目上線前的代碼安全審計、項目運行時的安全風險監控、預警與阻斷、虛擬貨幣被盜資產追回、安全合規 KYT/AML 等“一站式”區塊鏈安全產品+服務,目前已為全球 3000 多個區塊鏈企業提供安全技術服務,審計智能合約超過 3000 份,保護客戶資產高達 5000 多億美元。

Beosin

企業專欄

閱讀更多

金色財經 善歐巴

Chainlink預言機

金色早8點

白話區塊鏈

Odaily星球日報

Arcane Labs

深潮TechFlow

歐科云鏈

BTCStudy

MarsBit

編輯:Bowen@Web3CN.ProEigenLayer發布第一階段測試網4月7日消息,以太坊再質押協議EigenLayer在博客文章中宣布,其已發布EigenLayer協議第一階段測試網.

1900/1/1 0:00:00過去幾個月,OpenAI風頭無兩,各大科技公司爭先恐后地跟進大語言模型(LLM)這一技術路線。對比之下,OpenAI的老對手DeepMind,顯得有些低調和沉默.

1900/1/1 0:00:00萬眾矚目的“2023數字經濟峰會”于4月14日在香港會展中心圓滿結束。“2023數字經濟峰會”堪稱是亞洲的創新科技旗艦盛事,由香港特別行政區政府及數碼港聯合舉辦,匯聚科技、政商及學術領袖.

1900/1/1 0:00:00吸引下一波用戶進入加密世界的將會是什么?這是Bankless團隊和許多其他degens在這輪熊市里問自己的問題。在思考答案時,我們的腦海中出現了一個明顯的領跑者:游戲.

1900/1/1 0:00:00今天是4月13日,在香港Web3嘉年華現場,我們Nail直播欄目 「Blocknow大咖訪談」非常榮幸地邀請到了蔣昌建老師.

1900/1/1 0:00:00演講:King Leung,InvestHK 金融科技負責人 大家好!今天非常榮幸和萬向、HashKey 有這個機會和大家分享一些香港政府的看法.

1900/1/1 0:00:00