BTC/HKD-0.11%

BTC/HKD-0.11% ETH/HKD+0.59%

ETH/HKD+0.59% LTC/HKD-0.39%

LTC/HKD-0.39% ADA/HKD-1.26%

ADA/HKD-1.26% SOL/HKD-0.59%

SOL/HKD-0.59% XRP/HKD-0.94%

XRP/HKD-0.94%我們最近發現了一種新型的網絡釣魚技術,可用于在連接的去中心化應用(DApp)身份方面誤導受害者。

我們將這種新型的網絡釣魚技術命名為Modal Phishing(模態釣魚攻擊)。

攻擊者可以向移動錢包發送偽造的虛假信息冒充合法的DApp,并通過在移動錢包的模態窗口中顯示誤導性信息來誘騙受害者批準交易。這種網絡釣魚技術正在廣泛使用。我們與相應的組件開發人員進行了溝通,并確認他們將發布新的驗證API以降低該風險。

什么是Modal Phishing?在CertiK對移動錢包的安全研究中,我們注意到Web3.0貨幣錢包的某些用戶界面(UI)元素可以被攻擊者控制用來進行網絡釣魚攻擊。我們將這種釣魚技術命名為Modal Phishing,因為攻擊者主要針對加密錢包的模態窗口進行釣魚攻擊。

模態(或模態窗口)是移動應用程序中經常使用的UI元素。模態通常顯示在應用程序主窗口頂部。這樣的設計通常用于方便用戶執行快速操作,如批準/拒絕Web3.0貨幣錢包的交易請求。

Web3.0貨幣錢包上的典型模態設計通常提供供用戶檢查簽名等請求的必要信息,以及批準或拒絕請求的按鈕。

螞蟻數科兩項區塊鏈專利完成一對多開放:金色財經報道,9月27日上午,螞蟻鏈一對多專利開放許可成交簽約儀式在上海舉辦。簽約儀式上,螞蟻鏈就“基于區塊鏈的服務請求方法及裝置”、“一種基于區塊鏈的服務準入方法及裝置”2件專利,分別與7家企業完成9宗開放許可交易簽約。目前,這9宗交易已通過上海知識產權交易中心完成受讓登記。

去年6月1日起,新修改的《專利法》引入專利開放許可制度并開始實施。此后,北京、上海、浙江、湖北、陜西等地紛紛推進專利開放許可試點。值得注意的是,這是新《專利法》實施以來上海市首單一對多專利開放許可交易。[2022/9/27 22:33:38]

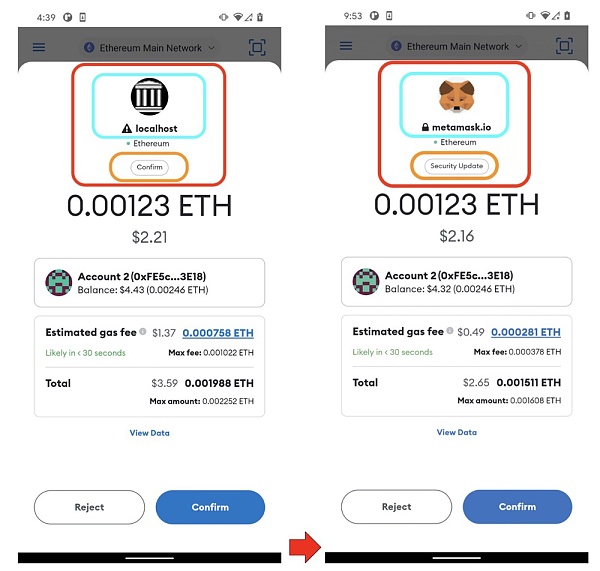

真實交易批準模式與網絡釣魚交易批準模式對比

在上方截圖中,我們展示了Metamask上一個常規的交易審批模態窗口是如何出現的。

當一個新的交易請求被連接的去中心化應用程序(DApp)初始化時,錢包會展示一個新的模態窗口,并要求用戶進行人工確認。

如上圖左側所示,模態窗口通常包含請求者的身份,如網站地址(此例中為localhost)、圖標等。如Metamask這樣的一些錢包也會顯示有關請求的關鍵信息,在實例中我們看到一些UI元素被標記為“Confirm”,以提示用戶這是一個常規的交易請求。

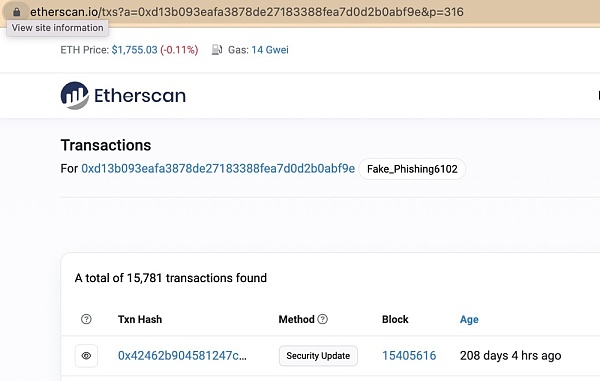

然而,這些用戶界面元素可以被攻擊者控制以進行Modal Phishing攻擊。在右側的截圖中,我們可以看到攻擊者可以更改交易細節,并將交易請求偽裝成來自“Metamask”的“Security Update”請求,以誘使用戶批準。

幣安將在巴西開設兩個新辦事處:9月21日消息,幣安將在巴西里約熱內盧和圣保羅開設兩個新辦事處,以容納150名員工,員工可以選擇在辦公室工作或遠程工作。

據悉,幣安目前正在努力在巴西實現合規,并且將在巴西推出允許加密貨幣支付的借記卡。(Bitcoin.com)[2022/9/21 7:10:53]

如截圖所示,攻擊者可以操縱多個UI元素。

因此我們將在本文中為大家分享兩個典型案例,并確定那些可被攻擊者控制的UI元素。

詳細信息如下:

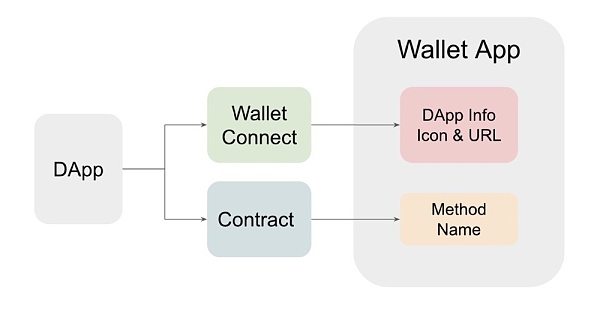

① 如果使用Wallet Connect協議,攻擊者可以控制DApp信息UI元素(名稱、圖標等) 。

② 攻擊者可以控制某些錢包應用中的智能合約信息UI元素。

攻擊者控制的Modal和相關的信息源(DApp信息和方法名稱)示例

示例①:通過Wallet Connect進行DApp釣魚攻擊

Wallet Connect協議是一個廣受歡迎的開源協議,用于通過二維碼或深度鏈接將用戶的錢包與DApp連接。用戶可以通過Wallet Connect協議將他們的錢包與DApp連接起來,然后與該協議進行進行交易或轉賬。

中非共和國總理:建議俄羅斯投資者投資比特幣項目:金色財經報道,中非共和國總理費利克斯·莫盧瓦在接受采訪時表示,該國建議俄羅斯投資者投資比特幣項目。這對俄羅斯來說是很好的投資機會,那些對此感興趣的人可以投資比特幣。中非共和國不會進行阻礙。該國總理進一步表示,中非共和國將繼續使用法郎進行交易,但也需要發展加密貨幣。他指出,有人試圖從財政上扼殺中非共和國,沒人聽我們的意見,沒有分配財政援助,甚至封鎖了資金,以便使他們不能支付俄羅斯教官的費用。我們沒有說過要離開法郎區,但如果有機會通過加密貨幣進行發展,我們將會這樣做。

此前,中非共和國承認比特幣為合法支持手段,成為“非洲第一個接受比特幣作為基礎貨幣的國家”。(俄羅斯衛星通訊社)[2022/6/17 4:34:37]

在Web3.0貨幣錢包和DApp之間的配對過程中,我們注意到Web3.0貨幣錢包會展示一個模態窗口,顯示傳入配對請求的元信息——包括DApp的名稱,網站地址,圖標和描述。Web3.0錢包展示的這些信息和方式根據DApp名稱、圖標和網站地址不同而變化,以供用戶查看。

但是這些信息是DApp提供的,錢包并不驗證其所提供信息是否合法真實。比如在網絡釣魚攻擊中,某雷碧可以假稱為某雪碧(均為DApp),而后在用戶發起交易請求之前誘騙用戶與其連接。

觀點:通脹飆升可能會驅使散戶投資者進入高風險的加密資產:5月26日消息,歐洲最高證券監管機構警告稱,通脹飆升可能會驅使散戶投資者進入高風險的加密資產,并呼吁建立一個正式的法律框架來管理整個歐盟的行業。歐洲證券和市場管理局主席 Verena Ross 表示,隨著通脹上升,投資者將尋求能夠試圖彌補通脹并帶來更大回報的投資,這可能會導致更大的風險承擔,這(加密)是我們正在密切關注的事情。

畢馬威英國加密和數字資產團隊負責人 Ian Taylor 表示,沒有確鑿的證據表明,由于高通脹,消費者正涌入加密資產。(彭博社)[2022/5/27 3:44:25]

小伙伴們可以復制鏈接[https://www.youtube.com/watch?v=x6muJmDBC3o]到瀏覽器查看CertiK為此做的一個小測試。

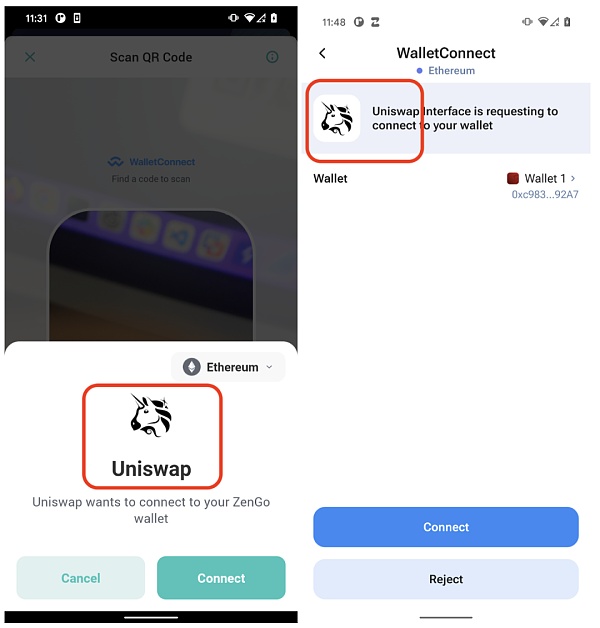

在該視頻中,CertiK展示了攻擊者是如何「欺瞞」Uniswap DApp的——攻擊者聲稱自己是Uniswap DApp,并連接Metamask錢包,以此欺騙用戶批準傳入的交易。

在配對過程中,錢包內顯示的模態窗口呈現了合規Uniswap DApp的名稱、網站網址和網站圖標。

由于網址中使用了https方案,所以還顯示了一個掛鎖圖標,這樣顯得模態窗口更為逼真和合法了。在配對過程中,只要受害者想在假Uniswap網站上進行交易操作,攻擊者就可以替換交易請求參數(如目的地地址和交易金額)來竊取受害者的資金。

La Prairie萊珀妮新品體驗活動NFT首發文昌鏈:金色財經消息,日前,國際殿堂級護膚品牌La Prairie萊珀妮聯合全球知名品牌營銷機構CircleSquare推出光與水的奇幻邂逅線下快閃體驗活動,本次活動融合數字舞蹈表演與NFT數字藏品技術,在BSN-DDC文昌鏈NFT技術支撐下由邊界智能團隊提供整體技術服務,成功打造并發行純皙·水中曼舞曲系列數字藝術藏品。La Prairie是首個在BSN-DDC文昌鏈發行系列NFT的護膚品牌。文昌鏈是是中國合規區塊鏈生態BSN(區塊鏈服務網絡)首批入選的公共區塊鏈平臺之一。[2022/5/25 3:40:26]

請注意,雖然不同的錢包上的模態設計不同,但攻擊者是始終可以控制元信息的。

下圖展示了當我們將ZenGo和1Inch錢包連接到釣魚網站的DApp時,配對批準模式的樣子。

Modal Phishing:連接到Zengo和1Inch錢包的虛假DApp

現在我們知道了配對和交易模態窗口可以被攻擊者操縱,這樣的攻擊可以被用來讓用戶相信交易請求來自合法的DApp。

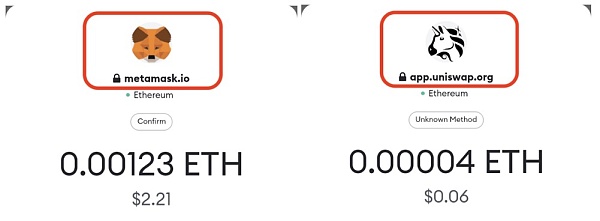

如下方截圖所示,我們創建了一個自稱是“Metamask”的虛假DApp,并啟動了一個釣魚智能合約。攻擊者可以在交易批準模態中冒充Metamask或Uniswap的DApp。

如上例所示,被大規模使用的Wallet Connect協議并未驗證配對的DApp信息的合法性。被操縱的元信息被錢包應用程序進一步使用并呈現給用戶,這可以被用來進行Modal Phishing。作為一個潛在的解決方案,Wallet Connect協議可以提前驗證DApp信息的有效性和合法性。Wallet Connect的開發人員已經承認了知曉這個問題,并正在研究相關解決方案。

你可能已經注意到,在Metamask批準模態的圖標或網站名稱下,有另一個視圖,顯示了一個不固定的字符串例如“Confirm”或“Unknown Method”。這個UI元素是由Metamask設計的,用于識別相應的交易類型。

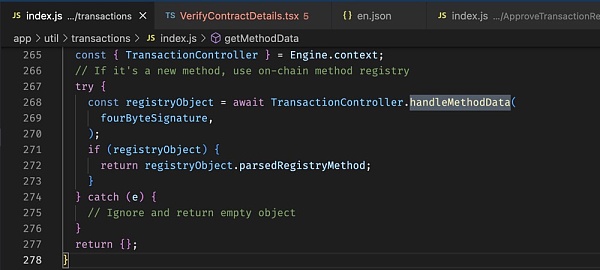

在呈現交易批準模態時,Metamask會讀取智能合約的簽名字節,并使用鏈上方法注冊表查詢相應的方法名稱,如以下代碼所示。然而,這也會在模態上創建另一個可以被攻擊者控制的UI元素。

MetaMask源碼通過簽名字節讀取智能合約的函數名稱

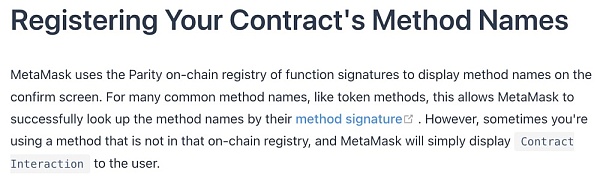

MetaMask的智能合約方法名稱說明

我們可以看到Metamask上有一個交易請求模態,其被標記為“Security Update”。攻擊者建立了一個釣魚智能合約,其有一個SecurityUpdate具備支付函數功能,并允許受害者將資金轉入該智能合約。

攻擊者還使用SignatureReg將方法簽名注冊為人類可讀的字符串“SecurityUpdate”中。如前所述,當Metamask解析這個釣魚智能合約時,它使用函數簽名字節查詢相應的函數方法,并在批準模態中呈現給用戶。

從這個智能合約的交易可以看出,這個特定的釣魚智能合約已經運行了200多天。

結合這些可控的UI元素,攻擊者可以創建一個非常有說服力的交易請求,該請求顯示為來自“Metamask”的“SecurityUpdate”請求,尋求用戶的批準。

釣魚交易批準模態

在上面的例子中,我們展示了錢包上與智能合約信息相關的UI元素是如何被釣魚攻擊者操縱的。

雖然我們在這里以Metamask為例,但其他錢包也可能存在類似的漏洞。錢包應用的開發者應該時刻注意監測那些會向用戶呈現的內容,并采取預防措施過濾掉可能被用于網絡釣魚攻擊的詞語。

模態窗口中的某些UI元素可以被攻擊者操縱,以創造出非常「真實且有說服力」的釣魚陷阱。因此,我們將這種新的網絡釣魚技術命名為Modal Phishin(模態釣魚攻擊)。

這種攻擊發生的根本原因是錢包應用程序沒有徹底驗證所呈現的UI元素的合法性。

例如,錢包應用程序直接信任來自Wallet Connect SDK的元數據,并將其呈現給了用戶。

Wallet Connect SDK也并不驗證傳入的元數據,這在某些情況下使得呈現的元數據可以被攻擊者控制。在Metamask中,我們可以看到類似的攻擊原理也被攻擊者濫用,在模態窗口中顯示欺詐性的智能合約函數方法名稱。

總體而言,我們認為錢包應用程序的開發者應該始終假設外部傳入的數據是不可信的。開發者應該仔細選擇向用戶展示哪些信息,并驗證這些信息的合法性。除此之外,用戶也應通過對每個未知的交易請求保持懷疑的態度來守好自己安全上的「一畝三分地」。

CertiK中文社區

企業專欄

閱讀更多

金色財經 善歐巴

Chainlink預言機

白話區塊鏈

金色早8點

Odaily星球日報

歐科云鏈

深潮TechFlow

BTCStudy

MarsBit

Arcane Labs

Starknet 上無需信任的跨鏈信息訪問存儲證明是一種跟蹤區塊鏈信息的加密方式,可以跨鏈共享。與預言機類似,存儲證明提供信息真實性的證明。然而與預言機的區別在于,存儲證明不需要第三方來證明.

1900/1/1 0:00:00作者:@Fuckonchain編譯:Biteye 核心貢獻者 Crush利好 layer2 的坎昆升級即將到來,想要抓住這次機會并從中獲利么?這篇文章就來告訴你怎么做.

1900/1/1 0:00:00金色周刊是金色財經推出的一檔每周區塊鏈行業總結欄目,內容涵蓋一周重點新聞、行情與合約數據、礦業信息、項目動態、技術進展等行業動態。本文是項目周刊,帶您一覽本周主流項目以及明星項目的進展.

1900/1/1 0:00:00巴黎時間4月20日上午10點半,法國奢侈品巨頭 LVMH (路威酩軒)集團在巴黎盧浮宮卡魯塞爾廳(Carrousel du Louvre)召開了2023年度股東大會.

1900/1/1 0:00:001.a16z為何推出Optimism Rollup新客戶端Magi據a16z,Magi在以太坊的傳統執行/共識拆分中充當共識客戶端(在OP Stack 體系中通常稱為Rollup客戶端).

1900/1/1 0:00:00原文來源:歐科云鏈研究院原文作者:Jason Jiang4 月 20 日,歐洲議會通過加密資產市場法規(MiCA).

1900/1/1 0:00:00