BTC/HKD-1.18%

BTC/HKD-1.18% ETH/HKD-1.38%

ETH/HKD-1.38% LTC/HKD+0.61%

LTC/HKD+0.61% ADA/HKD-1.27%

ADA/HKD-1.27% SOL/HKD-1.96%

SOL/HKD-1.96% XRP/HKD-2.32%

XRP/HKD-2.32%By:Lisa

據慢霧區情報,發現 NFT?釣魚網站如下:

釣魚網站 1:https://c01.host/

釣魚網站 2:https://acade.link/

我們先來分析釣魚網站 1:

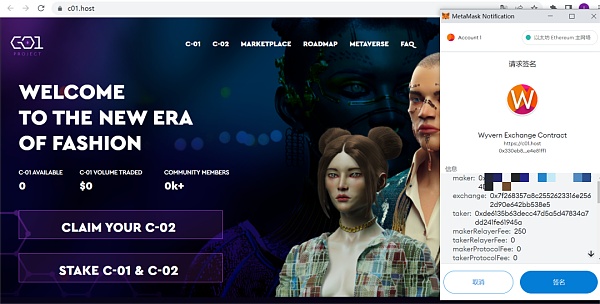

進入網站連接錢包后,立即彈出簽名框,而當我嘗試點擊除簽名外的按鈕都沒有響應,看來只有一張圖片擺設。

我們先看看簽名內容:

Maker:用戶地址

Taker:0xde6135b63decc47d5a5d47834a7dd241fe61945a

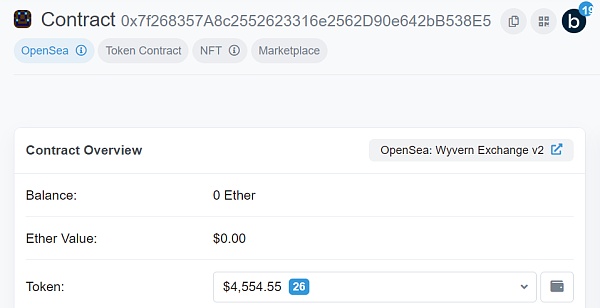

Exchange:0x7f268357A8c2552623316e2562D90e642bB538E5,查詢后顯示是 OpenSea V2 合約地址。

安全公司:超過280個區塊鏈面臨“零日”漏洞的風險,至少價值250億美元:3月14日消息,據網絡安全公司Halborn表示,估計有280個或更多區塊鏈網絡面臨“零日”漏洞利用的風險,這些漏洞可能會使至少價值250億美元的加密貨幣面臨風險。

Halborn概述了三個漏洞,其中“最關鍵”的漏洞允許攻擊者“向各個節點發送精心設計的惡意共識消息,導致每個節點關閉”。它隨著時間的推移添加了這些消息,可能會使區塊鏈暴露于51%的攻擊中,攻擊者控制網絡的大部分挖礦哈希率或質押代幣以制作新版本的區塊鏈或使其離線。其他“零日漏洞”將允許潛在的攻擊者通過發送遠程過程調用 (RPC) 請求來破壞區塊鏈節點。[2023/3/14 13:03:06]

Scam Sniffer:攻擊者正在測試Blur批量掛單漏洞,請用戶當心“零元購”釣魚風險:3月9日消息,反網絡釣魚解決方案Scam Sniffer發文提醒稱,其鏈上監控機器人在大約5小時前發現一筆可疑Blur交易,有攻擊者正在測試Blur批量掛單的漏洞。在這筆交易中,攻擊者自己嘗試了“網絡釣魚”,并成功將6枚NFT實現了轉移。

此前報道,慢霧生態安全合作伙伴Scam Sniffer演示了一個針對Blur NFT市場批量掛單簽名的“零元購”釣魚攻擊測試,通過一個“Root簽名”即可以極低成本(特指“零元購”)釣走目標用戶在Blur平臺授權的所有NFT,Blur平臺的這個“Root簽名”格式類似“盲簽”,用戶無法識別這種簽名的影響。[2023/3/9 12:51:56]

大概能看出,這是欺騙用戶簽名 NFT 的銷售訂單,NFT 是由用戶持有的,一旦用戶簽名了此訂單,騙子就可以直接通過 OpenSea 購買用戶的 NFT,但是購買的價格由騙子決定,也就是說騙子不花費任何資金就能“買”走用戶的 NFT。

巴菲特弟子價值投資者Mohnish Pabrai:加密投資最終將是一個“零”:金色財經消息,巴菲特的弟子價值投資者Mohnish Pabrai表示,加密投資最終將是一個“零”。與巴菲特觀點相似。[2022/6/20 4:39:25]

此外,簽名本身是為攻擊者存儲的,不能通過 Revoke.Cash 或 Etherscan 等網站取消授權來廢棄簽名的有效性,但可以取消你之前的掛單授權,這樣也能從根源上避免這種釣魚風險。

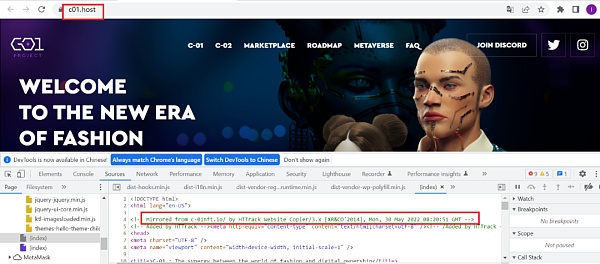

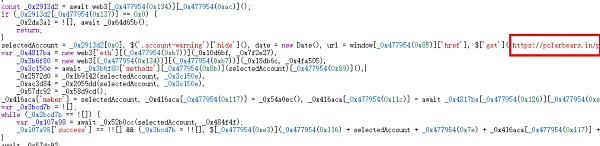

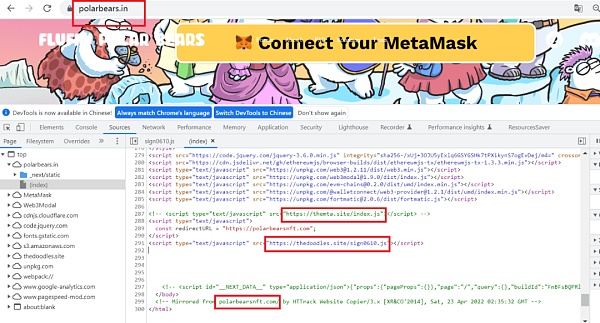

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆 c-01nft.io 站點(真實網站)。對比兩個站點的代碼,發現了釣魚網站多了以下內容:

掌柜調查署丨蘭建忠:火幣合約實現“零分攤”關鍵在于“2+1”投資者保護基金:在今日的掌柜調查署上,火幣集團副總裁蘭建忠發言指出:火幣合約實現全品種“零分攤”關鍵在于“2+1”的投資者保護基金先行賠付機制。

首先是安全備付金:火幣合約和Huobi Global共用安全備付金。該保護基金總額20,000 BTC,專項用于應對火幣平臺可能出現的極端突發安全事故。

第二是風險準備金:風險準備金是用于應付因強平單未能平出而產生的穿倉損失。每一個合約品種,都有一個風險準備金。

第三是 零分攤保證金:零分攤保證金則是火幣合約自2018年12月上線以來,就開啟的一筆200萬美元的“零分攤”保障資金。[2020/3/10]

查看此 JS 文件,又發現了一個釣魚站點 https://polarbears.in。

如出一轍,使用 HTTrack 復制了 https://polarbearsnft.com/(真實站點),同樣地,只有一張靜態圖片擺設。

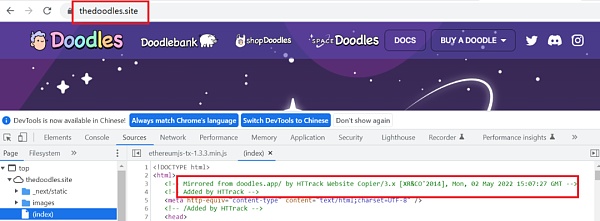

跟隨上圖的鏈接,我們來到?https://thedoodles.site,又是一個使用?HTTrack 的釣魚站點,看來我們走進了釣魚窩。

對比代碼,又發現了新的釣魚站點 https://themta.site,不過目前已無法打開。

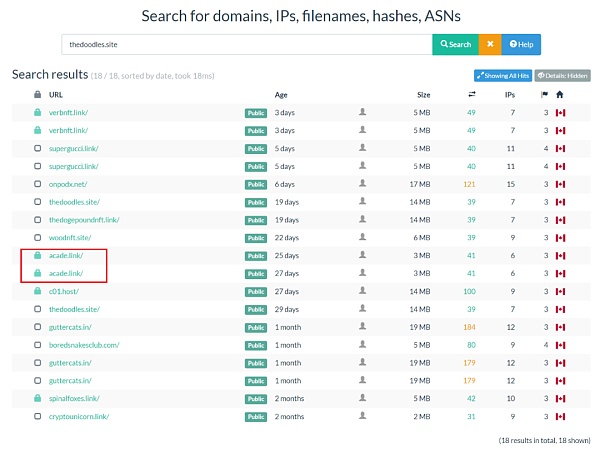

通過搜索,發現與釣魚站點 thedoodles.site 相關的 18 個結果。同時,釣魚網站2(https://acade.link/)也在列表里,同一伙騙子互相 Copy,廣泛撒網。

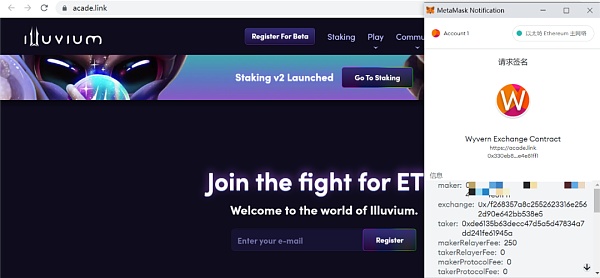

再來分析釣魚站點 2,同樣,點擊進去就直接彈出請求簽名的窗口:

且授權內容與釣魚站點 1 的一樣:

Maker:用戶地址

Exchange:OpenSea V2 合約

Taker:騙子合約地址

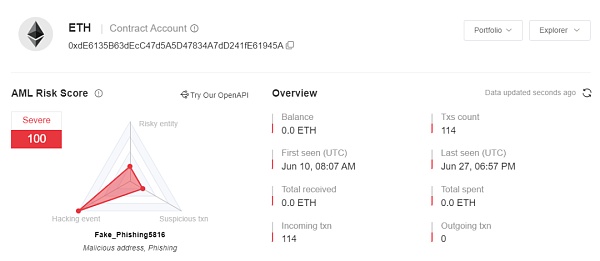

先分析騙子合約地址(0xde6...45a),可以看到這個合約地址已被 MistTrack 標記為高風險釣魚地址。

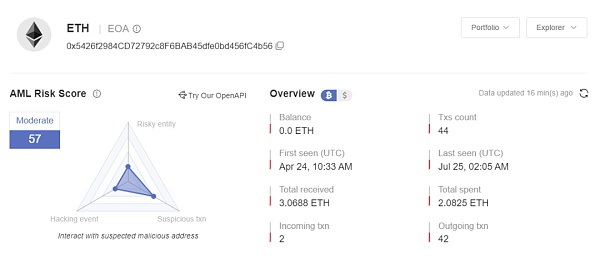

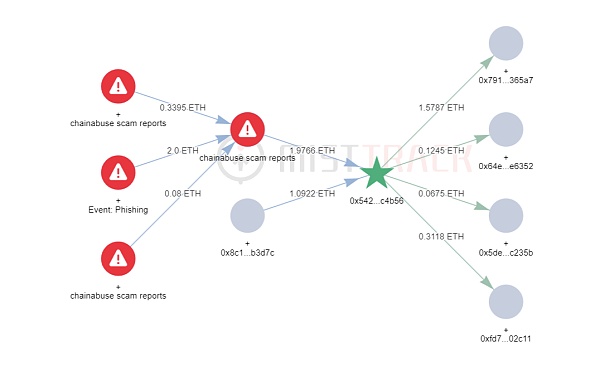

接著,我們使用 MistTrack 分析該合約的創建者地址(0x542...b56):

發現該釣魚地址的初始資金來源于另一個被標記為釣魚的地址(0x071...48E),再往上追溯,資金則來自另外三個釣魚地址。

總結

本文主要是說明了一種較為常見的 NFT 釣魚方式,即騙子能夠以 0 ETH(或任何代幣)購買你所有授權的 NFT,同時我們順藤摸瓜,扯出了一堆釣魚網站。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,也不要在不明站點批準任何簽名請求,定期檢查是否有與異常合約交互并及時撤銷授權。最后,做好隔離,資金不要放在同一個錢包里。

慢霧科技

個人專欄

閱讀更多

金色早8點

Bress

財經法學

PANews

成都鏈安

鏈捕手

Odaily星球日報

介紹 自從美國證券交易委員會(SEC)在2018年提出了有關“充分去中心化”的概念,Web3建設者們就一直對相關內容保持著關注.

1900/1/1 0:00:00問:我們常提到的智能合約漏洞真的是實際中威脅最大、發生最頻繁的安全漏洞嗎?答:完全不是那樣。例如“溢出”、“外部調用”等常提到的智能合約安全漏洞并不是最常發生,威脅最大的.

1900/1/1 0:00:00原文作者:Evgeny Gaevoy原文編譯:0x9F,BlockBeats昨日,幣安官方發布公告稱,為了提高用戶的流動性和資金使用效率.

1900/1/1 0:00:00自打NFT市場誕生以來,NFT創作者從每次交易中收取一定比例的版稅已成為約定俗成的習慣,但NFT交易平臺 X2Y2打破了「行規」,掀起一場輿論風暴.

1900/1/1 0:00:00作者:孟永輝 專欄作家;資深撰稿人;知名行業研究專家無論是從支撐元宇宙的底層技術上來看,還是從元宇宙的落地和應用上來看,一幅熱火朝天的場景,正在上演著.

1900/1/1 0:00:00近日美元指數 DXY 持續攀升,市場波動明顯加劇。美元的持續走強,會對市場和資產價格造成什么樣的影響?美聯儲會采取什么樣的措施影響美元的流動性水平?比特幣和以太坊等加密貨幣接下來的行情走勢又會如.

1900/1/1 0:00:00