BTC/HKD+1%

BTC/HKD+1% ETH/HKD+2.92%

ETH/HKD+2.92% LTC/HKD+0.76%

LTC/HKD+0.76% ADA/HKD+2.88%

ADA/HKD+2.88% SOL/HKD+0.8%

SOL/HKD+0.8% XRP/HKD+0.41%

XRP/HKD+0.41%據慢霧區情報,發現 NFT 項目 verb 釣魚網站如下:

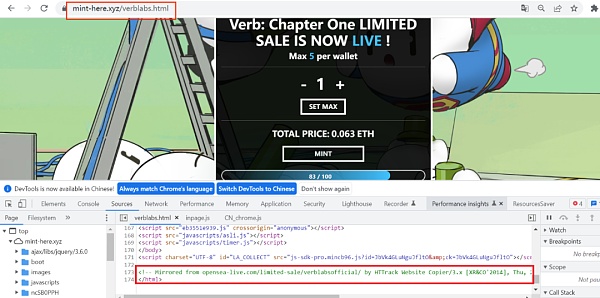

釣魚網站 1:https://mint-here.xyz/verblabs.html

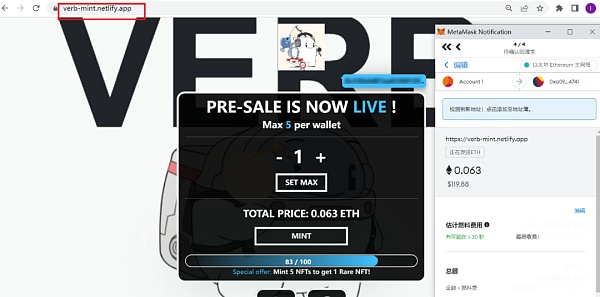

釣魚網站 2:https://verb-mint.netlify.app

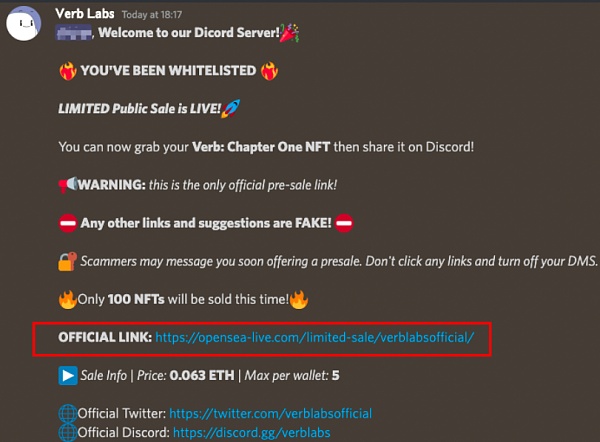

我們先來分析釣魚網站 1:

查看源代碼,發現這個釣魚網站直接使用 HTTrack 工具克隆

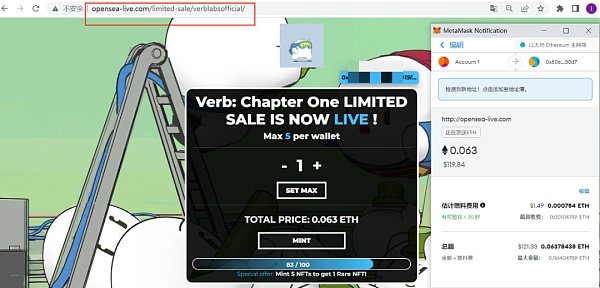

http://opensea-live.com/limited-sale/verblabsofficial/ 站點(釣魚網站 3)。

此被克隆的站點非常可疑,似乎也是釣魚網站。

慢霧:從Multichain流出的資金總額高達2.65億美元,分布在9條鏈:金色財經報道,自7月7日以來,從 Multichain 流出的資金總額高達 2.65 億美元,分布在 Ethereum、BNB Chain、Polygon、Avalanche、Arbitrum、Optimism、Fantom、Cronos、Moonbeam 鏈。其中 6582 萬美元已經被 Circle 和 Tether 凍結,1,296,990.99 ICE(約 162 萬美元) 被 Token 發行方 Burn。流出的資金中,包括:

1)從 Multichain: Old BSC Bridge 轉出的 USDT;

2)從 Multichain: Fantom Bridge 轉出的 USDC、DAI、LINK、UNIDX、USDT、WOO、ICE、CRV、YFI、TUSD、WETH、WBTC;

3)從 Anyswap: Bridge Fantom 轉出的 BIFI;

4)從 Multichain: Moonriver Bridge 轉出的 USDC、USDT、DAI、WBTC;

5)從 MultiChain: Doge Bridge 轉出的 USDC;

6)從 Multichain: Executor 轉出的 DAI、USDC、BTCB、WBTC、WETH、Dai.e、WBTC.e、Bridged USDC、BTC、fUSDT、ETH 等;

7)從被 Etherscan 標記為 Fake_Phishing183873 的 0xe1910...49c53 轉出的 WBTC、USDT、ETH,同時我們認為該標記(Fake Phishing183873)或許是 Etherscan 上的虛假標記,地址可能以前屬于 Multichain 官方賬戶。[2023/7/11 10:48:30]

慢霧:BXH 第一次被盜資金再次轉移,BTC 網絡余額超 2700 BTC:金色財經報道,10月8日凌晨(UTC+8),慢霧監控到 BXH 第一次被盜資金再次出現異動,經慢霧 MistTrack 分析,異動詳情如下:

黑客地址 0x48c9...7d79 將部分資金(213.77 BTCB,5 BNB 和 1 ETH)轉移至新地址 0xc01f...2aef,接著將資金兌換為 renBTC 跨鏈到 BTC 網絡,跨鏈后地址為 1JwQ...u9oU。1JwQ...u9oU 在此次轉移中接收到的總資金為 204.12 BTC。截止目前,BXH 第一次被盜事件在 BTC 網絡共有 4 個黑客地址,總計余額為 2701.3 BTC,暫未進一步轉移。慢霧 MistTrack 將持續監控被盜資金的轉移。[2022/10/8 12:49:28]

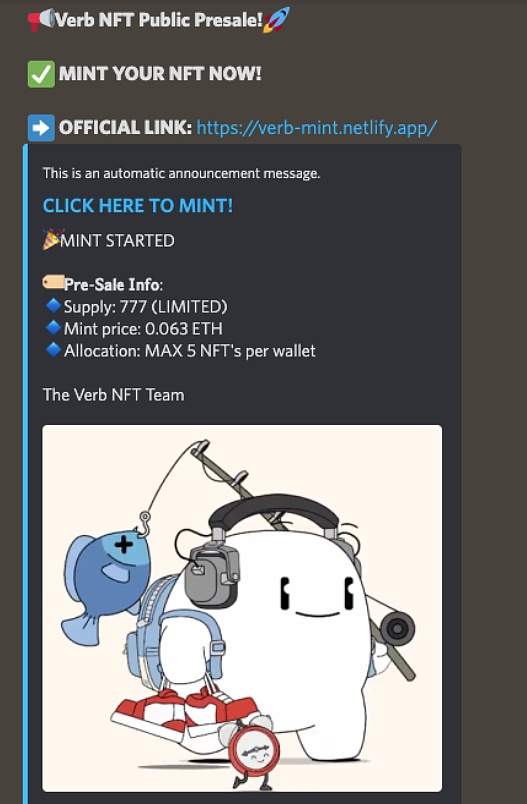

再來看下釣魚網站 2:

慢霧:PREMINT攻擊者共竊取約300枚NFT,總計獲利約280枚ETH:7月18日消息,慢霧監測數據顯示,攻擊PREMINT的兩個黑客地址一共竊取了大約300枚NFT,賣出后總計獲利約280枚ETH。此前報道,黑客在PREMINT網站植入惡意JS文件實施釣魚攻擊,從而盜取用戶的NFT等資產。[2022/7/18 2:19:58]

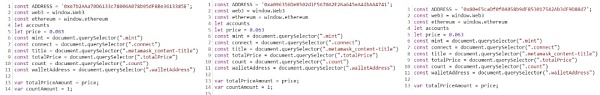

這三個站點仿佛都是一個模版生成出來的。

對照三個釣魚網站分別揪出釣魚地址:

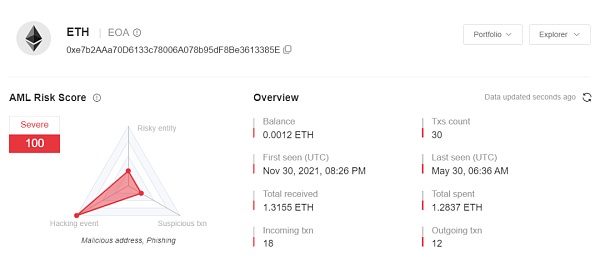

釣魚地址 1:0xe7b2AAa70D6133c78006A078b95dF8Be3613385E

釣魚地址 2:0xa096356DeB502d1F5670A2E26a645eA4dbAA4741

慢霧: 警惕比特幣RBF風險:據BitMEX消息,比特幣于區塊高度666833出現陳腐區塊,并產生了一筆 0.00062063 BTC 的雙花交易。根據 BitMEX提供的交易內容來看,雙花的兩筆交易的nSequence字段的值都小于0xffffffff -1。慢霧安全團隊初步認為此次雙花交易有可能是比特幣中的RBF交易。[2021/1/20 16:38:01]

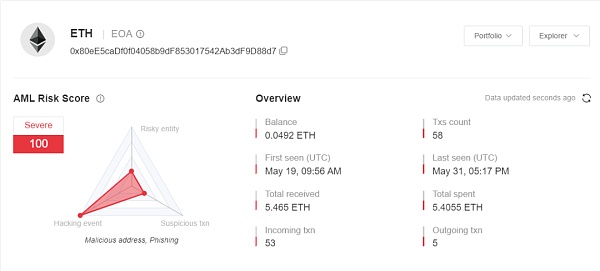

釣魚地址 3:0x80eE5caDf0f04058b9dF853017542Ab3dF9D88d7

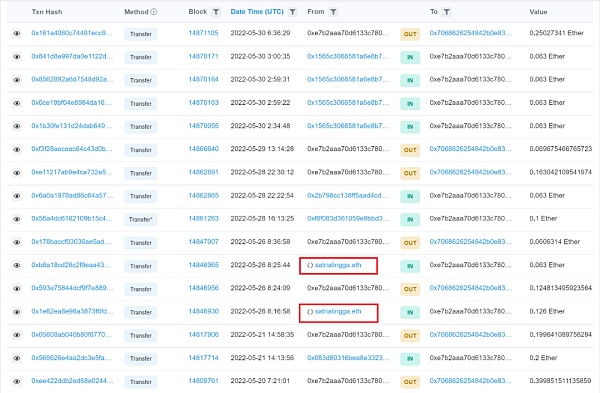

先分析釣魚地址 1 (0xe7b…85E):

分析 | 慢霧:攻擊者拿下了DragonEx盡可能多的權限 攻擊持續至少1天:據慢霧安全團隊的鏈上情報分析,從DragonEx公布的“攻擊者地址”的分析來看,20 個幣種都被盜取(但還有一些DragonEx可交易的知名幣種并沒被公布),從鏈上行為來看攻擊這些幣種的攻擊手法并不完全相同,攻擊持續的時間至少有1天,但能造成這種大面積盜取結果的,至少可以推論出:攻擊者拿下了DragonEx盡可能多的權限,更多細節請留意后續披露。[2019/3/26]

發現地址 satrialingga.eth?轉入過兩筆 ETH,分別是 0.063 和 0.126。

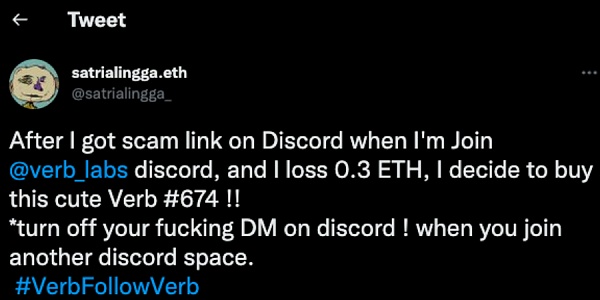

隨后在 Twitter 上找到了用戶 @satrialingga_,發現該用戶在 5 月 26 日 6:48 PM 發文稱自己被騙了 0.3 枚 ETH,并提醒大家在加入 Discord 時要關閉私信。顯然是遭遇了私信釣魚。

?(https://twitter.com/satrialingga_/status/1529776369533480961)

根據用戶 @satrialingga_ 的信息,我們加入 @verb_labs 的 Discord,剛加入就有 2 個機器人發私信進行釣魚詐騙。

騙子直接留了個釣魚形象的 NFT 圖片,生怕別人認不出來這是釣魚網站么?

接著,我們使用 MistTrack 分析釣魚地址 1:

發現盜來的錢基本被立馬轉走。

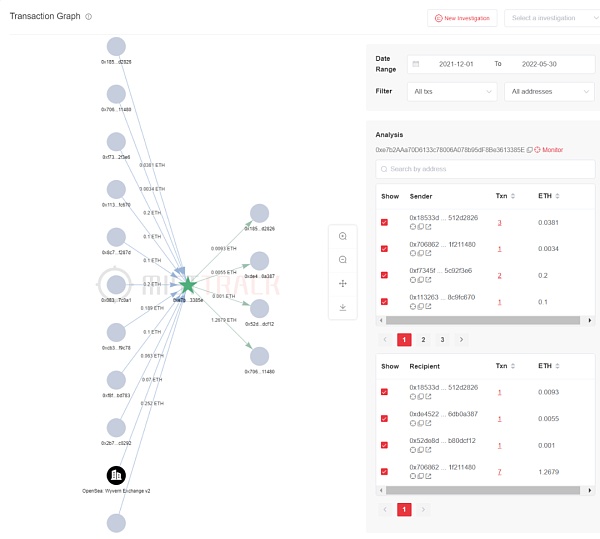

查看交易數較大的這個地址:

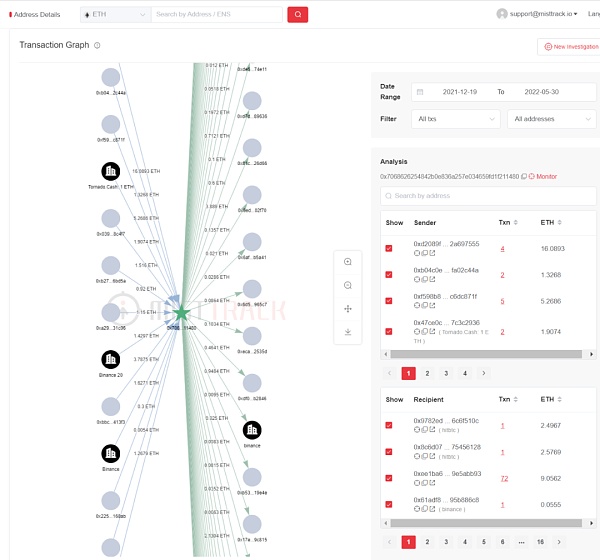

0x7068626254842b0e836a257e034659fd1f211480:

該地址初始資金來自 TornadoCash 轉入的兩筆 1 ETH,總共收到約 37 ETH,并通過 189 筆轉出洗幣,有從 Binance 提幣和入金的交易記錄。

接著,我們來分析釣魚網站 2。

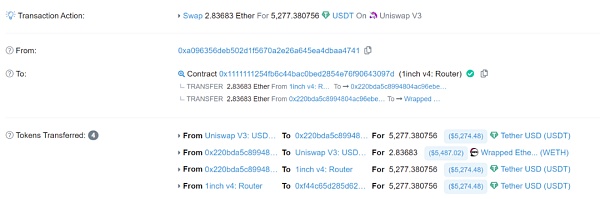

發現地址 2(0xa09…741)將盜來的大部分 ETH 都被換成 USDT,并轉到地址0xf44c65d285d6282c36b85e6265f68a2876bf0d39,目前未轉移。

來看看最后一個釣魚網站3:

經 MistTrack 分析,地址 3 (0x80e…8d7) 共收到約 5.5 ETH,入金交易有 53 筆,看來被騙的人挺多。

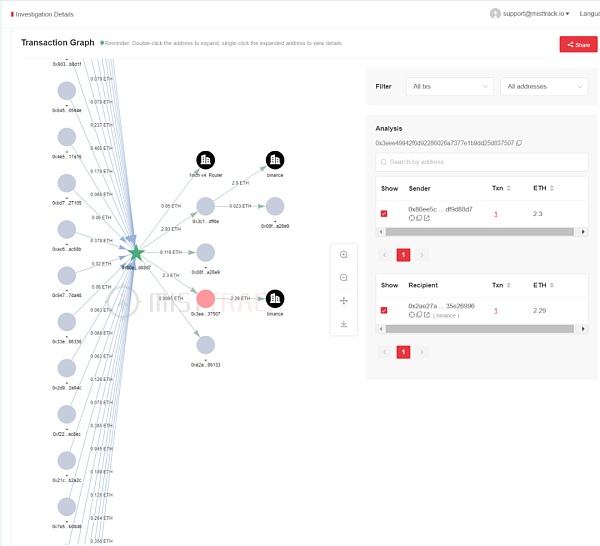

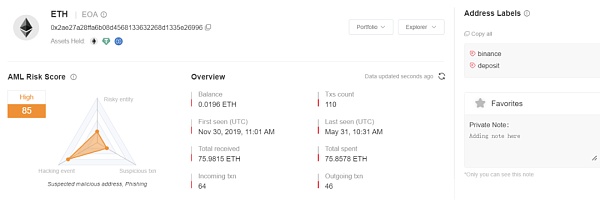

繼續追蹤,發現大部分 ETH 轉入 Binance 地址

0x2ae27a28ffa6b08d4568133632268d1335e26996:

此地址在 MistTrack 的風險等級為高風險,共收到約 76 ETH。

以上就是本次關于 Verb 釣魚網站的全部分析內容。

總結

本文主要是說明了由兩個小釣魚網站分析出一個大釣魚網站的事件。NFT 釣魚網站層出不窮,制作成本非常低,已經形成流程化專業化的產業鏈,這些騙子通常直接使用一些工具去 copy 比較出名的 NFT 項目網站,誘騙用戶輸入私鑰助記詞或者是誘導用戶去授權。建議大家在嘗試登錄或購買之前,務必驗證正在使用的 NFT 網站的 URL。同時,不要點擊不明鏈接,盡量通過官方網頁或者官方的媒體平臺去加入 Discord 等,這也能避免一些釣魚。

By:耀&Lisa

原文:Staking, pegging and other stuff我提前為大量的錯誤道歉。在開始之前,我想做出適當的說明.

1900/1/1 0:00:00Web3.0的誕生和出現,并不是憑空而來的,而是一個經歷了長期積累的過程。正如以往我們所見到的電商一樣,它是互聯網技術不斷深度影響人們的生產和生活的產物.

1900/1/1 0:00:00你聽說過像 Synapse、Multichain、Stargate、Thorchain、Cosmos這些跨鏈橋嗎.

1900/1/1 0:00:001.火爆與爭議并存 資本圈如何看待 Web3 的發展前景?近期,Web3.0 直接帶動資本熱情的,是國際知名投資機構的動作.

1900/1/1 0:00:00您可能對虛擬世界(化身漫游的地方)持懷疑態度,但數十億美元正涌入這個虛擬世界,而美國最大的銀行摩根大通也加入了這一行列。該銀行的一個專門部門在一份報告中闡明了潛力。很明顯,摩根大通看好元宇宙.

1900/1/1 0:00:00(原標題:Can Web3 Make Investing More Accessible?)互聯網正處于一場革命的邊緣,它被稱為Web3.

1900/1/1 0:00:00