BTC/HKD-3.7%

BTC/HKD-3.7% ETH/HKD-4.44%

ETH/HKD-4.44% LTC/HKD-2.35%

LTC/HKD-2.35% ADA/HKD-6.08%

ADA/HKD-6.08% SOL/HKD-8.9%

SOL/HKD-8.9% XRP/HKD-5.67%

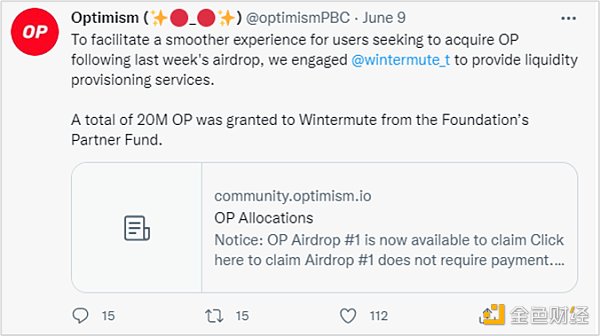

XRP/HKD-5.67%2022 年 6 月 9 日消息,據 Optimism 與加密貨幣做市商 Wintermute 透露,2000 萬個 Optimism 代幣被黑客盜取。6 月 9 日,Optimism 基金會向 Wintermute 授予了 2000 萬枚 OP 代幣。

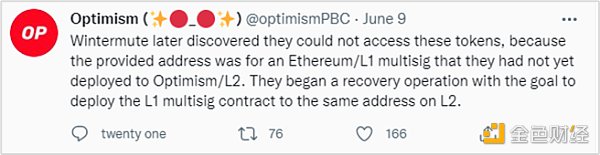

交易發送完成后,Wintermute 發現無法訪問這些代幣,因為提供的地址是他們尚未部署到 Optimism/L2 的 Ethereum/L1 多簽地址。該 Optimism/L2 多簽地址由黑客部署,2000 枚 OP 代幣也被黑客盜取。

5 月 27 日,Optimism 基金會通過多簽合約分兩次向 Wintermute 的多簽合約地址轉賬 2000 萬 OP 代幣,并且在 26 日轉賬 1 枚 OP 代幣,3 筆交易如下:

PeckShield:基于Aave的Earning Farm協議遭受重入攻擊,已損失至少28.7萬美元:金色財經報道,區塊鏈安全公司 PeckShield 發布推文稱,Aave 協議的 Earning Farm 已受到重入攻擊,導致至少價值 287,000 美元的以太坊被盜。

目前尚不清楚此次攻擊是否與 Curve Finance 資金池的漏洞有關。7 月 30 日,DeFi 協議的穩定池也遭受了重入攻擊,損失超過 6100 萬美元。Curve 黑客攻擊是由影響 Vyper 編程語言三個版本的漏洞導致的,Vyper 編程語言是 DeFi 協議開發人員廣泛使用的通用合約語言。

Earning Farm 旨在成為以太坊、wBTC和 USDC 持有者的用戶友好協議,其網站稱,安全公司 Slowmist 審核了其區塊鏈合約。[2023/8/10 16:16:23]

根據交易時間以及交易中 OP 代幣數量,我們分析,在 26 日,Optimism 基金會向 Wintermute 多簽合約地址轉賬 1 枚 OP 代幣作為測試,Optimism 基金會在 Wintermute 確認收到代幣后將 2000 萬枚 OP 代幣通過連續的兩筆交易發送給 Wintermute 多簽合約地址。接收地址是 Wintermute 在 Ethereum/L1 上已部署的多簽合約地址,因此 Wintermute 僅僅驗證是否接收到了代幣,但并沒有驗證該地址在 Optimism/L2 上的所有權,而此時在 Optimism/L2 上并沒有實際部署多簽合約,這才給了黑客可乘之機。

NFT金融化協議Omni protocol遭攻擊,是由NFT重入引起:7月10日消息,據BlockSec,去中心化NFT金融化協議Omni protocol遭到攻擊。

攻擊者利用ERC721的重入了清算函數。由于Omni protocol的清算邏輯存在問題,在清算后不正確地清空了攻擊者債務,因此攻擊者可以獲利。[2022/7/10 2:03:47]

以上轉賬交易中的相關地址如下:

(1)Optimism 基金會在 Optimism/L2 上的多簽合約地址:

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0(簡記為0x2501)

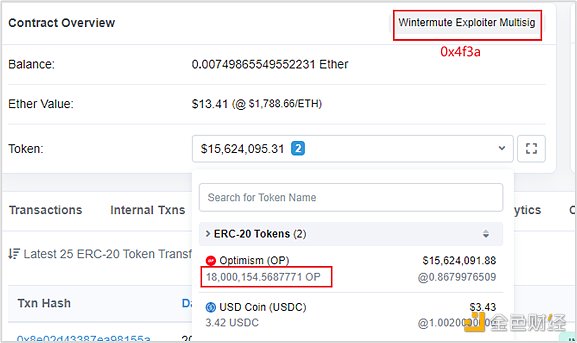

(2)Wintermute 在 Ethereum/L1 上的多簽合約地址(Wintermute Exploiter Multisig):

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81(簡記為0x4f3a)

同時,Optimism/L2 上的 0 x4 f3 a 也是黑客部署的多簽合約地址。

Gnosis Chain硬分叉成功執行,已升級容易受到重入攻擊的代幣合約:4月20日消息,Gnosis Chain硬分叉已成功執行,此次硬分叉更新了橋接代幣,旨在升級容易受到重入攻擊(reentrancyattack)的代幣合約(Agave和Pored Finance等)。

此前報道,3月16日Gnosis Chain上Hundred Finance與Agave遭遇閃電貸攻擊,損失超1100萬美元。[2022/4/20 14:36:20]

接下來,我們將從鏈上交易的角度詳細分析一下黑客的攻擊行為以及原理。

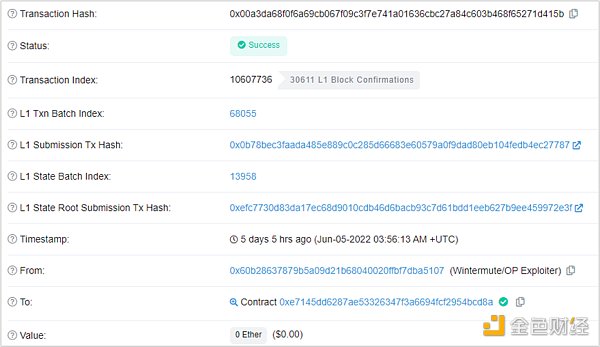

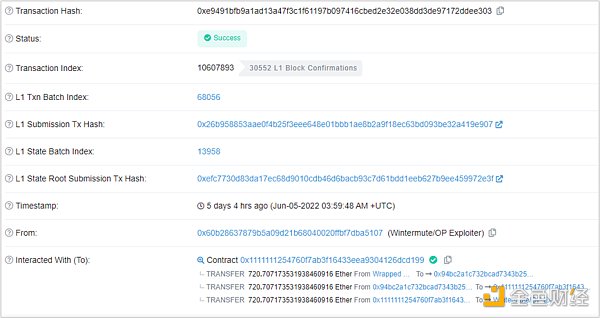

首先,我們看一下 Optimism/L2 上的 0 x4 f3 a 合約部署交易:

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

注意到,該合約部署時間是 6 月 5 日,其中 Wintermute/OP Exploiter 是黑客的一個地址,簡記為 0 x60 b2。

黑客利用重入漏洞攻擊Paraluni,獲利逾170萬美元,約1/3已流入Tornado:今日8時04分(HKT),BSC鏈上的元宇宙金融項目Paraluni遭受黑客攻擊,黑客獲利逾170萬美元。據歐科云鏈鏈上天眼初步分析:

1、攻擊者資金來自PancakeSwap的閃電貸;

2、問題出在項目方MasterCheif合約的depositByAddLiquidity方法,該方法未校驗代幣數組參數address memory _tokens是否和pid參數指向的LP相吻合,在涉及到LP數額變化時,也未加重入鎖。

目前黑客在BSC鏈上的地址「0x94bc」的賬戶余額為3000.01 BNB(約112.58萬美元),另有235.45 ETH(約60.86萬美元)通過cBridge跨鏈到了ETH網絡「0x94bc」。其中約1/3被盜資金(230 ETH)已流入Tornado Cash。

該事件提醒我們,在涉及到金額變動的合約方法中,一定要關注重入漏洞,盡量使用重入鎖modifier。

鏈上天眼團隊已對相關地址進行了監控,并將進一步跟進事件進展。[2022/3/13 13:54:09]

該交易是如何準確生成 0 x4 f3 a 合約地址的呢?

動態 | DAO損失1.2億美金的“重入漏洞” 重現江湖:近日,降維安全實驗室(johnwick.io)監測到成人娛樂系統spankchain支付通道(payment channel)關聯的智能合約LedgerChannel遭到了重入攻擊。某黑客發現了該支付通道合約的重入漏洞(Reentrancy),并于北京時間2017年10月7日上午8時許創建了惡意攻擊合約,隨后成功從該合約竊取了165.38 ETH,約合3.8萬美元價值的以太幣。[2018/10/10]

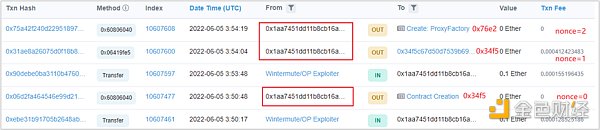

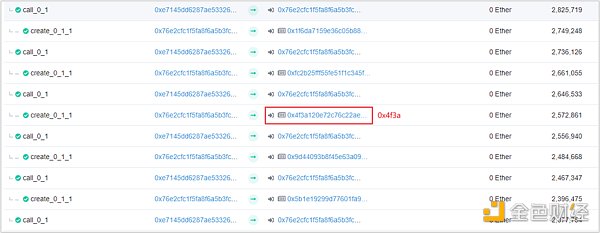

黑客重放了 3 筆交易,尤其是最后的 Gnosis Safe: Proxy Factory 1.1.1 合約創建的交易,如下所示:

(1)Ethereum/L1 上的交易如下:

(2)Optimism/L2上的交易:

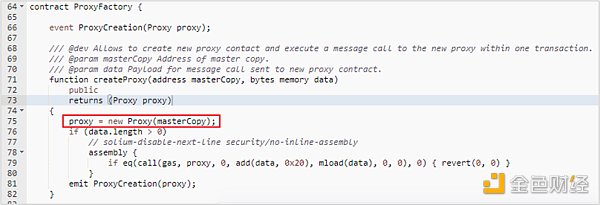

通過重放交易,黑客在 Optimism/L2 上面創建了跟 Ethereum/L1 上完全相同(地址與合約代碼相同)的 Gnosis Safe: Proxy Factory 1.1.1 合約,其中創建代理合約函數如下:

Gnosis Safe: Proxy Factory 1.1.1 合約使用的是 0.5 版本的 Solidity,使用 new 來創建合約時使用的是 create 命令,而不是 create2。使用 create 命令創建合約,合約地址是 msg.sender 以及 nonce 來計算的。在 Ethereum/L1 上面,創建多簽合約 0 x4 f3 a 的 msg.sender 就是 Gnosis Safe: Proxy Factory 1.1.1 的地址,黑客在 Optimism/L2 通過重放交易來創建于 Gnosis Safe: Proxy Factory 1.1.1 合約的主要目的就是為了保證在 Optimism/L2 上創建合約 0x4f3 a 的 msg.sender 與在 Ethereum/L1 上一致,那么黑客可以很方便的通過智能合約(合約 0 xe714)調用 createProxy 函數來創建出地址是 0 x4 f3 a 的合約。在該交易中創建過程如下所示:

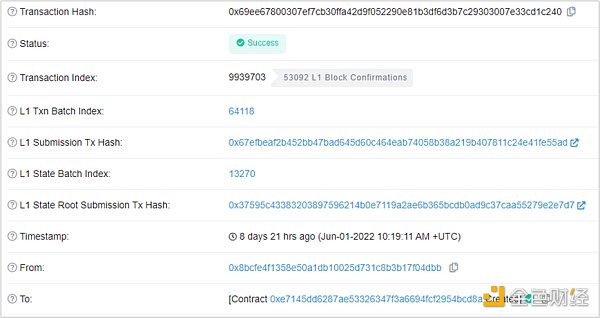

另外,合約0xe714的部署是在6月1日的以下交易中完成的:

txHash: 0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

發起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb(簡記為0x8bcf),這也是黑客所持有的地址。同時,這筆交易也是0x8bcf發起的第一筆交易,資金來源于Tornado:

整個過程從時間上看,

(1)5 月 27 日,Optimism 地址 0 x2501 向 Optimism/L2 上的 0 x4 f3 a 地址轉賬 2000 萬 OP,0 x4 f3 a 地址在 Ethereum/L1 上是 Wintermute 的多簽合約地址,但此時在 Optimism/L2 上面并沒有部署合約;

(2)6 月 1 日,黑客地址 0 x8 bcf 部署合約 0 xe714。

(3)6 月 5 日,黑客通過重放 Ethereum/L1 上的交易創建了 Gnosis Safe: Proxy Factory 1.1.1 合約,其地址與 Ethereum/L1 上一樣;然后地址 0x60b2 通過合約 0 xe714 部署了多簽合約 0 x4 f3 a,合約所有權歸黑客所有,因此 5 月 27 日轉入的 2000 萬 OP 被黑客盜取。

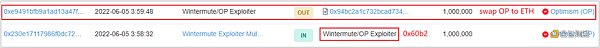

(4)6 月 5 日,多簽合約 0 x4 f3 a 在接收到 2000 萬 OP 后,將 100 萬 OP 轉賬給黑客地址 0 x60 b2,然后將 100 萬 OP 兌換成了 720.7 Ether。

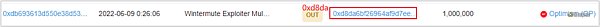

(5)6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,

其他的1800萬OP仍然在合約0x4f3a中。

引發本次安全事件的根本原因是交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素,并不是因為項目方合約代碼存在漏洞。

另外,針對本次事件,項目方反應不及時、對合約管理不嚴格等也給了黑客可乘之機;從攻擊時間線和攻擊準備上看,也不排除OP內部有內鬼串通作案的可能。

Tags:MISIMIOptimismTIMINumisMeFimi Market Inc.Optimism DogeOptimism BOB

1.金色觀察|如何設計一個web3數據協作架構?都說web3互聯網的數據是歸還給用戶的,那如果數據都在用戶那兒,那還有什么數據可以被其他企業使用呢?以及這些數據會怎樣被合約、應用使用?本文里.

1900/1/1 0:00:00如何判斷一個項目是不是龐氏,關鍵在于它是否具有正向的外部性。正如物理學的能量守恒定律一樣,如果一個系統,它沒有正向的外部性,那必然是一個龐氏.

1900/1/1 0:00:00GameFi、元宇宙、NFT的不斷火爆,吸引眾多品牌、公司及投資機構紛紛入場,其中著名的加密VC機構,以其投研化和專業化,在推動生態創新與資源合理配置方面發揮越來越大的作用.

1900/1/1 0:00:00以太坊公共測試網Ropsten正在轉向權益證明,這是以太坊主區塊鏈可以切換到權益證明共識之前的最后準備工作之一.

1900/1/1 0:00:00最近的 LUNA 崩盤導致了數百億美元的損失,由此引發了大眾對“算法穩定幣”這一類別的批評風暴,很多人認為它們是“存在根本缺陷的產品”.

1900/1/1 0:00:00伴隨元宇宙概念在2021年出圈,關于新一代互聯網協議的Web3.0也迎來了爆發期。近期,多個Web3.0項目的融資背后出現了老牌風險投資機構的身影,這些曾在Web2.0時代成功押注了臉書、阿里巴.

1900/1/1 0:00:00