BTC/HKD+0.15%

BTC/HKD+0.15% ETH/HKD-0.41%

ETH/HKD-0.41% LTC/HKD-0.11%

LTC/HKD-0.11% ADA/HKD-1.41%

ADA/HKD-1.41% SOL/HKD+0.7%

SOL/HKD+0.7% XRP/HKD-0.67%

XRP/HKD-0.67%北京時間2022年5月16日凌晨4:22:49,CertiK安全技術團隊監測到FEG在以太坊和BNB鏈上遭受大規模閃電貸攻擊,導致了價值約130萬美元的資產損失。

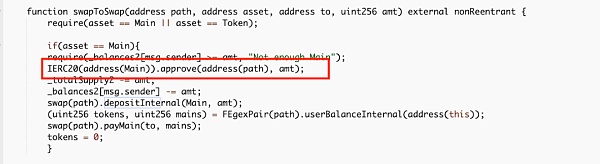

此攻擊是由“swapToSwap()”函數中的一個漏洞造成的,該函數在未對傳入參數進行篩查驗證的情況下,直接將用戶輸入的 "path "作為受信任方,允許未經驗證的 "path "參數(地址)來使用當前合約的資產。

因此,通過反復調用 "depositInternal() "和 "swapToSwap()",攻擊者可獲得無限制使用當前合約資產的許可,從而盜取合約內的所有資產。

受影響的合約地址之一:https://bscscan.com/address/0x818e2013dd7d9bf4547aaabf6b617c1262578bc7

數據:Certus One自7月14日開始已累計將價值1210萬美元的LDO轉入幣安:金色財經報道,據余燼監測,4 小時前,Certus One 繼續將 100 萬枚LDO(約合185萬美元) 轉入幣安。

? Certus One 自 26 天前 (7/14) 開始,已累計將 6,517,487枚LDO(約合1210萬美元) 轉入幣安;

? Certus One 已轉入幣安的 LDO 可能的出售均價為2.05美元;

? Certus One 目前還持有 3,482,513枚LDO(約合647萬美元)。[2023/8/9 21:33:30]

漏洞交易

漏洞地址: https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c?

Cere Network與Bluzelle達成合作,為Cere提供去中心化數據庫:官方消息,波卡生態去中心化數據云平臺Cere Network與去中心化數據庫服務平臺Bluzelle達成合作。Bluzelle將改進Cere目前的數據存儲系統,提高Cere的數據靈活性、可擴展性和安全性,并使企業能夠以最優化的方式利用Cere生態系統應用程序生態系統。

作為合作伙伴關系的一部分,Bluzelle將加入SaaS-DeFi聯盟,該聯盟旨在為企業DeFi空間建立通用協議標準,并改善企業與DeFi生態系統之間的通信。SaaS-DeFi聯盟的其他成員包括Binance Smart Chain,Elrond,Chainlink,Matic,Reef。[2021/3/31 19:33:02]

漏洞交易樣本:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

Certik復盤Yearn閃電貸攻擊:黑客完成5次DAI與USDT從3crv中存取操作后償還閃電貸:Certik發布文章,復盤Yearn閃電貸攻擊。黑客操作的具體操作如下:

1.利用閃電貸籌措攻擊所需初始資金。

2.利用 Yearn.Finance 合約中漏洞,反復將 DAI 與 USDT 從 3crv 中存入和取出操作,目的是獲得更多的3Crv代幣。這些代幣在隨后的3筆轉換代幣交易中轉換為了USDT與DAI穩定幣。

3.完成5次重復的DAI 與 USDT 從 3crv 中存取操作后,償還閃電貸。[2021/2/5 18:57:51]

被盜資金追蹤:https://debank.com/profile/0x73b359d5da488eb2e97990619976f2f004e9ff7c/history

相關地址

DFI.Money(YFII)發起關于如何分配Balancer獎勵提案:9月3日,聚合器項目DFI.Money(YFII)收到首批Balancer(BAL)獎勵,共計BAL 679.83個,價值21,814美元。該獎勵來源于YFII/DAI礦池,后續每周都將收到。關于獎勵如何分配,社區發起提案進行投票:放進循環挖礦池;換成yCRV給投票人激勵參與投票;注入社區基金。[2020/9/8]

攻擊者地址:https://bscscan.com/address/0x73b359d5da488eb2e97990619976f2f004e9ff7c

攻擊者合約:https://bscscan.com/address/0x9a843bb125a3c03f496cb44653741f2cef82f445

FEG代幣地址:https://bscscan.com/token/0xacfc95585d80ab62f67a14c566c1b7a49fe91167

FEG Wrapped BNB(fBNB): https://bscscan.com/address/0x87b1acce6a1958e522233a737313c086551a5c76#code

攻擊步驟

以下攻擊流程基于該漏洞交易:https://bscscan.com/tx/0x77cf448ceaf8f66e06d1537ef83218725670d3a509583ea0d161533fda56c063

① 攻擊者借貸915 WBNB,并將其中116 BNB存入fBNB。

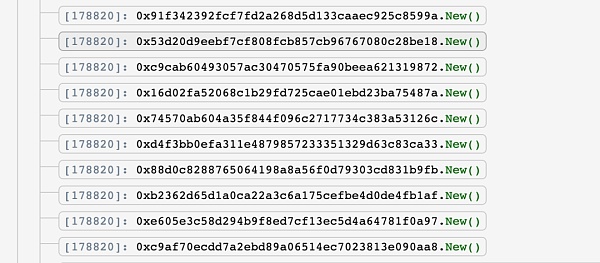

② 攻擊者創建了10個地址,以便在后續攻擊中使用。

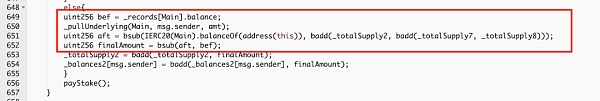

③攻擊者通過調用 "depositInternal() "將fBNB存入合約FEGexPRO。

根據當前地址的余額,"_balances2[msg.sender]"被增加。

④ 攻擊者調用了 "swapToSwap()",路徑參數是之前創建的合約地址。

該函數允許 "path "獲取FEGexPRO合約的114 fBNB。

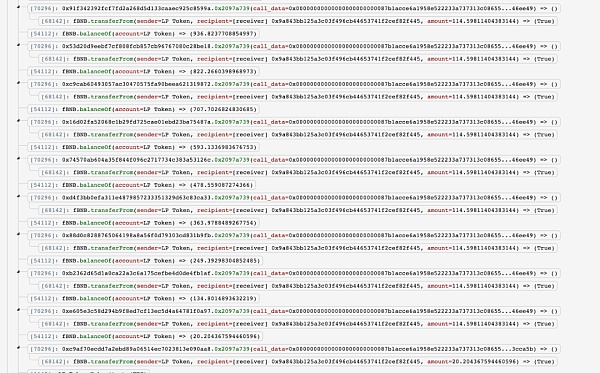

⑤ 攻擊者反復調用 "depositInternal() "和 "swapToSwap()"(步驟③和④),允許多個地址(在步驟②中創建)獲取fBNB代幣,原因如下:

每次 "depositInternal() "被調用,_balance2[msg.sender]將增加約114 fBNB。

每次"swapToSwap()"被調用,攻擊者所創建合約能獲取該114 fBNB的使用權限。

⑥?由于攻擊者控制了10個地址,每個地址均可從當前地址花費114個fBNB,因此攻擊者能夠盜取被攻擊合約內的所有fBNB。

⑦ 攻擊者重復步驟④⑤⑥,在合約內耗盡FEG代幣。

⑧ 最后攻擊者出售了所有耗盡的資產,并償還閃電貸款,最終獲取了其余利潤。

資產去向

截至2022年5月16日6:43,被盜資金仍存儲在以太坊和BSC鏈上的攻擊者錢包(0x73b359d5da488eb2e97990619976f2f004e9ff7c)中。

原始資金來自以太坊和BSC的Tornado cash:https://etherscan.io/tx/0x0ff1b86c9e8618a088f8818db7d09830eaec42b82974986c855b207d1771fdbe

https://bscscan.com/tx/0x5bbf7793f30d568c40aa86802d63154f837e781d0b0965386ed9ac69a16eb6ab

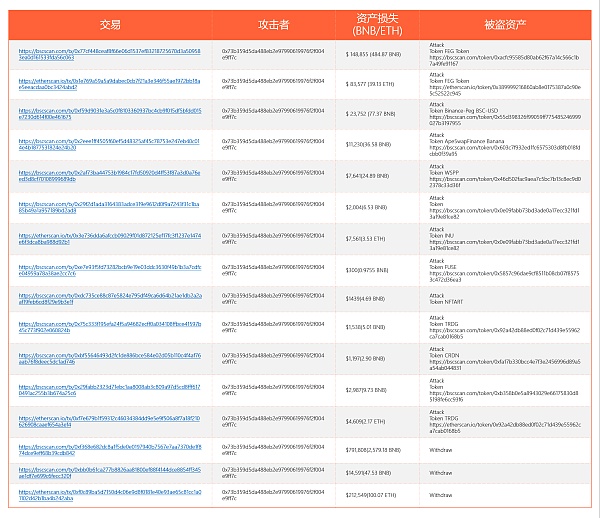

攻擊者攻擊了13個FEGexPRO合約,以下為概覽:

谷歌的行動,再一次提醒人們去思考,Web3 的本質是什么。谷歌的新計劃挑動著 Web3 玩家們的神經。在造價 30 億美金的總部大樓里,谷歌正式成立了其第一個 Web3 部門.

1900/1/1 0:00:00一、行業頭條: (1)全球政策: 1.1 印度商品和服務稅委員會,考慮對加密相關服務及活動征收28%的稅。1.2 歐盟計劃啟動DeFi生態監管規則試點項目.

1900/1/1 0:00:002021若是元宇宙“元年”,那2022可以稱之為NFT爆發的一年,在BATJ等互聯網企業帶頭推動下,傳統企業紛紛下場,甚至國家隊也偶有布局.

1900/1/1 0:00:00如圖所示為BTC2014年熊市底部區域,可以看到這一輪熊市大底區域位于紅色通道向下死叉藍色通道后見底,BTC在下方這一帶震蕩筑底后向上重新突破通道壓制,后面啟動牛市行情.

1900/1/1 0:00:005月25日,a16z發布公開信宣布推出第四支加密基金(Crypto Fund 4),規模達45億美元,其中15億美元將用于種子投資,30億美元將用于風險投資.

1900/1/1 0:00:00這是Bettina Warburg在2016年6月TEDSummit 上對區塊鏈及其對世界經濟影響的精彩描述的文字記錄.

1900/1/1 0:00:00