BTC/HKD+0.8%

BTC/HKD+0.8% ETH/HKD+0.8%

ETH/HKD+0.8% LTC/HKD+1.11%

LTC/HKD+1.11% ADA/HKD+3.85%

ADA/HKD+3.85% SOL/HKD+1.46%

SOL/HKD+1.46% XRP/HKD+4.49%

XRP/HKD+4.49%

北京時間2022年3月13日上午9:04,CertiK安全技術團隊監測到Paraluni'sMasterChef合約遭到攻擊,大約170萬美元的資金通過多筆交易從該項目中被盜。

下文CertiK安全團隊將從該項目的操作及合約等方面為大家詳細解讀并分析。

漏洞交易

攻擊者地址:https://bscscan.com/address/0x94bc1d555e63eea23fe7fdbf937ef3f9ac5fcf8f

交易實例:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

ParaSpace已向此前事件受損用戶空投ParaVault NFT:4月8日消息,ParaSpace 宣布已向此前事件中的受損用戶空投 ParaVault NFT。

此前報道,ParaSpace 此前表示在其黑客攻擊事件中所有受影響的用戶都將收到一個 NFT,未來可使用該 NFT 兌換 ParaSpace Token。向 ParaSpace 借貸池提供資金的用戶將獲得額外的 Token,以彌補協議暫停期間錯失的收益機會,ParaSpace 還將引入激勵計劃。[2023/4/8 13:52:03]

合約地址

Masterchef合約:https://bscscan.com/address/0xa386f30853a7eb7e6a25ec8389337a5c6973421d#code

Paradigm參與MakerDAO債務拍賣中標72次 投入360萬DAI:加密資產風險投資機構Paradigm曾宣布將參與MakerDAO拍賣,在拍賣結束后,Paradigm表示他們在106批拍賣中72次出價最高,共投入360萬DAI至MakerDAO系統以購買治理代幣MKR。Paradigm是由Coinbase 聯合創始人Fred Ehrsam創立的加密風險基金,曾參投MakerDAO、Uniswap等DeFi相關項目。[2020/3/31]

攻擊流程

注意,這個攻擊流程是以下面這個交易為基礎的:https://bscscan.com/tx/0x70f367b9420ac2654a5223cc311c7f9c361736a39fd4e7dff9ed1b85bab7ad54

準備階段:

聲音 | Bitspark首席執行官:比特幣在匯款行業更具有優勢:近日,Bitspark首席執行官喬治? 哈拉普(George Harrap)表示,比特幣具有明顯的優勢,因為它已經被全球接受并為已建立的匯款公司提供了足夠的流動性。另一方面,Harrap指出,匯款行業尚未采用XRP,因為它缺乏當地法定貨幣的流動性,使得它要么過于昂貴,要么根本無法用作跨境解決方案。在以題為“加密貨幣匯款匯編”報告中,審查了幾種加密貨幣以及它們各自的跨境支付可行性。報告顯示,比特幣和以太坊都被認為具有“中等”可行性。Stellar由于內置的去中心化交易和建立可信賴的穩定幣的能力,具有“高”可行性。[2019/5/28]

攻擊者部署了兩個惡意的代幣合約UGT和UBT。

在UBT代幣合約中,有兩個惡意的函數實現:

1.在"transferFrom()"函數中,攻擊者實現了對MasterChef的"deposit()"函數的調用,以存入LP代幣。

動態 | Parity錢包重新定位為服務于生產的專業級軟件:據CoinDesk報道,以太坊技術驅動的Parity宣布重大變動,其錢包應用將不再服務于“非技術類消費者”。據最新公布的Parity 2.0客戶端細節,該軟件的定位是“服務于生產的專業級軟件,不應該被看作是終端軟件或者一款‘以太坊錢包’”。[2018/7/19]

2.一個"withdrawAsset()"函數,將調用Masterchef的"withdraw()"來提取存入的LP代幣。

攻擊階段:

攻擊者利用閃電貸獲得了156,984BSC-USD和157,210BUSD。

攻擊者向ParaPair發送通過閃電貸獲得的BSC-USD和BUSD代幣,并收到155,935枚LP代幣作為回報。

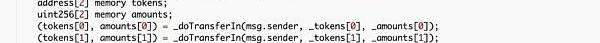

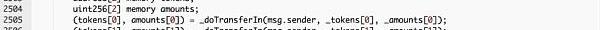

然后,攻擊者調用"depositByAddLiquidity()"函數,將LP代幣存入資金池。

1.在調用此函數時:輸入參數“_pid”為18,“_tokens”為。

2.因為depositByAddLiquidity()會調用“UBT.transferFrom()”函數,因此MasterChef.deposit()函數會被觸發并且向合約存入155,935LP代幣。

3.因此,155,935LP代幣被存入了兩次并且攻擊者獲得了兩份“userInfo”的記錄(一次是從UBT,另一次是從攻擊者的合約)。

最后,攻擊者提取了兩次:

1.第一次是通過函數“UBT.withdrawAsset()”。

2.另一個是來自攻擊者對“Masterchef.withdraw()”函數的調用。最后,攻擊者刪除了流動資金并返還了閃電貸。

合約漏洞分析

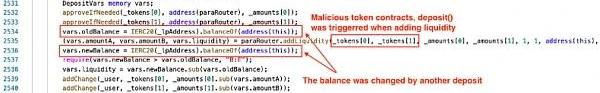

在函數`MasterChef.depositByAddLiquidity()`中,作為參數傳入的`_tokens`可以與池中的編號為`_pid`的tokens不匹配。

`depositByAddLiquidity()`函數通過調用`addLiquidityInternal()`函數,觸發了傳入惡意代幣的“transferFrom”函數,進而導致了重入的問題。因此,同一份LP代幣被存入兩次。

資產去向

截至3月13日,總共有價值約170萬美元的資產被盜。3000個BNB仍然在攻擊者在BSC的地址中,235個ETHs則通過Birdge轉移到以太坊,并通過Tornado進行洗白。

寫在最后

該次事件可通過安全審計發現相關風險:審計可以發現重入問題和外部依賴問題。

同時,CertiK的安全專家建議:

時刻關注函數的外部輸入,盡量避免傳入合約地址作為參數。

關注外部調用,為所有可能出現重入危險的外部調用函數加上“nonReentrant”修飾函數。

本次事件的預警已于第一時間在CertiK項目預警推特進行了播報。

除此之外,CertiK官網https://www.certik.com/已添加社群預警功能。在官網上,大家可以隨時看到與漏洞、黑客襲擊以及RugPull相關的各種社群預警信息。

Web3的誕生和普及 在網絡、工作和去中心化經濟領域,Web3已經開始嶄露頭角。2022年,人們正在見證Web3領域新興技術的巨大潛在影響,尤其是在去中心化經濟和遠程工作這些方面.

1900/1/1 0:00:00March2022,SimonDataSource:FootprintAnalyticsGamingCoinsGameFi雖然Game在前.

1900/1/1 0:00:00“波卡知識圖譜”是我們針對波卡從零到一的入門級文章,我們嘗試從波卡最基礎的部分講起,為大家提供全方位了解波卡的內容,當然這是一項巨大的工程,也充滿了挑戰.

1900/1/1 0:00:00Manta/Calamari的社區朋友們好!非常感謝大家對于Dolphin測試網V1版本的支持。我們收到了很多有建設性的反饋,并根據這些反饋對產品進行了改進.

1900/1/1 0:00:00推薦理由:本文講述了ERC-721R合約標準出現的必要性以及想要實現的目的,接著講述了合約標準的工作原理,并針對幾個關于合約的典型問題進行解釋,可以讓讀者更好地了解ERC-721R合約標準.

1900/1/1 0:00:00USDT是加密貨幣市場中最為著名的穩定幣。自創始以來,因其“穩定”特性被廣泛采用,截至發稿,USDT市值位列加密貨幣市場第三位,僅次于BTC和ETH.

1900/1/1 0:00:00