BTC/HKD-0.02%

BTC/HKD-0.02% ETH/HKD-1.71%

ETH/HKD-1.71% LTC/HKD-2.97%

LTC/HKD-2.97% ADA/HKD-1.34%

ADA/HKD-1.34% SOL/HKD-2.22%

SOL/HKD-2.22% XRP/HKD-1.4%

XRP/HKD-1.4%1.前言

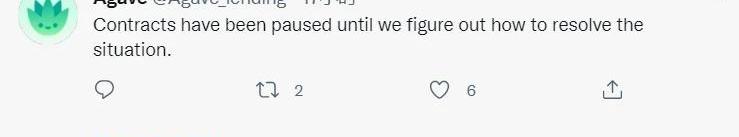

北京時間3月15日晚,知道創宇區塊鏈安全實驗室監測到Gnosis鏈上的借貸類協議HundredFinance與Agave均遭遇了閃電貸襲擊,包括AAVE的分支Agave和Compound的分支HundredFinance。協議損失超1100萬美元。目前項目方已暫停其數百個市場。

知道創宇區塊鏈安全實驗室第一時間跟蹤本次事件并分析。

2.分析

Magic Eden宣布聘請前Coinbase產品總監Linus Chung擔任產品主管:金色財經報道,跨鏈NFT平臺Magic Eden宣布聘請Linus Chung擔任產品主管。并將專注于領導產品開發,增強用戶體驗,推動增長并制定長期戰略。

在加入Magic Eden之前,Linus曾擔任Origin Protocol產品副總裁,之前是Coinbase的產品總監,他還管理著構建和擴展Coinbase一些增長最快的產品的團隊,包括Coinbase Earn,Coinbase Card和 Coinbase Pay。

在加入Coinbase之前,Linus還曾在特斯拉、Pinterest和LinkedIn擔任高級職位。[2023/7/23 15:52:57]

2.1攻擊者相關信息

Coinbase前高管Hunter Merghart加入對沖基金Millennium擔任數字資產首席運營官:5月3日消息,據知情人士透露,對沖基金巨頭Millennium已聘請加密領域資深人士Hunter Merghart擔任數字資產首席運營官,帶領公司進入加密領域。

這位前Bitstamp高管將加入這家一直在緩慢進軍加密貨幣市場的對沖基金,為其建設加密基礎設施,并招聘關鍵人才。Merghart之前是Coinbase的交易主管,并領導了Bistamp的美國業務,他將繼續作為風險投資伙伴與Castle Island Ventures合作。(The Block)[2022/5/3 2:47:59]

百金融被攻擊tx:

0x534b84f657883ddc1b66a314e8b392feb35024afdec61dfe8e7c510cfac1a098

首家BAYC主題餐廳Bored & Hungry已開業,接受APE和ETH支付:4月25日消息,首家Bored Ape Yacht Club(BAYC)NFT主題餐廳Bored & Hungry已經于當地時間4月9日在美國加州長灘正式開業。據悉,Bored & Hungry餐廳將以快閃店的形式開放90天。該餐廳接受ApeCoin(APE)、ETH以及借記卡/信用卡支付方式。這家餐廳由食品企業家Andy Nguyen構思。為了推出該餐廳,早在3月Nguyen花費267000美元購買Bored Ape #6184,此外還購買多個MAYC。通過二維碼,餐廳可以掃描顧客的MetaMask錢包,查看其APE、BAYC、MAYC或BAKC NFT。擁有加密貨幣或相關NFT的顧客可以享受餐廳提供的特殊福利,比如免費套餐組合等。[2022/4/25 14:46:29]

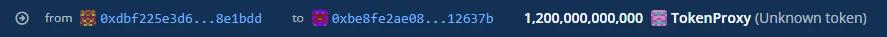

攻擊合約:0xdbf225e3d626ec31f502d435b0f72d82b08e1bdd

BSC上DeFi協議Pancake Hunny遭閃電貸攻擊:PeckShield派盾預警顯示,BSC上DeFi協議Pancake Hunny遭到閃電貸攻擊,HUNNY代幣短時下跌70%左右。黑客攻擊的交易中包含了513筆轉賬,Gas消耗達1900萬,其中大量轉賬和Alpaca代幣相關。[2021/10/20 20:44:02]

攻擊地址:0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0xd041ad9aae5cf96b21c3ffcb303a0cb80779e358

龍舌蘭被攻擊tx:

0xa262141abcf7c127b88b4042aee8bf601f4f3372c9471dbd75cb54e76524f18e

動態 | ThunderCore 團隊被曝分別向交易所 Upbit 和火幣轉出大量代幣 引發社區恐慌:鏈聞消息,ThunderCore 電報群有社區成員曝出 ThunderCore 團隊疑似在兩天之前分別向交易所 Upbit 和火幣轉出 5000 萬枚和 3000 萬枚 ThunderCore 代幣,并貼出疑似轉幣交易記錄,引發社區中散戶投資者恐慌。盡管 ThunderCore 團隊在電報群中回應稱,「團隊沒有拋售代幣」,而是過去兩周進行了業績評估,將團隊獎金以代幣方式支付,但是為了保護團隊成員隱私,所以為每一位成員創建了火幣錢包地址,將代幣獎金打入了火幣地址進行相應分配,「團隊是清白的,但是這種做法確實不是最明智的做法」。但是該說法未能解釋向交易所 Upbit 轉出 5000 萬枚代幣的原因,也未能打消社區中的出現的恐慌和批判聲音。ThunderCore 最早的中文社區 ThunderFans 今日宣布停止運營,該社區公眾號撰文表示,該項目團隊「本身對去中心化沒有敬畏之心、對投資人沒有感恩之心、對市場沒有認知之心、對支持者沒有赤城之心」。截止發稿時,ThunderCore 首席執行官 Chris Wang 未回應相關問詢。[2019/5/13]

攻擊合約:0xF98169301B06e906AF7f9b719204AA10D1F160d6

攻擊地址:0x0a16a85be44627c10cee75db06b169c7bc76de2c

攻擊后跨鏈匿名化:https://etherscan.io/txs?a=0x0a16a85be44627c10cee75db06b169c7bc76de2c

2.2攻擊流程

由于百金融與龍舌蘭攻擊流程與手法類似,因此我們使用百金融進行分析。

百金融攻擊調用流程

1、攻擊者利用合約在三個池子中利用閃電貸借出WXDAI和USDC

2、在WETH池子質押借出的部分USDC

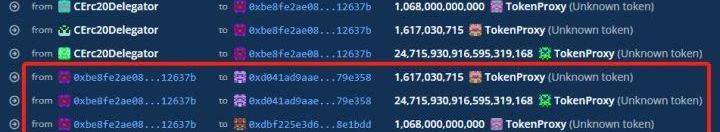

3、利用重入利用一筆質押,超額借出池子中資金

4、重復質押-重入借出步驟,將其他兩個池子資產超額借出

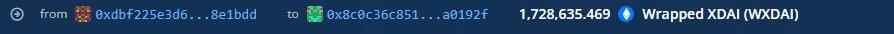

5、歸還閃電貸

6、獲利轉移

2.3漏洞細節

導致本次問題的根本原因是由于在Gnosis鏈上的官方橋接代幣xDAI合約中實現了一個對于to地址的回調

合約實現地址:

https://blockscout.com/xdai/mainnet/address/0xf8D1677c8a0c961938bf2f9aDc3F3CFDA759A9d9/contracts

該回調將直接導致重入漏洞的產生,同時由于在HundredFinance團隊fork的Compound版本中沒有嚴格遵循檢查-生效-交互,進而導致了總借貸量更新晚于重入實現。最終攻擊者得以超額借貸。

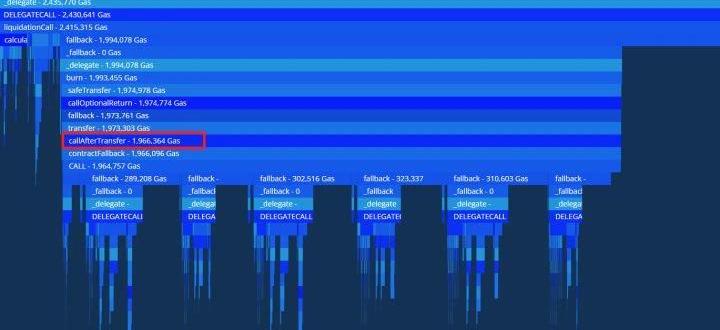

類似的,對于Agave項目方,攻擊者利用liquidateCall函數內部調用會調用xDAI的callAfterTransfer方法進行回調,最終導致攻擊者能再次進行借貸。

在百金融攻擊中攻擊者重入的調用路徑如下:

在Agave攻擊中攻擊者回調路徑如下:

3.總結

此次遭受攻擊的兩個借貸項目由于錯誤的引入了存在重入的token,同時項目方的fork的代碼沒有采用檢查-生效-交互模式導致了問題的發生。

我們強調:對于一個優秀的項目的引用必須建立在足夠的理解和嚴謹的開發上,尤其是存在差異化的部分,切忌顧此失彼最終因為一個小的差錯導致項目全部的損失。

近期,各類合約漏洞安全事件頻發,合約審計、風控措施、應急計劃等都有必要切實落實。

數據:Bitfinex上巨鯨已平倉其70%空頭倉位3月15日消息,據Bitfinex合約市場數據顯示,Bitfinex上此前重倉做空的BTC巨鯨現已平倉其大部分空頭倉位.

1900/1/1 0:00:002022年才揭開序幕,公鏈生態的競爭就已十分激烈。從去年起,BSC、Polygon、Solana等公鏈的發展態勢火熱,掀起了一層又一層的熱浪.

1900/1/1 0:00:00北京時間2022年2月22日下午1:46,CertiK安全專家團隊檢測到與FlurryFinance相關的一系列可疑活動,FlurryFinance的Vault合約受到攻擊.

1900/1/1 0:00:00格林納達常駐世界貿易組織代表、特命全權大使、波場TRON創始人孫宇晨先生閣下受邀參與的紀錄片《AligningTheFuture》中英字幕完整版已正式上線.

1900/1/1 0:00:00在DeFi這條賽道里,AndreCronje這位賽手可謂是風云人物。被稱為“DeFi之王”的AC手握數十個知名項目,他是YearnFinance創始人、是熱門公鏈Fantom生態的核心貢獻者、也.

1900/1/1 0:00:00摘要 這篇文章,主要探討了有效利他主義和web3.0的交集以及對GitcoinGrants2.0的擴展建議,希望將GitcoinGrants越來越多地引導到最有效的事業上.

1900/1/1 0:00:00