BTC/HKD+0.29%

BTC/HKD+0.29% ETH/HKD-0.16%

ETH/HKD-0.16% LTC/HKD+0.46%

LTC/HKD+0.46% ADA/HKD-0.31%

ADA/HKD-0.31% SOL/HKD-0.55%

SOL/HKD-0.55% XRP/HKD+0.06%

XRP/HKD+0.06%前言

2022年1月18日,知道創宇區塊鏈安全實驗室監測到BSC上Crosswise遭遇攻擊,此次攻擊導致協議損失87.9萬美元。

攻擊者僅用1個CRSStoken便獲取CrosswiseMasterChef池中價值87.9萬美元的692K個CRSS。實驗室將對本次事件深入跟蹤并進行分析。

基礎信息

攻擊交易哈希:

0xd02e444d0ef7ff063e3c2cecceba67eae832acf3f9cf817733af9139145f479b

攻擊者地址:

0x748346113B6d61870Aa0961C6D3FB38742fc5089

攻擊合約:

0x530B338261F8686e49403D1b5264E7a1E169F06b

Andre Cronje:人工智能和區塊鏈不能混為一談:金色財經報道,Fantom聯合創始人Andre Cronje在社交媒體上稱,請停止向 Fantom詢問 AI,人工智能和區塊鏈不能混為一談。[2023/2/9 11:55:53]

MasterChef:

0x70873211CB64c1D4EC027Ea63A399A7d07c4085B

CrosswiseRouter:

0x8B6e0Aa1E9363765Ea106fa42Fc665C691443b63

CRSS:

0x99FEFBC5cA74cc740395D65D384EDD52Cb3088Bb

攻擊核心

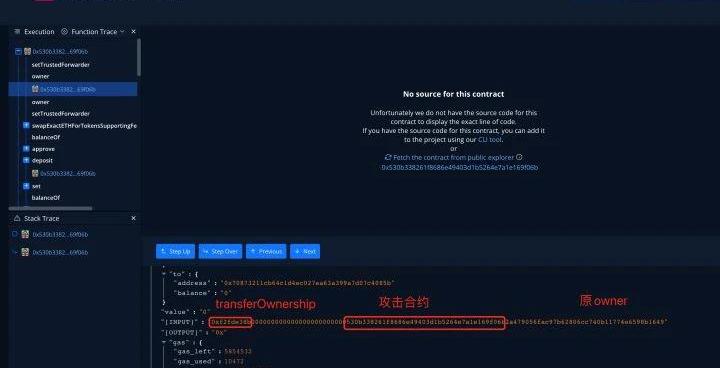

此次攻擊的核心在于,Crosswise中的MasterChef合約Owner地址設置即transferOwnership函數能夠被攻擊者繞過,使得攻擊者能夠成為新的Owner并對MasterChef池子進行攻擊利用。我們將本次攻擊過程分為兩個階段進行分析:獲取Owner權限攻擊和MasterChef池攻擊。

去中心化穩定幣項目AstridDAO與微軟達成合作,加入Microsoft for Startups計劃:官方消息,基于Astar、服務Polkadot生態的去中心化多抵押品穩定幣項目AstridDAO宣布,與微軟達成合作,加入Microsoft for Startups計劃,加速其去中心化貨幣市場和穩定幣BAI的采用。AstridDAO將在微軟的支持下加快其上市速度,并最大限度地發揮其市場影響力。微軟還將通過Github Enterprise、Microsoft Teams和Azure credits提供價值高達35萬美元的福利。[2022/5/24 3:38:27]

獲取Owner權限攻擊

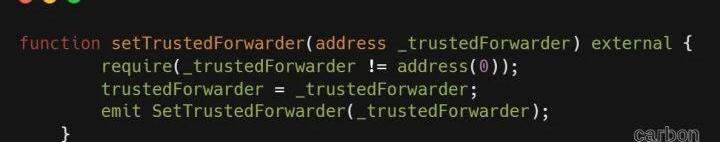

1.由于在MasterChef合約中setTrustedForwarder函數為公開可見性且未作權限設置,攻擊者先將自己的地址設置為TrustedForwarde地址。

MicroStrategy投資BTC已獲得約35.4億美元的收益:金色財經報道,隨著BTC價格增長至6萬美元上方,MicroStrategy的BTC投資已翻倍,目前達到67億美元。迄今為止,MicroStrategy 持有大約 114,042 枚比特幣,總收購價為 31.6 億美元,每枚比特幣的平均成本價格為 27,713 美元(包括費用和開支),該公司擁有的比特幣比世界上其他上市公司都多。今年九月該公司首席執行官Michael Saylor宣布在第三季度以約 2.429 億美元的現金額外購買了 5,050 枚比特幣,到目前為止沒有任何出售計劃,這意味著從最初投資比特幣以來,MicroStrategy公司已獲得約 35.4 億美元的收益。除了MicroStrategy之外,特斯拉和 Square也都在自己的資產負債表中添加了比特幣。(bitcoinmagazine)[2021/10/16 20:32:54]

MicroStrategy CEO:BTC不是貨幣或支付網絡,而是價值存儲工具:11月20日消息,MicroStrategy首席執行官Michael Saylor今日轉發美SEC主席Jay Clayton關于比特幣的評論,并表示,這就是為什么會選擇比特幣,它既不是貨幣,也不是支付網絡,BTC是純粹的價值存儲工具。此前,Jay Clayton表示,目前國內外的現有支付機制都存在效率低下的問題,這些低效率正在推動比特幣的崛起。并稱比特幣更像是一種支付機制和價值儲存,而不是一種證券。[2020/11/20 21:29:46]

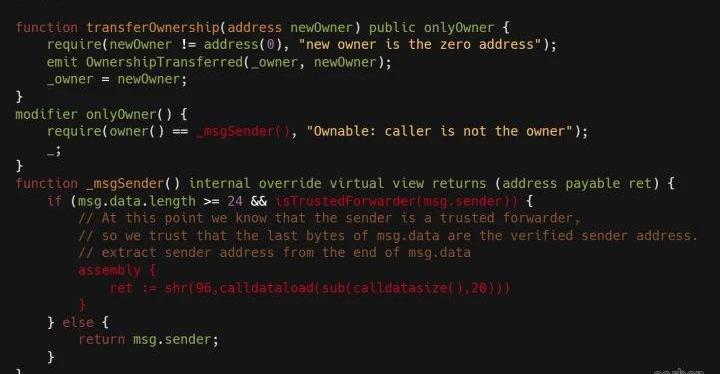

2.Crosswisefi項目方對MasterChef的_msgSender()函數并未采取openzepplin的標準寫法且存在漏洞,導致攻擊者能夠通過構造惡意的calldata實現繞過onlyOwner限制完成合約Owner的獲取。

觀點:MicroStrategy等機構入場或影響市場公平性:AMBcrypto今日刊文稱,目前有一種觀點認為,像MicroStrategy這樣的機構進入比特幣現貨市場或衍生品交易所會導致激烈的競爭和爭取利潤最大化的競爭。MicroStrategy選擇持有比特幣作為儲備,其他機構可能選擇提供比特幣作為替代投資,并在交易所進行交易。如果機構開始在BitMEX和其他衍生品交易所做空比特幣,它們將在現貨交易所有足夠的資金,以在結算短期合約之前大幅改變訂單簿中的價格。當鯨魚或機構將資金從交易所轉進或轉出時,會對價格產生直接影響,散戶幾乎不可能與機構競爭。鯨魚和機構有相似的動機,因為目標是利潤最大化,而不僅僅是支持或推動比特幣的采用。因此就出現了一個問題,如果機構有足夠的資金來影響價格趨勢,游戲從一開始是否公平。[2020/9/28]

下圖為攻擊者繞過onlyOwner權限構造的惡意payload:

MasterChef池攻擊

1.攻擊者在CrosswiseRouter中用0.01個WBNB兌換出3.71個CRSS

2.攻擊者調用deposit將1個CRSS質押到CrosswiseMasterChef

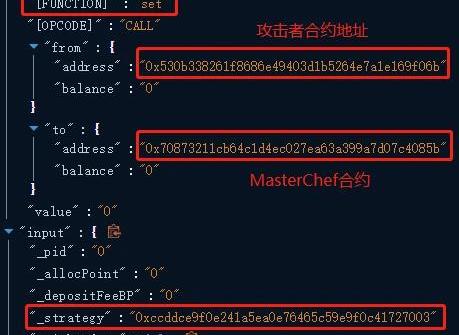

3.由于上一階段攻擊者已經獲取到MasterChef的Owner權限,此時攻擊者調用set函數對MasterChef的pid為0的池子重新部署了一個未開源的策略合約:0xccddce9f0e241a5ea0e76465c59e9f0c41727003

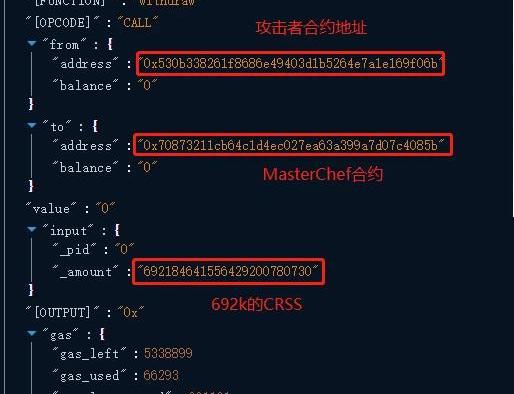

4.攻擊者調用MasterChef的withdraw函數從池子中獲取692K的CRSS

5.最后攻擊者把692K的CRSS通過CrosswiseRouter合約swap兌換出547個BNB完成攻擊,獲利超87.9萬美元。

策略合約

猜想

由于攻擊者部署的策略合約并未開源,我們只能反向推導猜想策略合約的主要邏輯:

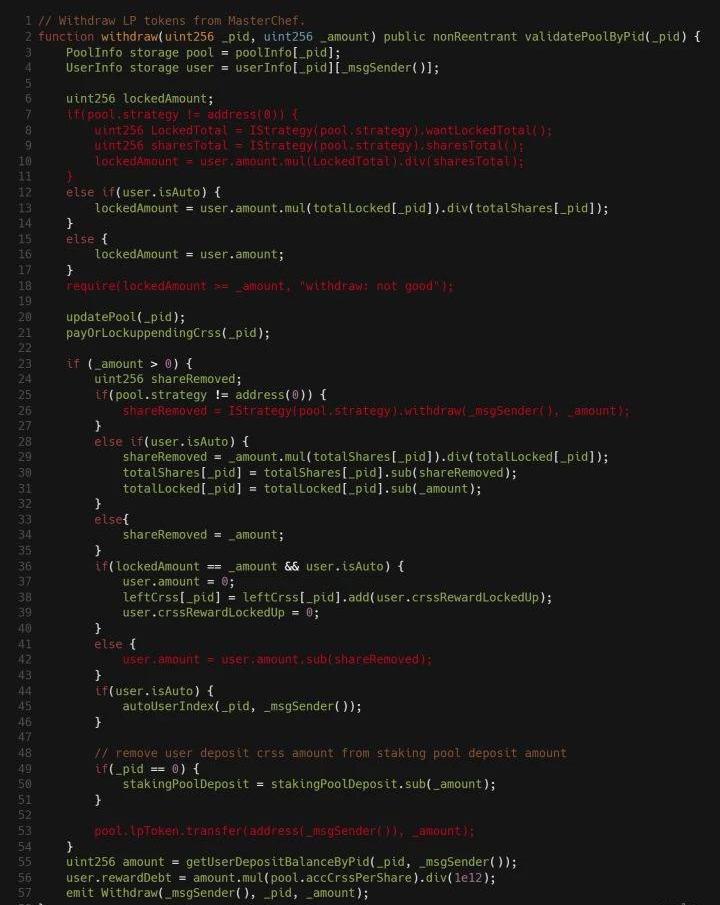

1.根據下圖第18行代碼可以推斷出合約中lockedAmount應該是一個極大值才能支撐攻擊者692k的代幣轉出;又根據第7-11行可以推導出攻擊者部署的strategy合約的LockeTotal()函數返回值極大、sharesTotal()返回值極小。

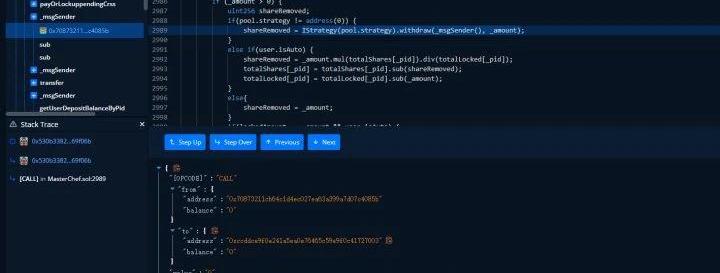

2.在上圖代碼23行當_amount>0時,會先計算出user的shareRemoved,然后在執行user.amount=user.amount.sub(shareRemoved);,此時若shareRemoved大于user.amount則代碼執行不會通過,可以推導出26行的shareRemoved值很小,又shareRemoved是調用攻擊者部署strategy合約中withdraw獲取,所以此時的strategy合約中withdraw的返回值會很小,小于之前質押的1個CRSS數量;再結合鏈上數據可推導攻擊者部署strategy合約中的withdraw調用返回值為0。

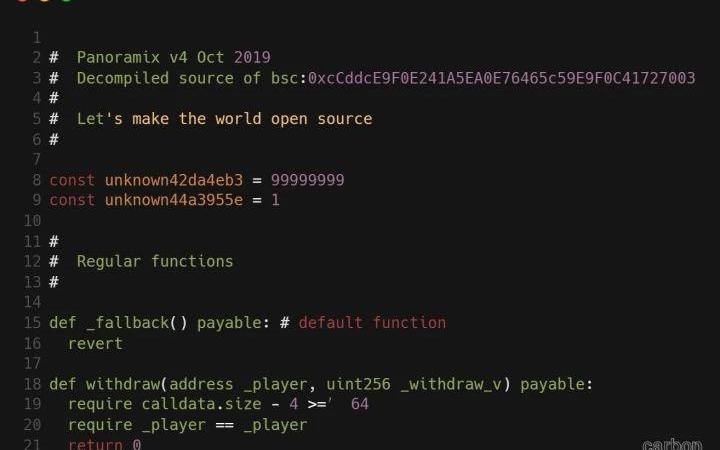

反編譯

為了證實我們的猜想是否正確,我們將攻擊者部署的策略合約進行反編譯。

反編譯后我們可以發現存在一個極大值和一個較小值的常量,即對應猜想1中LockeTotal和sharesTotal值,猜想1正確。

對于猜想2,經過反編譯后我們可以看到策略合約的withdraw最后的返回值為0,猜想2正確

總結

這次攻擊產生的主要原因是項目方使用錯誤的方法去獲取msgSender,導致合約的Owner權限更改能被繞過。知道創宇區塊鏈安全實驗室在此提醒,任何有關合約權限問題的操作都需要慎重考慮,合約審計、風控措施、應急計劃等都有必要切實落實。

購買和持有比特幣資產并不是讓人們從比特幣網絡獲得權力的原因。讓我們從一個簡單的事實開始:購買和持有比特幣資產并不是讓人們從比特幣網絡獲得權力的原因.

1900/1/1 0:00:00SupraOracles很高興地宣布與次世代交易平臺Mizar合作。Mizar是次世代交易平臺,允許交易者找到安全分配資金的策略,并使用各種交易工具啟動其資產.

1900/1/1 0:00:00繼TRC-20USDT突破400億,占USDT總發行量半壁江山之后,波場宣布進軍去中心化算法穩定幣市場.

1900/1/1 0:00:002022.2.7第104期 本期關鍵字 Tezos鏈上藝術家發布主題NFT;Tiffany總裁更換推特頭像;Circle在Flow網絡發行USDC;UMA在Optimistic上部署;Carda.

1900/1/1 0:00:00OpenSea在2021年底經歷著前所未有的動蕩,新任CFO的一句話讓這匹獨角獸跌落神壇。曾經人們對OpenSea雖也有不少怨言,但總期待著OpenSea未來的更迭;而現在人們對OpenSea的.

1900/1/1 0:00:002022年2月9日,WorldMobile與FulhamFC合作,在倫敦和桑給巴爾的新聯網學校為教師舉辦互聯網安全講座.

1900/1/1 0:00:00