BTC/HKD+1.57%

BTC/HKD+1.57% ETH/HKD+0.92%

ETH/HKD+0.92% LTC/HKD+0.85%

LTC/HKD+0.85% ADA/HKD+2.75%

ADA/HKD+2.75% SOL/HKD+1.25%

SOL/HKD+1.25% XRP/HKD+4%

XRP/HKD+4%一、基本信息

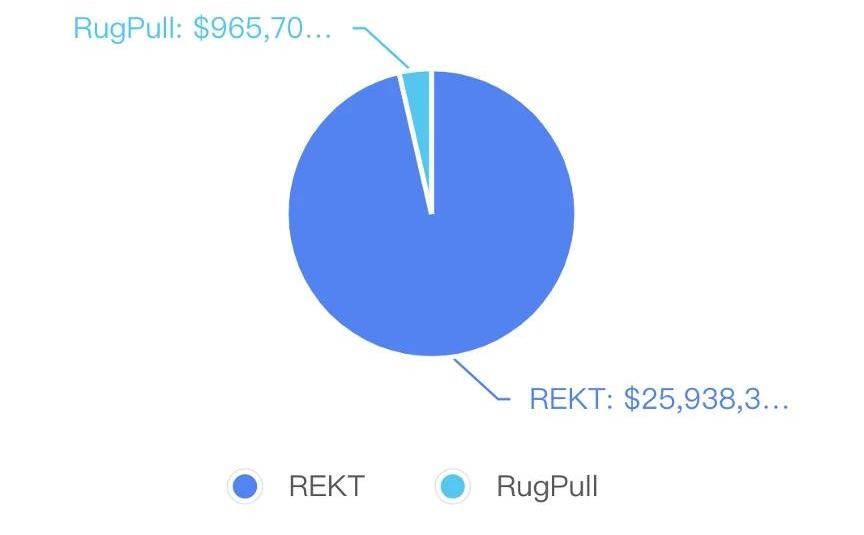

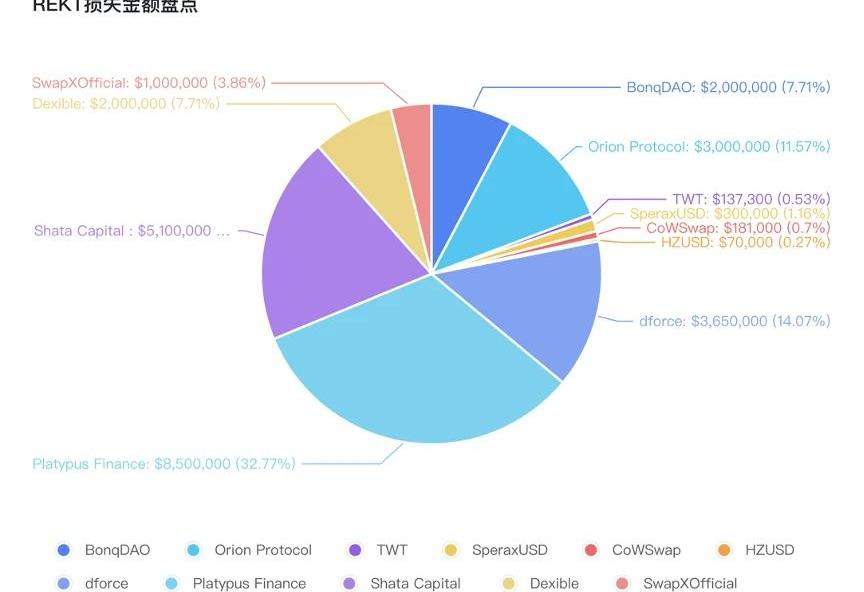

2023年2月安全事件共造成約3796萬美元損失,相較于上個月,安全事件數量與損失金額都有顯著上升,其中PlatypusFinance閃電貸攻擊為單次利用損失之最高達850萬美元。本月RugPull數量基本與上月持平,損失金額占比顯著降低,但社媒詐騙等事件依然高發,Twitter項目方賬戶偽造與官方Discord被攻擊發布釣魚鏈接層出不窮。

1.1REKT盤點

No.1

2月2日,非托管借貸平臺BonqDAO和加密基礎設施平臺AllianceBlock因BonqDAO的智能合約漏洞而被黑客攻擊,損失價值約1.2億美元的代幣,攻擊者在拋售部分攻擊得到的代幣后實際獲利約200萬美元。黑客在抵押10個TRB代幣后擁有了調用Bonq智能合約中預言機“updatePrice”功能的權限,接著更新了WALBT抵押品Tellor的喂價。攻擊者將WALBT的價格設置為一個極高的值,這使得他可以在更新價格后在同一筆交易中借入幾乎不需要抵押品的資產。然后攻擊者幾乎零抵押從Bonq鑄造資產,并將其兌換成其他資產。

攻擊交易:https://www.oklink.com/zh-cn/polygon/tx/0x31957ecc43774d19f54d9968e95c69c882468b46860f921668f2c55fadd51b19

BonqDAO合約地址:https://www.oklink.com/zh-cn/polygon/address/0x4248fd3e2c055a02117eb13de4276170003ca295

攻擊合約:https://www.oklink.com/zh-cn/polygon/address/0xed596991ac5f1aa1858da66c67f7cfa76e54b5f1攻擊者地址:https://www.oklink.com/zh-cn/polygon/address/0xcacf2d28b2a5309e099f0c6e8c60ec3ddf656642

No.2

2月3日,OrionProtocol遭受重入攻擊,在ETH和BSC鏈上損失超300萬美元。此次漏洞原因主要是swapThroughOrionPool函數允許用戶提供交換token的路徑,而黑客通過構造包含鉤子的惡意token,劫持了交換路徑,將調用邏輯轉移到depositAsset函數,從而0成本增加余額。

BSC攻擊交易:https://www.oklink.com/zh-cn/bsc/tx/0xfb153c572e304093023b4f9694ef39135b6ed5b2515453173e81ec02df2e2104

ETH攻擊交易:https://www.oklink.com/zh-cn/eth/tx/0xa6f63fcb6bec8818864d96a5b1bb19e8bd85ee37b2cc916412e720988440b2aa

BSC攻擊者地址:https://www.oklink.com/zh-cn/bsc/address/0x837962b686fd5a407fb4e5f92e8be86a230484bd

ETH攻擊者地址https://www.oklink.com/zh-cn/eth/address/0x837962b686fd5a407fb4e5f92e8be86a230484bd

港股區塊鏈板塊走弱,歐科云鏈跌逾6%:行情顯示,港股區塊鏈板塊走弱,歐科云鏈跌逾6%,火幣科技跌近3%,美圖公司跟跌。[2021/5/21 22:28:46]

BSC攻擊合約地址:https://www.oklink.com/zh-cn/bsc/address/0x84452042cb7be650be4eb641025ac3c8a0079b67

ETH攻擊合約地址:https://www.oklink.com/zh-cn/eth/address/0x5061f7e6dfc1a867d945d0ec39ea2a33f772380a

No.3

2月4日,Arbitrum上的收益自動化協議SperaxUSD遭受攻擊,損失約30萬美元。造成黑客攻擊的根本原因在合約存在將帳戶從rebasing-based遷移到non-rebasing時,過早的修改賬戶類型導致提前使用non-rebasing機制計算余額。

攻擊交易:

https://www.oklink.com/zh-cn/arbitrum/tx/0xe74641b4b7e9c9eb7ab46082f322efbc510b8d39af609d934f41c41d7057fe49

https://www.oklink.com/zh-cn/arbitrum/tx/0xfaf84cabc3e1b0cf1ff1738dace1b2810f42d98baeea17b146ae032f0bdf82d5

攻擊者:

https://www.oklink.com/zh-cn/arbitrum/address/0x5c978dF5F8AF72298fe1c2C8C2C05476a10F2539

https://www.oklink.com/zh-cn/arbitrum/address/0x4AfcD19bB978Eaf4F993814298504eD285df1181

No.4

2月7日,BSC鏈上的TWT項目遭受攻擊,黑客獲利13.73萬美元。導致本次攻擊的原因是claimReward()函數存在缺陷,黑客轉移代幣到獎勵合約就能獲得超額獎勵。

合約地址:

https://www.oklink.com/zh-cn/eth/address/0xd4df22556e07148e591b4c7b4f555a17188cf5cf

No.5

2月7日,ETH鏈上的CoWSwap項目遭受攻擊,黑客獲利18.1萬美元。導致本次攻擊的起因是CoWDAO引入了一種白名單機制來降低solver競爭帶來的CoW結算合約資金風險,而白名單中的BarterSolver對一個存在任意調用的合約進行了授權,所用人都可以通過這個授權來進行代幣轉移。

合約地址:

https://www.oklink.com/zh-cn/eth/address/0x9008d19f58aabd9ed0d60971565aa8510560ab41

攻擊交易:

https://www.oklink.com/zh-cn/eth/tx/0x61a5196468b276bcedc3aab2f2fe255c2d54ca1c655523f4b25c99b1a224e715

No.6

2月8日,BSC鏈HZUSD項目遭受攻擊,損失約7萬美元。漏洞核心為提款函數缺乏權限限制。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0xcb9d192f6b846d9adcefa56382f6cf60b2e2b0fb

歐科云鏈在服貿會展示區塊鏈最新成果:向世界輸出中國方案:9月6日,歐科云鏈集團副總裁張超受邀參加2020年中國國際服務貿易交易會全球金融科技峰會區塊鏈專場論壇,并發表演講《歐科云鏈“區塊鏈天眼”:向世界輸出中國方案》。

張超詳細展示該公司最新上線的區塊鏈安全方案“鏈上天眼”,通過交易圖譜、地址分析以及鏈上監控功能實現對用戶資產保障及區塊鏈安全,目前已在全球展開應用。歐科云鏈一直致力于區塊鏈服務的技術與方案研究,并不斷向世界輸出中國區塊鏈方案,目前該公司業務覆蓋全球180余個國家和地區。[2020/9/6]

No.7

2月10日,去中心化金融協議dforce遭受只讀重入攻擊,損失約365萬美元。漏洞原因在于獲取價格函數get_virtual_price獲取的是代幣比值,而remove_liquidity函數中的raw_call函數可以實現對get_virtual_price的外部調用,導致攻擊者通過flashloan操縱價格。

optimistic攻擊交易:

https://www.oklink.com/zh-cn/optimism/tx/0x6c19762186c9f32c81eb2a79420fc7ad4485aa916cab37ec278b216757bfba0d

arbitrum攻擊交易:

https://www.oklink.com/zh-cn/arbitrum/tx/0x5db5c2400ab56db697b3cc9aa02a05deab658e1438ce2f8692ca009cc45171dd

黑客地址:

ETH:https://www.oklink.com/zh-cn/eth/address/0xe0d551017c0111ac11108641771897aa33b2817c

Optimistic:https://www.oklink.com/zh-cn/optimism/address/0xe0d551017c0111ac11108641771897aa33b2817c

Arbitrum:https://www.oklink.com/zh-cn/arbitrum/address/0xe0d551017c0111ac11108641771897aa33b2817c

Arbitrum被攻擊合約:

https://www.oklink.com/zh-cn/arbitrum/address/0x6eb2dc694eb516b16dc9fbc678c60052bbdd7d80

Optimistic被攻擊合約:

https://www.oklink.com/zh-cn/optimism/address/0xb90b9b1f91a01ea22a182cd84c1e22222e39b415

No.8

2月16日,Avalanche鏈上的PlatypusFinance在其穩定幣USP上遭受閃電貸攻擊,損失了850萬美元。漏洞核心是提取抵押品的檢查機制不完善,emergencyWithdraw()函數只檢查用戶的頭寸目前是否有償付能力,但忽略應該首先檢查任何借入資金的影響。這使得黑客可以提取所提供的抵押品的同時保留借來的USP。

No.9

2月17日,去中心化交易聚合器Dexible遭受攻擊,在以太坊和Arbitrum上總共損失了200萬美元。漏洞核心在于Dexiblev2合約允許用戶通過selfSwap功能定義自己的交易路由。然而,該功能并沒有通過使用鏈上許可列表來檢查路由器地址是否真的是一個DEX合約。路由器地址沒有以任何方式在鏈上得到驗證,意味著黑客可以直接調用代幣合約,轉移任何在Dexible合約上有過授權的賬戶的代幣。

火幣科技、歐科云鏈區塊鏈業務占比分別為6.5%和4.3%:國內股市涌動著區塊鏈熱潮,大潮之下真假難辨,即使像火幣科技和歐科云鏈這樣真正的區塊鏈企業和傳統金融市場的融合也需要過程。雖然火幣科技市值增長五成,但其區塊鏈業務占比僅為6.5%。受疫情影響,2019年10月1日至2020年3月31日的半年度報告期內火幣科技虧損幅度進一步擴大至3020.9萬港元,營收下滑24.5%至1.17億港元。另一方面,歐科云鏈于2015年9月登陸港交所。其年報中指出報告期內來自技術服務板塊的收入達2450萬港元,僅占總營收5.7億港元的4.3%。(新浪科技)[2020/8/24]

攻擊者地址:

ETH:https://www.oklink.com/zh-cn/eth/address/0x684083f312ac50f538cc4b634d85a2feafaab77a

BSC:https://www.oklink.com/zh-cn/bsc/address/0x684083f312ac50f538cc4b634d85a2feafaab77a

Arbitrum:https://www.oklink.com/zh-cn/arbitrum/address/0x684083f312ac50f538cc4b634d85a2feafaab77a

攻擊交易示例:

https://www.oklink.com/zh-cn/eth/tx/0x138daa4cbeaa3db42eefcec26e234fc2c89a4aa17d6b1870fc460b2856fd11a6

No.10

2月24日,ShataCapital的EFVault被攻擊,損失約510萬美元,問題原因在于升級出現錯誤。

攻擊交易:

https://www.oklink.com/zh-cn/eth/tx/0x1fe5a53405d00ce2f3e15b214c7486c69cbc5bf165cf9596e86f797f62e81914

https://www.oklink.com/zh-cn/eth/tx/0x31565843d565ecab7ab65965d180e45a99d4718fa192c2f2221410f65ea03743

攻擊合約:

https://www.oklink.com/zh-cn/eth/address/0x8b5a8333ec272c9bca1e43f4d009e9b2fad5efc9

No.11

2月27日,BSC鏈上的SwapXOfficial項目遭受攻擊損失100萬美元,黑客獲利約31.3萬美元。漏洞核心在于購買函數存在權限控制缺陷,黑客在購買代幣后,"強制"代幣其它授權此合約的用戶進行夠購買拉升價格,最后拋售。

攻擊交易:

https://www.oklink.com/zh-cn/bsc/tx/0xb05164989d3ccefd68e81791841c20723e6cfcaf980e9bcbd506d8551173eedb

攻擊者地址:

https://www.oklink.com/zh-cn/bsc/address/0x2c1f05e120710de792061031cfb05847ce53fc56

攻擊合約:

https://www.oklink.com/zh-cn/bsc/address/0xc4bea60f5644b20ebb4576e34d84854f9588a7e2

合約地址:

歐科云鏈解讀《海南自貿港總體方案》:區塊鏈產業的政策洼地與制度高地:6月1日,國務院印發了《海南自由貿易港建設總體方案》,其中在多個地方提到了區塊鏈產業相關政策。歐科云鏈研究院認為《方案》將推動海南自貿區成為我國區塊鏈產業的政策洼地與制度高地。從《方案》內容上看,海南自貿港的區塊鏈產業發展將分為兩個階段:在2025年前的第一階段,主要任務是推動區塊鏈和實體經濟深度融合,實現海南“貿易投資自由化便利化”,主要在“產權保護”和“新一代信息基礎設施”兩個方面深耕;在2035年前的第二個階段,將以海南自貿區作為先行試點,建立數據確權、數據交易、數據安全和區塊鏈金融的標準,確保我國在未來跨境數據的國際規則制定中不會處于被動位置。[2020/6/2]

https://www.oklink.com/zh-cn/bsc/address/0x0ccee62efec983f3ec4bad3247153009fb483551

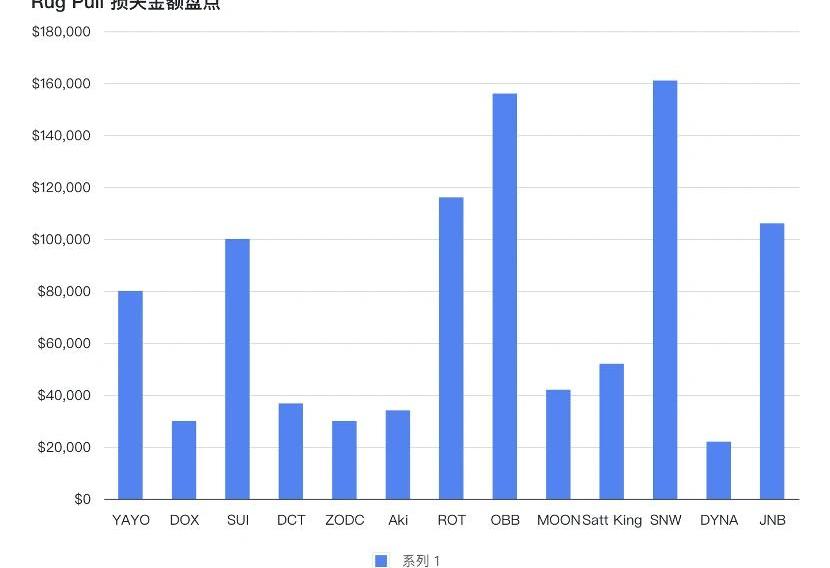

1.2RugPull盤點

No.1

2月5日,polygon鏈YAYO項目疑似RugPull,攻擊者移除了8萬美元的流動性,YAYO幣價下跌超過81%。

合約地址:

https://www.oklink.com/zh-cn/polygon/token/0x078f358208685046a11c85e8ad32895ded33a249

No.2

2月5日,BSC鏈DOXED(DOX)疑似RugPull,攻擊者移除了3萬美元的流動性,YAYO幣價下跌超過99%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0xeda3eb7a5494443beb800cd4cc70388228cee84e

No.3

2月6日,BSC鏈SUI項目疑似RugPull,涉及金額超過10萬美元。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x29bb058cc9f11ec778a6691a4ea4c54186837112

No.4

2月6日,BSC鏈DCT項目發生RugPull,攻擊者移除了2.7萬美元的流動性,并將手中的DCT兌換為了9700USDT。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x48a0b5f2d0f36598f470334f4fe21900bf2bf71b

No.5

2月6日,BSC鏈ZODC項目發生RugPull,部署者移除流動性,獲利3萬美元。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x436f510a72f7972996b07dc2edeafa26308539e7

No.6

2月9日,BSC鏈Aki項目疑似發生RugPull,流動性被部署者移除,金額約3.4萬美元。合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x4b6cb2bf1f0b594d0211c4df2b0dd1aa4c7a1892

No.7

2月9日,BSC鏈ROT項目疑似發生Rugpull,移除流動性金額為11.6萬美元。

港股開盤:歐科云鏈上漲1.69%,火幣科技下跌1.26%:金色財經報道,港股開盤,香港恒生指數開盤上漲127.45點,漲幅0.48%,報26419.13點;歐科集團旗下歐科云鏈(01499.HK)報0.240點,開盤上漲1.69%;火幣科技(01611.HK)報3.92點,下跌1.26%。[2020/3/3]

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0xc631a358c9ef5da18144a185b7122735d4c04be9

No.8

2月9日,BSC鏈OBB項目發生RugPull,OBB幣價下跌超過98%,攻擊者獲利15.6萬美元。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0xd23b64dbd334d12c38f09cc9eb23350aa1034c30

No.9

2月10日,BSC鏈MOON項目發生RugPull,MOON幣價下跌超過99%,攻擊者活力4.2萬美元。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x5a6b8dad072bb9257dcd6b3125126c0637aa2f0a

No.10

2月11日,BSC鏈MHT項目發生RugPull,幣價下跌超過50%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x5cb2c3ed882e37da610f9ef5b0fa25514d7bc85b

No.11

2月11日,BSC鏈BAT項目發生RugPull,幣價下跌超過88%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x8d9b0d8cbb313969059a029322a3911059087899

No.12

2月13日,BSC鏈SwtAi項目發生RugPull,幣價下跌超過88%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x8741021bd9f7124e5fcb638c1b3c181260a99022

No.13

2月19日,BSC鏈SATTKING(SattKing)項目發生RugPull,以約5.2萬美元的價格出售,幣價下跌超過99%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x26822d43f34224707e267e6496a3f22cf8478bdd

No.14

2月19日,BSC鏈TG項目發生RugPull,幣價下跌超過95%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x73d4f19933ad86cc004bf5de696b1f1e64ec6377

No.15

2月22日,BSC鏈SNW項目發生RugPull,攻擊者獲利16.1萬美元,幣價下跌97%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x8aa19e10d52817cacba5ee066eff38330c900223

No.16

2月22日,BSC鏈DYNA項目發生RugPull,攻擊者獲利2.2萬美元,幣價下跌93%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x5c0d0111ffc638802c9efccf55934d5c63ab3f79

No.17

2月28日,BSC鏈JNB項目發生RugPull,攻擊者獲10.6萬美元,幣價下跌98%。

合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x9119e3f30c18b9e6b16ab6589534391e5e4a5653

1.3社媒詐騙與釣魚盤點

No.1

2月1日,Rektdogs項目Discord服務器遭攻擊,攻擊者發布釣魚消息。

No.2

2月1日,Squishiverse項目Discord遭攻擊,攻擊者發布釣魚消息。

No.3

2月1日,realmhunterio項目Discord服務器遭攻擊,攻擊者發布虛假消息。

No.4

2月1日,oogyNFT項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.5

2月1日,SoDeadNFT項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.6

2月1日,Candies_NFT項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.7

2月2日,TheSquaresNFTs項目Discord服務器遭受攻擊,攻擊者發布虛假消息。

No.8

2月2日,SuperordinaryF項目的Twitter遭受盜用,攻擊者發布虛假消息。

No.9

2月3日,OogaVerse項目的Twitter和Discord服務器遭受盜用,攻擊者發布虛假消息。

No.10

2月4日,gemxyz項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.11

2月5日,loudpunxnft項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.12

2月6日,3mojiHQ項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.13

2月7日,ChimpersNFT項目的Twitter遭受盜用,攻擊者發布虛假消息。

No.14

2月7日,假冒推特賬戶subberxyz發布虛假消息。

No.15

2月7日,EXONIKS_NFTs項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.16

2月7日,ScarecrowwNft項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.17

2月8日,DrunkenApeSC項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.18

2月8日,TheWanderverse_項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.19

2月10日,weaboveofficial項目的Twitter賬戶遭受盜用,攻擊者發布虛假消息。

No.20

2月11日,FusionXnft項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.21

2月14日,Yosei_NFT項目的Discord服務器發布虛假消息。

No.22

2月14日,虛假賬戶LidoFinance發布釣魚消息。

No.23

2月15日,PRJTzumi項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.24

2月15日,ssv_network項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.25

2月15日,Undeadscom項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.26

2月16日,arts_dao項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.27

2月18日,OkCat_NFT項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.28

2月18日,虛假賬戶RealFlokiInu發布釣魚消息。

No.29

2月19日,虛假賬戶compusophy發布釣魚消息。

No.30

2月20日,虛假賬戶API3DAO發布釣魚消息。

No.31

2月20日,gitcoin項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.32

2月21日,虛假賬戶garbagefriends發布釣魚消息。

No.33

2月21日,虛假賬戶CyberBotsNFT發布釣魚消息。

No.34

2月21日,fwenclub項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.35

2月22日,fRiENDSiES_Ai項目被確認為騙局。

No.36

2月22日,DaosaurNFT項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.37

2月22日,虛假賬戶STFX_IO發布釣魚消息。

No.38

2月22日,虛假賬戶blur_io發布釣魚消息。

No.39

2月23日,Level__Finance項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.40

2月24日,CryptoRubic項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.41

2月24日,虛假賬戶arbitrum發布釣魚消息。

No.42

2月25日,MurAll_art項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.43

2月25日,虛假賬戶lBlur_io發布釣魚消息。

No.44

2月25日,EldritchOrdr項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

No.45

2月28日,虛假賬戶BuildOn_Base發布釣魚消息。

No.46

2月28日,gangstaguysnft項目的Discord服務器遭受盜用,攻擊者發布虛假消息。

1.4其他

No.1

2月7日,BSC鏈LianGoProtocol項目私鑰泄漏,幣價下跌超過97%,金額損失超過160萬美元。合約地址:

https://www.oklink.com/zh-cn/bsc/address/0x62e8e3036964e9cfa21e970e8257b27f487175d8

No.2

2月12日,BSC鏈MMT項目私鑰泄漏,幣價下跌超過79%,金額損失超過6.2萬美元。合約地址:

https://www.oklink.com/zh-cn/bsc/address/0xc91f7096ff24b8caee44f7c0c94b00b70cec682a

No.3

2月21日,hope_fin項目內部員工利用權限修改合約內容,騙取用戶約200萬資產。

No.4

2月28日,Myalgo錢包攻擊事件或導致ALgorand上逾920萬美元資產被盜。

二、安全總結

2023年2月多次出現達到甚至超過百萬美元的黑客攻擊提醒著項目方,項目安全不容疏忽,不止在項目上線前需要進項目審計,在項目正式運行后還需要漏洞賞金或者持續審計。特別是本月兩次出現重入漏洞攻擊,這在審計活動中發現概率較高,如果進行審計或存在漏洞賞金,有望在被攻擊前發現問題。本月社媒詐騙釣魚項目多發,數個項目官方discord被攻擊發布釣魚鏈接,用戶參與相關項目時,需要時刻保持警惕,請不要隨意點擊可疑鏈接,以防止資產損失。

區塊鏈瀏覽器TRONSCAN數據顯示,3月23日,TRC20-USDT發行量突破441億枚,再創歷史新高。截至目前,TRC20-USDT持有賬戶數已超過2173萬.

1900/1/1 0:00:00BitfinexAlpha|對經濟狀況的謹慎仍然存在,但加密貨幣市場的趨勢已回歸隨著零售銷售和生產者物價指數(PPI)數據下跌后加密貨幣市場反彈,加息暫告一段落.

1900/1/1 0:00:00NFT作為可以代表獨一無二的數字資產或實物資產的加密代幣,它在區塊鏈上具有唯一性和不可替代性。NFT在以太坊等智能合約平臺上已經發展了多年,誕生了許多著名的項目和應用.

1900/1/1 0:00:00區塊鏈瀏覽器TRONSCAN最新數據顯示,截至2023年1月11日,波場TRON賬戶總數達到135,042,085,正式突破1.35億.

1900/1/1 0:00:00去中心化世界剛剛經歷了一波歷史級別的牛市,無數創新呈現在我們的面前。相較于2018年牛熊轉換后的一地雞毛,這次去中心化世界擁有了DeFi、NFT、衍生品、Lanuchpad、Incubator等.

1900/1/1 0:00:00白宮已經構建一個Crypto路線圖,以防止與該資產相關的風險。在這方面,白宮公布了一份新文件,并已提交給美國總統拜登.

1900/1/1 0:00:00