BTC/HKD+0.34%

BTC/HKD+0.34% ETH/HKD+0.08%

ETH/HKD+0.08% LTC/HKD+0.9%

LTC/HKD+0.9% ADA/HKD-1.1%

ADA/HKD-1.1% SOL/HKD+1.19%

SOL/HKD+1.19% XRP/HKD-0.65%

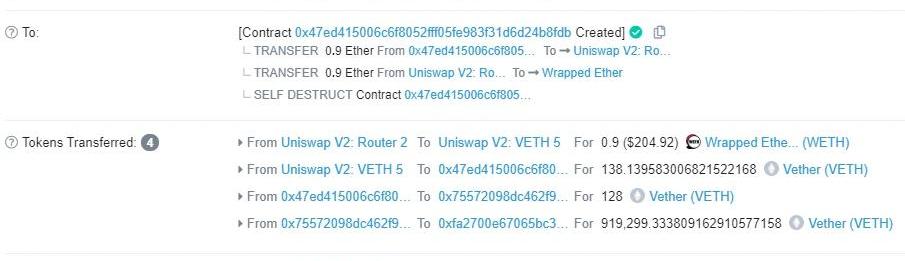

XRP/HKD-0.65%2020年6月30日下午5:46,Beosin-OSINT威脅情報系統發現VETH智能合約遭受攻擊,被盜919299個VETH。成都鏈安-安全研究團隊第一時間對本次事件進行跟蹤分析。根據鏈上交易顯示:攻擊者利用自建合約通過Uniswap將0.9ETH兌換為138VETH,之后對VETH智能合約發起攻擊,在攻擊完成后自建合約進行自我銷毀。本次攻擊成本僅0.9ETH,約合200美元。交易詳情如下:

成都鏈安:bDollar項目遭受價格操控攻擊,目前攻擊者獲利2381BNB存放于攻擊合約中:據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,bDollar項目遭受價格操控攻擊。攻擊者地址:0x9dadbd8c507c6acbf1c555ff270d8d6ea855178e

攻擊交易eth:0x9b16b1b3bf587db1257c06bebd810b4ae364aab42510d0d2eb560c2565bbe7b4

攻擊合約:0x6877f0d7815b0389396454c58b2118acd0abb79a

目前攻擊者獲利2381BNB,存放于攻擊合約中。[2022/5/21 3:32:53]

圖1在盜幣成功之后,攻擊者將盜取的VETH通過Uniswap換成了16ETH。如下圖所示:

成都鏈安:8ight Finance項目疑似私鑰泄露,資金總損失接近100萬美元:據成都鏈安鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,8ight Finance項目方疑似私鑰泄露導致被攻擊,資金已從tornado轉移出去,資金總損失:868587 DAI,123621 1USDT,10843 EIGHT,80 ONE.[2021/12/8 12:58:37]

動態 | 成都鏈安: 今日被盜巨鯨用戶可能遭到了持續性攻擊:金色財經消息,今日被曝被盜至少1500BTC和約6萬BCH的大戶可能早就被黑客選為攻擊目標,被盜地址1Edu4yBtfAKwGGsQSa45euTSAG6A2Zbone自2018年1月23日起共收到5423枚BTC,其中絕大數來自長期持有BTC占據大戶榜前50的地址1JsVdtXZHKnuzUihEjCPyRm5EEcxRjWGEh。2019年2月8日,用戶生成了一筆金額為1662.4的巨額utxo并在19年多次使用該筆資金拆出小額進行交易,我們猜測黑客可能通過該地址與1JsVdtXZHKnuzUihEjCPyRm5EEcxRjWGEh的資金聯系等確認了用戶的身份,黑客可能在19年就確定了目標并進行了持久化的社會工程學攻擊。攻擊者在攻擊得手后立刻開始了混幣和資金轉移,值得注意的是攻擊者用于拆分資金的兩個地址之一在19年頗為活躍,經成都鏈安AMl系統分析發現其中部分資金來自幣安等交易所,這些交易所可能有相關提幣記錄,成都鏈安正在跟蹤這一線索。[2020/2/22]

圖2具體攻擊流程如下:攻擊者創建攻擊合約,通過Uniswap將0.9ETH兌換成138VETH;調用VETH合約changeExcluded函數,支付128VETH手續費,使mapAddress_Excluded的值為true;調用transferFrom函數,因mapAddress_Excluded的值為true,可以直接進行轉賬;攻擊完成后,攻擊者通過Uniswap將盜取的VETH兌換成16ETH。漏洞原理分析

聲音 | Beosin(成都鏈安)預警:某EOS競猜類游戲遭受攻擊 損失超1200枚EOS:根據成都鏈安區塊鏈安全態勢感知系統Beosin-Eagle Eye檢測發現,今日上午 8:53:15開始,黑客yunmen****對EOS競猜類游戲th****sgames發起攻擊。截止到現在,該黑客已經獲利超過1200枚EOS。Beosin建議游戲項目方應該加強項目運維工作,在收到安全公司的安全提醒之后第一時間排查項目安全性,才能及時止損,同時也呼吁項目開發者應該重視游戲邏輯嚴謹性及代碼安全性。Beosin提醒類似項目方全方面做好合約安全審計并加強風控策略,必要時可聯系第三方專業審計團隊,在上鏈前進行完善的代碼安全審計,防患于未然。[2019/4/3]

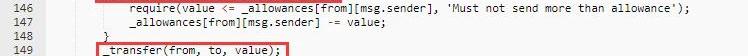

此漏洞產生的主要原因是changeExcluded函數修飾符為external,使得任何人都可以調用該函數來繞過transferFrom函數內部的授權轉賬額度檢查,將合約的VETH代幣盜走。首先分析transferFrom函數,在函數內部先進行!mapAddress_Excluded的判斷,按照正常邏輯,該結果為true后,將進行授權轉賬額度的檢查。但是轉賬函數_transfer的調用放在if語句體外,這就導致攻擊者可以通過將mapAddress_Excluded的值設置為true而繞過授權轉賬額度的檢查,直接進行VETH代幣轉移。transferFrom函數源碼如下圖所示:

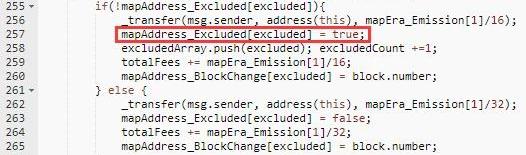

圖3通過分析修改mapAddress_Excluded值的代碼發現,在changeExcluded函數內實現了對其值的修改,且該函數修飾符為external,可供外部調用。changeExcluded函數源碼如下圖所示:

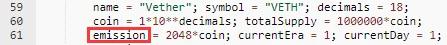

圖4在未對該值進行設置時,mapAddress_Excluded的初始值為false,最后if判斷結果為true,進入if語句體,調用_transfer進行轉賬,要求支付轉賬金額為:mapEra_Emission/16即128VETH,然后mapAddress_Excluded的值被設置為true。emission的值如下如所示:

圖5至此,再配合上面的transferFrom函數,攻擊者便可實現僅花費128VETH而將被攻擊合約的VETH代幣全部轉移出去。總結

此次VETH被盜事件,漏洞出自VETH合約而非Uniswap,VETH合約代碼的函數訪問修飾符的錯誤使用導致任何人都能繞過授權轉賬額度的檢查,以極低的成本發起攻擊。成都鏈安-安全研究團隊在此提醒各大智能合約運營商,在合約正式部署上線前應做好充分的代碼審計工作,即使是一些簡單的代碼錯誤也會財產損失。

Tags:ETHVETVETHDEDethereal中文音譯名字vet幣割韭菜SaveTheWorldGuarded Ether

編者按:本文來自加密谷Live,作者:LucasCampbell,翻譯:Liam,Odaily星球日報經授權轉載。DeFi正在飆升,這一點從該領域頭部代幣的表現就可以看出.

1900/1/1 0:00:00ETH天價轉賬費后的真相:被攻擊的項目原來是資金盤6月16日,Peckshield發文稱已經找到了上周ETH連續發生3起天價手續費轉賬事件的真相:PeckShield從0xcdd6a2b地址關聯.

1900/1/1 0:00:00編者按:本文來自Cointelegraph中文,作者:WILLIAMSUBERG,Odaily星球日報經授權轉載.

1900/1/1 0:00:00編者按:本文來自Deribit德瑞的交易課,星球日報經授權發布。2020年1月,全球外匯日均交易額為6.6萬億美元,而加密貨幣交易總額僅為2,000億美元.

1900/1/1 0:00:00上期回顧BTC:BTC在$9,000獲得支撐,維持震蕩,但整體支撐力度較弱,空方還將試探$9,000的支撐力度。BTC最低下跌至$8,800.

1900/1/1 0:00:00編者按:本文來自巴比特資訊,作者:MathewDiSalvo,編譯:CaptainHiro,星球日報經授權發布.

1900/1/1 0:00:00