BTC/HKD+0.01%

BTC/HKD+0.01% ETH/HKD-0.41%

ETH/HKD-0.41% LTC/HKD-0.11%

LTC/HKD-0.11% ADA/HKD-1.63%

ADA/HKD-1.63% SOL/HKD-0.49%

SOL/HKD-0.49% XRP/HKD-2.6%

XRP/HKD-2.6%11月30日,鏈必應-區塊鏈安全態勢感知平臺輿情監測顯示,自動做市商協議MonoX遭閃電貸攻擊,獲利約3100萬美元。關于本次攻擊,成都鏈安技術團隊第一時間進行了事件分析。

攻擊發生之后,MonoX在官方推特確認其合約遭到攻擊,團隊正在調查并將盡最大努力追回被盜資金。

MonoX使用單邊代幣池模型,其使用vCASH穩定幣與AMM提供的代幣創建虛擬的交易對。簡單來說,MonoX創建的是代幣-vCASH交易對,添加流動性時,只需要添加代幣,進行任意代幣兌換時,兌換路徑為:代幣A -> vCASH -> 代幣B,而不需要像Uniswap一樣經過多個交易對:代幣A -> Pair1-> Pair2-> Pair3-> Token B。

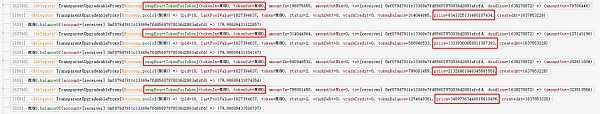

攻擊者使用相同的地址

0xEcbE385F78041895c311070F344b55BfAa953258對以太坊以及MATIC上的MonoX發起了攻擊,在兩個平臺進行攻擊所部署的合約一致。攻擊交易為:

Elon Musk:基于ChatGPT的Microsoft Bing Al不安全:金色財經報道,Elon Musk表示基于ChatGPT的Microsoft Bing Al不安全,并同意應該將其關閉。(Watcher.Guru)[2023/2/17 12:12:22]

以太坊:

0x9f14d093a2349de08f02fc0fb018dadb449351d0cdb7d0738ff69cc6fef5f299

MATIC:

0x5a03b9c03eedcb9ec6e70c6841eaa4976a732d050a6218969e39483bb3004d5d

由于兩個平臺代碼完全一致,下面的分析將基于以太坊上的攻擊交易進行。

Round 1

將 0.1 WETH 通過 Monoswap中兌換為79.98609431154262101 MONO;

土耳其央行行長:對一些流向加密貨幣的現金流感到不安:12月2日消息,土耳其央行行長表示,外匯儲備已進入穩定上升趨勢,能夠在外匯波動過度的情況下進行外匯干預。土耳其央行對一些流向加密貨幣的現金流感到不安。(金十)[2021/12/2 12:46:38]

圖 1?WETH兌換MONO

Round 2

移除Monoswap所有的流動性。這里利用了Monoswap合約中的任意地址流動性移除漏洞。

漏洞1:

Monoswap合約中未檢測流動性的所有者to是否為msg.sender。_removeLiquidity函數中,如圖2所示,第443行,獲取調用者(攻擊合約)最后一次添加流動性的時間戳,返回結果是0,因此第445行的檢測通過。第446行,topLPHolderOf如果不是調用者(攻擊合約)地址,第447行的檢測通過。此后移除流動性相關代碼中,再無msg.sender相關的操作。

EthHub創始人Sassano:以太坊已從“無法擴展”進步為“二層不安全”:EthHub聯合創始人Anthony Sassano剛剛發推稱:“令人鼓舞的是,我們已經從‘以太坊無法擴展’的敘述轉變為‘第二層是不安全的’的敘述。要知道,當仇恨者移動目標時,就會取得真正的進步。”[2021/4/10 20:04:43]

圖 2?_removeLiquidity源碼

圖 3?第一次移除流動性內部調用細節

圖 4?移除Monoswap中MONO池所有的流動性

Round 3

添加極少數量的MONO到Monoswap中,這一步是為了后面快速提升MONO的價格做準備。

CryptoQuant CEO:這次下跌的主要原因是宏觀環境動蕩不安:2月27日消息,CryptoQuant首席執行官Ki Young Ju發推稱:“Coinbase上的BTC在48000美元的位置有大量流出。美國機構投資者仍在購買BTC。我認為這次下跌的主要原因是宏觀環境動蕩不安,例如10年期美國國債,而不是巨鯨的存入、礦工拋售以及缺乏機構需求。”[2021/2/27 17:58:48]

圖 5?攻擊合約添加流動性

Round 4

利用Monoswap合約中的代幣兌換價格覆寫漏洞,反復進行同種代幣的兌換,拉升MONO的價格。第3步攻擊者將Monoswap合約中MONO的儲量控制到了一個極小的值,目的就是更快的以極低的MONO數量來拉升MONO的價格。

漏洞2:

Monoswap合約的代幣兌換過程為:檢查兌換參數是否正常,然后計算應輸入輸出代幣的數量以及代幣兌換后的價格,最后執行兌換操作并將新的代幣價格寫入賬本。以上邏輯在不同種代幣兌換的時候會正常運行。但是在同種代幣兌換時,將出現兩處問題:

聲音 | ShapeShift創始人:Libra讓美國立法者感到不安 因為他們害怕失去美元主導地位:加密貨幣交易所ShapeShift創始人兼首席執行官Erik Voorhees在博客分享關于加密生態系統中發生的幾件事的看法。 Voorhees首先談到最近在交易所中增加強制注冊和KYC。他表示,大量的黑客攻擊對那些最大交易所產生了廣泛的影響,導致Shaes Shift命令用戶需要完成KYC。 他表示,比特幣社區憎惡其他加密項目,并在推特上攻擊其他項目上,這是一個令人悲哀的景象。“我認為自己是整個加密貨幣生態系統的一部分,而不僅僅是比特幣生態系統,也不僅僅是以太坊生態系統。” Voorhees解釋了Facebook的Libra如何因其兩個主要設計脫穎而出——它是使用區塊鏈技術建造的,而且它不僅僅由一種法定貨幣支撐,而是一籃子法定貨幣。Voorhees認為,Facebook的加密冒險讓美國立法者感到“不舒服”,因為他們擔心失去對世界金融體系的主導地位。他補充說,Facebook的全球影響力對他們構成了比特幣或其他加密貨幣更大的威脅。(AMBCrypto)[2019/8/14]

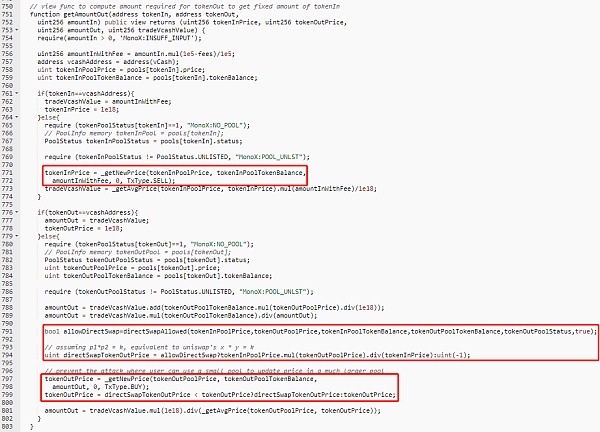

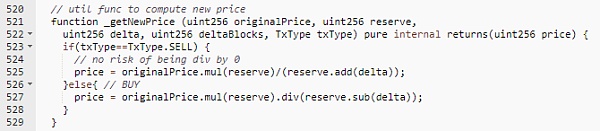

(1) 在_getNewPrice函數計算應輸入輸出代幣數量時,未考慮到兌換過程中交易池代幣儲量的變更,同種代幣是基于相同的初始價格進行兌換后價格的計算。

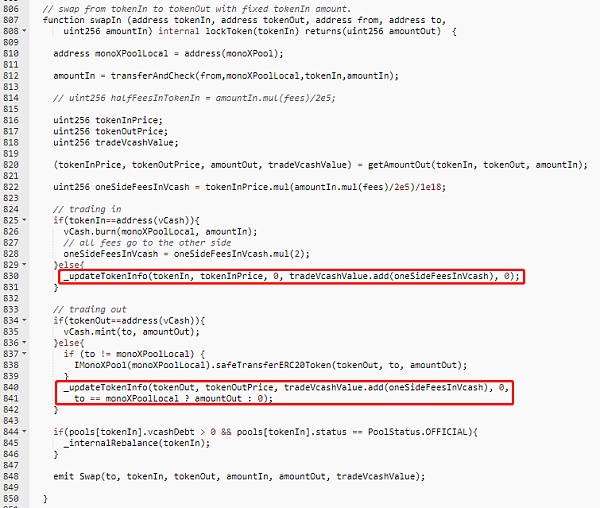

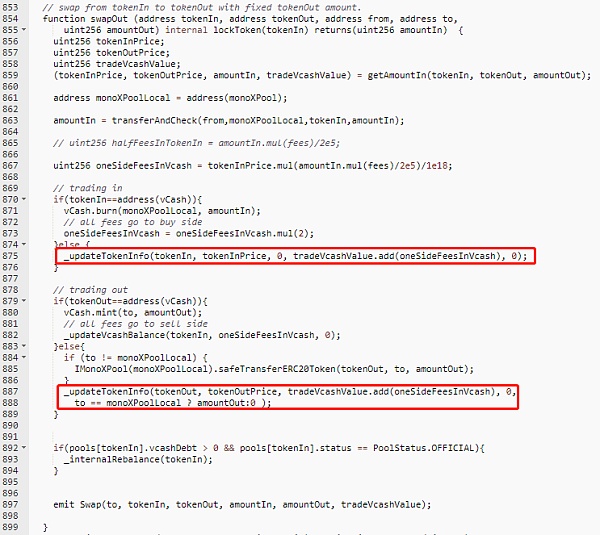

(2)在最后一步更新代幣過程中,未考慮到同種代幣進行兌換時,兌出代幣的價格更新操作(圖6 第841行)會覆蓋兌入代幣更新的操作(圖6 第830行)。該漏洞導致MONO代幣兌換MONO代幣時,MONO的價格異常增長。此外不止攻擊者使用的swapExactTokenForToken函數存在該問題,swapTokenForExactToken函數也存在該問題。

圖 6?swapIn函數源碼

圖 7?兌換過程參數計算

圖 8?兌換后價格計算

圖 9?swapOut函數源碼

現在看看攻擊者是如何利用漏洞2進行攻擊的:

(1)如圖10所示,初始MONO的價格為5.218 vCASH/MONO。

圖 10?初始MONO價格

然后攻擊者反復進行MONO->MONO的兌換,一共進行了55次兌換,如下圖所示:

圖 11?反復兌換,拉升MONO價格

對其中一筆兌換交易進行分析,每次兌換的數量是交易池中MONO的總量減去1,這是能夠最大提升MONO價格的兌換數量(使圖8?_getNewPrice第527行,分母為1)。另外由于交易池中MONO的總量較低(第3步的操作),攻擊者已經通過第1步保證了有足夠的余額進行兌換操作。

圖 12?MONO兌換細節

截止至兌換結束時,MONO的價格已經被拉升至843,741,636,512.366 vCASH/MONO。攻擊合約中剩余51.92049285389317 MONO。

圖 13?最終的MONO價格

(2)通過Uniswap V2的USDC/WETH池借入了847.2066974335073 WETH。然后攻擊者通過Monoswap將0.0709532091008681 MONO 兌換為4,029,106.880396 USDC,然后將USDC歸還給USDC/WETH池。注意,這里實際上是攻擊者將從Monoswap中兌換的USDC到Uniswap V2中兌換為WETH,而不是閃電貸攻擊。

(3)攻擊者所有轉出的資產如下:

所有被盜資產全部發送到

0x8f6a86f3ab015f4d03ddb13abb02710e6d7ab31b地址。

目前項目方已經和攻擊者進行了溝通,成都鏈安將持續對此事件進行監控。

這次攻擊事件中,攻擊者利用了合約中的兩個漏洞:(1)任何地址都可以任意移除指定地址的流動性;(2)特殊情況下的價格寫入操作覆蓋問題。

建議項目方在進行合約開發過程中做好權限的檢查;在開發以及測試過程中將特殊情況納入考慮,例如同種代幣轉賬。

互聯網正在被重建。 如果你進過推特上的加密社區,電子游戲論壇,或者近期看到過Facebook元宇宙相關信息,你很可能遇到類似“Web3”這樣的表述.

1900/1/1 0:00:00“虛擬土地貴過大城市別墅”。11月以來,元宇宙平臺上的虛擬土地和虛擬房產項目交易開始爆發。有統計顯示,在11月22日到28日的一周內,四個最主要的元宇宙房地產交易平臺的總交易額接近1.06億美元.

1900/1/1 0:00:00美聯儲周三宣布維持利率不變,將月度購債規模減少300億美元,幅度是之前的兩倍,“點陣圖”則暗示未來加息路徑比市場預期鷹派,官員們認為明年進行三次幅度25個基點的加息將是合適的.

1900/1/1 0:00:00自從進入2021年下半年以來,我們注意到在加密市場中,特別是在二級市場上有關DeFi的動靜少了許多.

1900/1/1 0:00:00近來的A股市場,熱點頻出,其中的元宇宙和軍工輪番上漲,氣勢如虹。12月15日,一則北京電子工程總體研究所發布“虛擬孿生-元宇宙協同建模仿真方法研究”的軍工需求公告更是將軍工與元宇宙結合,“軍工元.

1900/1/1 0:00:00財富效應下,鏈游得到了廣大玩家和投資者的關注。但不管是作為游戲還是流動性池,其吸引力及高收益都有一定的生命周期.

1900/1/1 0:00:00