BTC/HKD+1.42%

BTC/HKD+1.42% ETH/HKD+0.72%

ETH/HKD+0.72% LTC/HKD+0.96%

LTC/HKD+0.96% ADA/HKD+2.52%

ADA/HKD+2.52% SOL/HKD+0.97%

SOL/HKD+0.97% XRP/HKD+3.99%

XRP/HKD+3.99%小 A 最近收到了交易所即將清退大陸用戶的短信,他準備將加密貨幣從交易所提到錢包。于是小 A 在瀏覽器輸入“xx 錢包官方”,點進排在首位的鏈接,下載 App-創建錢包-轉入資產,一氣呵成。沒幾天,小 A 收到了轉賬成功的通知,他錢包 App 里的余額——價值 1000 萬美元的 ERC20-USDT——都化為零了。小 A 后來才意識到,這個 App 是假的,自己下載到廣告位的釣魚 App 了。小 A 在朋友的介紹下,找到了我們。

聚焦受害者

小 A 不是第一個找到我們的受害者了。

隨著加密貨幣被媒體持續炒熱,不少路人在毫無基礎的情況下瘋狂涌入加密貨幣世界,滋生了一系列被騙被盜事件。當越來越多的受害者找到我們,我們便開始關注并收集相關事件的信息。

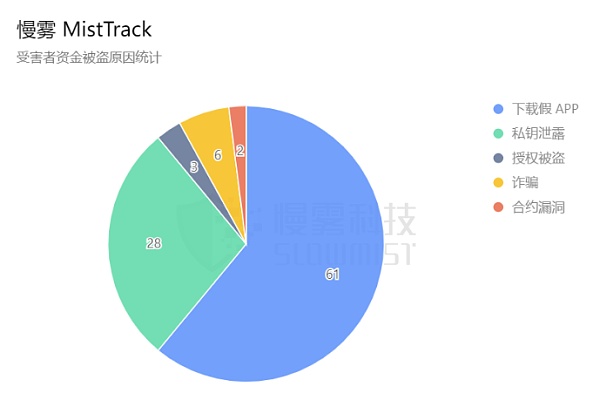

根據慢霧 MistTrack 所接觸的受害者信息收集統計,因下載假錢包 App 被盜的就占到了 61%。

慢霧:Poly Network再次遭遇黑客攻擊,黑客已獲利價值超439萬美元的主流資產:金色財經報道,據慢霧區情報,Poly Network再次遭遇黑客攻擊。分析發現,主要黑客獲利地址為0xe0af…a599。根據MistTrack團隊追蹤溯源分析,ETH鏈第一筆手續費為Tornado Cash: 1 ETH,BSC鏈手續費來源為Kucoin和ChangeNOW,Polygon鏈手續費來源為FixedFloat。黑客的使用平臺痕跡有Kucoin、FixedFloat、ChangeNOW、Tornado Cash、Uniswap、PancakeSwap、OpenOcean、Wing等。

截止目前,部分被盜Token (sUSD、RFuel、COOK等)被黑客通過Uniswap和PancakeSwap兌換成價值122萬美元的主流資產,剩余被盜資金被分散到多條鏈60多個地址中,暫未進一步轉移,全部黑客地址已被錄入慢霧AML惡意地址庫。[2023/7/2 22:13:22]

慢霧:警惕 Honeyswap 前端被篡改導致 approvals 到惡意地址風險:據慢霧區消息,Honeyswap官方推特發文,Honeyswap 前端錯誤導致交易到惡意地址 “0xD3888a7E6D6A05c6b031F05DdAF3D3dCaB92FC5B” ,目前官網仍未刪除該惡意地址,請立即停止使用Honeyswap進行交易,到revoke.cash排查是否有approvals 交易到惡意地址,避免不必要的損失。[2022/5/10 3:03:22]

而下載到假錢包 App 的方式無外乎幾種:

騙子向用戶發送海報或鏈接,誘導用戶下載假 App;

騙子通過購買搜索引擎的廣告位及自然流量,誘騙用戶訪問虛假官網;

騙子獲取受害者信任后,向受害者發送鏈接下載 App,并鼓勵受害者購買加密貨幣并轉入他們的錢包,騙子不斷找借口要求受害者存入更多資金以提取資金。

聲音 | 慢霧:警惕“假充值”攻擊:慢霧分析預警,如果數字貨幣交易所、錢包等平臺在進行“EOS 充值交易確認是否成功”的判斷存在缺陷,可能導致嚴重的“假充值”。攻擊者可以在未損失任何 EOS 的前提下成功向這些平臺充值 EOS,而且這些 EOS 可以進行正常交易。

慢霧安全團隊已經確認真實攻擊發生,但需要注意的是:EOS 這次假充值攻擊和之前慢霧安全團隊披露過的 USDT 假充值、以太坊代幣假充值類似,更多責任應該屬于平臺方。由于這是一種新型攻擊手法,且攻擊已經在發生,相關平臺方如果對自己的充值校驗沒有十足把握,應盡快暫停 EOS 充提,并對賬自查。[2019/3/12]

最后這些受害者始終沒有拿回他們的錢。

聲音 | 慢霧:使用中心化數字貨幣交易所及錢包的用戶注意撞庫攻擊:據慢霧消息,近日,注意到撞庫攻擊導致用戶數字貨幣被盜的情況,具體原因在于用戶重復使用了已泄露的密碼或密碼通過撞庫攻擊的“密碼生成基本算法”可以被輕易猜測,同時用戶在這些中心化服務里并未開啟雙因素認證。分析認為,被盜用戶之所以沒開啟雙因素認證是以為設置了獨立的資金密碼就很安全,但實際上依賴密碼的認證體系本身就不是個足夠靠譜的安全體系,且各大中心化數字貨幣交易所及錢包在用戶賬號風控體系的策略不一定都一致,這種不一致可能導致用戶由于“慣性思維”而出現安全問題。[2019/3/10]

聲音 | 慢霧:ETC 51%雙花攻擊所得的所有ETC已歸還完畢:據慢霧區消息,ETC 51%攻擊后續:繼Gate.io宣稱攻擊者歸還了價值10萬美金的ETC后,另一家被成功攻擊的交易所Yobit近日也宣稱收到了攻擊者歸還的122735 枚 ETC。根據慢霧威脅情報系統的深度關聯分析發現:攻擊者于UTC時間2019年1月10日11點多完成了攻擊所獲的所有ETC的歸還工作,至此,持續近一周的 ETC 51% 陰云已散。[2019/1/16]

受害者案例

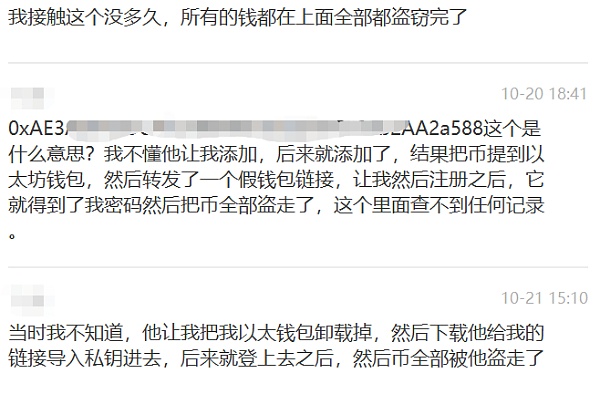

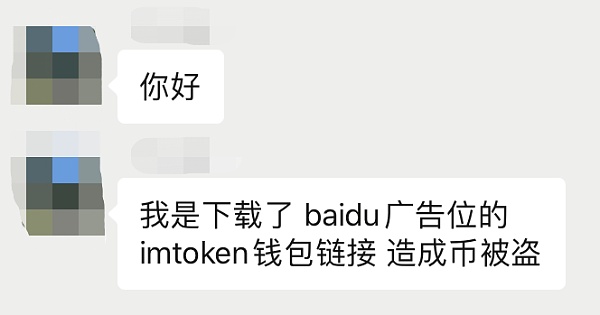

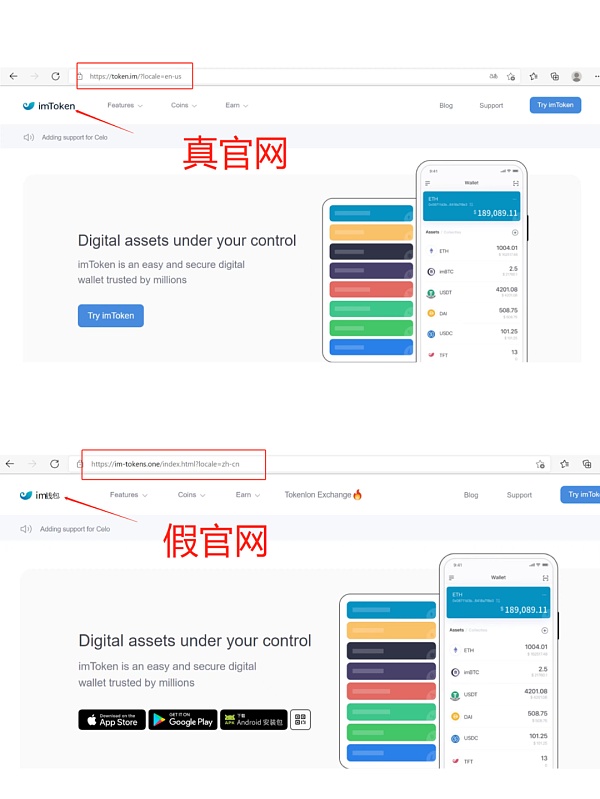

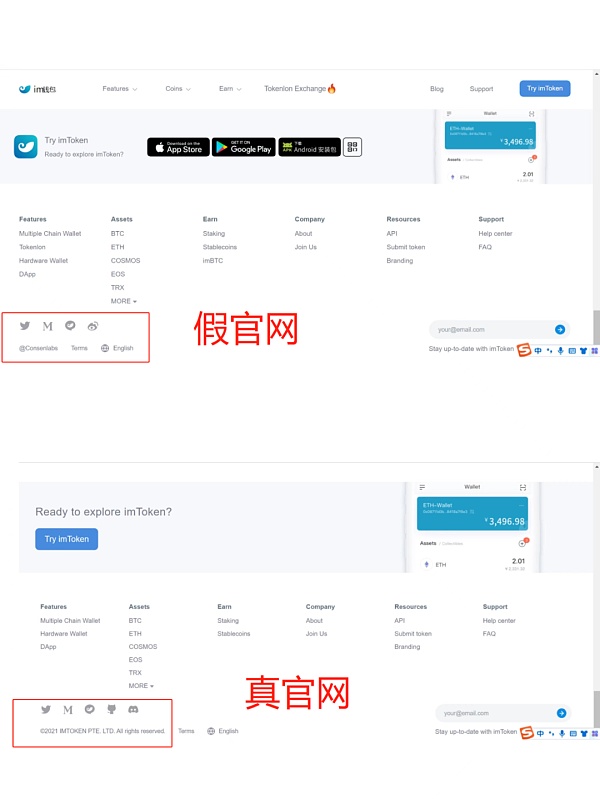

據某個受害者反映,騙子一開始通過群聊添加為好友,接著與受害者成為朋友,獲得信任后,向受害者發送了所謂的官網下載鏈接。我們來對比下官方與釣魚網站之間的區別。

左右滑動查看更多

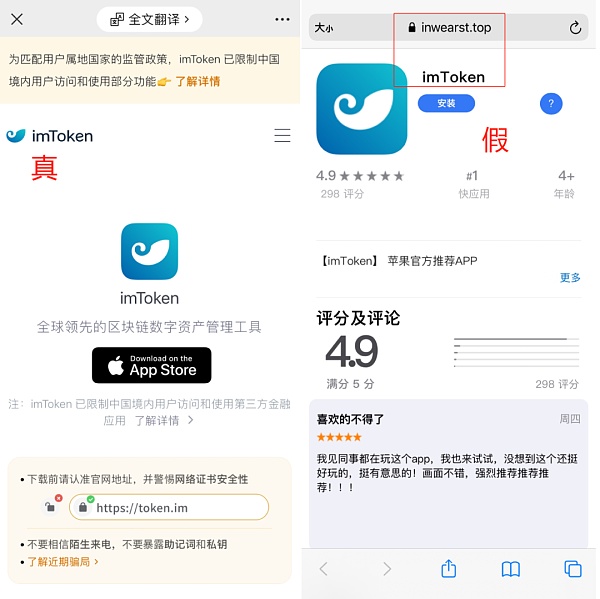

以該受害者提供的信息來看,假官網雖然看起來很逼真,但總有一些破綻。比如假官網名稱居然叫“im?錢包”、假官網隨處可見的下載二維碼。當受害者決定下載 App 時,掃描二維碼后會將他們帶到模仿應用商店的網頁,該頁面甚至有虛假評論,使受害者相信這個錢包 App 是合法的。

追蹤研究

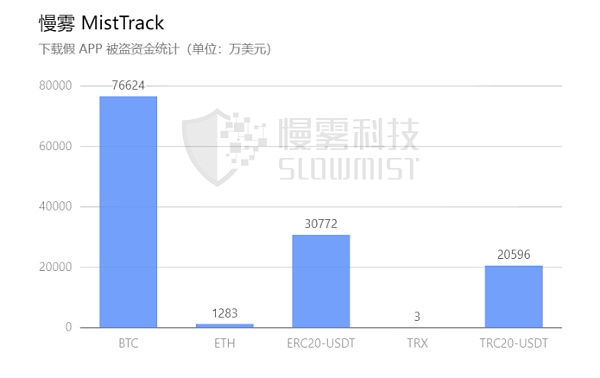

慢霧 AML 團隊對找到我們的受害者提供的信息進行分析研究,據不完全統計,目前因下載假 App 導致資產被盜的受害者規模已有上萬人,被盜金額高達十三億美元,這還只是針對找到我們的受害者的統計,而且只包括?ETH、BTC、ERC20-USDT、TRX、TRC20-USDT。

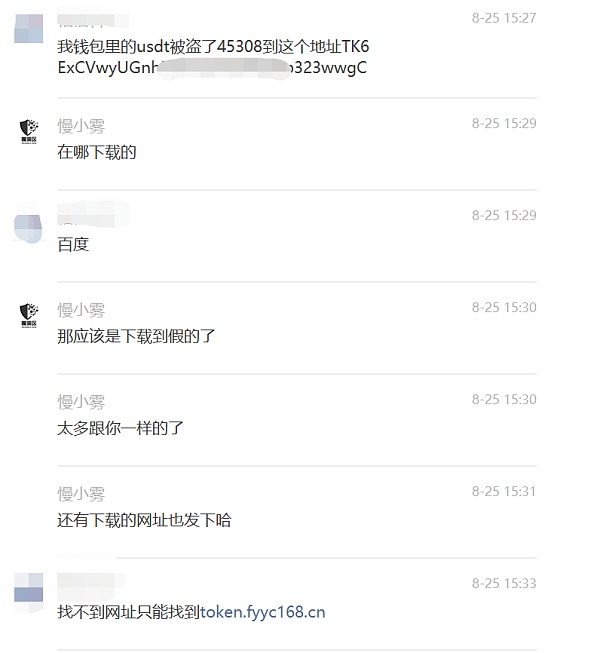

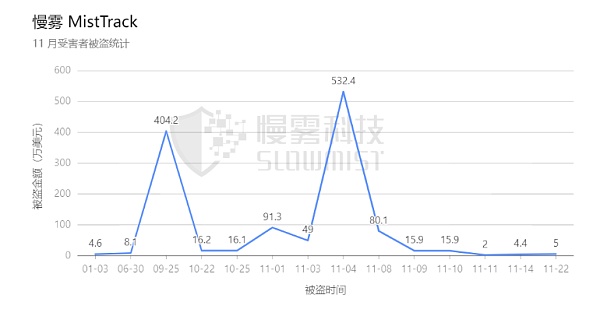

下圖是 11 月份找到我們并希望我們能提供幫助的受害者錢包被盜的相關信息。

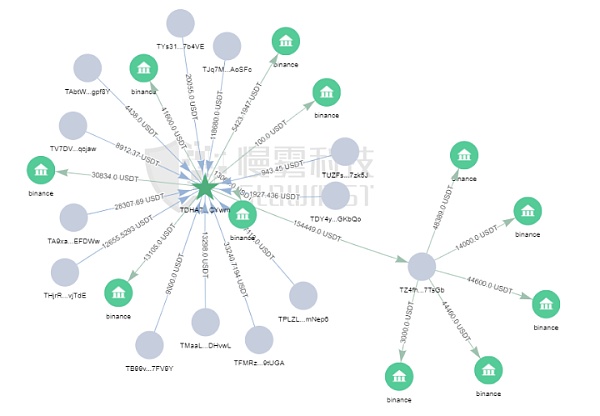

其中一名受害者分享了他被盜的資金轉移到的波場地址 (TDH...wrn),該騙子地址目前已接收超過 258,571 TRC20-USDT。

慢霧 MistTrack 對該騙子地址進行追蹤分析,結果顯示共有 14 人將資金轉入該地址,可以認為 14 人都是受害者,同時,資金流入的每一層地址交易量都很大,資金被拆分后都流入了不同的 Binance 用戶地址。

其中一個 Binance 用戶地址 (TXJ...G8u) 目前已接收超 609,969.299 枚 TRC20-USDT,價值超 61 萬美元。

這只是其中一個地址而已,可想而知這種騙局的規模以及騙子從受害者那里賺了多少錢。

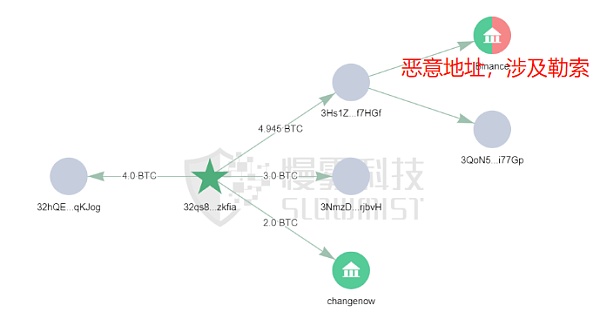

還有一個有趣的點,當我們在分析某些騙子地址(如 BTC 地址 32q...fia)的時候,竟發現該地址的資金被轉移到了與勒索活動相關聯的惡意地址,通過一些渠道的查詢結果顯示,此類騙局似乎不僅是團伙作案,甚至表現出跨省跨國的特征。

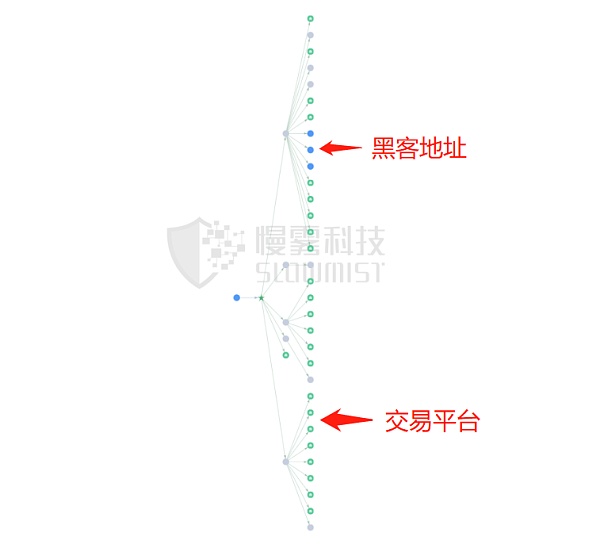

此外,我們的分析還顯示出,騙子得手后通常會將一部分資金轉移到交易平臺,將另一小撮資金轉入某個交易量特別大的黑客地址,以混淆分析。

總結

目前這種騙局活動不僅活躍,甚至有擴大范圍的趨勢,每天都有新的受害者受騙。用戶作為安全體系最薄弱的環節,應時刻保持懷疑之心,增強安全意識與風險意識,必要時可通過官方驗證通道核實。

同時,如需使用錢包,請務必認準以下主流錢包 App 官方網址:

imToken 錢包:

https://token.im/

TokenPocket 錢包:

https://www.tokenpocket.pro/

TronLink 錢包:

https://www.tronlink.org/

比特派錢包:

https://bitpie.com/

MetaMask 錢包:

https://metamask.io/

火幣錢包:

https://www.huobiwallet.io/

Tags:APPSWAPETCUSDcoinwapp下載FstSwap OSKETC幣最高漲到多少泰達幣usdt錢包下載

隨著Facebook更名為Meta,投資者越來越好奇未來元宇宙到底是什么樣子的。北京城市副中心首個區塊鏈應用創新實驗室落戶張家灣設計小鎮:2月5日消息,近日,北京城市副中心通州區首個區塊鏈應用創.

1900/1/1 0:00:00美國支付系統正在經歷一場技術驅動的革命。不斷變化的消費者偏好以及來自各種新實體的新產品和服務的引入推動了支付技術的進步.

1900/1/1 0:00:001.DeFi總市值:1688.64億美元 市值前十幣種價格及本周漲跌幅,數據來源:CoinGecko2.去中心化交易所24小時交易量:42.6億美元 過去24小時DEX交易量 數據來源:Deba.

1900/1/1 0:00:00金色財經 區塊鏈11月18日訊 互聯網迭代速度已經超出了人們的想象,從Web1.0到Web 2.0,以及緊隨其后的 Web 3.0.

1900/1/1 0:00:00AR地圖派雄起 Metaverse賽道,百億美金獨角獸呼之欲出。11月23日,《Pokémon Go》研發商Niantic宣布完成3億美元融資,估值達到90億美元.

1900/1/1 0:00:00被大家催了好多次的 NFT Labs 社群開張啦,不管你是 NFT 愛好者,鏈游玩家,交易者,亦或者是數字藝術家,都歡迎大家一起來交流想法.

1900/1/1 0:00:00