BTC/HKD+1.9%

BTC/HKD+1.9% ETH/HKD+2.15%

ETH/HKD+2.15% LTC/HKD+1.14%

LTC/HKD+1.14% ADA/HKD+1.73%

ADA/HKD+1.73% SOL/HKD+1.11%

SOL/HKD+1.11% XRP/HKD+1.98%

XRP/HKD+1.98%前言

6月20日,BSC鏈上的DeFi項目ImpossibleFinance突然遭遇閃電貸襲擊,本是漲勢喜人的IF代幣從此也一蹶不振,價值一路下滑。知道創宇區塊鏈安全實驗室第一時間跟蹤本次事件并分析。

事件分析

第一階段:準備階段

硬件錢包Trezor對擁有郵件營銷服務MailChimp的Intuit提起訴訟:金色財經報道,硬件錢包Trezor的所有者對擁有郵件營銷服務MailChimp的Intuit提起訴訟。4 月初,一名黑客侵入了 MailChimp 數據庫并竊取了 106,856 名用戶的個人數據。然后攻擊者向硬件加密存儲的所有者發送電子郵件,其中包含指向假 Trezor 網站的鏈接,以下載據稱是新版本的應用程序。

安裝該軟件并輸入助記詞的人丟失了存儲在其加密錢包中的虛擬貨幣。Trezor的所有者希望公司賠償受害者因數據泄露而產生的法律費用和損失。

此前消息,硬件錢包Trezor針對網絡釣魚攻擊事件發推稱,郵件營銷平臺MailChimp已確認其服務受到一位內部人士(insider)針對加密公司的攻擊,Trezor正在嘗試確定影響的郵箱數量。(bitnovosti)[2022/4/25 14:46:15]

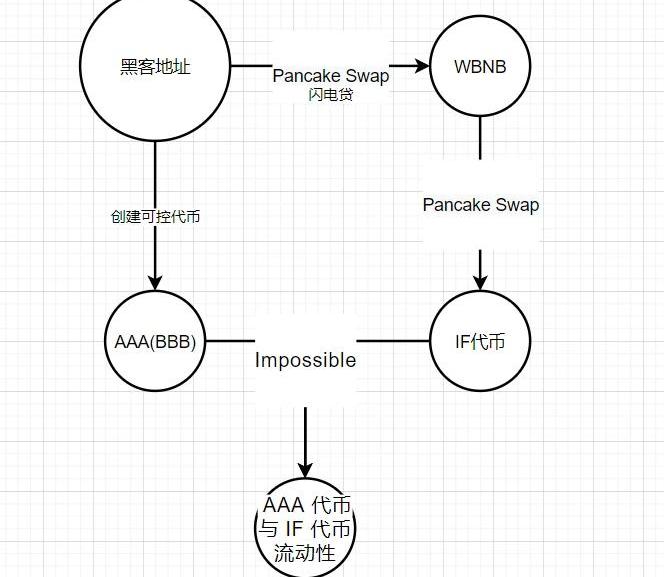

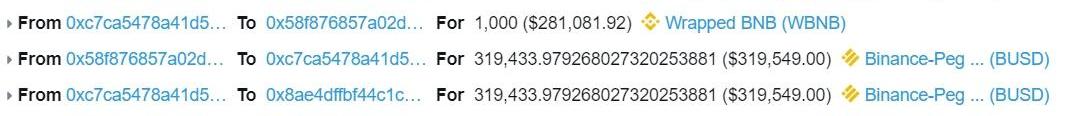

圖1:黑客準備階段流程圖從黑客準備階段流程圖中我們可以看到黑客的最終目的是創建AAA代幣與IF代幣流動性。為此他的具體操作:第一步:獲取IF代幣(利用閃電貸從PancakeSwap中獲取WBNB代幣,并將其兌換成IF代幣)

動態 | 以色列支付公司Simplex與Broxus合作:以色列支付公司Simplex與加密貨幣錢包提供商Broxus合作,以促進用戶直接通過Telegram購買比特幣(BTC)和以太坊(ETH)。據悉,該服務基于Telegram機器人Broxus Bot,用戶可以使用銀行卡購買兩種加密貨幣。(The block)[2019/12/27]

第二步:創建可控代幣AAA(BBB)

幣安官方:不要打開名為“ERC20 Token Import”的郵件:據幣安官方消息,他們收到報告稱有一封名為“ERC20 Token Import”的郵件偽裝成幣安官方,盜竊用戶個人錢包(而非用戶在幣安的賬戶),并強烈建議用戶不要給出自己的私鑰。[2018/3/26]

第三步:在Impossible中添加了AAA代幣與IF代幣流動性

第二階段:攻擊階段

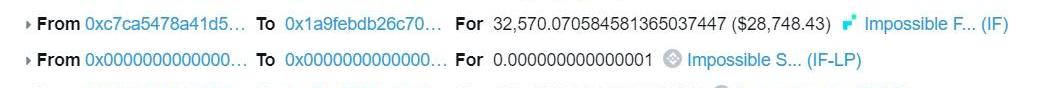

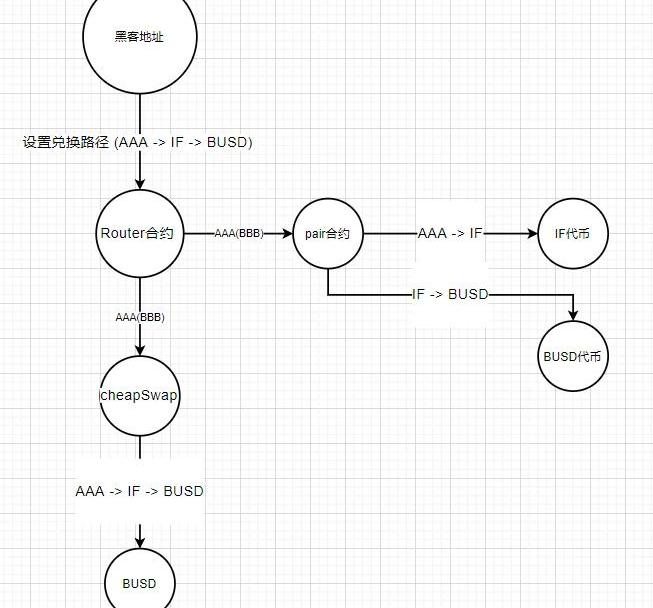

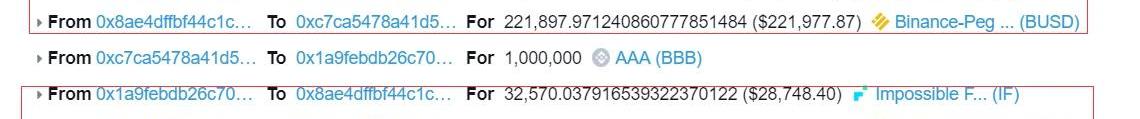

圖2:黑客攻擊階段流程圖從黑客攻擊階段流程圖中我們可以看到黑客的最終目的是獲得BUSD代幣。他的具體操作:第一步:通過Router合約設置兌換路徑(AAA->IF->BUSD)第二步:在同一兌換過程中進行了兩次兌換操作

第三步:兌換可獲利的BUSD代幣,并兌換IF代幣為下次攻擊做準備

攻擊原理分析

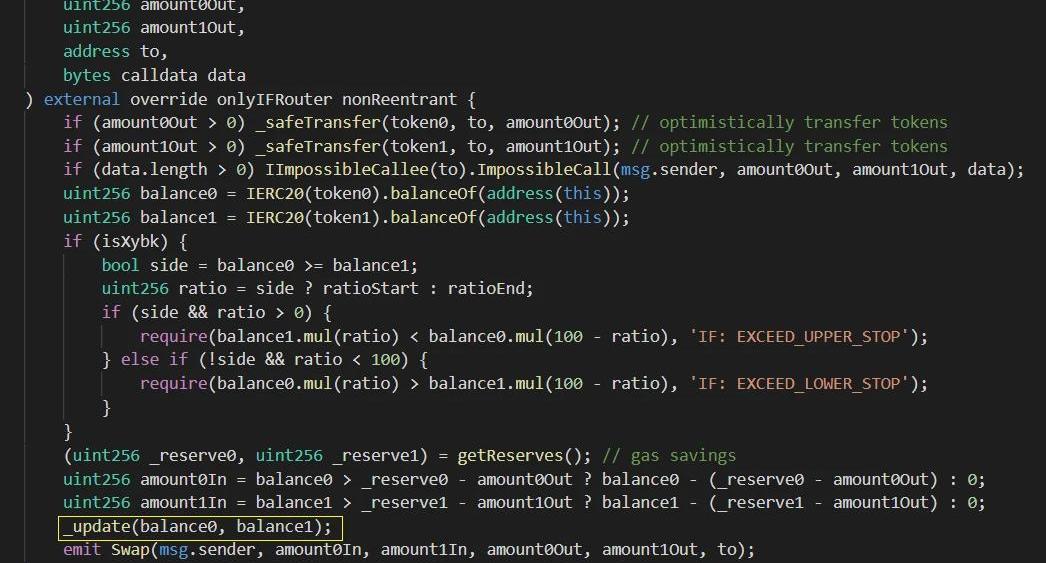

為什么黑客要在同一兌換過程中進行兩次兌換操作?理論上每次兌換操作都將導致K值的變化,用戶一般無法獲得預期數量的代幣。既然黑客這樣操作并獲利,那么一定在合約某處出了問題。果然檢查源碼發現了問題:

cheapSwap函數并沒有檢查K值變化,直接更新價值變化。這就是黑客通過多次兌換操作獲得額外BUSD代幣的原因。總結

本次閃電貸安全事件主要是由于項目方在參考Uniswapv2協議進行創新時,沒能及時對創新內容進行安全驗證。雖然對cheapSwap函數做了限制,但是對其本質的安全性——價格變動卻忽視了,這是不應該的。近期,BSC鏈上頻頻爆發攻擊事件,合約安全愈發需要得到迫切重視。BSC官方目前也發推稱推測有黑客團隊盯上BSC,叮囑各項目方注意規范,合約審計、風控措施、應急計劃等都有必要切實落實。

自2017年牛市開始,諸多新興一層網絡區塊鏈平臺就將自己標榜為“以太坊競爭者”,以此為自己的能力背書并吸引更多用戶關注。近年來,圍繞以太坊的詬病通常包括其交易速度、可擴展性、使用成本等.

1900/1/1 0:00:00隨著使用需求的不斷擴大,以太坊的性能瓶頸逐漸凸顯,底層擴展性不足的問題極大的限制了應用程序并同時影響了用戶體驗.

1900/1/1 0:00:00本文來自比推Bitpush.News;作者:ChenZou;星球日報經授權轉載在周六晚間,黑客組織Anonymous對馬斯克進行了一波輿論轟炸.

1900/1/1 0:00:00從去年DeFi崛起,到今年的DeFi大熱,我們都有目共睹,連我久別的圈外老友都在向我詢問DeFi的玩法.

1900/1/1 0:00:00合規是金融市場繞不開的話題。即便在新興的加密貨幣和區塊鏈市場也是如此,用戶需要完成復雜的KYC(knowyourcustomer)流程和AML(anti-moneylaundry)審查以應對不同.

1900/1/1 0:00:00北京時間6月15日晚,萬眾矚目的波卡先行網Kusama平行鏈插槽拍賣正式啟動,在接下來的數周內,生態之內的各家項目將通過公開競價的方式就有限的首批槽位展開激烈角逐.

1900/1/1 0:00:00