BTC/HKD+1.28%

BTC/HKD+1.28% ETH/HKD+1.94%

ETH/HKD+1.94% LTC/HKD-0.08%

LTC/HKD-0.08% ADA/HKD+1.7%

ADA/HKD+1.7% SOL/HKD+3.92%

SOL/HKD+3.92% XRP/HKD+3.33%

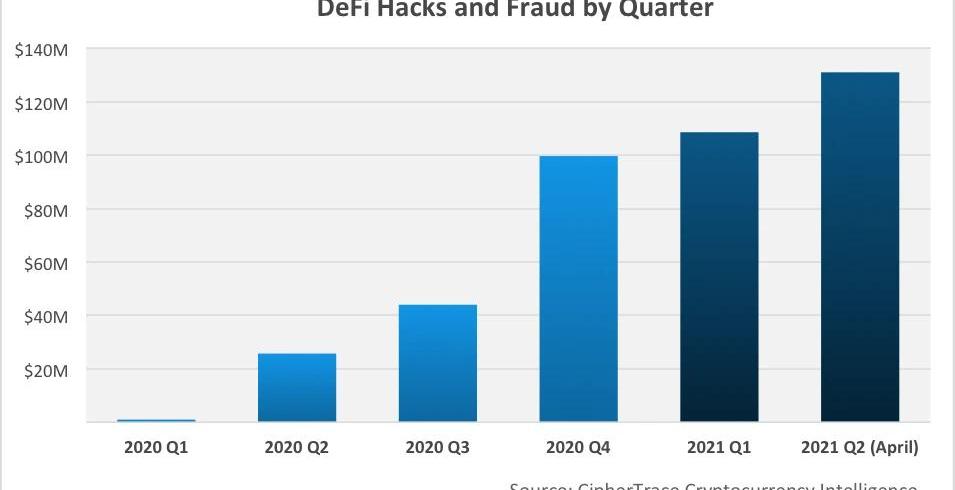

XRP/HKD+3.33%據2021年5月的CipherTrace報告指出:截止至2021年4月底,加密領域的盜竊、黑客攻擊和詐騙金額達到4.32億美元,而Defi黑客攻擊案例占所有黑客攻擊的60%以上,這個數據高于2020年的25%。下圖可以很明顯的看出DeFi黑客攻擊案例逐年增加,2021年Q2被盜金額約1.3億美元。

在眾多DeFi黑客攻擊案例中,Flashloan無疑是最常發生的一種黑客攻擊類型。Flashloan是一種無抵押、無擔保的貸款,可以在短期時間內提供大量資金,它貸款的智能合約必須在其出借的同一交易中完成,因此借款人必須使用其他智能合約從而幫助他在交易結束前與貸款資金進行即時交易。而這就導致了黑客可以利用代碼的漏洞,操縱定價并從中獲利。我們盤點了近兩周FlashLoan黑客攻擊的案例:1.PancakeBunnyBSC生態5月19日PancakeBunny遭到來自外部開發人員的閃電貸攻擊,黑客使用PancakeSwap借入了大量BNB,之后繼續操縱USDT/BNB以及BUNNY/BNB價格,從而獲得大量BUNNY并進行拋售,導致BUNNY價格閃崩,最后黑客通過PancakeSwap換回BNB。此次閃電貸攻擊,預計損失114,631.5421WBNB和697,245.5699BUNNY,合計約4500萬美元。代幣BUNNY的價格一度跌破2美元,最高跌幅一度超99%。2.BoggedFinanceBSC生態5月22日黑客對BOG代幣合約質押功能漏洞進行了閃電貸攻擊。該漏洞被設計為通過收取轉賬金額的5%來通縮。具體來說,在這5%的收費中,1%被銷毀,4%作為質押利潤的費用。但是,代幣合約的實施只收取轉賬金額的1%,但仍然虛增4%作為質押利潤。結果,攻擊者可以利用借貸來顯著增加質押金額,并反復進行自動轉賬以索取虛增的質押利潤。之后,攻擊者立即出售膨脹的BOG以獲得約360萬美元的WBNB。3.AutoSharkBSC生態5月24日AutoShark遭到閃電貸攻擊,據慢霧分析:1).攻擊者從Pancake的WBNB/BUSD交易對中借出大量WBNB;2).將第1步借出的全部WBNB中的一半通過Panther的SHARK/WBNB交易對兌換出大量的SHARK,同時池中WBNB的數量增多;3).將第1步和第2步的WBNB和SHARK打入到SharkMinter中,為后續攻擊做準備;4).調用AutoShark項目中的WBNB/SHARK策略池中的getReward函數,該函數會根據用戶獲利的資金從中抽出一部分手續費,作為貢獻值給用戶獎勵SHARK代幣,這部分操作在SharkMinter合約中進行操作;5).SharkMinter合約在收到用戶收益的LP手續費之后,會將LP重新拆成對應的WBNB和SHARK,重新加入到Panther的WBNB/SHARK交易池中;6).由于第3步攻擊者已經事先將對應的代幣打入到SharkMinter合約中,SharkMinter合約在移除流動性后再添加流動性的時候,使用的是SharkMinter合約本身的WBNB和SHARK余額進行添加,這部分余額包含攻擊者在第3步打入SharkMinter的余額,導致最后合約獲取的添加流動性的余額是錯誤的,也就是說SharkMinter合約誤以為攻擊者打入了巨量的手續費到合約中;7).SharkMinter合約在獲取到手續費的數量后,會通過tvlInWBNB函數計算這部分手續費的價值,然后根據手續費的價值鑄幣SHARK代幣給用戶。但是在計算LP價值的時候,使用的是PantherWBNB/SHARK池的WBNB實時數量除以LP總量來計算LP能兌換多少WBNB。但是由于在第2步中,Panther池中WBNB的數量已經非常多,導致計算出來的LP的價值非常高;8).在LP價值錯誤和手續費獲取數量錯誤的情況下,SharkMinter合約最后在計算攻擊者的貢獻的時候計算出了一個非常大的值,導致SharkMinter合約給攻擊者鑄出了大量的SHARK代幣;9).攻擊者后續通過賣出SHARK代幣來換出WBNB,償還閃電貸。然后獲利離開。此次事件致使AutoShark幣價閃崩,跌至0.01美元,跌幅達到99%以上。4.MerlinLabsBSC生態5月26日,DeFi收益聚合器MerlinLabs遭到攻擊,此次攻擊手法與PancakeBunny的攻擊手段相似,損失200ETH。5.JulSwapBSC生態5月27日DEX協議、自動化流動性協議JulSwap遭到閃電貸攻擊,$JULB短時跌幅逾95%。6.BurgerSwapBSC生態自動做市商BurgerSwap疑似遭遇閃電貸攻擊,被盜超過432,874個Burger,約330萬美元。攻擊者已通過1inch獲利變現。有投資者損失了近97%。7.BeltFinanceBSC生態5月29日BeltFinance遭遇閃電貸攻擊。攻擊者利用閃電貸,通過8筆交易從BeltFinance協議中獲得超過620萬美元資金,并將大部分資金轉換成anyETH并提取到以太坊。此次損失620萬美元。以上遭到黑客攻擊的項目都有一個相同點就是它們都屬于BSC生態。自5月份以來,BSC生態項目連續遭到閃電貸攻擊,總共損失已超1.57億美金。巨大的損失金額也給開發者敲響了警鐘:閃貸是開發人員在創建智能合約時必須考慮的事情。DeFi一直被認為是未來金融新范式,它的出現也讓我們能夠參與到全新的金融交易中。但是,由于技術堆棧的復雜性,某些功能可能會在系統的完全不相關的部分中被濫用,進而造成巨大的損失,這不僅損害了投資者的利益,也給項目、行業蒙上了污點,讓圈外人望而卻步。

Primex Finance重大更新完成,將部署在Polygon和PolygonZK測試網上:1月20日消息,跨鏈大宗經紀協議Primex Finance發布推文稱,PrimexBeta0.3.0重大更新完成,將部署在Polygon和PolygonZK測試網上。

據悉,PrimexBeta0.3.0還將提供多鏈支持、原生Primiex faucet與早期用戶優先訪問權限,以上均集成Polygon生態去中心化交易協議QuickSwap、支持OKXWeb3錢包等。自2022年9月27日以來,Primex Finance一直在以太坊的Goerli測試網上啟動并運行。[2023/1/20 11:22:50]

數據:2小時前,某巨鯨將900萬枚MATIC轉入Binance:金色財經報道,據Lookonchain監測,2小時前,一巨鯨將900萬枚MATIC(價值約760萬美元)轉入Binance。

據悉,這頭巨鯨此前一直在交易所和Staking中接收MATIC,總計1.534億枚MATIC,平均接收價格為1.16美元。[2023/1/9 11:02:09]

約占總供應量42%的NEAR被質押,驗證者總數達131個:11月21日消息,據官方消息,為了繼續提高其生態透明度,NEAR基金會發布Staking狀況透明度報告。截至11月18日,接近4.69億枚NEAR被質押,約占總供應量的42%。驗證者總數達131個,相比上個月(126個)增加近4%。

在131個驗證者中,共計15個驗證者持有50%的質押代幣量,其中8個驗證者持有1.54億枚NEAR(占比33%)。116個驗證者持有剩余50%的質押代幣。[2022/11/22 7:53:47]

Avalanche WAGMI 子網升級成功,激活費用配置管理器:金色財經消息,Avalanche 工程師 Aaron Buchwald 發推稱,Avalanche WAGMI 子網升級成功,費用配置管理器在 WAGMI 上成功激活,并在未來啟用平滑的費用配置更新。[2022/8/17 12:30:36]

作者:LukePosey;翻譯:胡韜一段時間以來,借貸項目一直在總流動性方面領先藍籌DeFi項目,而Aave和Compound仍然在該領域占據主導地位.

1900/1/1 0:00:00收錄于話題#每日期權播報 播報數據由Greeks.live數據實驗室和Deribit官網提供。40000美元作為一個重要價格點位,值得多震蕩一段時間.

1900/1/1 0:00:00播報數據由Greeks.live數據實驗室提供。比特幣價格已經強勢反彈至37500美元,以太坊的波動幅度就小了很多,現在是大餅帶動全場.

1900/1/1 0:00:00在比特幣過去十多年的發展歷程中,雖然價格總體向上,但過程曲折,牛熊交替中,很多早期參與者被清洗出局.

1900/1/1 0:00:00本文作者:BitMEX創始人ArthurHayes 對于那些擁有彭博終端的人,請運行FARBASTIndex。這是以百萬美元為單位的美聯儲資產負債表的指數,每周更新一次.

1900/1/1 0:00:00自6月9日薩爾瓦多國會批準比特幣成為本國法定貨幣以來,這個中美洲小國開始在比特幣支付和挖礦兩方面積極布局.

1900/1/1 0:00:00