BTC/HKD+0.91%

BTC/HKD+0.91% ETH/HKD+0.74%

ETH/HKD+0.74% LTC/HKD-0.21%

LTC/HKD-0.21% ADA/HKD+0.58%

ADA/HKD+0.58% SOL/HKD+2.09%

SOL/HKD+2.09% XRP/HKD-0.69%

XRP/HKD-0.69%在閱讀Blockstream撰寫的MuSig論文時,我一直在想象,這對于我一個比特幣用戶來說,到底意味著什么。我發現Schnorr簽名的一些特性實在是非常棒而且便利,但某一些特性則非常煩人。在這篇文章里,我希望能跟各位分享我的想法。不過,我們先快速回顧一下。橢圓曲線簽名算法

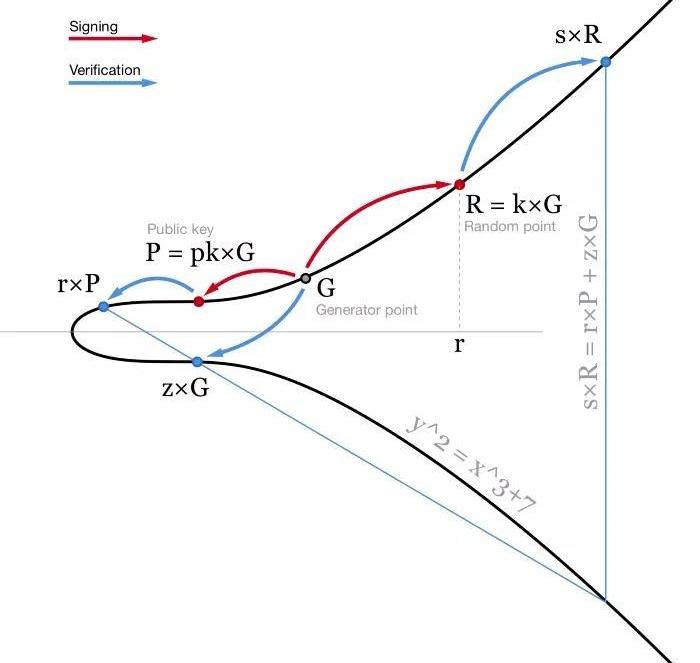

當前比特幣的所有權體系用的是ECDSA。在簽名一條消息m時,我們先哈希這條消息,得出一個哈希值,即z=hash(m)。我們也需要一個隨機數k。在這里,我們不希望信任隨機數生成器,所以我們通常使用RFC6979,基于我們所知的一個秘密值和我們要簽名的消息,計算出一個確定性的k。使用私鑰pk,我們可以為消息m生成一個簽名,簽名由兩個數組成:r和s=(z+r*pk)/k。然后,使用我們的公鑰P=pk*G,任何人都可以驗證我們的簽名,也就是檢查(z/s)×G+(r/s)×P的x坐標確為r。

-ECDSA算法圖解。為便于說明,橢圓曲線作在實數域上-這種算法是很常見的,也非常好用。但還有提升空間。首先,簽名的驗證包含除法和兩次點乘法,而這些操作的計算量都非常大。在比特幣網絡中,每個節點都要驗證每一筆交易,所以當你在網絡中發出一筆交易時,全網幾千個節點都要驗證你的簽名。因此,即使簽名的過程開銷變得更大,讓驗證簽名變得更簡單也還是非常有好處的。其次,節點在驗證簽名時,每個簽名都要單獨驗證。在一個m-n的多簽交易中,節點必須多次驗證同一個簽名。比如一筆7-11的多簽名交易,里面包含了7個簽名,網絡中的每個節點都要分別驗證7個簽名。另外,這種交易的體積也非常大,用戶必須為此付出多得多的手續費。Schnorr簽名

Questify項目Discord服務器遭入侵:金色財經消息,據CertiK監測,Questify項目Discord服務器遭入侵,有黑客發布釣魚鏈接。請用戶勿與鏈接交互。[2023/6/11 21:29:18]

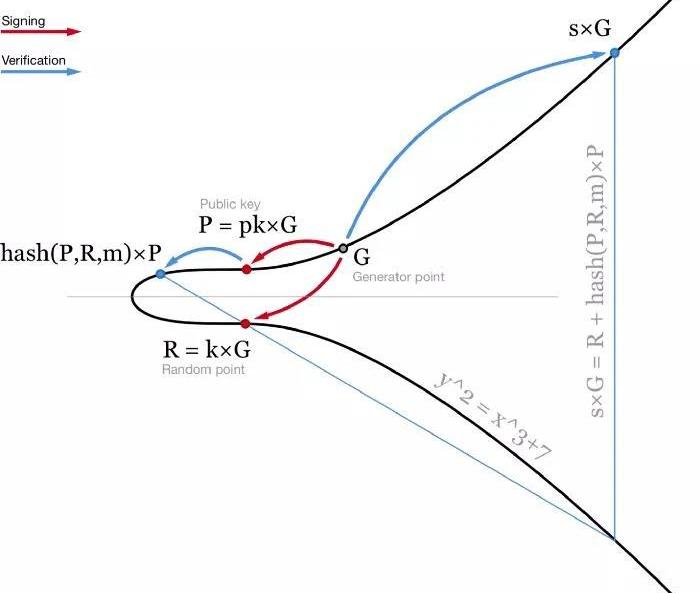

Schnorr簽名的生成方式有些許不同。它不是兩個標量(r,s),而是一個點R和一個標量s。類似于ECDSA簽名,R是一個橢圓曲線上的隨機點R=k*G。而簽名的第二部分s的計算過程也有一些不同:s=k+hash(P,R,m)?pk。這里pk就是你的私鑰,而P=pk*G是你的公鑰,m就是那條消息。驗證過程是檢查s*G=R+hash(P,R,m)*P。

-圖解Schnorr簽名和驗證-這個等式是線性的,所以多個等式可以相加相減而等號仍然成立。這給我們帶來了Schnorr簽名的多種良好特性。1.批量驗證

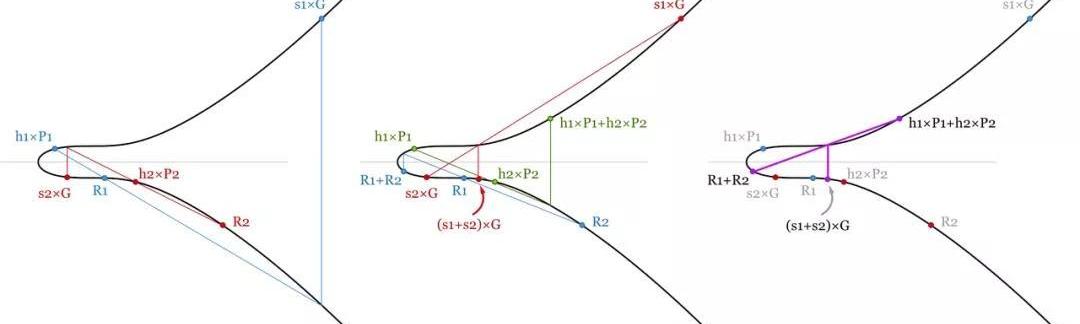

在驗證區塊鏈上的一個區塊時,我們需要驗證區塊中所有交易的簽名都是有效的。如果其中一個是無效的,無論是哪一個——我們都必須拒絕掉整個區塊。ECDSA的每一個簽名都必須專門驗證,意味著如果一個區塊中包含1000條簽名,那我們就需要計算1000次除法和2000次點乘法,總計約3000次繁重的運算。但有了Schnorr簽名,我們可以把所有的簽名驗證等式加起來并節省一些計算量。在一個包含1000筆交易的區塊中,我們可以驗證:(s1+s2+…+s1000)×G=(R1+…+R1000)+(hash(P1,R1,m1)×P1+hash(P2,R2,m2)×P2+…+hash(P1000,R1000,m1000)×P1000)這里就是一連串的點加法和1001次點乘法。已經是幾乎3倍的性能提升了——驗證時只需為每個簽名付出一次重運算。

數據:比特幣巨鯨數量已降至2027個,創2019年以來最低水平:金色財經報道,比特幣巨鯨數量已降至2019年以來最低水平,根據Glassnode 2月19日數據顯示,持有超過1000枚比特幣(或以上)的錢包地址數量為2027個,而上次低點發生在2019年8月5日,當時相關地址數量為2,023個。

此外,數據還顯示比特幣巨鯨數量在2021年2月達到頂峰,約2500個,之后一直在穩步下降,僅在在2022年2月至3月期間出現過反彈。當前持有1萬枚以上的“超巨鯨”比特幣地址數量為117個,變化幅度不大。[2023/2/21 12:19:19]

-兩個簽名的批量驗證。因為驗證等式是線性可加的,所以只要所有的簽名都是有效的,這幾個等式的和等式也必成立。我們節約了一些運算量,因為標量和點加法比點乘法容易計算得多。-2.密鑰生成

我們想要安全地保管自己的比特幣,所以我們可能會希望使用至少兩把不同的私鑰來控制比特幣。一個在筆記本電腦或者手機上使用,而另一個放在硬件錢包/冷錢包里面。即使其中一個泄露了,我們還是掌控著自己的比特幣。當前,實現這種錢包的做法是通過2-2的多簽名腳本。也就是一筆交易需要包含兩個獨立的簽名。有了Schnorr簽名,我們可以使用一對密鑰(pk1,pk2),并使用一個共享公鑰P=P1+P2=pk1*G+pk2*G生成一個共同簽名。在生成簽名時,我們需要在兩個設備上分別生成一個隨機數,并以此生成兩個隨機點Ri=ki*G,再分別加上hash(P,R1+R2,m),就可以獲得s1和s2了。最后,把它們都加起來即可獲得簽名(R,s)=(R1+R2,s1+s2),這就是我們的共享簽名,可用共享公鑰來驗證。其他人根本無法看出這是不是一個聚合簽名,它跟一個普通的Schnorr簽名看起來沒有兩樣。不過,這種做法有三個問題。第一個問題是UI上的。要發起一筆交易,我們需要在兩個設備上發起多輪交互——為了計算共同的R,為了簽名。在兩把私鑰的情況下,只需訪問一次冷錢包:我們可以在熱錢包里準備好待簽名的交易,選好k1并生成R1=k1*G,然后把待簽名的交易和這些數據一同傳入冷錢包并簽名。因為已經有了R1,簽名交易在冷錢包中只需一輪就可以完成。從冷錢包中我們得到R2和s2,傳回給熱錢包。熱錢包使用前述的簽名交易,把兩個簽名加總起來即可向外廣播交易了。這在體驗上跟我們現在能做到的沒有什么區別,而且每當你加多一把私鑰,問題就會變得更加復雜。假設你有一筆財富是用10把私鑰共同控制的,而10把私鑰分別存放在世界各地,這時候你要發送交易,該有多麻煩!在當前的ECDSA算法中,每個設備你都只需要訪問一次,但如果你用上Schnorr的密鑰聚合,則需要兩次,以獲得所有的Ri并簽名。在這種情況下,可能不使用聚合,而使用各私鑰單獨簽名的方式會好一些——這樣就只需要一輪交互。文章完成后,我得到了ManuDrijvers的反饋:在一個可證明安全性的多簽名方案中,你需要3輪交互:選擇一個隨機數ki以及相應的隨機點Ri=ki\\G,然后告訴每一個設備Ri的哈希值ti=hash(Ri),然后每個設備都能確保你沒有在知道其他人的隨機數之后改變主意*收集所有的數字Ri并計算公共的R簽名第二個問題是已知的Rogue密鑰攻擊。這篇論文講解得非常好,所以我就不贅述了。大概意思是如果你的其中一個設備被黑,并假裝自己的公鑰是,那就可以僅憑私鑰pk1便控制兩個私鑰共享的資金。一個簡單的解決方案是,在設置設備時,要求使用私鑰對相應的公鑰簽名。還有第三個重大問題。你沒法使用確定性的k來簽名。如果你使用了確定性的k,則只需一種簡單的攻擊,黑客即可獲得你的私鑰。攻擊如下:某個黑客黑入你的筆記本電腦,完全控制了其中一把私鑰。我們感覺資金仍是安全的,因為使用我們的比特幣需要pk1和pk2的聚合簽名。所以我們像往常一樣發起交易,準備好一筆待簽名的交易和R1,發送給我們的硬件錢包,硬件錢包簽名后將發回給熱錢包……然后,熱錢包出錯了,沒法完成簽名和廣播。于是我們再試一次,但這一次被黑的電腦用了另一個隨機數——R1'。我們在硬件錢包里簽名了同一筆交易,又將發回給了被黑的電腦。這一次,沒有下文了——我們所有的比特幣都不翼而飛了。在這次攻擊中,黑客獲得了同一筆交易的兩個有效的簽名:和。這個R2是一樣的,但是R=R1+R2和R'=R1'+R2是不同的。這就意味著黑客可以計算出我們的第二個私鑰:s2-s2'=(hash(P,R1+R2,m)-hash(P,R1'+R2,m))?pk2或者說pk2=(s2-s2')/(hash(P,R1+R2,m)-hash(P,R1'+R2,m))。我發現這就是密鑰聚合最不方便的地方——我們每次都要使用一個好的隨機數生成器,這樣才能安全地聚合。3.Musig

CFTC已對Ooki DAO提起訴訟:金色財經報道,商品期貨交易委員會 (CFTC)在美國加州北區地方法院對Ooki DAO提起訴訟,指控其非法經營期貨交易所。這一訴訟對整個加密貨幣行業有廣泛的影響。根據DeepDAO的數據,現在有2276個DAO,它們控制著一系列基于區塊鏈的金融工具,并在其國庫中管理著95億美元的加密貨幣。

這些DAO包括390萬治理代幣持有人和69.6萬活躍參與者--其中許多人很可能會受到這種監管方式的影響。(theblock)[2022/9/24 7:17:35]

MuSig解決了其中一個問題——roguekey攻擊將不能再奏效。這里的目標是把多方/多個設置的簽名和公鑰聚合在一起,但又無需你證明自己具有與這些公鑰相對應的私鑰。聚合簽名對應著聚合公鑰。但在MuSig中,我們不是把所有聯合簽名者的公鑰直接相加,而是都乘以一些參數,使得聚合公鑰P=hash(L,P1)×P1+…+hash(L,Pn)×Pn。在這里,L=hash(P1,…,Pn)——這個公共數基于所有的公鑰。L的非線性特性阻止了攻擊者構造特殊的公鑰來發動攻擊。即使攻擊者知道他的hash(L,Patk)×Patk應該是什么,他也無法從中推導出Patk來——這就跟你想從公鑰中推導出私鑰是一樣的。簽名構造的其它過程跟上面介紹的很像。在生成簽名時,每個聯合簽名者都選擇一個隨機數ki并與他人分享Ri=ki*G。然后他們把所有的隨機點加起來獲得R=R1+…+Rn,然后生成簽名si=ki+hash(P,R,m)?hash(L,Pi)?pki。因此,聚合簽名是(R,s)=(R1+…+Rn,s1+…+sn),而驗證簽名的方法與以前一樣:s×G=R+hash(P,R,m)×P。4.默克爾樹多簽名

Celsius破產前曾秘密拍賣了7000臺礦機,目前僅剩一半在運營:金色財經報道,據beincrypto消息,Celsius挖礦子公司目前擁有 80,850 臺礦機,其中只有 43,632 臺正在運營。到今年年底,Celsius預計將其采礦能力增加到約 120,000 臺礦機并生成超過 1 萬枚 BTC,這意味著 Celsius 將成為業內最大礦工之一,但該公司的財務問題可能迫使其出售部分甚至整個采礦業務,因此 Celsius 破產可能加劇比特幣采礦困境。據悉,在申請破產之前,Celsius 已經在一次秘密拍賣中出售了大約 7,000 臺采礦設備,目前尚不清楚該公司是否會在重組過程后出售全部或部分挖礦業務。CoinShares 數字資產分析師 Matthew Kimmell 表示:“Celsius Mining 拋售礦機,肯定會給已經下跌的礦機價格進一步增加下行壓力。”[2022/7/16 2:17:50]

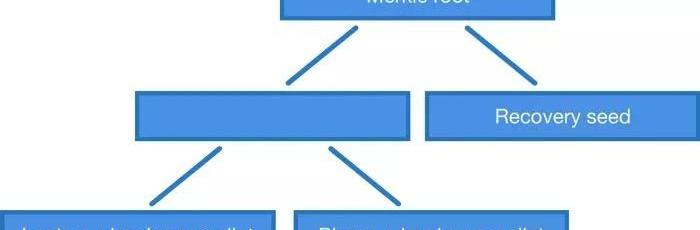

你可能也注意到了,MuSig和密鑰聚合需要*所有簽名者簽名一個交易*。但如果你想做的是2-3的多簽名腳本呢?這時候我們能夠使用簽名聚合嗎,還是不得不使用通常的OP_CHECKMULTISIG和分別簽名?先說答案,是可以的,但是協議上將有些許的不同。我們可以開發一個類似于OP_CHECKMULTISIG的操作碼,只不過是檢查聚合簽名是否對應于公鑰默克爾樹上的一個元素。舉個例子,如果我們想用公鑰P1、P2和P3組成一個2-3的多簽名腳本,我們需要用這幾把公鑰的所有兩兩組合、、來構建一棵默克爾樹,并把默克爾樹根公布在鎖定腳本中。在花費比特幣時,我們需要提交一個簽名和一個證據,證明這個簽名所對應的公鑰位于由這個樹根標記的默克爾樹上。對于2-3多簽名合約來說,樹上只有3個元素,證據只需2條哈希值——那個我們想用的公鑰組合的哈希值,還有一個鄰居的。對于7-11多簽名腳本來說,公鑰組合有11!/7!/4!=330種,證據需要8條哈希值。通常來說,證據所包含的元素數量與多簽名的密鑰數量大體成正比,為log2(n!/m!/(n-m))。但有了默克爾公鑰樹,我們就不必局限于m-n多簽名腳本了。我們可以做一棵使用任意公鑰組合的樹。舉個例子,如果我們有一個筆記本電腦,一個手機,一個硬件錢包和一個助記詞,我們可以構建一棵默克爾樹,允許我們使用筆記本電腦+硬件錢包、手機+硬件錢包或者單獨的助記詞來使用比特幣。這是當前的OP_CHECKMULTISIG做不到的——除非你使用“IF-Else”式的流程控制來構造更復雜的腳本。

CFTC專員:喜歡成為加密市場主要監管機構的機會:金色財經消息,商品期貨交易委員會 (CFTC) 的最新委員之一Kristin Johnson表示,雖然她的機構可能比美國證券交易委員會 (SEC) 小,但她喜歡它成為加密市場主要監管機構的機會。Johnson稱“對于CFTC在某些司法管轄權斗爭中處于劣勢的論點,我的建議是,我喜歡成為劣勢”。[2022/6/17 4:33:37]

-聚合公鑰的默克爾樹。不僅僅是多簽名-結論

Schnorr簽名很棒,它解決了區塊驗證中的一些計算開銷問題,也給了我們密鑰聚合的能力。后者在使用時有些不便利,但我們不是在強迫大家使用它——無論如何,我們都可以仍舊使用普通的多簽名方案,使用單獨的、不聚合的簽名。我迫不及待想使用Schnorr簽名,希望比特幣協議能盡快納入這種簽名方案。另外,我也真心喜歡MuSig,它是個優雅的方案,論文也淺顯易懂。我強烈建議各位有閑之時通讀全文。

經過多年的研究和發展,我們終于形成了一個多鏈的市場結構。目前有超過100個活躍的公共區塊鏈,其中許多都有自己獨特的應用程序、用戶、地理位置、安全模型和設計權衡。不管相信與否.

1900/1/1 0:00:00Tezos曾是第一批也是最著名的“第二代”區塊鏈之一,但卻“失寵”了。該項目正在從最近的低迷中反彈,并嘗試重新獲得關注度。凱瑟琳和亞瑟夫妻團隊創建了Tezos.

1900/1/1 0:00:00“在元宇宙里面,你感覺與其他人在一起,就如現實中的跳舞、健身一樣,不同的在于這種體驗是不能在一個2D應用程序或網頁上能做到的.

1900/1/1 0:00:008月11日,PolyNetwork遭到黑客攻擊,規模史無前例,總計有6.11億美元被盜。然而,與以往不同的是,這名黑客不僅僅盜取了巨大金額,還通過自身地址收發信息,與PolyNetwork進行了.

1900/1/1 0:00:00專業知識來源|安全網站ThreatPost整理撰稿|白澤研究院一葉知秋、秋風颯爽,我們度過了一個“有點冷”的加密Summer,在這幾個月中,幾乎每周都有新的黑客勒索軟件的攻擊.

1900/1/1 0:00:00Odaily星球日報譯者|Moni 不到30歲,FTX聯合創始人SamBankman-Fried就從加密貨幣行業中獲利并積累了225億美元的身家——但他似乎并不非常看重財富.

1900/1/1 0:00:00