BTC/HKD-0.37%

BTC/HKD-0.37% ETH/HKD-2.19%

ETH/HKD-2.19% LTC/HKD-2.15%

LTC/HKD-2.15% ADA/HKD-0.01%

ADA/HKD-0.01% SOL/HKD-1.42%

SOL/HKD-1.42% XRP/HKD-1.92%

XRP/HKD-1.92%今日,Ankr的部署者密鑰疑似被泄露,10萬億枚aBNBc被鑄造,其在Pancake上的交易池流動性被掏空,aBNBc價格已幾近歸零。而與以往歷次攻擊事件略有不同,本次攻擊事件中出現了諸多令人啼笑皆非的“趣聞”:套利者獲利遠超黑客、黑客發行FuckBNBmeme幣大搞“行為藝術”、aBNBc不斷增發總發行量達到前所未聞的數量等等。本次攻擊事件的后續發展所帶來的關注,甚至已經超過攻擊本身。攻擊事件回顧

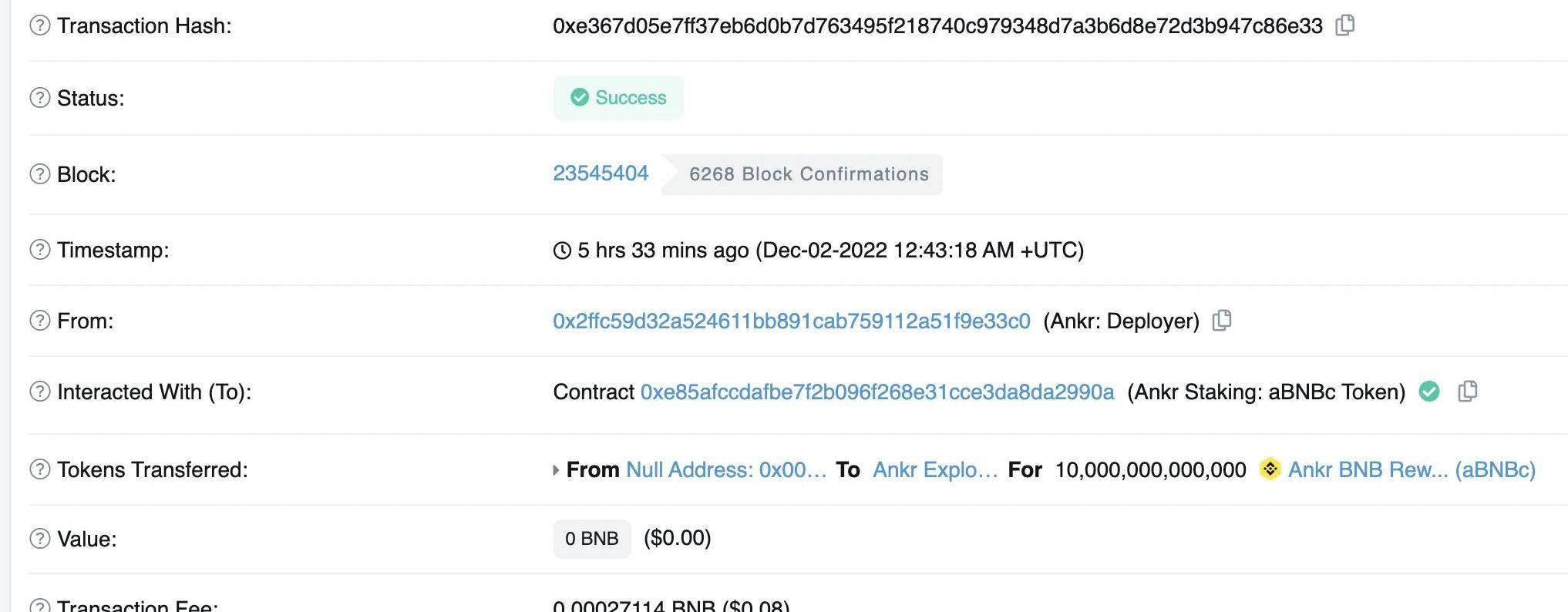

今日早間,黑客獲得了Ankr部署者權限,對這一項目展開了攻擊。據鏈上數據顯示,10萬億枚aBNBc代幣在一筆轉賬中被鑄造,并發送到0xf3a4開頭的地址。

Seven Bank推出靈魂綁定NFT系列:金色財經報道,日本金融巨頭Seven Bank宣布與Astar區塊鏈、東京NFT發行平臺Sushi Top Marketing聯合推出靈魂綁定NFT系列,該集合由獨特且不可轉讓的代幣組成。7月18日至10月16日,用戶通過ATM捐款即可獲得免費數字藝術品,捐款后將收到帶有唯一二維碼的存款收據,只需掃描并設置Sushi Top Marketing錢包,即可領取藝術代幣。[2023/7/21 11:08:26]

在增發了巨量代幣之后,有一部分aBNBc被留在了錢包之中,而更多的代幣則被拋出獲利。黑客將1.125BNB轉入其地址作為gas費用并啟動aBNBc拋售,總計兌換了約405萬枚USDC和5000枚BNB。而獲利的4500枚BNB又被兌換了約129萬枚USDC并將900枚BNB存入Tornado.Cash,之后攻擊者將所有USDC跨鏈接入以太坊網絡CelerNetwork和Multichain,再將全部約468萬枚USDC兌換了3446枚ETH。由于ANKR價格大幅下跌,當前做空ANKR回報率達到53.25%。安全團隊派盾PeckShield發現,Ankr被盜事件中,aBNBc代幣合約存在無限鑄幣漏洞,雖然鑄幣函數mint()受到onlyMinter修改器保護,但還有另一個函數可以完全繞過調用者驗證以獲得無限鑄幣權限。本次攻擊事件造成了aBNBc代幣的流動性池枯竭,幣價腰斬。至此,黑客從本次攻擊事件中獲利約500萬美元。套利者獲利1500萬美元

CoinShares增持瑞士在線銀行FlowBank約2650萬美元股份:3月14日消息,加密資產管理公司CoinShares以2470萬瑞士法郎(2650 萬美元)將其在瑞士在線銀行 FlowBank 的股份增持至 29.3%,此次合作使 CoinShares 與 FlowBank 首席執行官 Charles Henri Sabet 成為聯合控股股東,投票權相當于 32.06%。(彭博社)[2022/3/14 13:55:32]

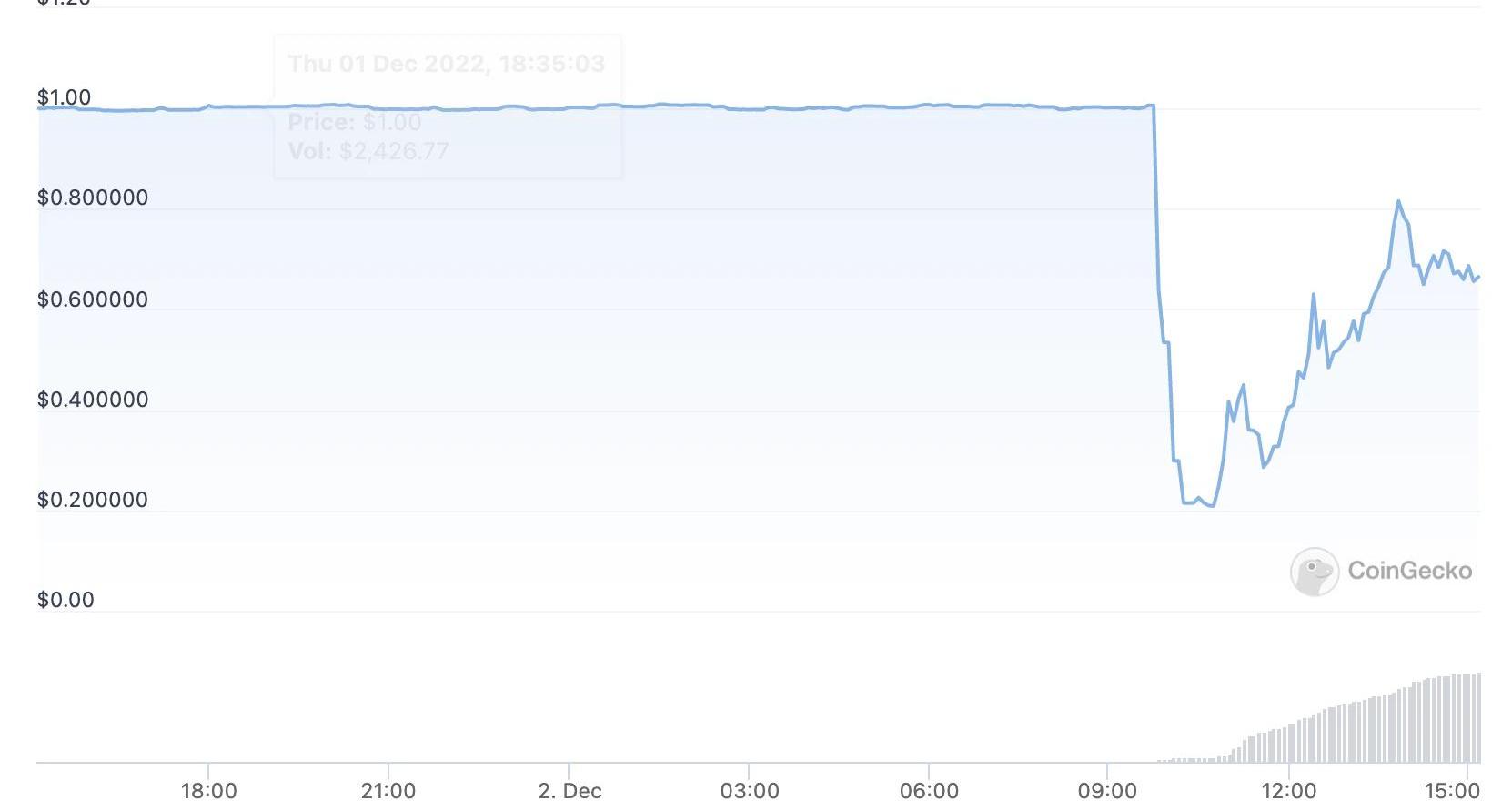

若事情至此落幕,這只是熊市之中的又一起“平平無奇”的安全事故。但“套利者”恰逢其時得跟上了。在aBNBc被黑客砸至歸零之時,一用戶用10BNB購買了超過18萬枚aBNBc,并在借貸平臺helio抵押aBNBc借出超過1600萬枚穩定幣HAY。目前官方團隊表示已發現該漏洞,將在獲得更多信息后立即通知社區。套利者將Hay出售為超1500萬枚BUSD,Hay流動性池被掏空。作為去中心化穩定幣,HAY的價格一度已嚴重脫錨,最低跌至約0.21美元,目前價格已逐漸回升,現報價0.70美元。

DeBank推出Web 3 ID功能:1月13日,據官方消息,DeBank平臺已推出Web3用戶ID功能并啟動ID鑄造。DeBank稱,Web3 ID無預挖,無預留ID,無官方特權;準確的目標分配:注冊名額將根據“Web3社交排名”分批開放,防止機器人批量注冊,因此用戶可以首先獲得他們喜歡的ID;原生Web3身份系統:這個“Web3用戶ID”是一個跨鏈系統,因為Web3會建立在多鏈生態系統而不是單鏈上。

此外,DeBank還發布第一輪報名規則:即向“Web3社交排行榜”前10名用戶開放10個名額。[2022/1/13 8:45:59]

阿聯酋商業銀行RAKBank使用Ripple區塊鏈擴展匯款業務:5月12日消息,阿聯酋零售和商業銀行RAKBank正在使用Ripple區塊鏈技術擴展其匯款業務。

RAKBank宣布與總部位于孟加拉國的亞洲銀行(Bank Asia)合作,允許兩家銀行用戶賬戶之間轉賬。而孟加拉國銀行Bank Asia已與此前2月宣布采用RippleNet網絡。(CoinDesk)[2020/5/12]

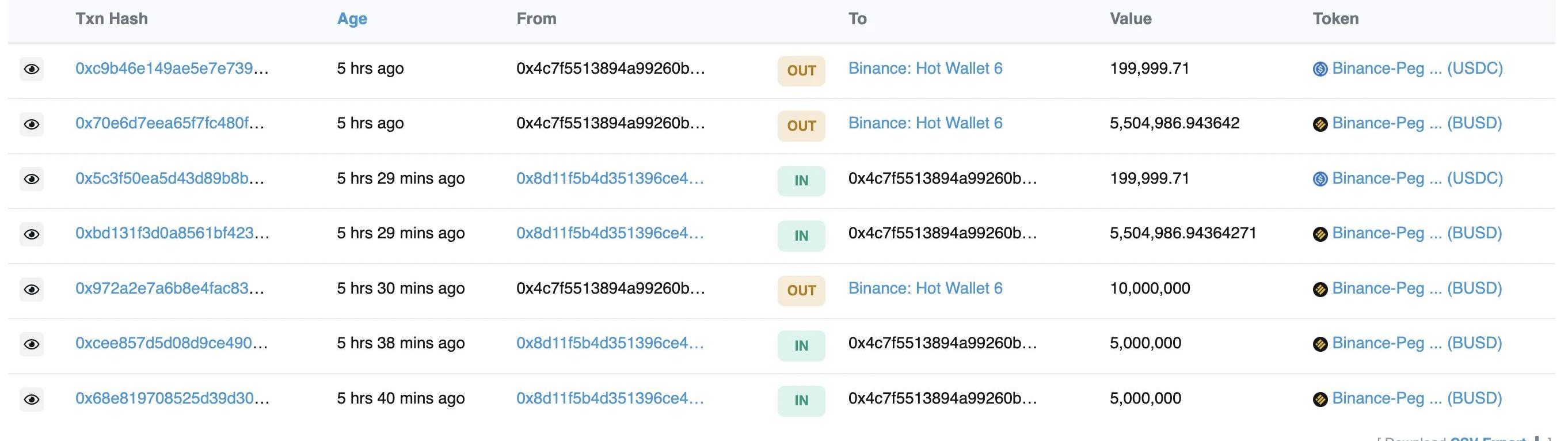

繼黑客獲利500萬美元后,套利者又從借貸平臺獲利1500萬美元,其獲利金額遠大于黑客。上一次有“套利者收益超黑客”發生,還是在pGALA事件中。而在坊間,關于“套利者”的真實身份又引來投資者的猜忌。用戶紛紛對這一神秘人物做出著猜想,有人懷疑套利者或許只是黑客的另一地址。而事情的發展遠遠超出所有人的預期,盡管攻擊者的獲利已被Tornado匿名轉移,但套利者似乎并不熟悉鏈上操作。鏈上數據顯示,匿名套利者竟然將所獲利潤1550萬美元通過中間地址轉入了幣安。

俄羅斯Sberbank銀行使用區塊鏈技術實現支付交易:俄羅斯Sberbank銀行成為第一家使用區塊鏈技術進行支付交易的俄羅斯銀行,可以在幾秒鐘內完成轉賬。交易是在IBM Blockchain平臺上進行并使用了Sberbank銀行的IT基礎設施。 MegaFon,MegaLabs,阿爾法銀行和IBM也參與了此次交易。[2017/12/12]

盡管這一套利行為難以稱之為“黑客攻擊”,但在某種意義上確屬“不當得利”。緊接著,CZ表示,Binance于幾個小時前暫停了提款。趣聞不斷:10的60次方、黑客幣賽道龍頭

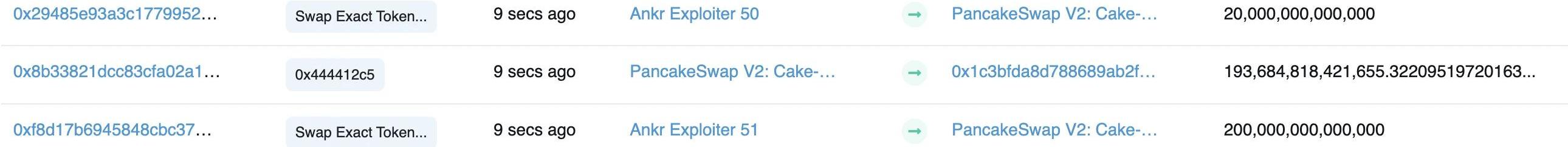

本次事件中,還出現了不少令人啼笑皆非的“趣聞”。今日下午,CZ在推特上表示,對于Ankr和Hay的黑客攻擊,初步分析是開發者私鑰被盜,黑客將智能合約更新為更加惡意的合約。安全團隊的調查也有相同的結論,有安全團隊發現,多個不同的調用地址都造成了代幣增發。這產生了一個有趣的后果:Ankr攻擊事件的黑客地址或許是歷次攻擊中規模最大的。BSCScan的標簽顯示,AnkrExploiter的標識甚至已經依次編號至五十余號,攻擊者的地址數量之多令人咂舌。

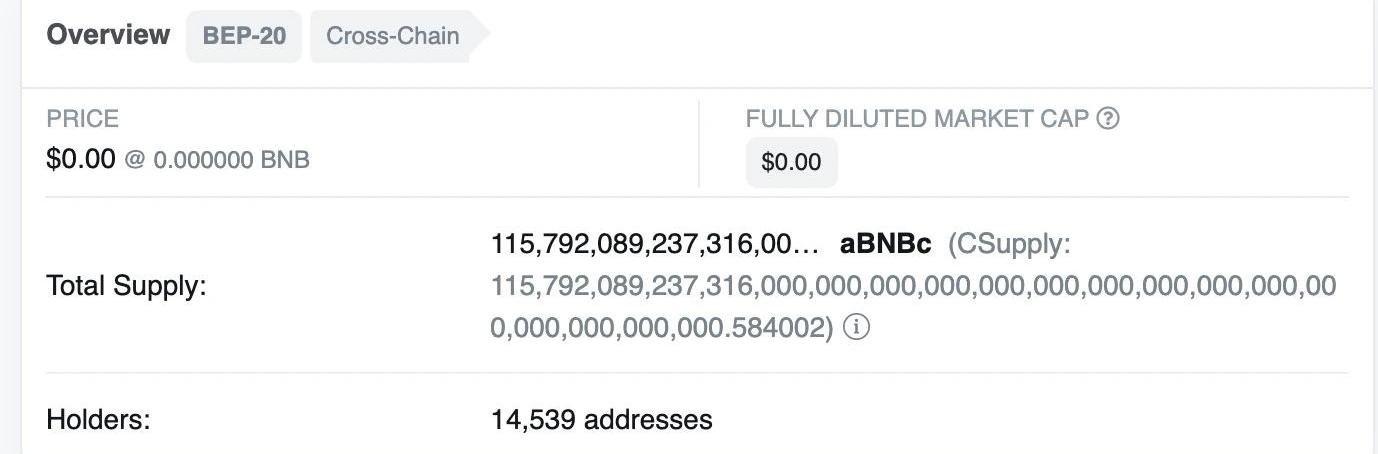

更為離奇的是,由于多次調用所帶來的多次增發,aBNBc增發的數量早已不是最初的10萬億枚。鏈上數據顯示,aBNBc總供應量已超10的60次方枚。

更為準確的來說,其供應量為115,792,089,237,316,000,000,000,000,000,000,000,000,000,000,000,000,000,000,000枚。在攻擊事件之后,黑客也并不滿足于來自Ankr的“少量”收益,致力于更進一步擴大盈利。鏈上數據顯示,攻擊者創建代幣FuckBNB,并提供15枚ETH在UniswapV2上為其建立流動性池。但隨后安全機構Go+Labs表示,FuckBNB代幣疑似為貔貅盤,請用戶注意相關風險。尾聲?

今日下午,幣安發聲表示,已凍結黑客轉移至交易所的約300萬美元。BNBChain方面則表示,已注意到今日早些時候AnkraBNBc合約遭黑客攻擊事件,Ankr攻擊者地址已被列入黑名單。Ankr方面也對此事件作出了回應。其表示,目前已與DEX進行了接觸并告知交易所阻止相關交易,目前正在評估情況并重新發行代幣。此外,Ankr還保證當前AnkrStaking的所有底層資產都是安全的,所有基礎設施服務不受影響。目前正在起草一項計劃,Ankr將補償受影響的用戶。Ankr對用戶做出了四點提示:1、不要交易;2、保留了aBNBc代幣的流動性提供者,請從DEX中移除流動性;3、Ankr將進行快照,用戶可等待其他消息;4、將重新發行aBNBc。穩定幣交易平臺WombatExchange表示,現已暫停BNB池,BNB、BNBx、stkBNB和aBNBc的兌換、存取款也已暫停,此前,Wombat已暫停aBNBc池和HAY池。在本次事件中,借貸平臺的損失遠大于Ankr,但截至本文發布時,HAY仍未就此事件做出進一步回應。

本期篇幅較長,為了方便大家閱讀可預覽目錄:溫習:什么是最大可提取價值MEVPart1:以太坊POS中MEV驗證者中心化許可內存池Part2:MEV兩種解決方案Proposer-BuilderSe.

1900/1/1 0:00:00一夕之間,ChatGPT突然火了,并在互聯網上掀起了一場“AI風暴”所謂ChatGPT,是在今年11月30日,由人工智能實驗室OpenAI上線的新模型.

1900/1/1 0:00:00Rollups的有效性不受限于L1的吞吐量,使得L2的TPS可以很高。在StarkNet的性能路線圖中,解決了系統中的一個關鍵因素——排序器.

1900/1/1 0:00:001、金融時報剛剛披露了一份據稱是FTX最后時刻的資產負債表,看起來像是SBF在向潛在投資者展示FTX的財務狀況.

1900/1/1 0:00:00隨著FTX倒閉后對中心化機構信任的崩塌,CZ在Twitter上呼吁交易所采用MerkleTree的儲備證明方法來證明他們沒有挪用用戶資產.

1900/1/1 0:00:00周末,黑貓社區與創作黑貓的藝術家SHHAN的撕*大戰在推特上引起了很多人的圍觀。總結下來,社區成員對于SHHAN的三項操作表示質疑:未將銷售所獲的NFT版稅給社區分成根據社區成員的敘述,黑貓社區.

1900/1/1 0:00:00