BTC/HKD+0.45%

BTC/HKD+0.45% ETH/HKD-0.42%

ETH/HKD-0.42% LTC/HKD+0.45%

LTC/HKD+0.45% ADA/HKD-0.14%

ADA/HKD-0.14% SOL/HKD-0.92%

SOL/HKD-0.92% XRP/HKD-0.13%

XRP/HKD-0.13%

在Web3.0世界里,私鑰和助記詞的安全是最重要的。一旦有了它們,人們可以隨意訪問一個人的數字資產,因此它們的丟失或被盜可能會導致用戶的財產受到巨大損失。隨著Web3.0領域中移動錢包應用程序的興起,了解保護這些密鑰的各種安全機制就顯得至關重要了。本文總結了Web3.0移動錢包應用程序提供的不同級別的安全保護。通過對當下流行的九個開源移動錢包進行研究,我們從簡單的密碼保護到硬件支持的可信執行環境等方面探討了這幾個流行錢包在實踐中是如何實現對用戶私鑰或助記詞的安全保護的。通過研究,我們發現其中一些安全保護機制可以有效地解決一些常見的私鑰竊取攻擊。然而我們也發現,來自系統層面的威脅卻在很大程度上被忽略了。錢包安全核心:私鑰保護

移動錢包應用程序中最重要的的數據就是私鑰和助記詞。因此,移動錢包應用程序面臨的最嚴重的威脅相應也就是他們的私鑰或助記詞遭泄漏。為了適當緩解這種威脅,一個設計良好的移動錢包應用程序應該有一個系統的方法來保障私鑰在存儲或者使用階段的安全性。

Arbitrum鏈上活躍賬戶總量突破500萬個:金色財經報道,數據顯示,Arbitrum鏈上活躍賬戶總量已突破500萬,本文撰寫時達到510.8萬個,已創建賬戶總量為605.6萬個。當前Arbitrum鏈上累計鎖定的ERC-20代幣總價值超過90億美元,已創建的智能合約總量為2,232,455個。[2023/5/6 14:46:23]

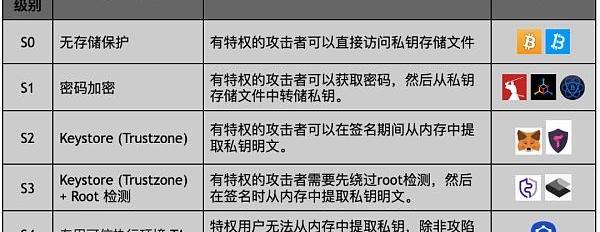

在上表中,我們總結了Web3.0錢包在安卓移動設備上保護用戶私鑰所使用的常見做法。該表對在安卓移動設備上的錢包用于私鑰和助記詞保護的通用做法進行了總結。每個級別的安全做法都是按照安全級別的提高而按順序列出的,并且包括了其不能完全解決的相應威脅。通過研究九個流行的開源Web3.0錢包,我們可將它們劃分成不同的安全級別,并更好地了解這些做法在現實世界中的應用方式。下圖也顯示了這些移動錢包應用程序的名稱和它們在谷歌游戲商店的下載次數。

鏈上分析師:礦工賣壓減弱,拋售壓力已連續一年宏觀下降:2月14日消息,鏈上分析師@OnChainCollege發推表示,從礦工流向交易所的比特幣數量處于歷史低位。礦工的拋售壓力較小,并且已經連續一年宏觀下降。礦工賣壓減弱,唯一缺少的成分是需求的催化劑。[2022/2/14 9:51:15]

錢包安全:從S0到S4

接下來,我們將簡要介紹每種安全做法,以及它們在不同應用程序上的實施方式。其中也包括對每種做法的優點和缺點的討論,以及分析攻擊者如何利用不同的攻擊載荷繞過這些緩解措施。S0

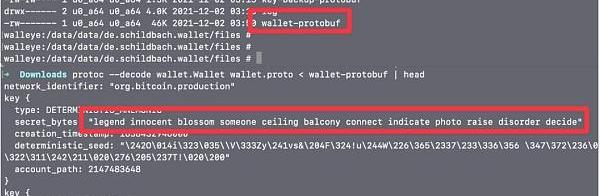

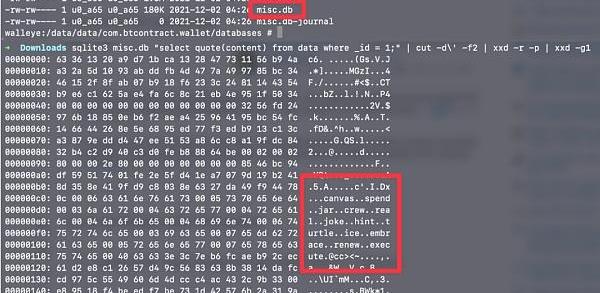

S0級的安全做法是將所有用戶的私人信息儲存在應用程序的存儲空間內,包括私人密鑰和助記詞等。這通常可以防止非特權用戶或應用程序直接訪問存儲文件。然而,S0級保護根本不對存儲文件進行加密,這意味著用戶的秘密以純文本形式存在于存儲文件中。任何有特權的用戶或應用程序都可以訪問這個存儲文件,并提取用戶的私鑰來完全控制用戶的錢包。

odin宣布將支持ZSC鏈上資產,跨鏈接入ZSC鏈:4月29日消息,odin宣布作為跨鏈資產接入ZT智能鏈ZSC鏈。屆時,odin將參與ZSC鏈上交互,深度參與ZSC生態,支持DEX、借貸、流動性挖礦等多種鏈上應用場景。

ODIN生態公鏈融合了區塊鏈技術和廣告發布智能合約,實現了去中心化的廣告投放、價值化的廣告瀏覽,讓生態參與者之間形成良性的價值傳遞,促使多方參與、協作、互惠、共贏。

odin將支持ZSC共同打造多元化區塊鏈生態,促進區塊鏈技術項目的生態發展,豐富區塊鏈應用場景。[2021/4/29 21:10:16]

從Protobuf文件恢復比特幣錢包值得注意的是,在安卓設備上獲得特權權限并不是一件不可能的事。除了用戶主動選擇對其設備進行root,并進一步被惡意應用程序濫用外,網絡犯罪分子利用漏洞獲得權限也是安卓設備上的一個新威脅。例如,2021年,Lookout威脅實驗室的安全研究人員發現了安卓惡意軟件“AbstractEmu”。它利用多個漏洞獲得了root權限,并與軟件應用互動。還有360AlphaLab的多份報告也顯示了在安卓設備上實現一鍵式遠程攻擊以獲得root權限的比人們想象得更容易。

鏈上ChainUP成為KingData數據聯盟合作伙伴:據鏈上ChainUP官方消息,為了助力區塊鏈用戶檢索到行業高質量的數據資源網站,鏈上ChainUP成為KingData數據聯盟首批合作伙伴,共同推出區塊鏈數據分析資源導航,為用戶提供一站式數據分析網站。

KingData 作為行業交易數據提供商,旨在提煉和精選最賦能交易的行業數據,同時提供相關數據異動監控。[2021/1/27 21:48:16]

從Sqlite數據庫恢復簡單的比特幣錢包為了證明S0級保護的潛在漏洞,我們進行了一個測試,在一個被root的安卓設備上安裝了當下流行的錢包,如BitcoinWallet和SimpleBitcoin。通過root權限,我們能夠輕松地讀取這些錢包的密鑰存儲文件,并提取用戶的助記詞組,如上圖所示。S1

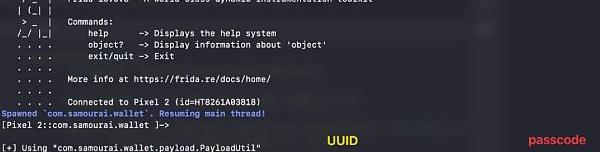

S1級別保護錢包安全的做法則是使用用戶定義密碼來加密包含私鑰和助記詞短語的存儲文件,這可以防止非特權用戶或應用程序直接訪問存儲文件。然而,當應用程序啟動時,存儲文件必須被解密,有特權的用戶或應用程序可以趁機侵入錢包并截獲加密密碼。這可以讓他們在獲得加密后的密鑰文件后在本地進行解密或者直接進行暴力破解。為了證明使用S1級保護具有潛在漏洞,我們進行了一個測試:在一個被root的安卓設備上安裝了開源錢包Samourai。使用Frida,我們能夠在應用程序啟動時截獲加密密碼,并使用該密碼來進一步訪問用戶的私鑰和助記詞。值得注意的是,盡管Samourai錢包試圖檢測設備是否被root,但在我們的實驗中該檢測行為并未生效。

鏈上ChainUP推出定制化ETF解決方案,創新支持杠桿倍數自定義:7月28日,據官方消息,鏈上ChainUP推出定制化ETF解決方案,系全球首家支持定制化ETF解決方案的技術服務商。

與傳統ETF產品最大3倍收益不同的是,鏈上ChainUP ETF解決方案,支持更高倍數收益自定義,如5倍、8倍、10倍等。此外,還支持起始時間和結算時間等產品功能自定義,提供ETF流動性服務,以及風控策略管理后臺。

鏈上ChainUP表示,該解決方案可向各類交易所開放,無論是否使用鏈上ChainUP提供的交易系統都不影響。鏈上ChainUP,專注用技術手段為交易所提供更加豐富的產品線,為交易用戶提供更多更加專業的金融產品可供投資。

截止目前,鏈上ChainUP已為全球500多家客戶提供了區塊鏈技術服務,其中交易所客戶300多家,覆蓋30多個國家和地區,累計觸達6000多萬全球用戶。[2020/7/28]

Samourai應用注入攻擊演示S2

為了防止密鑰存儲文件的加密密鑰被攻擊者在內存中被截獲,一些錢包應用程序,如Metamask,會使用AndroidKeystore系統來生成和使用加密密鑰。Keystore系統由一個可信的應用程序來實現,該應用程序在安卓系統的可信執行環境中運行。這個環境與主操作系統隔離,并受到基于硬件的安全功能的保護。通過使用Keystore系統,存儲文件的加密或解密發生在TEE中,降低了加密密鑰被泄露的可能性。然而,Keystore系統并不提供區塊鏈相關的加密操作API,如交易簽名或驗證。因此,錢包仍然需要在內存中解密用戶的私鑰進行相關簽名驗簽操作,這也令它容易受到特權級攻擊者的攻擊,比如黑客可以轉儲應用程序的內存并提取私鑰。S3

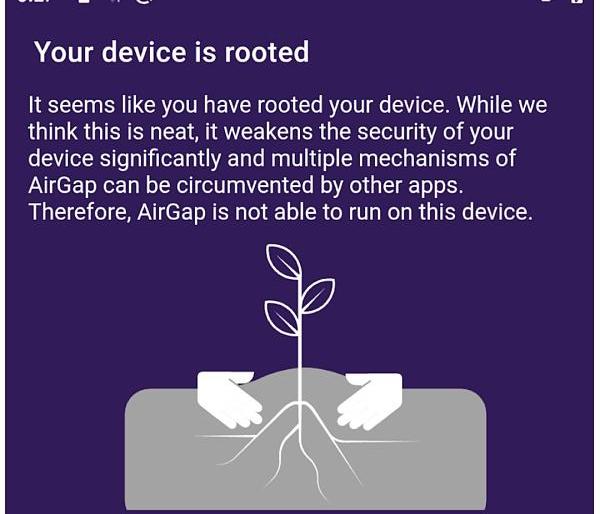

為了提高S2級保護的安全性,一些錢包應用程序通過檢查移動設備是否已被root來更進一步保護用戶資產。這種檢測利于確保設備的完整性,因為被root的設備更容易被攻擊者利用。例如,AirgapVault錢包使用Keystore系統來保護用戶的加密密鑰,但也會在運行時檢查設備是否已被root。如果發現設備被root,AirgapVault錢包會拒絕運行,最大限度地提高保護水平。這一額外的安全層提供了額外的保護,防止潛在的設備被惡意root的風險。

S4

移動錢包應用程序中最高級別的安全實踐是使用專用的TrustedExecutionEnvironment可信執行環境來存儲和處理私鑰信息。這是通過在設備上安裝一個專門的基于TEE的可信應用來實現的。例如,這種保護方法目前被三星區塊鏈應用程序在某些高端三星智能手機上使用。這種方法提供了額外的保護,因為私鑰信息存儲在TEE中并由僅在TEE中被使用,TEE與主操作系統隔離,只能由供應商信任的代碼訪問。即使是有特權的用戶或應用程序也不能直接訪問這些信息。然而,這種方法的局限性在于,它要求智能手機制造商為錢包開發者提供特定的接口來使用TEE。移動錢包應用安全

在S3級別的保護中,我們提到root檢測可以和Keystore系統一起使用,以保護用戶的私人信息。請注意,我們認為root檢測是確保設備保持基本完整性的一個重要方面,應該與任何安全實踐結合起來實施,以確保更高水平的保護。然而,重要的是:root檢測技術可能有所不同,且不一定有效。例如,雖然AirgapVaultr我們的測試設備已經被root,但Samourai錢包在相同的測試環境下并未成功檢測到設備被root。此外,這項研究只包括移動設備上的軟件錢包應用程序,沒有任何額外的硬件實現。基于硬件的Web3.0錢包和冷錢包安全都提供了有吸引力的安全功能,它們都值得單獨寫一篇文章來詳細介紹。在實踐中,我們相信移動錢包應用程序由于其簡單易用的特性將繼續增加其用戶群。但是我們認為,錢包開發者應該盡可能利用Trustzone設計,為錢包用戶提供最大程度的安全。總結

在本文中,CertiK的專家團隊分析了Web3.0錢包應用程序在移動設備上面臨的威脅,特別是私人密鑰的存儲和相關的潛在威脅。通過對九個不同的流行錢包應用程序的測試及研究,CertiK的專家團隊揭示了每個應用程序所采用的安全級別,且發現大多數主要的錢包是使用硬件支持的密鑰保護技術來解決密鑰存儲問題的,如安卓上的Keystore系統。然而我們也注意到,大多數錢包沒有檢查設備完整性,例如是否被root,這可能導致在內存中執行私鑰操作時出現安全問題。除了我們在本文中總結的五個級別的安全實踐外,我們認為錢包開發者還應該注意如何在安卓系統上充分利用Trustzone設計,以更好地減輕常見風險。我們將在今后的文章中繼續介紹這個話題,并協助開發者更好地保護用戶的資產。

哪些人是Web3游戲玩家,是休閑玩家還是硬核玩家?對此,A16zGames進行了一項調查,以進一步了解情況.

1900/1/1 0:00:001月25日,頭部NFT收藏品Doodles向社區發布了一份公開信,信中預告了其全新系列Doodles2接下來的一些關鍵動態.

1900/1/1 0:00:00Velodrome作為以太坊二層Optimism上的一個原生DEX,截至1月29日,TVL為1.33億美元,過去一個月增加78.31%.

1900/1/1 0:00:00TL;DR ZK為跨鏈通信提供了一種安全,低成本的方式跨鏈通信協議仍處于早期階段,但有望允許DApp訪問不同鏈上的數據DeFi.

1900/1/1 0:00:00去年我寫過Commerceblock團隊開發的MercuryWallet功能,這是一種statechain和CoinSwap的雙料實現.

1900/1/1 0:00:00@DeFi_Cheetah是我最尊敬的DeFi分析師之一。但本著富有成效的討論精神,我尊重地反對他對@CurveFinanceV2與@UniswapV3的分析中的一些觀點.

1900/1/1 0:00:00