BTC/HKD+0.25%

BTC/HKD+0.25% ETH/HKD-2.61%

ETH/HKD-2.61% LTC/HKD-1.28%

LTC/HKD-1.28% ADA/HKD-1.63%

ADA/HKD-1.63% SOL/HKD+0.64%

SOL/HKD+0.64% XRP/HKD-1.85%

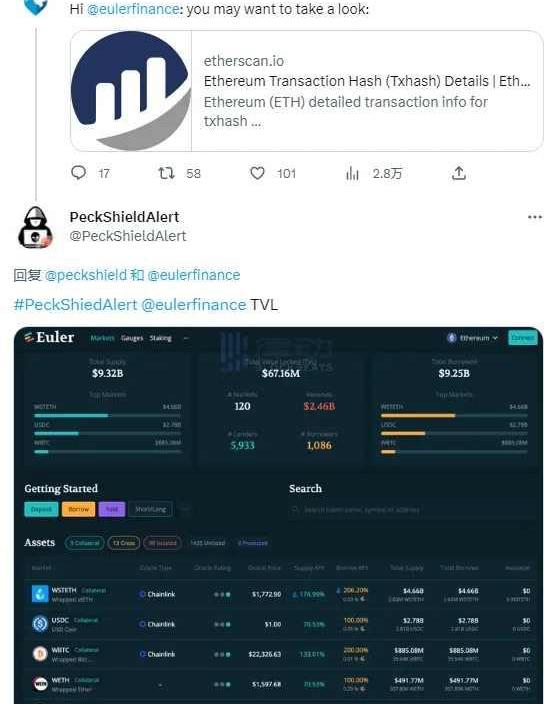

XRP/HKD-1.85%3月13日下午5時,EulerFinance疑遭黑客閃電貸攻擊。EulerFinance在本次黑客閃電貸攻擊事件中的受損金額總計約為1.97億美元,其中包括超880萬枚DAI、849枚WBTC、3400萬枚USDC以及8.5萬枚stETH等。對此,EulerFinance隨即回復正與安全專業人員及執法部門合作,EulerFinance提出解決方案稱,受到該漏洞影響的人將能夠要求退款,金庫剩余資金可以用于處理退款。黑客是如何攻擊Euler的?目前哪些協議受到了影響?曾經為Euler提供審計的公司有哪些?BlockBeats進行了簡要梳理。攻擊過程復盤:一個「違規者」和一個「清算者」

EulerFinance審計合作伙伴之一Omniscia發布了一份事后技術分析報告,對這次攻擊進行了非常詳細的分析,并指出被利用的漏洞源于Euler沒有對進行捐贈的地址而進行適當的安全檢查。該漏洞代碼是在eIP-14中被引入的,eIP-14協議引入了整個Euler生態系統中的多個更改。缺陷存在于EToken實現(EToken:donateToReservesfeature)所做的第一個更改中。于是攻擊者利用了易受攻擊的代碼,允許它通過向協議的儲備金捐贈資金來創建無擔保的代幣債務頭寸,使得攻擊者能夠清算這些賬戶并從清算獎金中獲利。具體地說,清算模塊內部邏輯嘗試還清違規者的全部債務,但如果擁有的抵押品無法滿足預期還款收益率,則系統會默認使用用戶擁有的任何其他抵押品。此代碼塊的假設狀態是,當借款人擁有多種抵押品并且沒收所有這些抵押品不會使違規者恢復償付能力時,就會發生這種情況。這種安全保障并不受捐贈機制的支持,該機制允許用戶以杠桿的形式創造「壞賬」,這種杠桿是通過捐贈他們的EToken單位而沒有抵押的,而不會影響其DToken余額。

Euler Finance黑客事件的幕后黑手:自己現在被關在巴黎監獄里:金色財經報道,一名自稱是2億美元Euler Finance黑客事件幕后黑手的男子表示,他現在被關在巴黎監獄里。這名自稱名叫Federico Jaime的男子表示,他在一名西班牙學生的幫助下攻擊了Euler,但后來爆發了內訌。[2023/7/13 10:53:08]

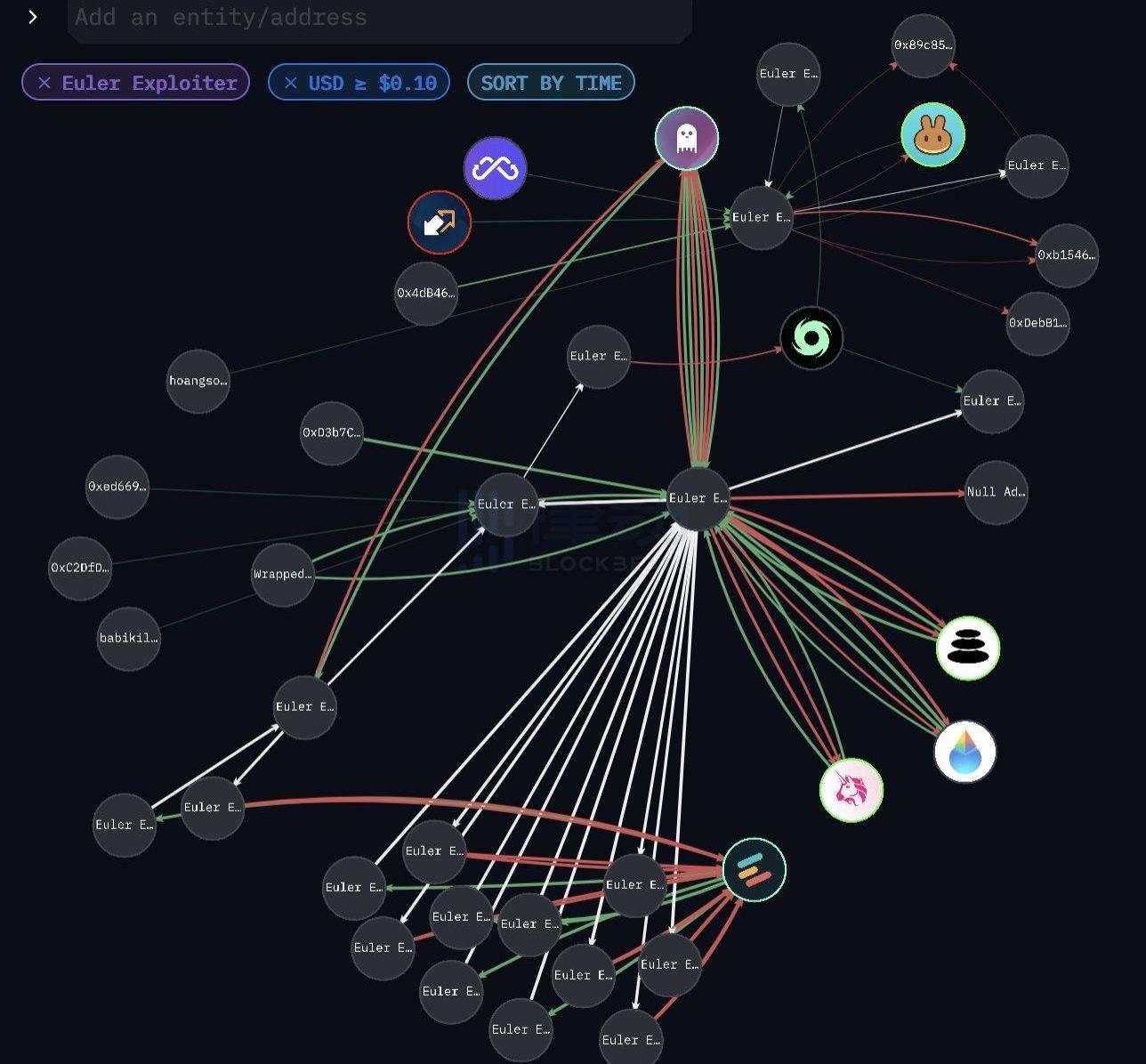

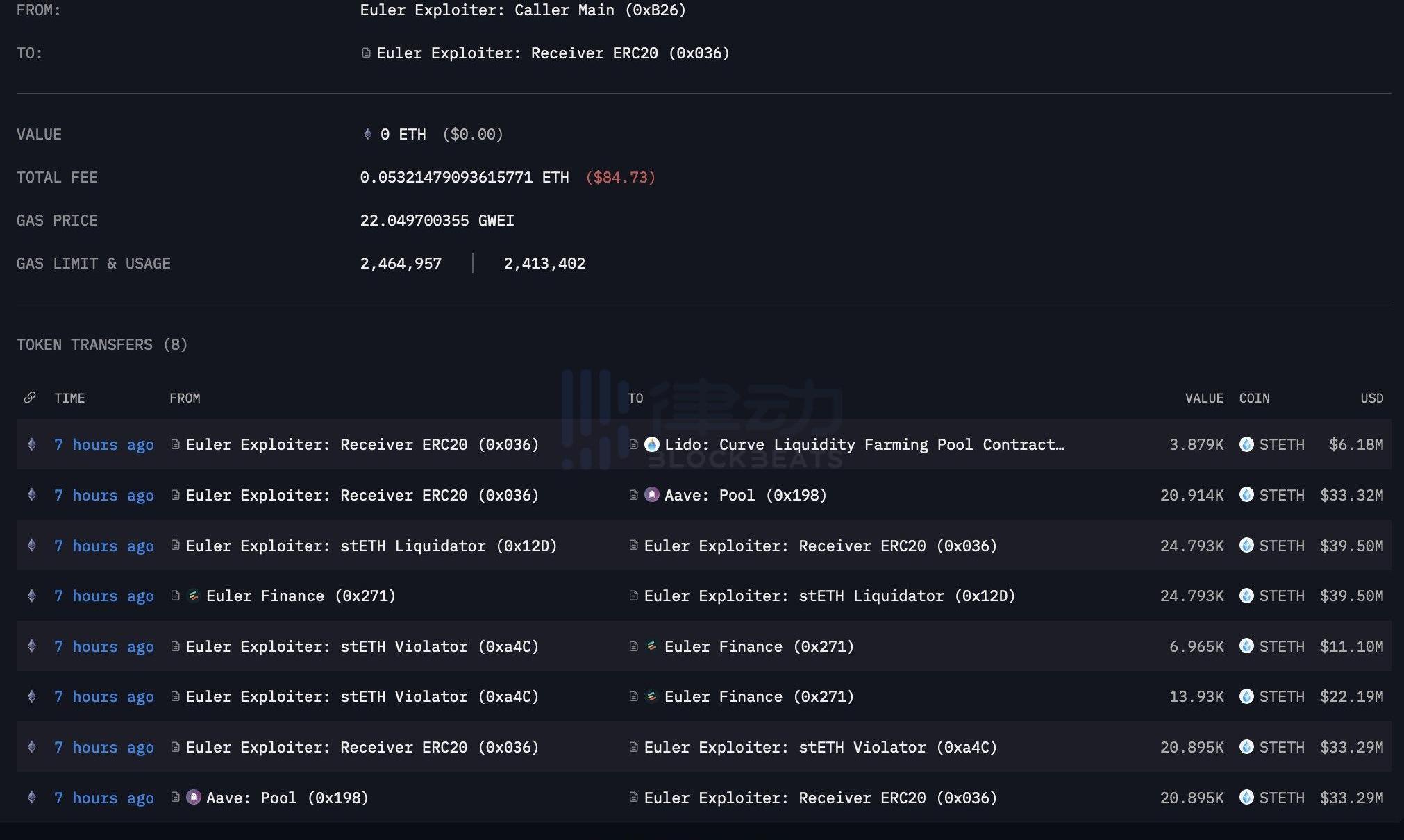

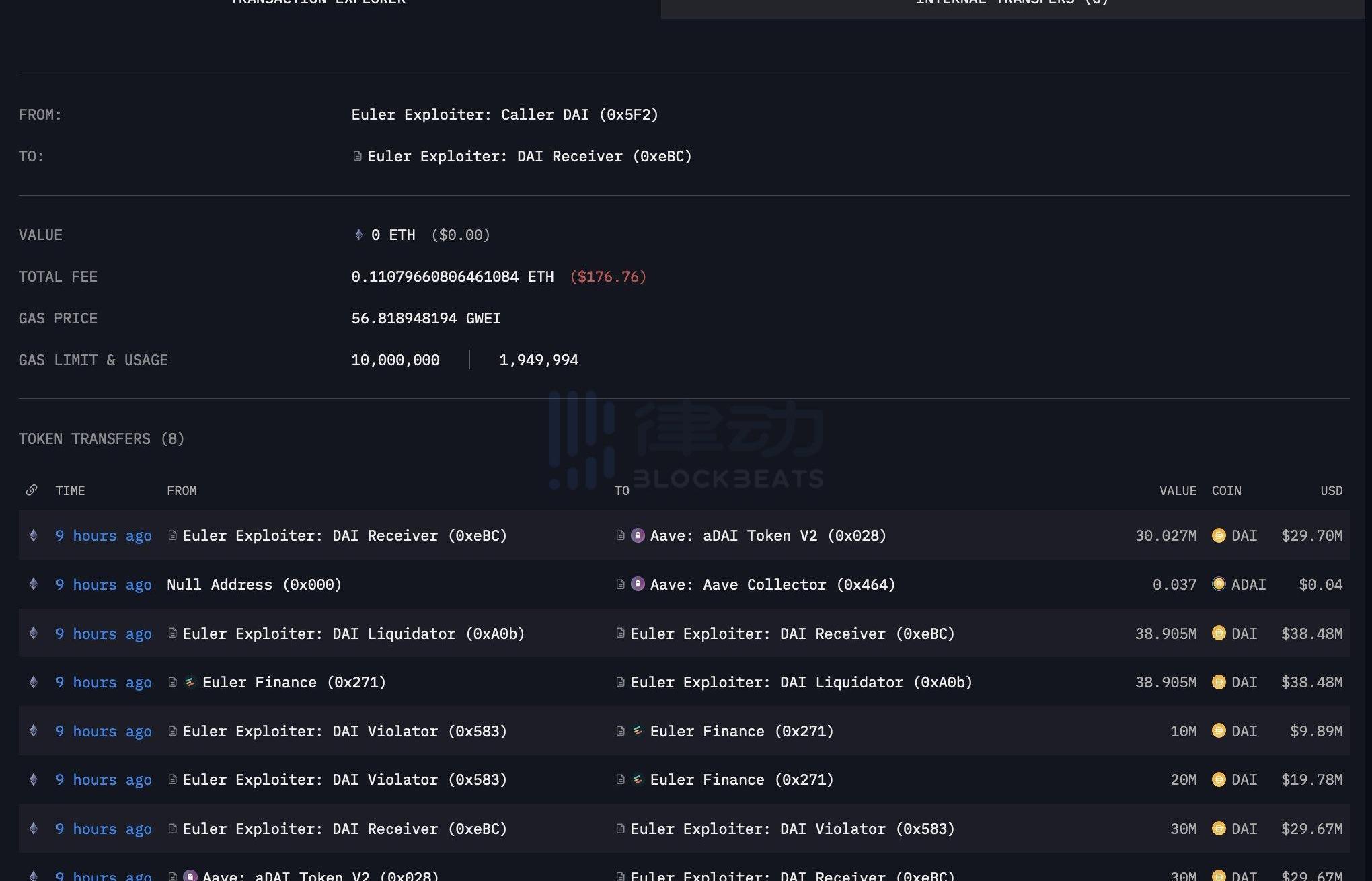

圖源來自ArkhamIntelligence據Arkham的調查發現,攻擊者使用了20多個不同的合約地址,以獲取來自Euler的各種加密資產。對于每一種資產,黑客都部署了兩個合約:一個「違規者」和一個「清算者」。「違反者」使用捐贈功能來推翻Euler的邏輯,「清算者」隨后清理殘留物。黑客的具體執行流程如下:1)首先,從Balancer/Aavev2中提取一筆閃電貸,借取30MDAI2)部署兩個合約:違規者和清算人。由「違規者」存入,「清算人」則負責在同一筆交易中平倉3)存入資金的2/3到Euler,將20MDAI發送到Euler并收到19.5MeDAI4)接著借入存款金額的10倍,從Euler收到195.6MeDAI和200MdDAI5)使用剩余1/3的資金償還部分債務,發送了10MDAI并燒毀了10MdDAI6)重復第4步,從Euler收到195.6MeDAI和200MdDAI7)捐贈已償還資金的10倍,向Euler捐贈了1億eDAI8)接著「清算員」上線,因為eDAI<dDAI而清算違規賬戶,從違規者處獲得了310MeDAI和259MdDAI的債務9)再從Euler提取所有代幣金額,包括提取了38.9MDAI10)償還閃電貸款后,將USDC和WBTC兌換為DAI和ETH

圖源來自ArkhamIntelligence該漏洞實際上發生在兩個不同的地址集群中。上面的地址用于跨非DAI代幣執行漏洞利用。兩個單獨的地址用于調用和執行DAI上的漏洞利用函數。標記為「接收人」的地址是用于執行漏洞利用的合約地址。絕大部分資金被發送到標記為「持有人」的單獨地址。該地址目前持有價值1.92億美元的加密貨幣。

Aztec:受Euler Finance事件影響的用戶已可贖回存在Aztec Connect的資金:4月28日消息,Aztec發推稱,受Euler Finance被盜事件影響的用戶現在可以贖回存在Aztec Connect的資金。

此前消息,Euler Finance曾在3月13日失竊1.97億美元,但隨后攻擊者歸還了盜取的全部資金。[2023/4/28 14:33:33]

圖源來自ArkhamIntelligencewETH利用的利潤被發送到另一個地址。MainCaller地址持有大約8KETH,目前價值近1360萬美元,這是從EulerwETH市場中移除的所有ETH。據PeckShield的監測顯示,EulerFinance攻擊者目前已通過0xc66d開頭地址,至少轉入了100枚以太坊到TornadoCash,同時據鏈上偵探ZachXBT分析,該地址曾于幾周前攻擊了一些BSC上的協議,所盜資金同樣也存入了TornadoCash。和多數人猜測的一樣,幾乎可以肯定該攻擊者是一名黑帽。

受到波及的協議有哪些?

此次Euler的攻擊事件波及面較廣,影響了數個與Euler有關的defi協議,其中包括:AztecEulerFinance的漏洞影響了嘗試提取資金的AztecConnect用戶,目前受影響的用戶處于無法提款的狀態。Aztec無法控制與Euler的集成,目前AztecConnect功能可以正常使用。此外值得關注的是,Aztec發布公告稱,AztecConnect是世界上第一個隱私Rollup,其設計存在一些問題,增加了維護成本。考慮到項目的規模和商業層面的因素,Aztec即將關閉Connect,所有的工程資源都將投入構建L2隱私協議Noir,下一版本將支持默認隱私的全編程智能合約。YieldYieldProtocol因Euler攻擊事件已關閉主網借貸相關操作,Yield的主網流動性池建立在Euler上,Euler暫停了主網合約,目前Yield已經下架應用程序,并在官網UI中關閉借貸入口。

借貸協議Euler Finance:團隊目前正在與安全專業人員和執法部門合作:3月13日消息,借貸協議Euler Finance發推表示:“我們的團隊目前正在與安全專業人員和執法部門合作。我們將在獲得進一步信息后立即發布。”

今日早些時候,借貸協議Euler Finance遭到攻擊,損失已達1.97億美元。[2023/3/13 13:00:53]

Balancer在EulerFinance攻擊事件中,約1190萬美元從bbeUSD流動性池中被發送給Euler,占了該流動性池TVL的65%,bbeUSD也被存入了其他4個流動性池:wstETH/bbeUSD、rETH/bbeUSD、TEMPLE/bbeUSD、DOLA/bbeUSD,所有其他的Balancer流動性池都是安全的。由于采取了保護剩余資金的措施,UI目前不支持現有LP退出這些bbeUSD池中的頭寸,但不存在資金進一步損失的風險。bbeUSD池用戶可以使用UI按比例提取Token和bbeUSD,但在Euler恢復eTokens的可轉讓性之前,無法從bbeUSD撤回資金。SwissBorgSwissBorg在Euler中存入了6357枚以太坊和170萬枚USDT,攻擊事件發生后,SwissBorg迅速借出了4752枚cbETH以減少損失,但仍滯留和損失了損失了大約1617.23ETH和將近170萬USDT。SwissBorg稱,幸運的是,為防止這些場景的出現,已在多年前就做了很多準備,包括風險理程序,因此損失的程度很小。SwissBorg將承擔在該事件中發生的所有損失,用戶不會因此而遭受任何損失。IdleDAO

Euler Finance 攻擊者已經開始將被盜資金轉入 Tornado Cash:金色財經報道,據 PeckShield 監測顯示,Euler Finance 攻擊者已經開始將被盜資金轉入 Tornado Cash,目前已至少通過 0xc66d 開頭地址轉入 100 枚以太坊。[2023/3/13 13:00:52]

DeFi協議IdleFinance發文表示,經過調查,EulerFinance事件對協議YieldTranches策略的敞口涉及約535萬美元穩定幣及320枚ETH,BestYield策略的敞口涉及480萬美元穩定幣和313枚ETH。此外IdleFinance強調實際影響將取決于Euler團隊采取的行動和可能采取的緩解措施,以上數字并非實際回撤,而是鎖定在Euler的實際數字。IdleFinance還表示Senior/JuniorBestYieldDAI金庫上周由于USDC脫錨,已將所有資金轉移到Aave,因此該金庫未受Euler事件影響,并且現在正在按預期運行并從Aave獲得收益。Angle去中心化穩定幣協議AngleProtocol在社交媒體上發文表示:「AngleProtocol受Euler漏洞利用的影響,該協議將1760萬枚USDC存入Euler。該協議已暫停,債務上限設置為0,EulerAMO已關閉。正在監視情況,并會在收到更新后立即進行更新。」此外AngleProtocol稱:在Euler黑客入侵之前,AngleCore模塊TVL約為3600萬美元,1720萬枚agEUR已通過核心模塊鑄造。該協議中還有:來自標準流動性提供商的約1160萬美元存款;來自對沖代理人的約3.53萬美元存款;盈余約558萬美元。如果黑客入侵的資金(17,614,940.03USDC)確定會丟失,Angle核心模塊的TVL將下降到大約1840萬美元。在這種情況下,核心模塊中的準備金數量將低于agEUR持有人、標準流動性提供商和協議中剩余對沖代理的債權價值。YearnDeFi收益聚合器Yearn稱,雖然沒有直接暴露于Euler被攻擊事件,但一些Yearn金庫由于使用Idle和Angle的策略而間接暴露于黑客攻擊。其中,在yvUSDT和yvUSDC上的風險敞口總計138萬美元,任何剩余的壞賬將由Yearn金庫承擔,所有金庫都將保持開放并全面運作。六家「瀆職」的審計公司

Euler Finance完成3200萬美元融資,Haun Ventures領投:金色財經消息,基于以太坊的借貸協議Euler Finance完成3200萬美元融資,Haun Ventures領投,Variant、FTX Ventures和Jump Crypto等參投。Euler表示,將于今年晚些時候推出DAO,使用戶能夠對Euler的開發和運營進行治理,并決定如何使用其社區金庫。(TheBlock)[2022/6/7 4:09:01]

事件一出,各路輿論紛紛表達了對區塊鏈安全審計公司的不信任。這樣實力雄厚,有能力找6家安全公司為自己進行審計的項目,居然也能出現損失上億美元的漏洞。「DeFi完了」、「審計無用」的聲音四處回響,然而,這6家審計公司真的都無視了Euler的漏洞嗎?

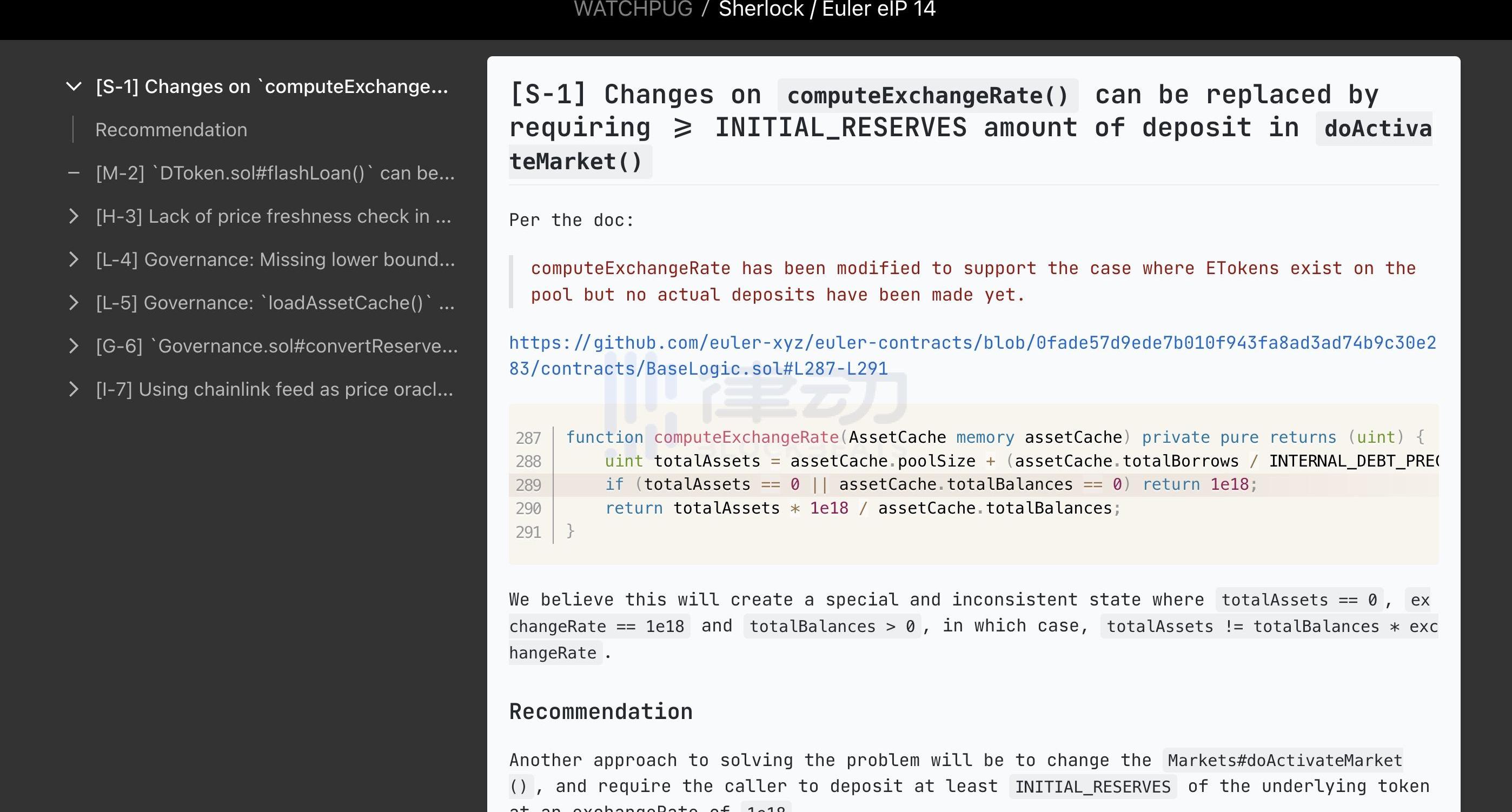

CertoraCertora是一家總部位于以色列的區塊鏈安全公司,為智能合約提供安全分析工具和服務。2022年5月,Certora在由JumpCrypto領投的B輪融資中籌集了3600萬美元。在獲得3600萬美元融資前,Certora已為Aave、Compound、Balancer和SushiSwap找出過漏洞,這些漏洞的大部分在代碼部署之前被發現并立即得到了修復。Certora于2021年9月至10月期間對Euler進行了審計。在其出具的審計報告中,Certora指出Euler的代碼中含有3個嚴重程度為高的問題,4個嚴重程度為中的問題,2個嚴重程度為低的問題,最嚴重的問題是用戶可通過一些手段逃避清算。由于引起本次被盜事件的代碼來自Euler2022年7月才引入的新提案eIP-14,因此Certora在本次事件中無需承擔責任。HalbornHalborn是一家總部位于邁阿密的區塊鏈安全公司,2022年7月,Halborn宣布完成9000萬美元A輪融資,SummitPartners領投,CastleIslandVentures、DigitalColurncomGroup和BrevanHoward等參投。Halborn的用戶不乏Solana、Avalanche、BAYC這樣的知名項目。由于Halborn對Euler審計發生在2021年5月至6月期間,早于eIP-14被引入的時間,因此Halborn同樣無需承擔責任。Solidified&ZKLabsSolidified和ZKLabs兩家區塊鏈安全公司曾分別為OpenSea、Tether、Cosmos等項目提供審計服務,并于2021年5月聯合對Euler進行了審計,因此無需在本次事件中承擔責任。PenTestPartnersPenTestPartners是一家不止專注于區塊鏈領域的網絡安全公司。2022年6月,PenTestPartners對EulerDApp的安全性進行了審計,并于審計報告中給出了「該App可以很好地抵御攻擊,對Euler基礎設施和用戶數據帶來的風險較低」的結論。PenTestPartners同樣無需承擔責任。OmnisciaOmniscia是一支由經驗豐富的智能合約審計員和開發者組成的去中心化團隊,在構建和保護復雜的去中心化網絡和應用程序方面擁有深厚的專業知識,審計服務對象包括Polygon、AvaLabs等240個項目和公司。Omniscia分別于2022年3月、6月、9月對Euler進行了3次審計,分別針對Merkle質押挖礦安全、Chainlink相關功能安全、SwapHub安全。雖然最后一次審計發生在eIP-14被提出的2個月后,但由于eIP-14不在這3次審計所包括的范圍內,因此Omniscia并未出現重大失誤。SHERLOCKSHERLOCK是一個智能合約保險服務與審計平臺,為Opyn、Euler、Lyra、Tempus、LiquiFi和Hook等客戶提供總計1000萬美元的鏈上漏洞保險與獎勵賞金。SHERLOCK共為Euler進行過3次審計。第一次于2021年12月由審計員ChrisMichel完成,然后于2022年1月由審計員shw9453進行了更新。而最后一次審計正是由審計員WatchPug于2022年7月完成的,對引發此次攻擊事件的eIP-14進行的審計。

WatchPug在eIP-14的代碼中發現了7處問題,但并沒有發現此次事件的導火索,EToken:donateToReserves。SHERLOCK表示愿意承擔責任,并發起了450萬美元賠償計劃,目前已經賠付330萬美元,不過這與損失的2億美元相比實在太少了。Web3需要新的審計機制

盡管引入漏洞函數的最后一次審查,是由SHERLOCK公司負責審計,與其余5家審計公司沒有直接關系。但面對這樣的全明星VC投資,多個知名的defi協議作為上游資金提供商,卻在短短時間里被黑了近2億美金,波及資金如此巨大,許多社區成員表示,Euler的這次攻擊事件對Defi造成了不小的心理打擊。

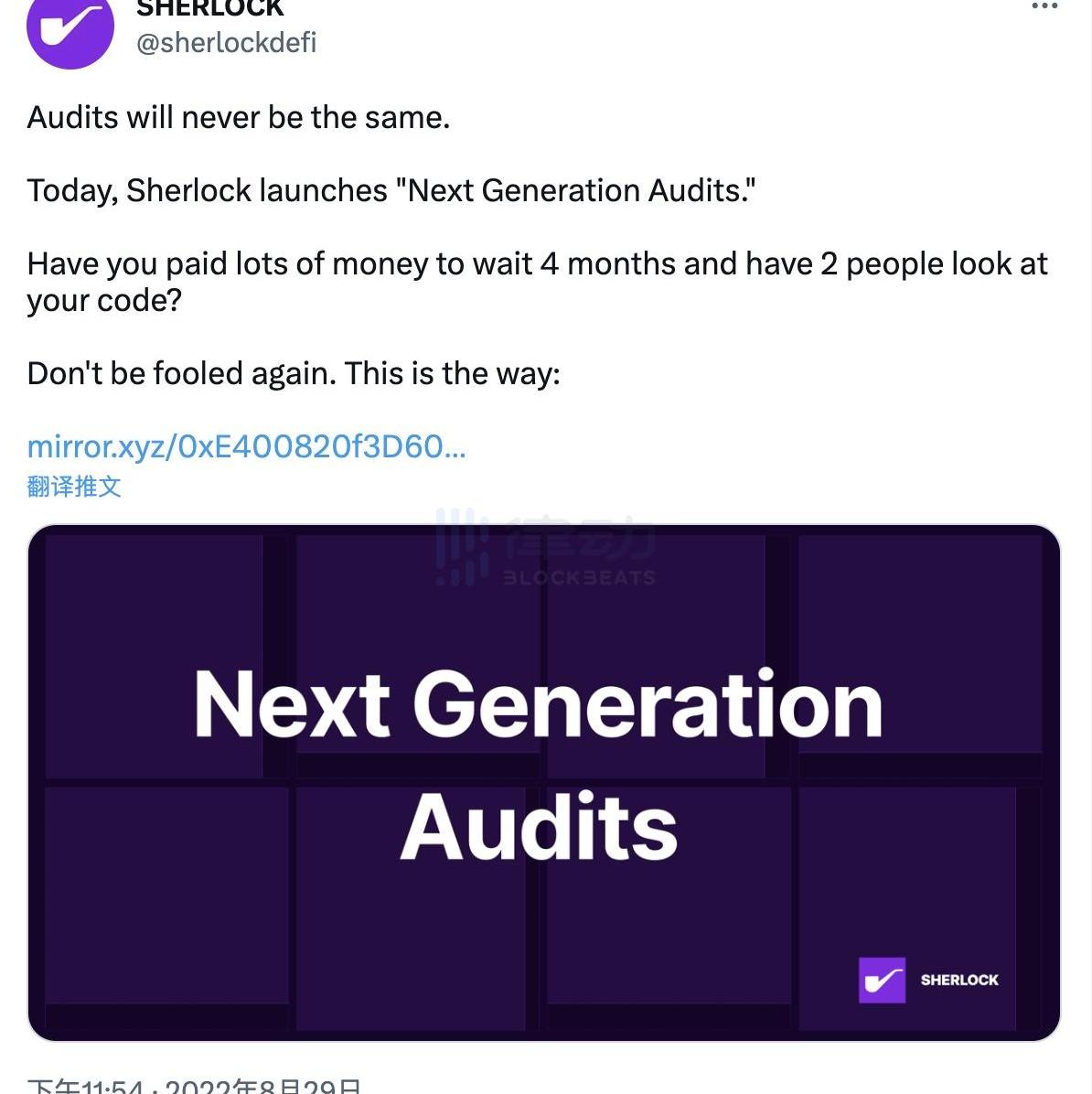

比起「審計無用」的聲音,此次事件其實更加凸顯了區塊鏈安全審計的重要性和目前審計流程的局限性。審計方的人為失誤,審計范圍的不明確和對新提案的審計,是目前影響審計有效性的主要因素。對本次事件負有主要責任的SHERLOCK其實已經認識到了這些問題。

SHERLOCK在2022年8月表示,花很多錢讓幾個人用4個月的時間檢查你的代碼等于上當受騙,不要再上當了,Don'tbefooledagain。SHERLOCK引入傳統安全領域的奪旗賽形式,以USDC作為獎勵,以單個項目為單位,啟動漏洞尋找競賽,以此利用上百人規模的更廣泛社區的力量。可惜的是,由于eIP-14的發布時間在SHERLOCK推出新的審計機制之前,仍然只靠幾位審計員單打獨斗完成,因此SHERLOCK成了自己口中讓別人上當的存在,Eulerisfooled。

Tags:EULNCEANCFINAeul幣總量Rari Governance TokenPinecone FinanceFINA價格

無常損失是DeFi流動性提供者(LiquidityProvider)不可避免的風險之一。據Dune數據顯示,去中心化交易所的每個月交易量已超過500億美元,如何管理無常損失成為AMM協議的重大挑.

1900/1/1 0:00:00今天早上起床以后,許多同僚發來有關SVB的情況。坦白說,要高頻地跟蹤美元區的金融體系風險,僅靠幾個人是很難做到的,在聯儲激進緊縮的前提下,筆者實際上已經做了很多風險跟蹤的預備工作了,此前重點關注.

1900/1/1 0:00:00今年以來,Layer2賽道表現亮眼,隨著行情的回暖,Arbitrum、Polygon、Optimism生態中幣價、TVL都取得了不錯的成績.

1900/1/1 0:00:00近日,一家名為DWFLabs的機構頻頻擲出大額投資,引得市場關注。其實他們并非加密新兵,而是早已進入市場,但直到最近才開始高調地投資項目.

1900/1/1 0:00:00LSDFi是基于LSD的DeFi產品,通過LSD,質押者可以將質押的ETH轉化為一種可以交易的資產,從而解鎖流動性,且LSD也降低了用戶質押ETH的門檻,任意數量即可質押.

1900/1/1 0:00:00去中心化、安全性和可擴展性一直是制約區塊鏈發展的三難困境,迄今我們所看到的主流Layer1區塊鏈項目中沒有任何一個可以將三者完全兼顧.

1900/1/1 0:00:00