BTC/HKD+0.95%

BTC/HKD+0.95% ETH/HKD+0.95%

ETH/HKD+0.95% LTC/HKD+1.23%

LTC/HKD+1.23% ADA/HKD+4.07%

ADA/HKD+4.07% SOL/HKD+1.73%

SOL/HKD+1.73% XRP/HKD+4.66%

XRP/HKD+4.66%作者:dily_xz

看到那么多無腦吹Blur的服了,APT空投吹APT,Blur空投吹Blur

今天仔細研究了一下他們產品,寫個總結記錄一下,順便橫向對比一下其他交易市場,先上結論:

滿足極少用戶的產品,而且目前跨鏈交易的Gas費控制極差,不建議使用。

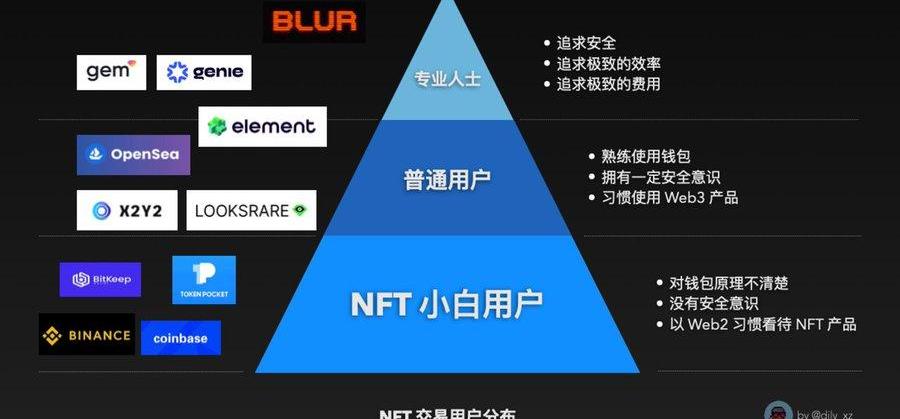

1)為了方便闡述我的想法,畫了一張圖方便解釋,順便也整理一下思路簡單來說,NFT交易用戶可以分三部分:NFT小白用戶、普通用戶、專業人士。

2)人數最多的的用戶,他們對錢包原理不是特別清楚,也沒有太高的安全意識,還按照Web2的習慣看待NFT產品所以針對這些用戶有好多產品,比如幣安的NFT交易所、TP,不安全,但是方便啊但是目前這些用戶是最多的,但是還沒有哪個平臺完全滿足這些人的需求,簡單、安全、方便

Beosin:sDAO項目遭受攻擊事件簡析:金色財經報道,根據區塊鏈安全審計公司Beosin旗下Beosin?EagleEye 安全風險監控、預警與阻斷平臺監測顯示,BNB鏈上的sDAO項目遭受漏洞攻擊,Beosin分析發現由于sDAO合約的業務邏輯錯誤導致,getReward函數是根據合約擁有的LP代幣和用戶添加的LP代幣作為參數來計算的,計算的獎勵與用戶添加LP代幣數量正相關,與合約擁有總LP代幣數量負相關,但合約提供了一個withdrawTeam的方法,可以將合約擁有的BNB以及指定代幣全部發送給合約指定地址,該函數任何人都可調用。而本次攻擊者向其中添加了LP代幣之后,調用withdrawTeam函數將LP代幣全部發送給了指定地址,并立刻又向合約轉了一個極小數量的LP代幣,導致攻擊者在隨后調用getReward獲取獎勵的時候,使用的合約擁有總LP代幣數量是一個極小的值,使得獎勵異常放大。最終攻擊者通過該漏洞獲得的獎勵兌換為13662枚BUSD離場。Beosin Trace追蹤發現被盜金額仍在攻擊者賬戶,將持續關注資金走向。[2022/11/21 7:53:09]

3)其實目前市場的核心力量在腰部用戶,也就是普通用戶他們已經可以熟練的使用錢包了,而且對各種釣魚方式也比較注意,各個Web3產品也如數家珍這個市場也是目前廝殺比較激烈的區域,包括龍頭Opensea、Element、X2Y2、Looks等平臺。

安全團隊:Audius項目惡意提案攻擊簡析,攻擊者總共獲利約108W美元:7月24日消息,據成都鏈安“鏈必應-區塊鏈安全態勢感知平臺”安全輿情監控數據顯示,Audius項目遭受惡意提案攻擊。成都鏈安安全團隊簡析如下:攻擊者先部署惡意合約并在Audius: Community Treasury 合約中調用initialize將自己設置為治理合約的監護地址,隨后攻擊者調用ProposalSubmitted 提交惡意85號提案并被通過,該提案允許向攻擊合約轉賬1,856w個AudiusToken,隨后攻擊者將獲得的AudiusToken兌換為ETH,總共獲利約108W美元,目前獲利資金仍然存放于攻擊者地址上(0xa0c7BD318D69424603CBf91e9969870F21B8ab4c)。[2022/7/24 2:34:31]

4)還有就是提到Blur,他是一些專業人士需要的平臺,追求原教旨主義、專業的交易平臺、注重交易成本之前這個領域一直是Gem和Genie的區域,現在Element也支持聚合交易,可以滿足跨市場掃貨的需求,Gas費用還便宜現在Blur是比這幾家還要極致,做的更加的專業化和細分

慢霧:Harmony Horizon bridge遭攻擊簡析:據慢霧安全團隊消息,Harmony Horizon bridge 遭到黑客攻擊。經慢霧 MistTrack 分析,攻擊者(0x0d0...D00)獲利超 1 億美元,包括 11 種 ERC20 代幣、13,100 ETH、5,000 BNB 以及 640,000 BUSD,在以太坊鏈攻擊者將大部分代幣轉移到兩個新錢包地址,并將代幣兌換為 ETH,接著將 ETH 均轉回初始地址(0x0d0...D00),目前地址(0x0d0...D00)約 85,837 ETH 暫無轉移,同時,攻擊者在 BNB 鏈暫無資金轉移操作。慢霧 MistTrack 將持續監控被盜資金的轉移。[2022/6/24 1:28:30]

5)但是越往上用戶是越少的,也就是說Blur的目標人群極少,會比Gem和Genie還少這是最大的問題,他的天花板太低了,甚至就是個地板的用戶量還有他的UI,因為他大量的使用了像素風格,像素風格喜歡的人很喜歡,不喜歡的人是真不習慣,大多數人知道像素風么

慢霧:BSC項目Value DeFi vSwap 模塊被黑簡析:據慢霧區情報,幣安智能鏈項目 Value DeFi 的 vSwap 模塊被黑,慢霧安全團隊第一時間介入分析,并將結果以簡訊的形式分享,供大家參考:

1. 攻擊者首先使用 0.05 枚 WBNB 通過 vSwap 合約兌換出 vBSWAP 代幣;

2. 攻擊者在兌換的同時也進行閃電貸操作,因此 vSwap 合約會將兌換的 vBSWAP 代幣與閃電貸借出的 WBNB 轉給攻擊者;

3. 而在完成整個兌換流程并更新池子中代幣數量前,會根據池子的 tokenWeight0 參數是否為 50 來選擇不同的算法來檢查池子中的代幣數量是否符合預期;

4. 由于 vSwap 合約的 tokenWeight0 參數設置為 70,因此將會采用第二種算法對池子中的代幣數量進行檢查;

5. 而漏洞的關鍵點就在于采用第二種算法進行檢查時,可以通過特殊構造的數據來使檢查通過;

6. 第二種算法是通過調用 formula 合約的 ensureConstantValue 函數并傳入池子中緩存的代幣數量與實時的代幣數量進行檢查的;

7. 在通過對此算法進行具體分析調試后我們可以發現,在使用 WBNB 兌換最小單位(即 0.000000000000000001) vBSWAP 時,池子中緩存的 WBNB 值與實時的值之間允許有一個巨大的波動范圍,在此范圍內此算法檢查都將通過;

8. 因此攻擊者可以轉入 WBNB 進行最小單位的 vBSWAP 代幣兌換的同時,將池子中的大量 WBNB 代幣通過閃電貸的方式借出,由于算法問題,在不歸還閃電貸的情況下仍可以通過 vSwap 的檢查;

9. 攻擊者只需要在所有的 vSwap 池子中,不斷的重復此過程,即可將池子中的流動性盜走完成獲利。詳情見原文鏈接。[2021/5/8 21:37:37]

6)還有就是他的設計理念,不太在乎普通人的感受,我雖然買了很多NFT但是自認算是普通交易者我沒有找到關于合集的信息,包括Twitter、官網等信息,更不用說基礎的數據分析了。這就把太多人擋在門外了。

7)我針對單個NFT分別測試了Element、Opensea、Blur的Gas費用Element:4.63Element:5.14Opensea:5.07Blur:10.5因為大部分都是聚合Opensea的,所以Opensea最便宜,但是Element自有更便宜。

8)大家經常使用的是聚合,Element因為是聚合了Opensea所以肯定會比Opensea高一點。但是,但是BlurGas居然高達10.5u,我當時就蒙了……最后才發現是他的業務邏輯太復雜了,Gas費用飆升,但是只是聚合交易而已你在做什么呢?當然除了單個的我還做了批量掃貨的聚合交易測試。

9)針對5個NFT批量測試了Element、Opensea、Blur的Gas費用Element:22.33Element:17.77Opensea:15.59Blur:56.38太貴了,雖然只是預估價格,我還專門買了NFT測試,結果也是是真貴,他的聚合合約邏輯太復雜了。

10)大家也在找各自的定位,但是Blur目前的定位非常不看好而且真正的專業交易者會直接調用OpenseaAPI不會經過他的合約再來一道,便宜、快、安全。

目前關注Opensea的求新求變,Element和X2Y2根據社區用戶的產品迭代。以上,供大家參考。

原文來源:VaderResearch原文編譯:Kxp,BlockBeats基礎業務正處于增長階段并在持續產生收益,當下我們需要思考的問題包括——我們應如何為Token實體創造價值.

1900/1/1 0:00:00作者:WLabs瓜田實驗室這篇文章其實已經醞釀了很久了,直擊痛點:在China大陸如何進行鏈游的破圈嘗試? 國內大公司在做啥? 瓜田實驗室WLabs關于鏈游和元宇宙的文章出品的比較勤快.

1900/1/1 0:00:00據Cointelegraph報道,現已解散的云挖礦公司Hashflare兩名創始人在愛沙尼亞被捕,被指控涉嫌參與加密貨幣欺詐和洗錢,涉案金額達5.75億美元.

1900/1/1 0:00:00作者:隔夜的粥,DeFi之道近期人工智能生成內容爆火的背景下,Crypto市場顯得頗有些涼意,于是便有了如下的一張meme圖:暫且不論這種趨勢是否會持續,關于目前的AIGC.

1900/1/1 0:00:00作者:北辰,鏈茶館 盡管從標題的結構看起來像是枯燥乏味的論文,內容似乎是捕風捉影的小報,但確實沒有更加貼切的表述來概括本文.

1900/1/1 0:00:00根據區塊鏈安全審計公司Beosin旗下BeosinEagleEye安全風險監控、預警與阻斷平臺監測顯示,BNBChain上的sDAO項目遭受漏洞攻擊.

1900/1/1 0:00:00