BTC/HKD+1.63%

BTC/HKD+1.63% ETH/HKD+1.96%

ETH/HKD+1.96% LTC/HKD+1.05%

LTC/HKD+1.05% ADA/HKD+3.46%

ADA/HKD+3.46% SOL/HKD+2.38%

SOL/HKD+2.38% XRP/HKD+1.64%

XRP/HKD+1.64%作者:EoceneResearch

概述

在區塊鏈上具有通縮機制的代幣最近經常受到攻擊。本文將討論并分析代幣令牌受到攻擊的原因,并給出相應的防御方案。

在代幣中實現通縮機制通常有兩種方式,一種是燃燒機制,另一種是反射機制。下面我們將分析這兩種實現方式可能存在的問題。

燃燒機制

通常,具有燃燒機制的代幣將在其_transfer函數中實現燃燒的邏輯。有時候會存在發送者承擔手續費的情況。在這種情況下,接收方收到的代幣數量不會發生變化,但發送方需要支付更多代幣,因為其需要承擔手續費。下面是一個簡單的例子:

function_transfer(addresssender,addressrecipient,uint256amount)internalvirtualreturns(bool){

require(_balances>=amount,"ERC20:transferamountexceedsbalance");

require(sender!=address(0),"ERC20:transferfromthezeroaddress");

require(recipient!=address(0),"ERC20:transfertothezeroaddress");

burnFee=amount*burnFeeRate;

_balances-=amount;

_burn(sender,burnFee);

_balances+=amount;

}

然后我們討論這種情況下可能存在的風險。

如果單看代幣合約,我們會發現這種寫法其實沒有什么問題,但是區塊鏈中有很多復雜的情況,需要我們考慮很多方面。

SushiSwap CEO:從技術上講我看好加密貨幣:金色財經報道,SushiSwap CEO Jared Grey在社交媒體上表示,監管的唯一好處是創造一個公平的競爭環境。坦率地說,這通常是失敗的。盲目的貪婪通常會獲勝,而在位者則會通過陰險的利益沖突為自己開路。從技術上講,我看好加密貨幣,因為它阻礙了人類最惡劣的濫用特性。[2023/7/24 15:54:17]

通常,為了讓代幣有價格,項目方會在Uniswap、Pancakeswap等去中心化交易所為代幣添加流動性。

其中,在Uniswap中,有一個函數skim,它會將流動性池中兩種代幣的余額和儲備金的差值轉移給調用方,以平衡余額和儲備金:

functionskim(addressto)externallock{

address_token0=token0;//gassavings

address_token1=token1;//gassavings

_safeTransfer(_token0,to,IERC20(_token0).balanceOf(address(this)).sub(reserve0));

_safeTransfer(_token1,to,IERC20(_token1).balanceOf(address(this)).sub(reserve1));

}

此時發送方變成了流動性池,當調用_transfer時,流動性池中的代幣將被部分銷毀,導致代幣價格部分上漲。

攻擊者利用此特性將代幣直接轉入流動性池中,然后調用skim函數轉出,然后多次重復此操作,導致流動性池中大量代幣被燃燒,價格也隨之飆升,最后賣出代幣獲利。

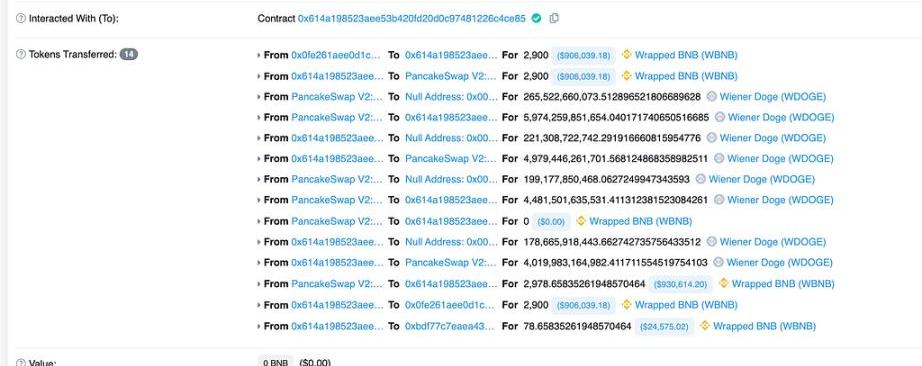

一個真實的攻擊案例,winnerdoge(WDOGE)?:

Coinbase首席財務官:上線資產前會從技術和風險角度進行評估:金色財經報道,今日在美國國會的加密聽證會上,在眾議員Pete Sessions詢問交易所如何識別欺詐和降低風險時,Coinbase首席財務官Alesia Haas表示,該交易所在資產上市之前會從技術和風險的角度對其進行評估。[2021/12/9 12:59:42]

function_transfer(addresssender,addressrecipient,uint256amount)internalvirtualreturns(bool){

require(_balances.amount>=amount,"ERC20:transferamountexceedsbalance");

require(sender!=address(0),"ERC20:transferfromthezeroaddress");

require(recipient!=address(0),"ERC20:transfertothezeroaddress");

if(block.timestamp>=openingTime&&block.timestamp<=closingTime)

{

_balances.amount-=amount;

_balances.amount+=amount;

emitTransfer(sender,recipient,amount);

}

else

{

uint256onePercent=findOnePercent(amount);

uint256tokensToBurn=onePercent*4;

分析師:從技術上講比特幣可能需要數月才能修復:Fundstrat Global Advisors LLC的技術策略師Rob Sluymer表示,比特幣已經跌破了2015年至2020年的上升趨勢,其價格走勢“嚴重受損”。就目前而言,從技術上講,比特幣可能需要數月才能修復。(彭博社)[2020/3/20]

uint256tokensToRedistribute=onePercent*4;

uint256toFeeWallet=onePercent*1;

uint256todev=onePercent*1;

uint256tokensToTransfer=amount-tokensToBurn-tokensToRedistribute-toFeeWallet-todev;

?

_balances.amount-=amount;

_balances.amount+=tokensToTransfer;

_balances.amount+=toFeeWallet;

_balances.amount+=todev;

if(!_balances.exists){

_balanceOwners.push(recipient);

_balances.exists=true;

}

redistribute(sender,tokensToRedistribute);

_burn(sender,tokensToBurn);

emitTransfer(sender,recipient,tokensToTransfer);

}

returntrue;

聲音 | 王和:未來區塊鏈將從技術的范疇走向社會的范疇:12月5日,第四屆智能金融國際論壇暨2019金融界“領航中國”年度盛典在北京盛大召開,逾千位精英學者、數百家金融機構共同聚首,探討中國和世界的“大變局、大視野、大未來”。在圓桌討論“新技術 新革”上,中國人民財產保險公司原監事長王和參與討論。當前區塊鏈具有戰略性的機遇,同樣重要的是具備更多應用場景的就是5G技術,對此,王和表示,區塊鏈技術到已經走過了十年。在中國基本上經歷了三個階段,首先是是2009年、2010年以比特幣為代表的周期。第二個階段是2016年至2018年,區塊鏈迅速的走進大眾視野,多種類數字貨幣出現。第三個階段是從今年下半年,到2020年將開啟的全新時代。關于區塊鏈的未來,王和認為,未來區塊鏈對于人類社會的影響,要比現在想象的更為廣泛和深刻,未來也將迎來新一輪的區塊鏈發展的新歷史時期。 盡管區塊鏈技術現在還面臨的很多的瓶頸,但要有足夠的信心、想象力和技術跨越這些困難。 最后,未來區塊鏈和5G的結合,可能將給我們帶來全新的概念:速度等于可能。數字經濟時代,速度將成為一個國家的核心競爭力,5G無疑是速度的代表。[2019/12/5]

}

在WDOGE合約的_transfer函數中,當block.timestamp>closingTime時,進入else循環。在代碼第21行中,轉賬金額從發送方的余額中扣除,在代碼第31行中,發送方又被燃燒了tokensToBurn數量的代幣。攻擊者利用這種手續費的機制,通過上述的攻擊方式竊取流動性池中的所有價值代幣(WBNB)。

反射機制

在反射機制中,用戶每次交易都會收取手續費,用于獎勵持有代幣的用戶,但不會觸發轉賬,只是單純修改一個系數。

騰訊研究院金融科技研究中心杜曉宇:應從技術、應用、市場等維度來展開區塊鏈與法律的研究 :在第一期“法律人的互聯網思維”系列研修會上,騰訊研究院金融科技研究中心副主任杜曉宇進行了“區塊鏈技術對法律的影響和挑戰”的主題發言。他認為,區塊鏈鏈對法律的影響與挑戰不宜從單一角度籠統去概括,可以考慮從“區塊鏈技術與法律”、“區塊鏈應用與法律”、“區塊鏈市場與法律”、“區塊鏈騙子與法律”四個維度來展開分析。[2018/4/19]

在這個機制中,用戶有兩種類型的代幣數量,tAmount和rAmount。tAmount為實際代幣數量,rAmount為反映后的代幣數量,比率為tTotal/rTotal,一般的代碼實現如下:

functionbalanceOf(addressaccount)publicviewoverridereturns(uint256){

if(_isExcluded)return_tOwned;

returntokenFromReflection(_rOwned);

}

functiontokenFromReflection(uint256rAmount)publicviewreturns(uint256){

require(rAmount<=_rTotal,"Amountmustbelessthantotalreflections");

uint256currentRate=_getRate();

returnrAmount.div(currentRate);

}

function_getRate()privateviewreturns(uint256){

(uint256rSupply,uint256tSupply)=_getCurrentSupply();

returnrSupply.div(tSupply);

}

反射機制的代幣中一般有一個叫做deliver的函數,會銷毀調用者的代幣,降低rTotal的值,所以比率會增加,其他用戶反射后的代幣數量也會增加:

functiondeliver(uint256tAmount)public{

addresssender=_msgSender();

require(!_isExcluded,"Excludedaddressescannotcallthisfunction");

(uint256rAmount,,,,,)=_getValues(tAmount);

_rOwned=_rOwned.sub(rAmount);

_rTotal=_rTotal.sub(rAmount);

_tFeeTotal=_tFeeTotal.add(tAmount);

}

攻擊者注意到這個函數,并用它來攻擊相應的Uniswap?的流動性池。

那他該如何進行利用呢?同樣從Uniswap的skim?函數開始:

functionskim(addressto)externallock{

address_token0=token0;//gassavings

address_token1=token1;//gassavings

_safeTransfer(_token0,to,IERC20(_token0).balanceOf(address(this)).sub(reserve0));

_safeTransfer(_token1,to,IERC20(_token1).balanceOf(address(this)).sub(reserve1));

}

Uniswap中reserve是儲備金,與token.balanceOf(address(this))不同。

攻擊者先調用deliver函數銷毀自己的代幣,導致rTotal的值減少,比率隨之增加,所以反射后的代幣的值也會增加,token.balanceOf(address(this))也會相應變大,與reserve?的值出現了差距。

因此,攻擊者可以通過調用skim函數轉出數量為兩者之間差值的代幣從而進行獲利。

Attacker:token.deliver

rtotal:decrease

rate:increase

tokenFromReflection:increase

balanceOf:increase->token.balanceOf(address(this))>reserve

Attacker:pair.skim

token.balanceOf(address(this))>reserve

token.transfer

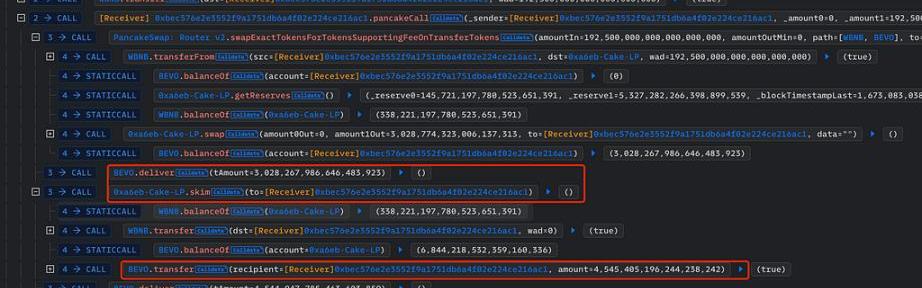

一個真實的攻擊案例,BEVONFTArtToken(BEVO):

而當代幣合約中存在burn函數時,存在了另外一種相似的攻擊手法:

functionburn(uint256_value)public{

_burn(msg.sender,_value);

}

function_burn(address_who,uint256_value)internal{

require(_value<=_rOwned);

_rOwned=_rOwned.sub(_value);

_tTotal=_tTotal.sub(_value);

emitTransfer(_who,address(0),_value);

}

當用戶調用burn函數時,自己的代幣會被銷毀,同時tTotal的值會減少,所以比率會降低,對應的反射后的代幣數量也會減少,所以在此時流動性池的代幣的數量也會減少,從而代幣的價格會上漲。

攻擊者利用這個特性通過多次調用burn函數來減少tTotal的值,然后調用流動性池的sync函數同步reserve和balances。最后,流動性池中的代幣大幅減少,價格飆升。然后攻擊者出售代幣以獲取利潤。

Attacker:token.burn

tTotal:decrease

rate:decrease

tokenFromReflection:decrease

balanceOf:decrease

Attacker:pair.sync

token.balanceOf(address(this))>reserve

token.transfer

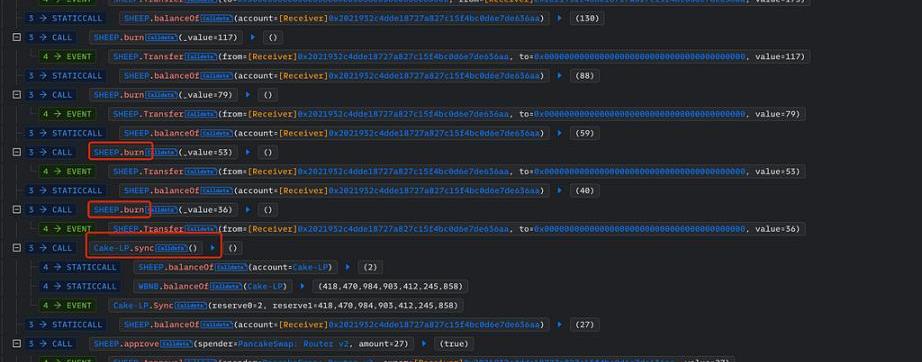

一個真實的攻擊案例,SheepToken(SHEEP):

防御方案

通過解讀針對燃燒機制和反射機制代幣的攻擊手法,不難發現攻擊者攻擊的核心點是操縱流動性池的價格,因此將流動性池的地址加入白名單,不涉及代幣的銷毀,不參與代幣的反射機制,可以避免此類攻擊。

總結

本文分析了通縮機制代幣的兩種實現機制以及針對這兩種機制的攻擊手段,最后給出了相應的解決方案。在編寫合約時,項目方必須考慮代幣與去中心化交易所結合的情況,以避免此類攻擊。

Tags:RESTOKTOKETOKENCoinfreshNEU TokenImtoken最新下載Rhino Token

3D虛擬形象NFT項目HALOOFFICIAL發文公布空投細節,空投代幣總量為1000萬枚。其中:HALONFT持有者獲得25%;HALOAvatarNFT持有者獲得25%;LifeAvatar.

1900/1/1 0:00:00作者:西柚,ChainCatcher 硅谷銀行也暴雷了。 繼加密友好銀行SilvergateBank宣布清算后,3月10日,硅谷銀行被監管機構關閉,如今,用戶存放在平臺上的資產面臨不確定的取出時.

1900/1/1 0:00:00原文作者:GusLiu,清華區塊鏈協會研究員 核心觀點,TL;DR 1.?AIGC?將是提升?21?世紀整體社會生產力最為重要的賦能技術.

1900/1/1 0:00:00一、前言|活動亮點 繼鏈捕手ChainCatcher去年年底推出“大航海時代”線下精品活動在亞太五個國家地區成功舉辦后.

1900/1/1 0:00:00撰文:Babywhale,ForesightNews在2022年原子交換正式上線并獲得了不錯的效果之后,Synthetix將V3提上了日程.

1900/1/1 0:00:00據路透社報道,銀行記錄和公司信息顯示,幣安2021年將約4億美元資金從BinanceUS的SilvergateBank賬戶轉移至趙長鵬管理的交易公司MeritPeak.

1900/1/1 0:00:00