BTC/HKD-2.83%

BTC/HKD-2.83% ETH/HKD-5.2%

ETH/HKD-5.2% LTC/HKD-2.17%

LTC/HKD-2.17% ADA/HKD-5.24%

ADA/HKD-5.24% SOL/HKD-1.9%

SOL/HKD-1.9% XRP/HKD-6.15%

XRP/HKD-6.15%注:原文作者是擁有“審計上帝”之稱的白帽黑客samczsun,同時他也是Paradigm的研究合伙人,其最近出手拯救了BitDAO MISO荷蘭拍賣資金池中的3.5億美元資產,而在這篇文章中,他提醒了關于NFT代幣標準的潛在安全風險,他還預測稱,隨著ERC-721和ERC-1155代幣標準變得越來越流行,針對NFT的攻擊很可能會越來越頻繁。

如果你從事軟件工程方面的工作,很可能你聽說過至少一條軟件工程原則。雖然我不主張嚴格遵守每一條原則,但有一些確實是值得關注的。

我今天要講的就是最小驚訝原則,它有一個奇特的名字,但卻是一個非常簡單的想法。它所說的是,當呈現聲稱要做某件事的代碼時,大多數用戶都會假設它是如何完成這件事的。因此,作為開發人員,你的工作是編寫符合這些假設的代碼,這樣你的用戶就不會感到意外。

這是一個很好的原則,因為開發人員喜歡對事物進行假設。如果你導出一個名為calculateScore(GameState) 的函數,很多人就會假設該函數只會從游戲狀態中讀取。如果你還改變了游戲狀態,你會使得很多人面臨困惑的狀態,他們試圖弄清楚為什么他們的游戲狀態會隨機被破壞。即使你把它放在文檔中,仍然不能保證人們會看到它,所以最好首先確保你的代碼不會令人驚訝。

Arbitrum生態借貸協議Tender.fi疑似遭白帽黑客攻擊,160萬美元資金受到影響:3月7日消息,Arbitrum 生態借貸協議 Tender.fi 疑似遭受攻擊,官方在社交媒體上發文表示,目前正在調查該協議異常數量的借貸,已暫停所有借貸。

據 0xScope 研究員 Cobie 分析稱,本次事件為白帽黑客所為,其留言表示 Tender.fi 的預言機配置有錯誤,試圖與 Tender.fi 取得聯系,目前初步預估有 160 萬美元資金受到本次事件影響。

Uniswap數據顯示,TND暫報2.2931美元,24小時跌幅為26.5%。[2023/3/7 12:47:32]

“6小時的調試工作,可以為你們節省5分鐘的文檔閱讀時間。”

早在 2018 年初,當ERC-721 標準被起草出來時,有人就提出了實施轉賬安全性?的建議,以確保代幣不會被卡在不用于處理代幣的接受者合約中。為此,提案作者修改了transfer函數的行為,以檢查接收方是否能夠支持代幣轉賬。他們還引入了unsafeTransfer函數,如果發送者愿意,該函數將繞過這個檢查。

Aurora向白帽黑客獎勵100萬美元:9月29日消息,Aurora向一名通過Immunefi報告錯誤的白帽黑客獎勵100萬美元,以Aurora代幣的形式支付。

據悉,白帽黑客在6月10日通過Immunefi向Aurora提交了一個嚴重漏洞,目前該漏洞已修復。[2022/9/29 6:02:07]

然而,由于擔心向后兼容性,這個函數在隨后的提交中被重命名了。這使得ERC-20 和 ERC-721 代幣的transfer函數表現相同。但是,現在需要將接收方檢查轉移到其他地方。因此,標準作者就引入了safe類函數:safeTransfer 以及 safeTransferFrom。

這是一個關于正當性問題的解決方案,因為有許多 ERC-20 代幣被意外轉移到從未期望收到代幣的合約的例子(一個特別常見的錯誤是將代幣轉移到代幣合約中,將其永久鎖定)。而在起草 ERC-1155 標準時,提案作者從ERC-721標準汲取了靈感,不僅在轉賬時,而且在鑄造(mint)也納入了接收方檢查,這一點也不足為奇。

派盾:白帽黑客地址已返還Team Finance約1340萬美元資金:金色財經報道,據派盾監測,有1340萬美元已從白帽黑客地址返還至Team Finance,其中包括548.7個ETH(86萬美元)給FEG,76.5萬個DAI和1180萬個TSUKA(62.6萬美元)給Tsuka,約500個DAI和74.6萬億個CAW(約550萬美元)給CAW,209個ETH(32.8萬美元)給KNDX。

此前報道,Team Finance團隊管理資金在由Uniswap v2遷移至v3的過程中遭到黑客攻擊,已確定的損失為1450萬美元。目前團隊已暫停Team Finance的所有活動,直到確定此漏洞已被修復。[2022/10/31 11:59:53]

在接下來的幾年里,這些標準大多處于休眠狀態,而 ERC-20代幣標準保持了它的流行狀態,而最近gas成本的飆升,以及社區對NFT興趣的增強,自然而然導致開發者越來越多地使用ERC-721和ERC-1155代幣標準。有了這些新的興趣,我們應該慶幸這些標準的設計考慮了安全性,對嗎?

白帽黑客幫助MetaMask網絡釣魚攻擊受害者收回11.7萬美元加密貨幣:一位MetaMask用戶遭遇網絡釣魚攻擊,無意中將其私鑰交給了騙子。一名白帽黑客成功挽救該用戶錢包(持有24萬美元資金)的一半資金。

Reddit用戶“007happyguy”被引導填寫Whitehat熱線表格,并發布其詳細信息。表格的另一端是一些白帽黑客。這是一項臨時服務,如果有空的話,開發者可以選擇回應請求。前ZenGo區塊鏈研究員Alex Manuskin回應了請求。Manuskin做的第一件事是核實該Reddit用戶擁有的錢包,并且確認其沒有試圖獲取其他人的資金。此時他必須通過索要私鑰來訪問錢包。然后他確保騙子不能再從錢包轉移走資金。為了在以太坊進行交易,用戶需要一些ETH來支付交易費用。因此,他確保任何發送至該錢包的ETH都會被自動發送出去。

為了拯救剩余資金,Manuskin使用了Flashbots,這是一種支持開發人員和礦工之間通信的服務。簡而言之,開發人員可以使用Flashbots向礦工發送一個交易“包”,直接包含在一個區塊中,而不是向網絡廣播交易。

之所以有效是有兩個原因。這種情況的主要原因是,如果錢包里沒有任何ETH,任何零交易費用的交易都不會被任何礦工打包。使用Flashbots的情況是,進行了一項復雜的交易,將資金轉移到另一個錢包,并一次性使用其他資金支付給礦工。第二個原因是它更隱蔽。如果任何交易被廣播到公共網絡上,詐騙者就有機會搶先交易。

Manuskin解釋說,編寫定制腳本和執行交易大約需要5-6個小時。時間的長短取決于交易的復雜性以及他以前是否經歷過類似的情況。在騙子開始轉移錢包資金后,Manuskin設法從錢包剩下的12萬美元代幣中挽救了大約11.7萬美元。(The Block)[2021/7/18 0:59:49]

Ok,但對于轉帳和鑄造來說,安全意味著什么呢?不同的當事人對安全有不同的解釋。對于開發人員來說,一個安全函數可能意味著它不包含任何bug或引入額外的安全問題。而對于用戶來說,這可能意味著它包含額外的護欄,以保護他們不被意外射中自己的腳。

聲音 | 白帽黑客:幣安熱錢包私鑰暫告安全 不排除有二次影響:今天下午2時許,某不愿透露姓名的“白帽黑客”就幣安被盜事件表示:1、攻擊手法來看一定是高級黑客的入侵手法,入侵已經進入系統內部,但最終沒拿到私鑰,也就是說目前來看熱錢包的私鑰是安全的。2、高級黑客懂得潛伏,并在合適時機發起特殊轉賬到攻擊者控制的一批比特幣地址,這筆轉賬沒觸發常規風控,但還是被及時發現,并被及時止損。3、由于是高級黑客入侵(也就是業內經常提的APT),幣安除了查出被盜幣的最核心問題之外,其他相關的都會立即進行全面的安全排查,包括用戶API密鑰、2FA代碼的修改,但這次被黑的根本原因不是這個,不排除之后會因為這些受到二次影響。(鏈得得)[2019/5/8]

事實證明,在這種情況下,這些函數更多的是后者,而較少會是前者。這是特別令人遺憾的,因為在transfer和safeTransfer函數之間進行選擇時,你為什么不選擇安全的那個函數呢?名字都體現出來了!

好吧,其中的一個原因可能是我們的老朋友reentrancy(可重入性),或者我一直在努力將其重命名為:不安全的外部調用。回想一下,如果接收方是攻擊者控制的,則任何外部調用都可能不安全,因為攻擊者可能會導致你的合約轉換為未定義狀態。根據設計,這些“安全”函數執行對代幣接收者的外部調用,通常在鑄造或轉移期間由發送者控制。換句話說,這實際上是不安全外部調用的教科書示例。

但是,你可能會問自己,如果允許接收方合約拒絕他們無法處理的轉賬,那最壞的后果是什么?好吧,讓我通過兩個案例研究來回答這個問題。

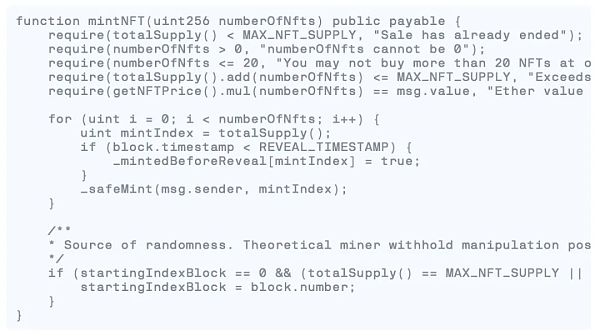

Hashmasks是一個供應有限的 NFT頭像項目,用戶每次交易最多可以購買 20 個mask NFT(盡管它們已經售罄數月了)。下面是購買mask的函數:

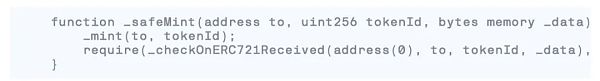

你可能覺得這個函數看起來非常合理。然而,正如你可能已經預料到的,在 _safeMint 調用中隱藏著一些險惡的東西。讓我們來看看。

為了安全性,這個函數對token的接受者執行了一次callback回調,以檢查他們是否愿意接受轉賬。然而,我們是token的接收者,這意味著我們剛剛得到了一次callback回調,在這個點上我們可以做任何我們想做的事情,包括再次調用mintNFT函數。如果我們這樣做,我們將在僅鑄造了一個mask后重調用該函數,這意味著我們可以請求再鑄造另外19個mask。這導致最終鑄造出了39個 mask NFT,盡管規則允許鑄造的最大數量只有20個。

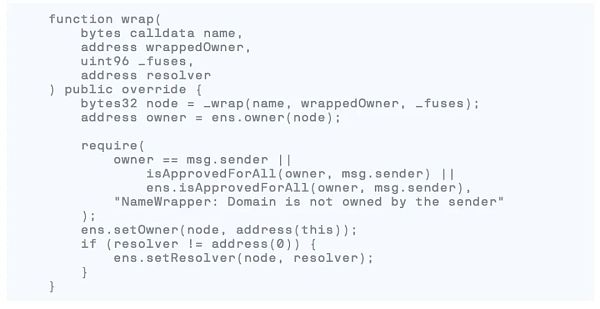

最近,來自ENS 的Nick Johnson聯系了我,他想讓我看看他們正在進行的ENS域名封裝器工作。這個域名封裝器允許用戶用新的ERC-1155 token代幣化他們的ENS域名,這提供了對細粒度權限以及更一致的 API 的支持。

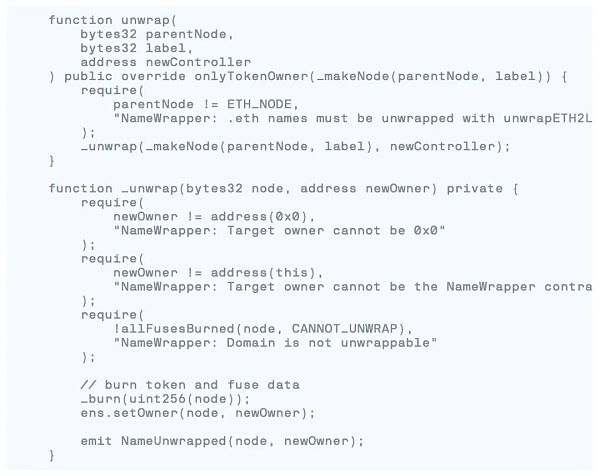

概括地說,為了封裝任何ENS域名(更具體地說,除了 2LD.eth 之外所有的ENS域名),你必須首先批準域名封裝器以訪問你的ENS域名。然后,你調用wrap(bytes,address,uint96,address),它既為你鑄造一個ERC-1155 token,也負責管理底層的ENS域名。

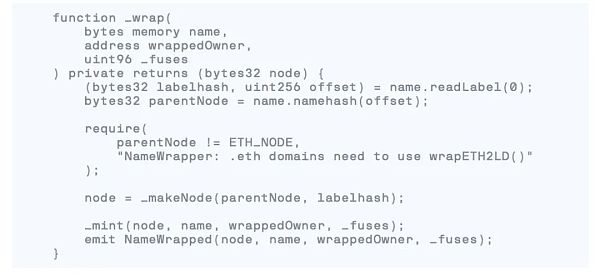

下面就是這個wrap函數,它相當簡單。首先,我們調用_wrap,它執行一些邏輯并返回哈希域名。然后,我們確保交易發送方確實是ENS域名的所有者,然后再接管該域名。請注意,如果發送方不擁有底層的ENS域名,則整個交易應還原,撤銷在_wrap 中所做的任何更改。

下面是_wrap函數本身,這里沒有什么特別的。

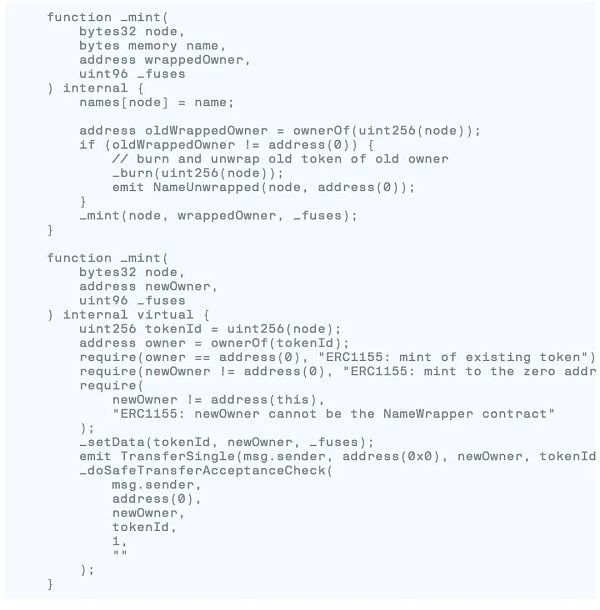

不幸的是,正是這個 _mint 函數,它可能會給毫無戒心的開發者帶來可怕的驚喜。ERC-1155 規范規定,在鑄造token時,應咨詢接收者是否愿意接受該token。在深入研究庫代碼(該代碼庫根據OpenZeppelin的基礎稍作了修改)后,我們發現情況確實如此。

但這到底對我們有什么好處呢?好的,我們再一次看到了一個不安全的外部調用,我們可以用它來執行重入攻擊。具體地說,請注意,在callback回調期間,我們擁有了代幣ENS域名的ERC-1155 token,但域名封裝器尚未驗證我們擁有基礎ENS域名本身。這使我們能夠在不實際擁有ENS域名的情況下對其進行操作。例如,我們可以要求域名封裝器解開我們的域名,燃燒掉我們剛剛鑄造的token并獲取底層的ENS域名。

現在我們擁有了底層的ENS域名,我們可以用它做任何我們想做的事情,比如注冊新的子域名或者設置解析器。完成后,我們只需退出callback回調。域名封裝器將和底層ENS域名的當前所有者(即我們)交互,并完成交易。就像那樣,我們已經取得了域名封裝器被批準用于的任何ENS域名的臨時所有權,并對其進行了任意更改。

令人驚訝的代碼可能會以災難性的方式破壞事物。在本文的兩個案例下,開發人員合理地假設safe函數類可以安全地使用,卻無意中增加了他們的攻擊面。隨著ERC-721和ERC-1155代幣標準變得越來越流行及廣泛,這類攻擊情況很可能會越來越頻繁。開發人員需要考慮使用safe類函數的風險,并確定外部調用如何與他們編寫的代碼進行交互。

Tags:ENSTRASAFEKENTokenStand NetworkTrava FinanceSAFEZONEReflexer Ungovernance Token

如果讓你用一句話形容Web3.0,你會怎么形容?Make Internet Great Again?(讓互聯網再次偉大)讓數據所有權回歸每個人?讓信息與價值完全自由流動?我覺得都沒毛病.

1900/1/1 0:00:00“想象一下,當ETH成為全球通用貨幣。你試圖在一個拍賣平臺上以50美元的價格購買Dua Lipa的復出巡演NFT門票。一個機器人看到了你的交易,并以同樣的價格搶先購買了它.

1900/1/1 0:00:00上一集為大家介紹了十幾個項目,都是屬于DeFi協議的范疇,由于上一集還沒介紹完整,今天繼續接著介紹DeFi獨角獸.

1900/1/1 0:00:00Axie 經濟目前依賴于在 Axies 需求的驅動下將 ETH 存入生態系統當前的 Axie 需求可能主要由新玩家推動當新玩家增長長期放緩時,如果玩家通常賺取的 ETH 比他們投入游戲的多.

1900/1/1 0:00:00新加坡最大的銀行星展銀行通過獲得另一項監管批準,擴大了其支持的加密貨幣服務范圍。星展銀行的經紀部門DBSV周四正式宣布,該公司已獲得新加坡金融管理局(MAS)的原則性批準,作為支付機構提供數字支.

1900/1/1 0:00:00至今沒有一個像 Polygon 一樣推出數量如此多的擴容方案。Polygon 以 2.5 億美元收購 Hermez 可能是迄今為止第二大的區塊鏈原生協議并購案,以太坊擴容方案 Polygon 也.

1900/1/1 0:00:00