BTC/HKD-0.26%

BTC/HKD-0.26% ETH/HKD-0.26%

ETH/HKD-0.26% LTC/HKD-0.48%

LTC/HKD-0.48% ADA/HKD-0.22%

ADA/HKD-0.22% SOL/HKD-0.43%

SOL/HKD-0.43% XRP/HKD-0.1%

XRP/HKD-0.1%2021 年 08 月 04 日 10:23 AM,慢霧區情報系統捕獲到了 Wault.Finance 的 WUSDMaster 合約疑似被黑的情報,慢霧安全團隊第一時間介入分析,以下是分析的詳細內容。

事件相關方信息

攻擊者地址:0x886358f9296de461d12e791bc9ef6f5a03410c64

攻擊者合約地址 A:0xaa895873a268a387e38bd841c51d2804071197a1

攻擊者合約地址 B:0x50afa9383ea476bdf626d6fba62afd0b01c8fea1

被攻擊的項目:https://app.wault.finance/bsc/#wusd

被攻擊的項目地址:0xa79fe386b88fbee6e492eeb76ec48517d1ec759a (Wault.Finance 的 WUSDMaster 合約)

事件相關方背景

攻擊者:黑客通過創建了攻擊合約地址 A,并在合約的構造函數中發起攻擊。

被攻擊項目:WUSDMaster 是一個質押 BSC_USDT 換取 WUSD 的合約,可以通過質押 (stake) BSC_USDT 來獲得 WUSD, 通過贖回 (redeem) 將 WUSD 燃燒,然后換成 BSC_USDT,在這過程中一部分資金會轉給金庫 (Treasury), WUSDMaster 會用 WEX 補貼給用戶。

ARK基金創始人:比特幣是1600年代以來又一個新的資產類別:ARK基金創始人Cathiewood最近在MSCI主辦、CFAInstitute和萬得3C協辦的直播中表示,在互聯網發展的早期階段,很少有人想到它會和商業聯系在一起,因為早期的互聯網主要是為情報部門、國防部門和學術界服務的,直到1991年之前,大眾還不允許被使用互聯網。所以最初的互聯網理所當然的不存在支付系統,我們認為區塊鏈技術就是互聯網內生的支付平臺,而比特幣就是所有加密貨幣中的儲備貨幣,我們認為區塊鏈技術大部分的價值會在向少數幾種加密貨幣匯聚。至于以區塊鏈技術為核心的去中心化的金融幾乎已經發展出一個平行的金融服務生態系統,包括投資、租賃、衍生品,幾乎包含傳統金融服務的方方面面。區塊鏈技術還處于發展的初期,它風險很大,但我們相信對其生態系統的管控治理已經得到很大程度的改善,因為疫情之后加密資產的崩潰,以及很多投資者破產,使得對區塊鏈的管控更加完善。我們也看到越來越多的機構投資者開始投資比特幣,我們也知道比特幣的總體供應只有2100萬枚,而現在已經到了1900萬,所以它具備稀缺性的特征,使之可以被看成是數字黃金。我們認為機構投資者的介入是一劑強心劑,而且比特幣的價格跟其他加密資產并沒有什么相關性。因此,我們相信,比特幣是1600年代以來,我們發現的又一個新的資產類別。過去六個月,最讓我們驚訝的就是像特斯拉這樣的公司開始買入比特幣以分散持有現金的風險,這有可能是因為這些公司想在非洲拓展業務,而這些地區由于本國貨幣幣值不穩定,很難進行交易。[2021/3/26 19:19:28]

攻擊事件的核心點

動態 | 幣安被盜BTC中又一關鍵地址異動,黑客持續洗錢中:據PeckShield數字資產護航系統(AML)最新數據顯示,繼昨天幣安被盜7,074枚BTC的其中1個包含1,060枚BTC bc1q2rdpy開頭的地址密集洗錢后,今天下午16時54分,另一存放有1,060枚BTC 16SMGihY9開頭的地址也出現異動。黑客又以不斷切割、分散的方式,頻繁操作了數百筆交易,直至新地址上最小額僅有0.78枚BTC。截至目前,幣安被盜7,074枚BTC分散后的7個主要地址中,已有2個開始密集洗錢,其中大部分小額地址存洗錢成功可能。[2019/6/15]

WUSDMaster 合約的 stake 函數中,會在質押的時候 1:1 兌換 BSC_USDT 和 WUSD,但是它還進行了一次 swap 操作,正是因為這個 swap 操作導致可以被黑客利用進行套利。

核心問題點:允許數量 1:1 兌換 BSC_USDT 和 WUSD 的同時,WUSDMaster 的 swap 操作會額外導致 WaultSwapPair(BSC_USDT-WEX) 的池子中的代幣失衡,從而形成套利空間。

聲音 | Zebpay CEO:Facebook的加密野心是對區塊鏈和加密生態系統的又一次驗證:據Livebitcoinnews消息,印度交易所Zebpay首席執行官Ajeet Khurana表示,Facebook的加密野心是對區塊鏈和加密生態系統的又一次驗證,2019年初,從JP Morgan Coin到捷豹的IOTA計劃,再到介于二者之間的一切表明,機構熱情大幅上升。[2019/5/5]

注意:BSC_USDT 和 WUSD 也可以理解為價格上也是 1:1

攻擊事件的剖析

攻擊的交易 Txid

0x31262f15a5b82999bf8d9d0f7e58dcb1656108e6031a2797b612216a95e1670e

攻擊的合約地址

攻擊者地址

被攻擊的項目地址

0xa79fe386b88fbee6e492eeb76ec48517d1ec759a (wault.finance 的 WUSDMaster 合約)

我們可以把本次的過程分為 3 個階段:準備套利資金、構造套利空間、實施套利。

第一階段:通過閃電貸獲得初始攻擊資金

用比特幣納稅!美國又一個州提交相關法案:近日,繼美國亞利桑那州比特幣納稅法案被參議院通過后,喬治亞州也有兩位州參議員提出用比特幣納稅的法案。據法案公開記錄顯示,這項措施如果落地,將調整州政府稅務部的規定,允許其接受以比特幣等加密貨幣支付政府稅款以及各類許可證的費用。[2018/2/24]

1、在 WaultSwapPair (BSC_BUSD-WUSD) 中通過閃電貸借了 16,839,004 枚 WUSD;

2、調用 WUSDMaster 合約中的贖回 (redeem) 函數,將閃電貸借到的 WUSD 燃燒掉,換成 BSC_USDT 和 WEX;

3、去 PancakePair (WBNB-BSC_USDT) 中通過閃電貸借了 40,000,000 枚BSC_USDT;

4、將借到的 23,000,000 枚 BSC_USDT 在 WaultSwapPair (BSC_USDT-WEX) 中換成了 WEX。此時攻擊者已經做好了套利的準備。

WEX 的數量:624,440,724 = 106,502,606 + 517,938,118

WEX 的來源:redeem 操作 + WaultSwapPair (BSC_USDT-WEX) 中兌換所得

泰國又一交易所即將加入數字貨幣這場“戰役”中:據了解,泰國數字資產交易所大公牛網將于12月16日公測上線,該平臺共有英文、中文、泰文三個版本。雖然最近東南亞針對虛擬貨幣的監管政策信號頻出,但是其中泰國對ICO及虛擬貨幣抱有友好態度,并將監管權交給交易平臺。此次大公牛網宣布該平臺完全屬于合法平臺,也就意味著該交易平臺對其上線的項目擔負監管的使命。[2017/12/13]

第二階段:使 BSC_USDT-WEX 池子失衡形成套利空間

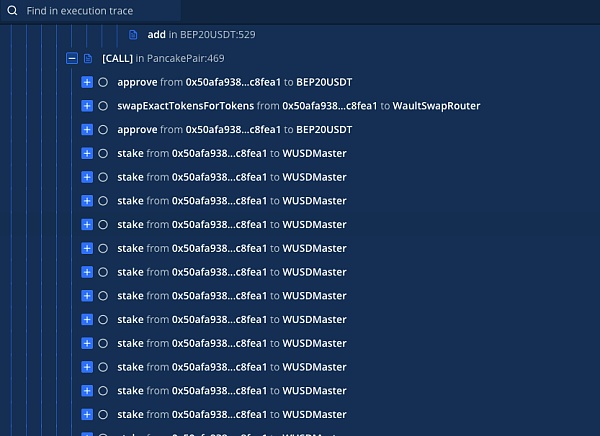

1、 多次 (68 次) 調用 WUSDMaster 合約中的質押(stake)函數;

2、stake 函數會執行 wswapRouter.swapExactTokensForTokensSupportingFeeOnTransferTokens 將質押一部分的 BSC_USDT 換成 WEX,這樣就會使得 WaultSwapPair (BSC_USDT-WEX) 池子的 WEX 數量減少,價值變高;

3、多次 stake 之后 BSC_USDT-WEX 池子中,BSC_USDT 數量多,WEX 數量少,形成套利空間;

4、且攻擊者每次調用 stake 都會以 1:1 的兌換方式使用 BSC_USDT 兌換 WUSD,所以攻擊者在這一步的兌換可以無損的情況下就額外的將 BSC_USDT-WEX 池子打失衡了。

第三階段:進行套利,并償還閃電貸

1、攻擊者將第一階段準備好的 WEX 在已經失衡的 BSC_USDT-WEX 池子中進行兌換,就可以換出更多的 BSC_USDT;

624,440,724 枚 WEX => 25,930,747 枚 BSC_USDT

2、攻擊者將多次 (68 次) 調用 stake 函數所得到的 WUSD 在償還閃電貸之后,剩余 110,326 枚 WUSD 通過 WaultSwapPair (BSC_BUSD-WUSD) 換成了BSC_BUSD;

110,326 枚 WUSD => 109,284 枚 BSC_BUSD

3、將所得到的 BSC_USDT 和 BSC_BUSD 還完閃電貸后換成了 BEP_ETH。

MistTrack 分析過程

慢霧 AML 團隊分析統計,最終攻擊者獲利 370 枚 BEP_ETH,并通過 Anyswap 進行資金轉移,約損失 93 萬美元。

資金流向分析

慢霧 AML 團隊分析發現,攻擊者相關的錢包地址情況如下:

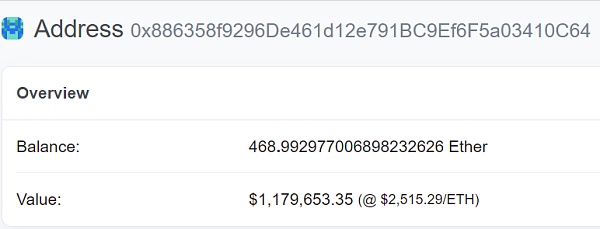

0x886358f9296De461d12e791BC9Ef6F5a03410C64

慢霧 AML 旗下 MistTrack 反洗錢追蹤系統分析發現,攻擊者首先從 Binance 提幣,獲得初始資金,接著部署了合約。

通過三次操作,攻擊者將 ETH 兌換為 anyETH,再通過跨鏈平臺將所得 ETH 跨鏈到以太坊地址:

0x886358f9296De461d12e791BC9Ef6F5a03410C64。

值得注意的是:

1.跨鏈后的以太坊地址:

0x886358f9296De461d12e791BC9Ef6F5a03410C64 有一筆交易轉出到了 Binance。

2.攻擊者獲利地址最初的一筆交易是來自混幣平臺 Tornado.Cash 轉入的 100 ETH。

事件梳理 (UTC)

- 1:25:07 攻擊者從 Tornado Cash 提取 100 ETH

- 1:27:09 攻擊者充幣到幣安 1 ETH

- 1:35:24 攻擊者從幣安提現 2 BNB 到 BSC

- 1:35:27 攻擊者從幣安提現 0.72213159 Binance-Peg ETH 到 BSC

- 1:43:52 - 1:49:05 攻擊者在 BSC 上部署合約實施攻擊

截止目前,攻擊者獲利地址

0x886358f9296De461d12e791BC9Ef6F5a03410C64 共有余額 468.99 ETH。

總結

本次攻擊事件是經典的利用閃電貸進行套利的案例,由于經濟模型上的設計缺陷導致的攻擊者可以對 WaultSwapPair (BSC_USDT-WEX) 的池子進行套利攻擊。項目方在開發之初也要關注經濟模型的設計所帶來的攻擊面,建議讓第三方專業的團隊或專家對項目在 DeFi 各種場景下的攻擊面進行推演,排查可能的攻擊面,從經濟模型和架構設計上對項目進行優化和加固。

慢霧安全團隊已經將攻擊者地址加入到 AML 系統中進行監控,并且使用了 AML 系統的聯動能力盡可能的對攻擊者資金進行封堵。

參考攻擊交易:

https://bscscan.com/tx/0x31262f15a5b82999bf8d9d0f7e58dcb1656108e6031a2797b612216a95e1670e

Tags:USDBSCUSDTSDTusdt幣怎么兌換人民幣在國內EarlyBSC泰達幣usdt官網下載泰達幣usdt查詢

這段時間,在NFT的各個項目中,除了Axie Infinity,恐怕聽到最多的就是和加密朋克(CryptoPunks)相關的新聞了.

1900/1/1 0:00:00實現 閃電網絡的白皮書是一份長而復雜的文件,包含許多技術含量很高的概念;在 2015 年,很少有人有時間和能力讀完并且理解這份文件.

1900/1/1 0:00:00自2020年的DeFi熱潮之后,NFT概念開始接力,NFT的發展一路高調,相關token價格飆漲,各種個人和機構紛紛入場.

1900/1/1 0:00:00Glassnode的分析師評估了主動和被動DeFi策略的風險調整回報與現貨買入和持有ETH的情況。隨著DeFi的爆炸式增長,涌現了無數新的項目、工具和全新的創造新金融產品的方式.

1900/1/1 0:00:00近日,隨著相關配套政策舉措漸次落地,數字化生產、數字化運營和數字化生活正在成為我國社會的新常態.

1900/1/1 0:00:00北京時間7月28日,安全公司Rugdoc在推特表示,收益耕作協議PolyYeld Finance遭到攻擊,所有者已宣布合約已被利用并鑄造了大量YELD代幣.

1900/1/1 0:00:00