BTC/HKD+2.17%

BTC/HKD+2.17% ETH/HKD+4.18%

ETH/HKD+4.18% LTC/HKD+1.63%

LTC/HKD+1.63% ADA/HKD+3.86%

ADA/HKD+3.86% SOL/HKD+1.8%

SOL/HKD+1.8% XRP/HKD+2.51%

XRP/HKD+2.51%摘要:重入攻擊本質上與編程里的遞歸調用類似,當合約將以太幣發送到未知地址時就可能會發生,威脅以太坊智能合約的安全性。知道創宇區塊鏈安全實驗室?從轉賬方法、fallback 函數、漏洞代碼、源碼分析四個方面入手,深入分析攻擊原因,詳解?The?DAO 事件。

智能合約(英文:Smart contract )的概念于 1995 年由 Nick Szabo 首次提出,它是一種旨在以信息化方式傳播、驗證或執行合同的計算機協議,它允許在沒有第三方的情況下進行可信交易,這些交易可追蹤且不可逆轉。

然而智能合約也并非是安全的,其中?重入 (Re-Entrance) 攻擊?漏洞是以太坊中的攻擊方式之一,早在 2016 年就因為 The DAO 事件而造成了以太坊的硬分叉。

在以太坊中,智能合約能夠調用其他外部合約的代碼,由于智能合約可以調用外部合約或者發送以太幣,這些操作需要合約提交外部的調用,所以這些合約外部的調用就可以被攻擊者利用造成攻擊劫持,使得被攻擊合約在任意位置重新執行,繞過原代碼中的限制條件,從而發生重入攻擊。重入攻擊本質上與編程里的遞歸調用類似,所以當合約將以太幣發送到未知地址時就可能會發生。

簡單的來說,發生重入攻擊漏洞的條件有 2 個:

調用了外部的合約且該合約是不安全的

外部合約的函數調用早于狀態變量的修改

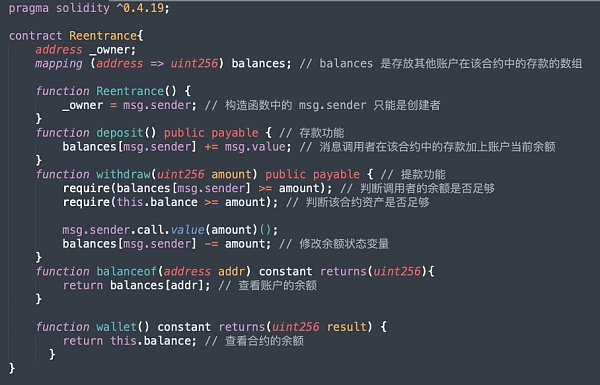

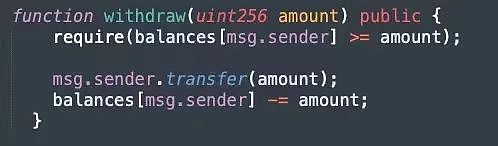

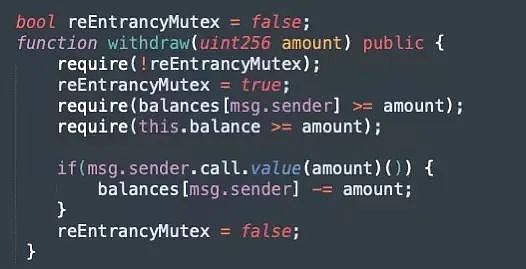

下面給出一個簡單的代碼片段示例:

上述代碼片段就是最簡單的提款操作,接下來會給大家詳細分析重入攻擊造成的原因。

共為2020 | Block.one首席執行官:區塊鏈深入數據,更好為用戶服務:金色財經現場報道,2020年6月21日,由金色財經主辦的共為2020·區塊鏈創新應用論壇在深圳拉開帷幕。Block.one首席執行官Brendan Blumer、金色財經CEO安鑫鑫就《Block.one、EOSIO和區塊鏈未來》進行現場連線。Block.one首席執行官Brendan Blumer指出:大家看到周圍的事物往往只是表面,但往下深挖是很大的數據庫。比如現在社交媒體上有很多廣告,這些廣告下面是數據,很多公司用算法和技術方法把廣告推送到我們身邊。區塊鏈技術可以深入其中,提高更好的透明度,看是否為用戶服務,讓用戶能更好的掌控。[2020/6/21]

在正式的分析重入攻擊之前,我們先來介紹幾個重點知識。

轉賬方法

由于重入攻擊會發送在轉賬操作時,而 Solidity 中常用的轉賬方法為

<address>.transfer(),<address>.send() 和 <address>.gas().call.vale()(),下面對這 3 種轉賬方法進行說明:

<address>.transfer():只會發送 2300 gas 進行調用,當發送失敗時會通過 throw 來進行回滾操作,從而防止了重入攻擊。

<address>.send():只會發送 2300 gas 進行調用,當發送失敗時會返回布爾值 false,從而防止了重入攻擊。

<address>.gas().call.vale()():在調用時會發送所有的 gas,當發送失敗時會返回布爾值 false,不能有效的防止重入攻擊。

工行業務總監:區塊鏈等技術在金融行業得到深入應用:工商銀行信息科技業務總監呂仲濤在接受記者采訪時表示,從技術基礎上看,中國正在躋身全球金融科技發展的“第一梯隊”,人工智能、大數據、區塊鏈等新技術在金融行業得到深入應用,很多銀行都在積極建設新技術平臺。從實踐運用上看,各行也紛紛加強金融科技的頂層設計和實施運用。他表示,經此一疫,各行業將加快生產要素、生產關系的重組升級和生產方式的變革突破,推動產業互聯網建設,進而推動金融服務供需關系的重塑。(經濟參考報)[2020/5/21]

fallback 函數

接著我們來講解下 fallback 回退函數。

回退函數 (fallback function):回退函數是每個合約中有且僅有一個沒有名字的函數,并且該函數無參數,無返回值,如下所示:

function() public payable{???

? ? ? ...

}

回退函數在以下幾種情況中被執行:

調用合約時沒有匹配到任何一個函數;

沒有傳數據;

智能合約收到以太幣(為了接受以太幣,fallback 函數必被標記為 payable)。

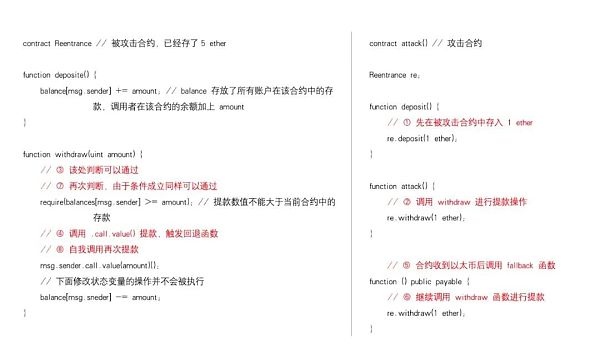

漏洞代碼

下面的代碼就是存在重入攻擊的,實現的是一個類似于公共錢包的合約,所有的用戶都可以使用 deposit() 存款到 Reentrance 合約中,也可以從 Reentrance 合約中使用 withdraw() 進行提款,當然了所有人也可以使用 balanceof() 查詢自己或者其他人在該合約中的余額。

聲音 | 法中委員會秘書長林碧溪:中法兩國深入區塊鏈及人工智能合作:據人民網消息,2018年第五屆中法團隊合作創新獎即將在巴黎揭幕,法中委員會秘書長林碧溪表示,今年提交的候選項目中,區塊鏈、人工智能、數字化工具的項目明顯增加,且涉及領域非常廣泛,覆蓋核電站老化預測的解決方案、區塊鏈學歷認證及智慧城市能源管理等領域。林碧溪指出,中法兩國創新合作的多樣性,體現在創新合作的跨領域特征中。當今世界技術革新非常迅速,從區塊鏈、人工智能到數字應用,都需要中法合作團隊及時掌握并適應形勢,才能致力于開發未來的新技術。[2018/11/30]

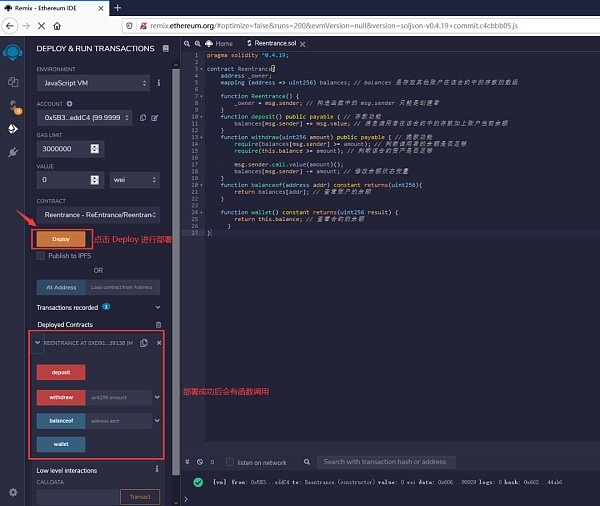

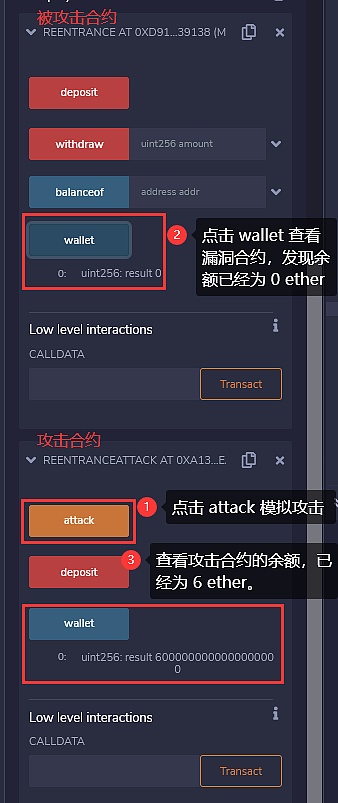

首先使用一個賬戶 (0x5B38Da6a701c568545dCfcB03FcB875f56beddC4) 扮演受害者,將該合約在 Remix IDE?點擊 Deploy 按鈕進行部署。

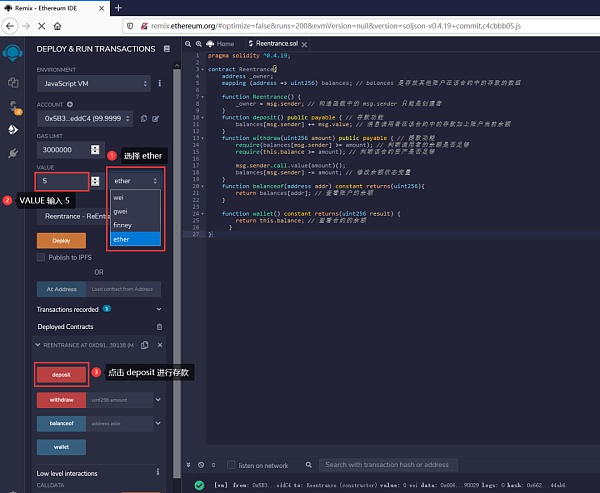

在部署合約成功后在 VALUE 設置框中填寫 5,將單位改成 ether,點擊 deposit 存入 5 個以太幣。

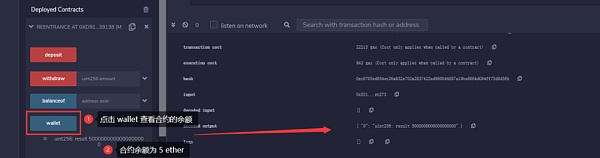

點擊 wallet 查看該合約的余額,發現余額為 5 ether,說明我們的存款成功。

動態 | 北大光華成立金融科技聯合實驗室 向區塊鏈等五大領域深入研究:10月12日,北京大學光華管理學院與度小滿金融宣布合作成立金融科技聯合實驗室,并在北京大學為實驗室揭牌。聯合實驗室主任劉曉蕾表示實驗室將圍繞數字化資產配置、超大規模關聯網絡、在線機器人、監管科技、區塊鏈技術等五大領域深入研究,積極探索前沿技術在金融場景中的應用,同時推動跨學科人才的培養和輸出。[2018/10/12]

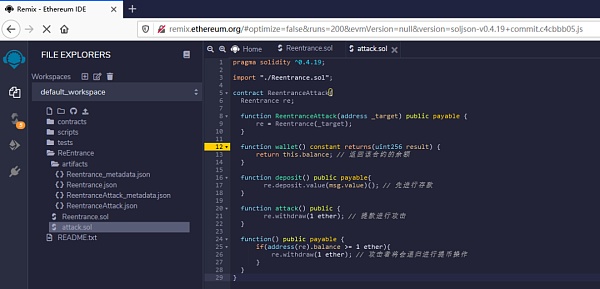

而下面的代碼則是針對上面存在漏洞的合約進行的攻擊:

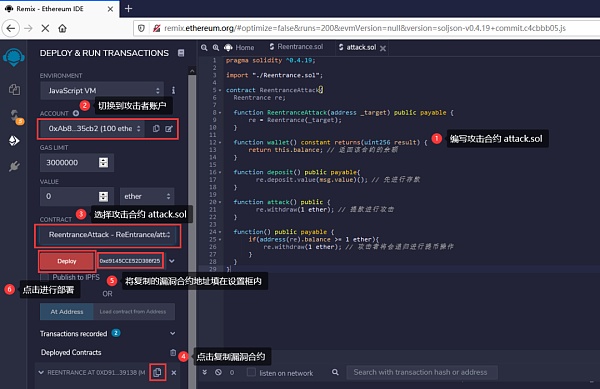

使用另外一個賬戶 (0xAb8483F64d9C6d1EcF9b849Ae677dD3315835cb2) 扮演攻擊者,復制存在漏洞的合約地址到 Deploy 的設置框內,點擊 Deploy 部署上面的攻擊合約。

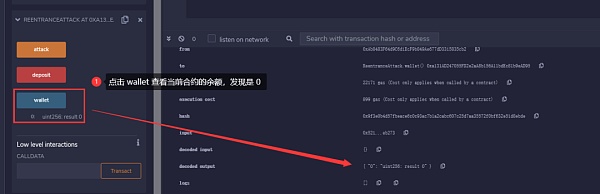

部署成功后先調用 wallet() 函數查看攻擊合約的余額為 0。

攻擊者先存款 1 ether 到漏洞合約中,這里設置 VALUE 為 1 ether,之后點擊攻擊合約的 deposit 進行存款。

福建省法院網信辦主任郭金焰:推動大數據、區塊鏈等與法院工作的深度融合、深入應用:福建省法院網信辦主任郭金焰介紹,法院系統將把科技理性與司法理性“兩個智慧”融合好,把制度優勢和技術優勢“兩個優勢”結合好,把制度鐵籠和數據鐵籠“兩個鐵籠”建構好,推動大數據、云計算、人工智能、移動互聯、區塊鏈等與法院工作的深度融合、深入應用,促進審判體系和審判能力現代化,讓人民群眾充分享受信息化和智慧法院建設帶來的獲得感。[2018/4/22]

再次調用合約的 wallet 函數查看漏洞合約的余額,發現已經變成了 6 ether。

攻擊者 (0xAb8483F64d9C6d1EcF9b849Ae677dD3315835cb2) 調用攻擊合約的 attack 函數模擬攻擊,之后調用被攻擊合約的 wallet 函數去查看合約的余額,發現已經歸零,此時回到攻擊合約查看余額,發現被攻擊合約中的 6 ether 已經全部提款到了攻擊者合約中,這就造成了重入攻擊。

源碼分析

上面講解了如何進行重入攻擊已經漏洞原因,這里梳理了漏洞源碼和攻擊的步驟,列出了關鍵代碼。

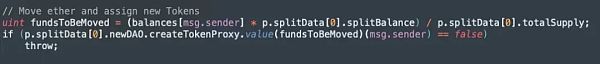

2016 年 6 月 17 日,TheDAO 項目遭到了重入攻擊,導致了 300 多萬個以太幣被從 TheDAO 資產池中分離出來,而攻擊者利用 TheDAO 智能合約中的 splitDAO() 函數重復利用自己的 DAO 資產進行重入攻擊,不斷的從 TheDAO 項目的資產池中將 DAO 資產分離出來并轉移到自己的賬戶中。

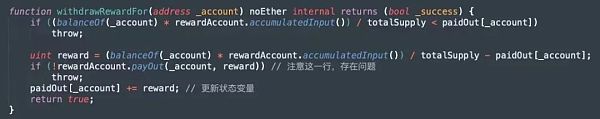

下列代碼為 splitDAO() 函數中的部分代碼,源代碼在 TokenCreation.sol 中,它會將代幣從 the parent DAO 轉移到 the child DAO 中。平衡數組 uint fundsToBeMoved = (balances[msg.sender] * p.splitData.splitBalance) ?/ p.splitData.totalSupply 決定了要轉移的代幣數量。

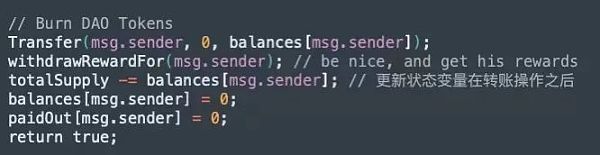

下面的代碼則是進行提款獎勵操作,每次攻擊者調用這項功能時 p.splitData 都是一樣的(它是 p 的一個屬性,即一個固定的值),并且 p.splitData.totalSupply 與 balances[msg.sender] 的值由于函數順序問題,發生在了轉賬操作之后,并沒有被更新。

paidOut[_account] += reward 更新狀態變量放在了問題代碼 payOut 函數調用之后。

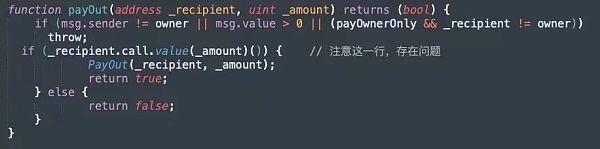

對 _recipient 發出 .call.value 調用,轉賬 _amount 個 Wei,.call.value 調用默認會使用當前剩余的所有 gas。

通過上面對重入攻擊的分析,我們可以發現重入攻擊漏洞的重點在于使用了 fallback 等函數回調自己造成遞歸調用進行循環轉賬操作,所以針對重入攻擊漏洞的解決辦法有以下幾種。

使用其他轉賬函數

在進行以太幣轉賬發送給外部地址時使用 Solidity 內置的 transfer() 函數,因為 transfer() 轉賬時只會發送 2300 gas 進行調用,這將不足以調用另一份合約,使用 transfer() 重寫原合約的 withdraw() 如下:

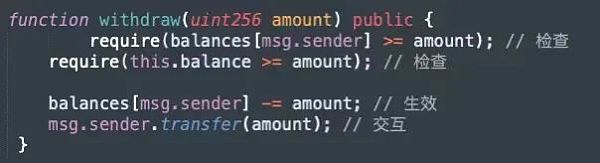

先修改狀態變量

這種方式就是確保狀態變量的修改要早于轉賬操作,即 Solidity 官方推薦的檢查-生效-交互模式 (checks-effects-interactions)。

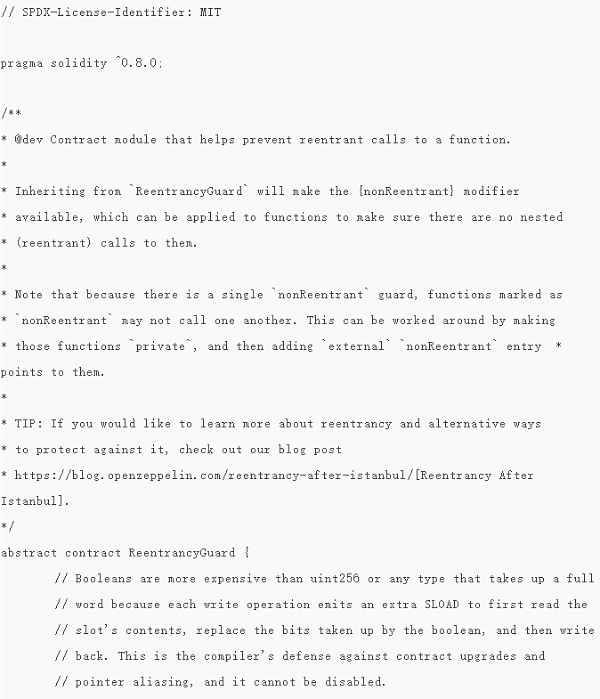

使用互斥鎖

互斥鎖就是添加一個在代碼執行過程中鎖定合約的狀態變量以防止重入攻擊。

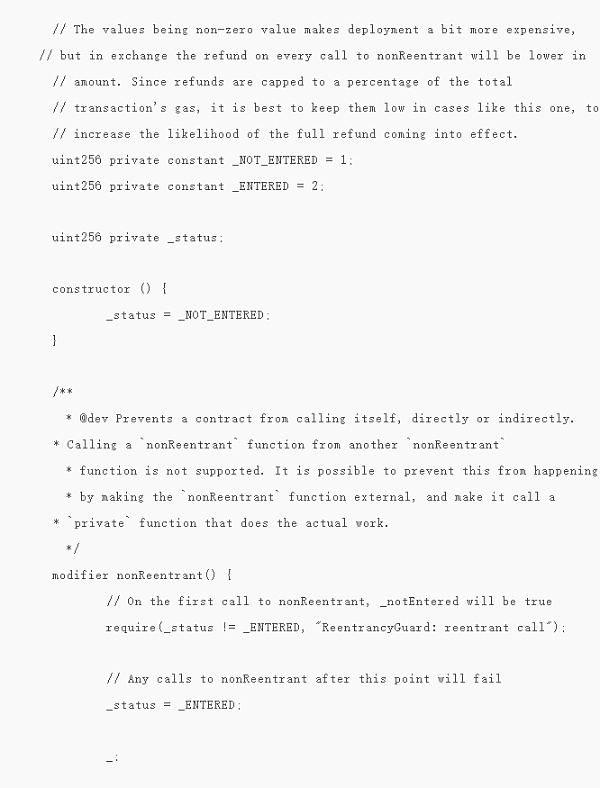

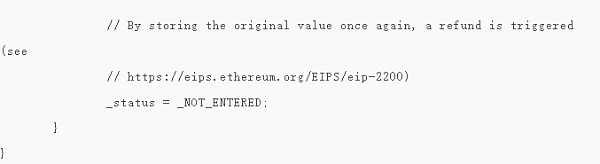

使用?OpenZeppelin 官方庫

OpenZeppelin 官方庫中有一個專門針對重入攻擊的安全合約:

https://github.com/OpenZeppelin/openzeppelin-contracts/blob/master/contracts/security/ReentrancyGuard.sol

參考文獻

1. 以太坊的幾次硬分叉:

https://zhuanlan.zhihu.com/p/111446792

2. 以太坊智能合約安全漏洞 (1):重入攻擊:

https://blog.csdn.net/henrynote/article/details/82119116

3.?區塊鏈的那些事 — THE DAO 攻擊事件源碼分析:

https://blog.csdn.net/Fly_hps/article/details/83095036

Twitter 和 Square 創始人兼CEO?Jack Dorsey?是一位徹頭徹尾的比特幣信徒:他將比特幣白皮書比喻為令人稱贊的“詩歌”.

1900/1/1 0:00:00本文由中幣(ZB)研究院原創編輯 熱點摘要: 1.華爾街分析師:比特幣今年將飆升 500%;2.億萬富翁Stanley Druckenmiller:不會做多或做空狗狗幣.

1900/1/1 0:00:00北京的早晨,傾盆大雨,在書桌前閱讀大家給公號的留言,朋友們關心是否有一天法律突然不允許國人持有比特幣。就這個問題,颯姐給出個人觀點,不作為投資建議.

1900/1/1 0:00:00或許,你已經在媒體上看到了央行在研究法定數字貨幣的新聞,也許你也經常聽到"穩定幣"這個詞.

1900/1/1 0:00:00虛擬貨幣價格的大幅震蕩之下,多少人渴望的“一夜暴富”,變成了“一夜爆倉”,血本無歸。“幣圈”資深投資者劉鵬沒想到,一頓晚飯的功夫,年初以來賺的十多萬元全部“打水漂”了.

1900/1/1 0:00:00利空消息接踵而至,市場漲漲跌跌、起起伏伏。市場短期的漲落是由多空投機者推動的,但是稍微長一點兒的狀況,則完全取決于長期投資者.

1900/1/1 0:00:00