BTC/HKD-0.21%

BTC/HKD-0.21% ETH/HKD+0.4%

ETH/HKD+0.4% LTC/HKD-0.52%

LTC/HKD-0.52% ADA/HKD-1.59%

ADA/HKD-1.59% SOL/HKD-0.66%

SOL/HKD-0.66% XRP/HKD-1.11%

XRP/HKD-1.11%作為一般用戶,可以通過設置較低的交易滑點和較高的 Gas 費來應對搶先交易。

本文旨在全面解析廣泛存在于以太坊區塊鏈上的攻擊行為:Front-Running (搶跑交易),通過對其原理的研究,尋找最有效的解決方案,最終幫助 DeGate 用戶避免這一嚴重有損他們利益的攻擊行為。

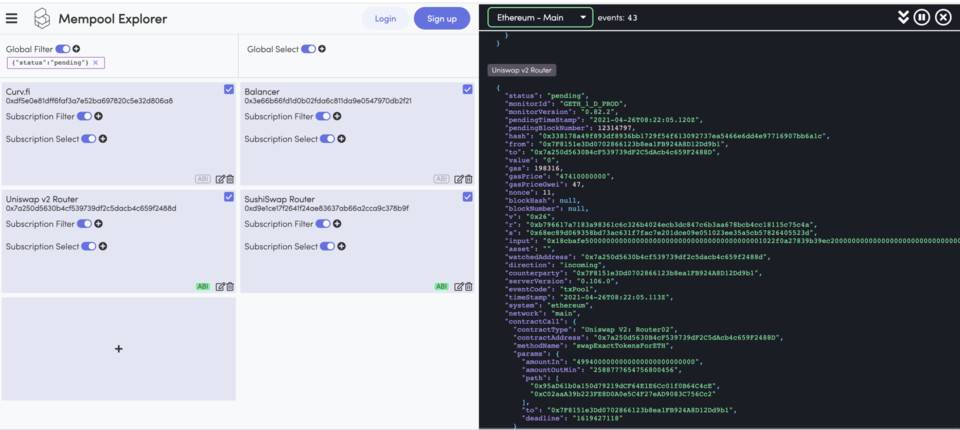

簡單來說,Front-Running 是指在一筆正常交易等待打包的過程中,搶跑機器人通過設置更高 Gas 費用搶先完成攻擊交易,以此攫取用戶利益的攻擊行為。而 Mempool 是一組已經廣播到網絡中并等待被打包進區塊的以太坊交易,它是 Front-Running 可以實施的前提,搶跑機器人通過不斷掃描 Mempool 中的交易,來分析發現可攻擊的目標。下圖是一個 Mempool 瀏覽器,可以通過設置各種篩選項訂閱 Mempool 中的交易,并查看這些交易的全部詳細信息。

在所有 Front-Running 中,最典型最具危害性的就是針對 AMM 交易的 Sandwich Attacks (三明治攻擊),除此以外還有針對套利、清算交易、閃電貸等利用系統漏洞獲利的搶跑攻擊,攻擊者數量眾多,且由自動化腳本控制,永遠不知疲倦,因此任何有利可圖的交易都會遭受他們的飽和攻擊,幾乎沒有幸免的可能。

OKX建立行業BRC-20解析新標準:5月16日消息,據OKX官方公告,OKX正式建立行業BRC-20解析新標準,該標準已通過安全審計機構慢霧的安全審計,旨在逐步完善和增強BRC-20生態的完整性和穩健性。

據悉,OKX持續關注并投入BRC-20基礎設施建設,OKX Web3錢包即將上線Ordinals交易市場,是首個支持Ordinals代幣及NFT交易的多鏈錢包。OKX此前已與UniSat達成官方合作支持雙重驗證,并上線首個BRC-20瀏覽器。[2023/5/16 15:06:48]

接下來,我們重點對三明治攻擊進行分析。

真實攻擊案例

首先我們來看一個真實的三明治攻擊案例。

上圖可見,三筆交易在同一個區塊被打包,兩筆攻擊交易(打上了黑客標記的)中間夾著一筆正常交易。其具體流程如下:

用戶首先發起一筆正常交易,用 237000.705USDC 買入 DG,設置 Gas Price 為 40.5Gwei;

搶跑機器人檢測到這筆有利可圖的交易后,隨即展開攻擊,發起一筆買入交易,設定 GasPrice 為 49.9Gwei,憑借 Gas 競爭機制成功搶跑用戶的正常交易;

1inch Network:已向解析器激勵計劃發放超150萬枚INCH:2月12日消息,DEX聚合器1inch Network在社交媒體發布項目數據更新,截止目前已向解析器激勵計劃發放1,507,992 INCH代幣,按照當前價格計算超過80萬美元。1inch Network于1月底啟動解析器激勵計劃代幣發放,總計為1000萬枚INCH。

此外,1inch Network還公布了當前主流鏈上數據,按交易額排名:以太坊(2406億美元)、BNB(326億美元)、Polygon(181億美元)、Avalanche(33億美元)、Arbitrum(32億美元)、Optimism(16億美元)、Fantom(7.291億美元)、Gnosis(1.92億美元)。[2023/2/12 12:02:19]

與此同時,機器人發出另一筆賣出交易,設置 GasPrice 同樣為 40.5Gwei,因為時間順序的原因,緊貼著用戶正常交易完成。

一次完美的搶跑攻擊完成,算上手續費,機器人共賺取 16448.012-16310.3-15.2-10.61 = $111.9,而這種兩筆攻擊交易夾著一筆正常交易的攻擊,就被形象的稱為三明治攻擊。

原理說明

為了更好的說明攻擊原理,我們補充一些相關背景知識。

我們知道,現如今的主流 DEX 如 Uniswap 等,采用的都是 AMM (自動化做市商)機制,其價格遵循恒定乘積公式。例如,在 Uniswap 中建立一個 A 代幣與 ETH 的流動池,A 數量為 1000,ETH 數量為 100,則兩者數量乘積為 100000,當前 A 價格為 0.1ETH。當 Alice 試圖用 10 個 ETH 來池子里購買 A 時,他所得到的 A 的數量 X,可以用下面的公式推導 (注:為簡化計算,以下均未考慮手續費):

Beosin解析Reaper Farm遭攻擊事件:_withdraw中owner地址可控且未作任何訪問控制:8月2日消息,據 Beosin EagleEye 安全輿情監控數據顯示,Reaper Farm 項目遭到黑客攻擊,Beosin 安全團隊發現由于_withdraw 中 owner 地址可控且未作任何訪問控制,導致調用 withdraw 或 redeem 函數可提取任意用戶資產。攻擊者(0x5636 開頭)利用攻擊合約(0x8162 開頭)通過漏洞合約(0xcda5 開頭)提取用戶資金,累計獲利 62 ETH 和 160 萬 DAI,約價值 170 萬美元,目前攻擊者(0x2c17 開頭)已通過跨鏈將所有獲利資金轉入 Tornado.Cash。[2022/8/2 2:54:18]

(1000-X)\*(100+10)= 100000,X = 90.9

這筆交易中,A 的價格為 10/90.9 = 0.11,相比于原來 A 的價格,價格滑點為 :

(0.11-0.1)/0.1\*100% = 10%

一筆交易就讓幣價產生了 10% 的滑點,可見越是流動性差的池子,遇到大額交易,越是容易產生滑點。而如果,能在用戶正常的大額交易前(預計該交易會產生較大滑點),搶先買入 A,再在用戶正常交易后,將剛買入的 A 賣出,就可以獲得一筆不菲的收益。沿用剛才的例子,假設在 Alice 的交易前,Bob 搶先花 5 個 ETH 購買 A,然后在 Alice 的交易完成后,Bob 再把之前買入的 A 賣出,我們看看會有什么樣的結果。

Cobo區塊鏈安全團隊公開0xDAO潛在盜幣漏洞發現過程及技術細節解析:4月2日消息,0xDAO v2原計劃上線前的幾個小時,Cobo區塊鏈安全團隊啟動對該項目的DaaS投前例行安全評估工作,隨后在github開源的項目代碼中發現了一個嚴重的安全漏洞。經評估,如果 0xDAO v2此時繼續上線,該漏洞預計會造成數億美金的資產損失。Cobo區塊鏈安全團隊立即啟動應急預案,快速通過多個渠道聯系到0xDAO項目方,提交該漏洞的完整攻擊流程,緊急叫停了項目上線,隨后協助0xDAO項目方對該漏洞進行了修復。

日前,0xDAO官方發布推文向Cobo區塊鏈安全團隊表示了感謝,并且表示會按照嚴重漏洞級別給予Cobo區塊鏈安全團隊漏洞賞金獎勵。[2022/4/2 14:00:31]

首先是 Bob 的搶跑交易:

(1000-X)\*(100+5) = 100000, X = 47.62

即,Bob 用 5ETH 購得 47.62 個 A

接下來是 Alice 的正常交易,注意此時流動池中 A 的數量變為 952.38,ETH 的數量變為 105:

(952.38-X)\*(105+10) = 100000, X = 82.81

最后 Bob 賣出 47.62 個 A 的交易,此時流動性中 A 的數量為 869.57,ETH 的數量為 115:

ENS開發負責人:以太坊已支持CCIP讀取與ENS通配符解析解決方案:3月14日,ENS開發負責人Nick Johnson在推特上表示,以太坊已支持CCIP讀取與ENS通配符解析解決方案。據悉,跨鏈互操作協議(CCIP)為ENS采用的跨鏈解決方案,旨在支持在二層網絡上發行鏈上的域名。[2022/3/14 13:55:55]

(869.57+47.62)\*(115-Y)= 100000,Y = 5.97

通過這一次搶跑攻擊,Bob 凈賺 5.97-5 = 0.97 個 ETH,而 Alice 凈虧 90.9-82.81 = 8.09 個 A,Bob 通過使 Alice 蒙受更大的滑點損失來獲得自己的收益!

當然,實際的搶跑攻擊會更復雜,攻擊者需要進行更精密的計算,以求實現以下兩個目標:

讓用戶的交易結果無限逼近用戶自己設置的最大滑點(max_slippage),以求達到理論上的最大套利空間

在手續費競爭力和收益之間取得平衡,盡可能的在與其他機器人的競爭中獲勝

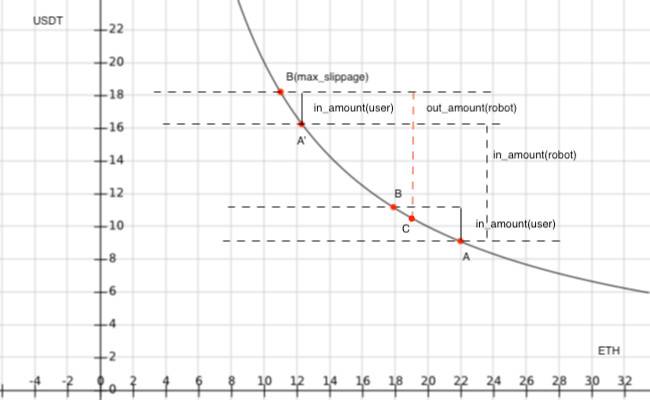

我們用圖表來更好的描述這一過程:

用戶在 A 點,打算投入 in_amount(user) 個 USDT 購買 ETH,這筆交易正常會把當前狀態推向 B,同時用戶設置了最大滑點為 B(max_slippage);

搶跑機器人監測到這筆交易,先于用戶交易之前,進行了一筆 in_amount(robot) 個 USDT 的買入交易,將當前狀態推到 A';

用戶的交易隨后執行,達到其設置的最大滑點 B(max_slippage);

搶跑機器人把步驟 2 中買入的 ETH 賣出,狀態達到 C 點,得到 out_amount(robot) 個 USDT

搶跑機器人獲得收益 out_amount(robot) - in_amount(robot)-手續費

既然我們已經看到了 Front-Running 的殺傷力,那我們有什么辦法阻止搶跑攻擊呢?

作為一般用戶,應對 Front-Running 可以有以下幾種手段:

設置較低的交易滑點,比如 0.1%,這會讓搶跑機器人缺少可盈利的空間。?缺點:滑點過低導致大額交易十分容易失敗,且失敗的交易仍然需要支付高昂手續費。

提高 gas 費用,這會增加機器人的攻擊成本。缺點:這同樣也增加了自己的交易成本。

可以看出,以上解決方案都是無奈之舉,且有各種不足,幸運的是,有很多團隊認識到了 Front-Running 的危害性,并提出了不少有建設性的解決方案。首先通過對捕獵全過程的分析,我們可以得出結論,要實現 Front-Running,需要幾個要素:

Transaction 公開性:可以在 Mempool 中獲取交易的詳細信息

以太坊交易執行機制:可以通過 gas 競爭的方式搶先完成交易

AMM 交易曲線機制:恒定乘積機制可以造成較大滑點

那么反制手段就是分別在這幾個要素上做文章。

Transaction 公開性

既然機器人是通過分析 Mempool 中的交易來決定是否發起攻擊,那么我們將交易信息直接加密,讓機器人看不到或者看不懂不就好了?

社區中就有人提議使用零知識證明技術 zk-SNARKs 來達成上述目標,即運用 zk-SNARKs 將每筆交易的信息都加密隱藏起來,讓機器人無從下手。

不過,目前該方案還不夠成熟,存在需要消耗更高 Gas 費用和可能被利用來進行阻塞攻擊,導致系統化整體 liveness 的缺陷。

以太坊交易執行機制

當前的以太坊交易執行機制是通過 Gas 競爭來完成的,即誰出的 Gas 費高,礦工就優先打包誰的交易,那么我們如果繞過這種機制,把交易發給礦工讓其直接打包,就杜絕了搶跑機器人在中途攻擊的可能性

所以一種類似于 Layer 0 的方案也得到了一些應用,如星火礦池的 Taichi 服務,用戶可以直接在 MetaMask 中設置 Taichi 的以太坊節點,這樣交易就直接在沒有出現在 Mempool 的情況下被打包了,但劣勢是被打包的時效有一定的不確定性。

另外,如 ArcherSwap 類似理念的解決方案,構建了交易者和礦工之間的橋梁,交易者可以通過打賞的形式讓礦工直接打包自己的交易,這就避免了被 Front-Running 的可能。雖然有那么點交保護費來避免被攻擊的感覺,但也實實在在的降低了交易者的成本,而且有著不收取交易失敗費用的優勢。

AMM 算法優化

在 AMM 機制下,大額交易產生過大的價格滑點(可理解為一個臨時的錯誤價格),是 Front-Running 的利潤空間,如果有一種 AMM 機制可以減少大額交易對后續交易價格的影響,就可以有效防止 Front-Running 攻擊。 早在 2018 年,Vitalik 在以太坊技術社區中提供了一個 方案,當發生兌換交易時,交易池價格不會立刻調整成真實價格,而是在若干分鐘內,緩慢的趨向真實價格,這就好像交易池憑空多出了很多流動性一樣,因此我們將這種技術稱之為 Vitrual Balance (虛擬余額)技術。這種新機制,可大大壓縮套利者的利潤空間,有效防御 Front-Running 攻擊,同時還可以增加流動性做市商的收益,可謂一舉多得,1inch 的 mooniswap 就是這個方案的一個實現版本。

增加流動性

此外,還有種思路,就是盡可能的加大交易池中特定價格區間的流動性,流動性越大,滑點越小,當流動性大到一定程度的時候,搶跑機器人就喪失了盈利空間,Uniswap 的 V3 版本的聚焦流動性特性,就是在這方面做出的努力。

我們有理由相信,在各個團隊堅持不懈的努力之下,隨著各種解決方案的持續演進,以及新一代 AMM、以太坊二層等技術的相繼落地,很快我們就可以為用戶提供一個更公平更安全的鏈上交易環境。

撰文:DeGate

由Decrypt舉辦的2021以太坊虛擬峰會上,許多嘉賓進行了精彩的發言,其中包括Daniel Roberts、V神、cz、Sergey Nazarov、Stani Kulechov、Joe L.

1900/1/1 0:00:00狂人本著負責,專注,誠懇的態度用心寫每一篇分析文章,特點鮮明,不做作,不浮夸!本內容中的信息及數據來源于公開可獲得資料,力求準確可靠,但對信息的準確性及完整性不做任何保證,本內容不構成投資建議.

1900/1/1 0:00:00哈嘍。 我是 Zac,Aztec 團隊的 CEO。我們發明了通用型 ZK-SNARK 技術 Plonk 和 zk.money,這是世界上第一個主打隱私的 rollup 實例,也是新近部署到以太坊.

1900/1/1 0:00:00造富千萬普通人的投資寵兒,卻早就被生父們“殘忍拋棄”在每個瘋狂的市場中總是有那個最瘋狂的焦點,而今年的焦點必定當屬狗狗幣.

1900/1/1 0:00:00“chia奇亞幣” 將會帶崩IPFS礦機,幕后團隊極其危險!說起硬盤挖礦,也算是這一屆牛市中可圈可點的一個重要板塊,誰讓國內傳銷大軍硬生生蹦跶了三年,都不愿意去放棄硬盤挖礦?!錯過的了比特幣.

1900/1/1 0:00:00據Decrypt消息,德國通過了一項新法律,將允許約4000個現有機構投資基金有資格投資加密貨幣資產.

1900/1/1 0:00:00