BTC/HKD+0.21%

BTC/HKD+0.21% ETH/HKD-0.51%

ETH/HKD-0.51% LTC/HKD+0.42%

LTC/HKD+0.42% ADA/HKD+0.11%

ADA/HKD+0.11% SOL/HKD-0.4%

SOL/HKD-0.4% XRP/HKD-0.17%

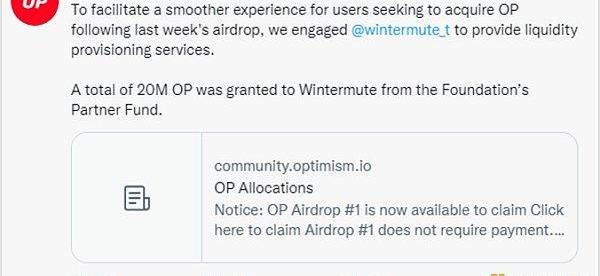

XRP/HKD-0.17%2022年6月9日消息,據Optimism與加密貨幣做市商Wintermute透露,2000萬個Optimism代幣被黑客盜取。6月9日,Optimism基金會向Wintermute授予了2000萬枚OP代幣。

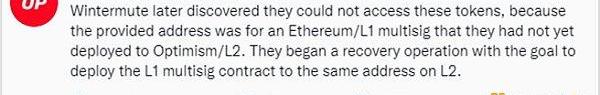

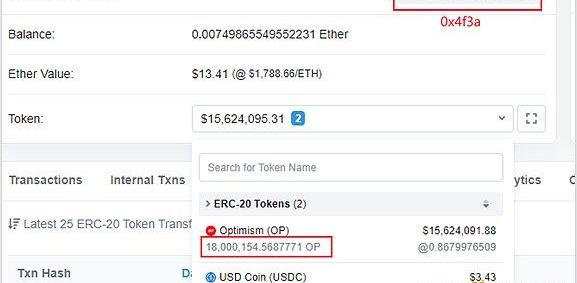

交易發送完成后,Wintermute發現無法訪問這些代幣,因為提供的地址是他們尚未部署到Optimism/L2的Ethereum/L1多簽地址。該Optimism/L2多簽地址由黑客部署,2000枚OP代幣也被黑客盜取。

一、事件分析

5月27日,Optimism基金會通過多簽合約分兩次向Wintermute的多簽合約地址轉賬2000萬OP代幣,并且在26日轉賬1枚OP代幣,3筆交易如下:

派盾:Earning.Farm協議或遭黑客攻擊:8月9日消息,據派盾監測,Earning.Farm協議或遭黑客攻擊,轉移了154枚ETH(價值28.7萬美元)。[2023/8/9 21:34:29]

根據交易時間以及交易中OP代幣數量,我們分析,在26日,Optimism基金會向Wintermute多簽合約地址轉賬1枚OP代幣作為測試,Optimism基金會在Wintermute確認收到代幣后將2000萬枚OP代幣通過連續的兩筆交易發送給Wintermute多簽合約地址。接收地址是Wintermute在Ethereum/L1上已部署的多簽合約地址,因此Wintermute僅僅驗證是否接收到了代幣,但并沒有驗證該地址在Optimism/L2上的所有權,而此時在Optimism/L2上并沒有實際部署多簽合約,這才給了黑客可乘之機。

以上轉賬交易中的相關地址如下:

Optimism基金會在Optimism/L2上的多簽合約地址:

Binance.US:SEC起訴訟毫無根據,將積極為自己辯護:6月6日消息,Binance.US在其社交媒體發表官方聲明,表示SEC的起訴訟毫無根據,將積極為自己辯護,并表示,SEC的起訴“無論是基于事實、法律還是委員會自身的先例,都是不合理的”,將尋求國會介入,通過兩黨立法,為數字資產創造一個可行的監管體系。

此外,Binance.US還表示,在過去的兩年半時間里,Binance.US一直與SEC進行真誠的接觸交往,我們接觸的目標一直保持一致:積極合作,制定一個明確、實用的監管框架,使我們這樣的企業能夠發展壯大,創造就業,為美國消費者提供安全的數字資產訪問。[2023/6/6 21:17:42]

0x2501c477d0a35545a387aa4a3eee4292a9a8b3f0

Wintermute在Ethereum/L1上的多簽合約地址:

0x4f3a120E72C76c22ae802D129F599BFDbc31cb81

同時,Optimism/L2上的0x4f3a也是黑客部署的多簽合約地址。

Redeem完成250萬美元Pre-seed融資:金色財經報道,與區塊鏈無關的連接層Redeem籌集了250萬美元融資,旨在使個人能夠通過短信傳輸NFT,Pre-seed融資輪由Kenetic領投,其他投資者包括VC3 DAO、CMT Digital和Flyover Capital。

據報道,這家初創公司由前阿里巴巴高管兼生物識別初創公司EyeVerify的創始人Toby Rush創立,希望提供基礎設施,讓用戶僅使用電話號碼即可接入Web3。Redeem的模式是企業對企業和企業對客戶,重點是交換實用NFT。新資金將用于在第二季度戰略合作伙伴關系發布之前繼續構建核心功能集。[2023/3/2 12:37:21]

接下來,我們將從鏈上交易的角度詳細分析一下黑客的攻擊行為以及原理。

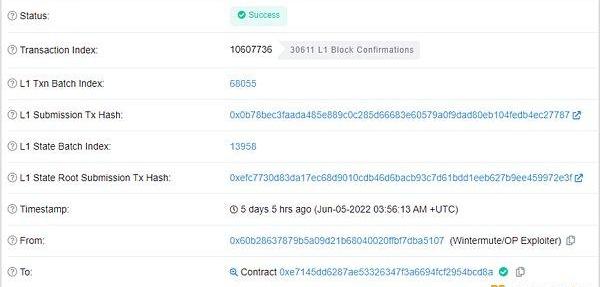

首先,我們看一下Optimism/L2上的0x4f3a合約部署交易:

txHash是0x00a3da68f0f6a69cb067f09c3f7e741a01636cbc27a84c603b468f65271d415b

Ankr攻擊者創建Fuck BNB Token并為其建立流動性池:12月2日,據Etherscan信息,Ankr攻擊者創建Fuck BNB Token,并提供15枚ETH在Uniswap V2上為其建立流動性池。[2022/12/2 21:17:21]

注意到,該合約部署時間是6月5日,其中Wintermute/OPExploiter是黑客的一個地址,簡記為0x60b2。

該交易是如何準確生成0x4f3a合約地址的呢?

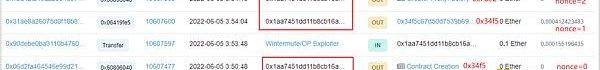

黑客重放了3筆交易,尤其是最后的GnosisSafe:ProxyFactory1.1.1合約創建的交易,如下所示:

Ethereum/L1上的交易如下:

金融科技應用程序Eco計劃將用戶余額從美元轉換為USDC:金色財經報道,金融科技儲蓄和支出應用程序 Eco 計劃將用戶賬戶余額從 Prime Trust 持有的美元轉換為 USDC,然后將其存放在數字結算服務 Zero Hash 中。Eco 最近在一條消息中通知了用戶計劃中的移動,并表示必須在 10 月 24 日之前接受新的轉換條款。如果用戶不同意這些條款,帳戶功能將被暫停。

Eco 的USDC 試驗可以追溯到 2020 年,當時該公司處于 Beta 模式,Andy Bromberg 接管了該公司。去年 7 月,Eco 籌集了 6000 萬美元來推動其高收益的 USDC 儲蓄應用程序。(coindesk)[2022/10/1 18:36:36]

Optimism/L2上的交易:

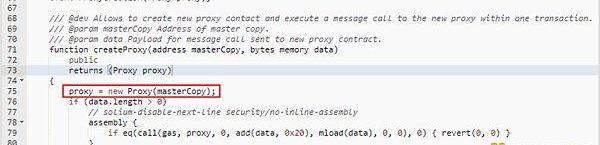

通過重放交易,黑客在Optimism/L2上面創建了跟Ethereum/L1上完全相同的GnosisSafe:ProxyFactory1.1.1合約,其中創建代理合約函數如下:

GnosisSafe:ProxyFactory1.1.1合約使用的是0.5版本的Solidity,使用new來創建合約時使用的是create命令,而不是create2。使用create命令創建合約,合約地址是msg.sender以及nonce來計算的。在Ethereum/L1上面,創建多簽合約0x4f3a的msg.sender就是GnosisSafe:ProxyFactory1.1.1的地址,黑客在Optimism/L2通過重放交易來創建于GnosisSafe:ProxyFactory1.1.1合約的主要目的就是為了保證在Optimism/L2上創建合約0x4f3a的msg.sender與在Ethereum/L1上一致,那么黑客可以很方便的通過智能合約調用createProxy函數來創建出地址是0x4f3a的合約。在該交易中創建過程如下所示:

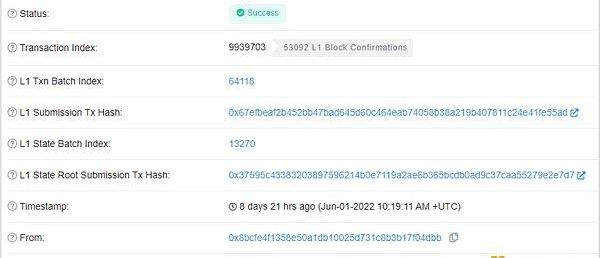

另外,合約0xe714的部署是在6月1日的以下交易中完成的:

txHash:0x69ee67800307ef7cb30ffa42d9f052290e81b3df6d3b7c29303007e33cd1c240

發起交易地址是0x8bcfe4f1358e50a1db10025d731c8b3b17f04dbb,這也是黑客所持有的地址。同時,這筆交易也是0x8bcf發起的第一筆交易,資金來源于Tornado:

整個過程從時間上看,

5月27日,Optimism地址0x2501向Optimism/L2上的0x4f3a地址轉賬2000萬OP,0x4f3a地址在Ethereum/L1上是Wintermute的多簽合約地址,但此時在Optimism/L2上面并沒有部署合約;

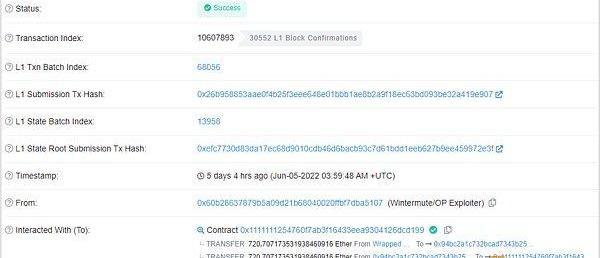

6月1日,黑客地址0x8bcf部署合約0xe714。

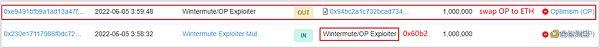

6月5日,黑客通過重放Ethereum/L1上的交易創建了GnosisSafe:ProxyFactory1.1.1合約,其地址與Ethereum/L1上一樣;然后地址0x60b2通過合約0xe714部署了多簽合約0x4f3a,合約所有權歸黑客所有,因此5月27日轉入的2000萬OP被黑客盜取。

6月5日,多簽合約0x4f3a在接收到2000萬OP后,將100萬OP轉賬給黑客地址0x60b2,然后將100萬OP兌換成了720.7Ether。

6月9日,合約0x4f3a將其中的100萬OP轉賬給了賬戶地址0xd8da,

其他的1800萬OP仍然在合約0x4f3a中。

二、安全建議

引發本次安全事件的根本原因是交易重放、Solidity舊版本漏洞以及主鏈和側鏈交易簽名驗證等綜合因素,并不是因為項目方合約代碼存在漏洞。

另外,針對本次事件,項目方反應不及時、對合約管理不嚴格等也給了黑客可乘之機;從攻擊時間線和攻擊準備上看,也不排除OP內部有內鬼串通作案的可能。

來源:金色財經

加密項目最近開始推行各種不同類型的XTOEARN。一種向用戶分發代幣,讓他們通過學習、玩耍甚至只是四處走動賺取回報的方式.

1900/1/1 0:00:00對不少行業來說,因為春節假期,一季度都是傳統意義上的淡季,加上疫情影響,對物流行業的影響也加大.

1900/1/1 0:00:006.11今日熱點 美聯儲6月加息75個基點的概率近兩成6月11日消息,美聯儲正處于有史以來最快速的緊縮周期之一.

1900/1/1 0:00:00比特幣多空博弈激烈,市場整體觀望情緒濃厚,目前加密市場整體處于消化拋壓階段,后市預計維持震蕩。數據顯示,以去中心化金融為重點的風險投資交易活動在5月份大幅下滑;但NFT/Gaming的投資占比最.

1900/1/1 0:00:00AR/VR設備及其應用場景距離普通消費者的生活是越來越近了,這里的AR是增強現實、VR是虛擬現實,例如我們戴上VR頭顯,在家里就可以與朋友玩VR游戲.

1900/1/1 0:00:002022年5月27日下午,由中華國際科學交流基金、北京信息產業協會主辦發起,中國市場信息調查業協會區塊鏈專業委員會、上海市多媒體行業協會、中國科技新聞學會大數據與科技傳播專業委員會、中國博物館協.

1900/1/1 0:00:00